Содержание

- 2. Зачем заниматься безопасностью приложений? Compliance/Регулятивные требования Собственно для безопасности PR, MC & Business Just for FUN

- 3. Регулятивные требования PCI DSS Требования к наличию защитных механизмов (аутентификация, разграничение доступа, шифрование) Требования к качеству

- 4. Нужно ли мне это?... Собственно безопасность

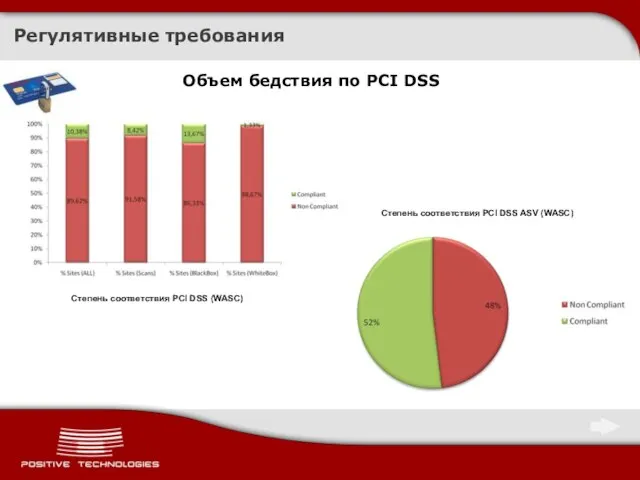

- 5. Регулятивные требования Объем бедствия по PCI DSS Степень соответствия PCI DSS (WASC) Степень соответствия PCI DSS

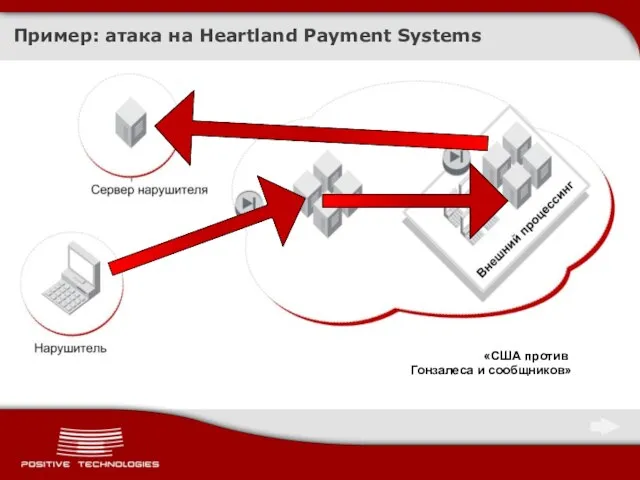

- 6. Пример: атака на Heartland Payment Systems «США против Гонзалеса и сообщников»

- 7. Сценарий Изучив компании из «Top 500», обнаружили уязвимости класса SQL Injection на Web-серверах трех из них

- 8. The Web Hacking Incident Database (WASC) Сбор и обработка публичных последствий инцидентов (СМИ, расследование уголовных дел,

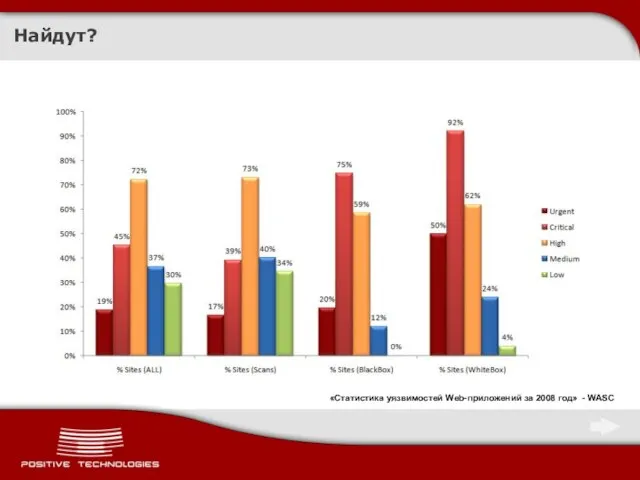

- 9. Найдут? «Статистика уязвимостей Web-приложений за 2008 год» - WASC

- 10. PR, MC & Business Демонстрация серьезного отношения к заказчику Удержание рынка Выход на новые рынки

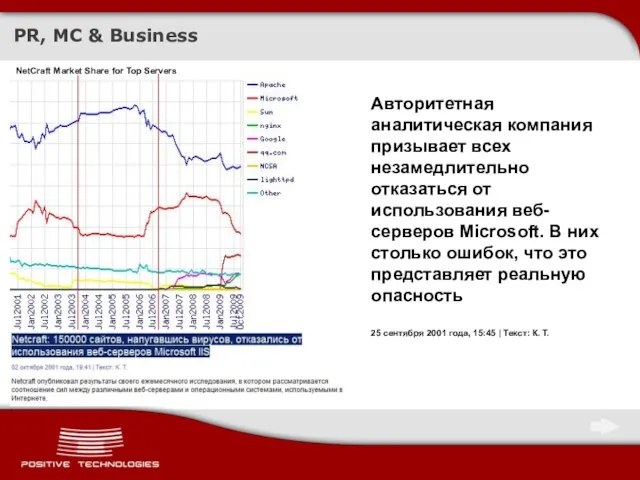

- 11. PR, MC & Business NetCraft Market Share for Top Servers Авторитетная аналитическая компания призывает всех незамедлительно

- 12. Just for FUN Как правило, занимаются «чужой» безопасностью Исследователи, Аудиторы/пентестеры Злобные хакеры dud3 1'm g0nn@ +0

- 13. Безопасное Web-приложение Что такое «Безопасное Web-приложение?»

- 14. Безопасное Web-приложение Все очень, очень и очень тривиально…

- 15. Проектирование Две задачи Выбор необходимых функций безопасности (защитных механизмов) Проектирование функций безопасности с учетом требований безопасности

- 16. Проектирование - Учет требований безопасности Наличие функций безопасности Нужна ли мне аутентификация… … протоколирование… …разграничение доступа…

- 17. Проектирование - Источники Отраслевые/государственные и международные стандарты PCI DSS PA DSS 152 «ФЗ» - «Четырехкнижие» …

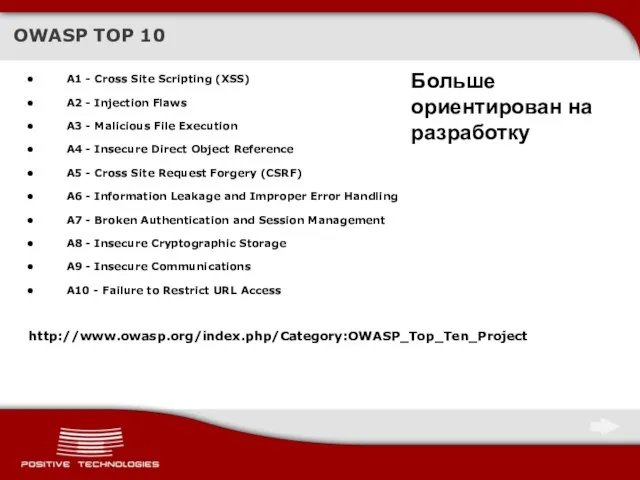

- 18. OWASP TOP 10 A1 - Cross Site Scripting (XSS) A2 - Injection Flaws A3 - Malicious

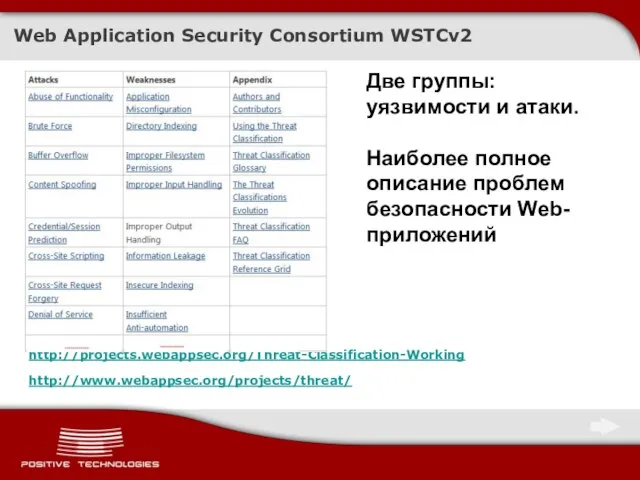

- 19. Web Application Security Consortium WSTCv2 http://projects.webappsec.org/Threat-Classification-Working http://www.webappsec.org/projects/threat/ Две группы: уязвимости и атаки. Наиболее полное описание проблем

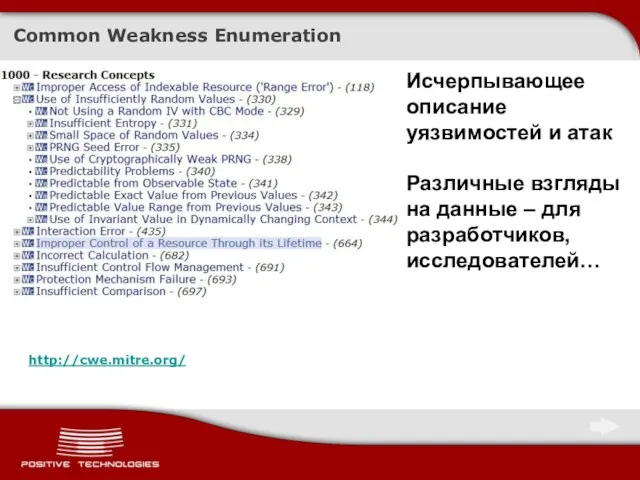

- 20. Common Weakness Enumeration http://cwe.mitre.org/ Исчерпывающее описание уязвимостей и атак Различные взгляды на данные – для разработчиков,

- 21. Разработка – реализация требований безопасности Наиболее распространенный источник проблем Недостаточная информированность разработчиков Ошибки Недостаточное тестирование Как

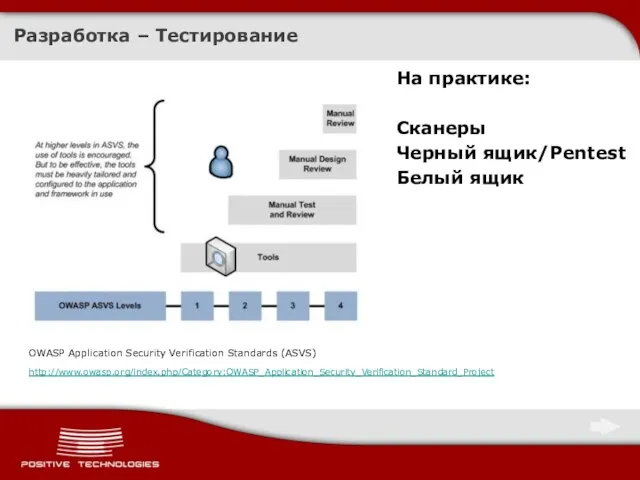

- 22. Разработка – Тестирование OWASP Application Security Verification Standards (ASVS) http://www.owasp.org/index.php/Category:OWASP_Application_Security_Verification_Standard_Project На практике: Сканеры Черный ящик/Pentest Белый

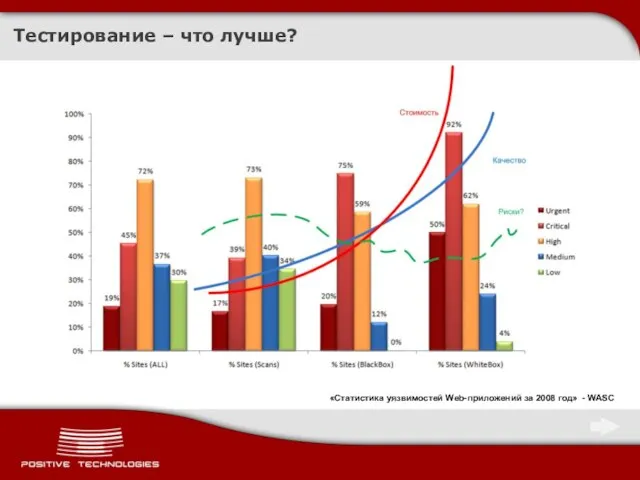

- 23. Тестирование – что лучше? «Статистика уязвимостей Web-приложений за 2008 год» - WASC

- 24. Поддержка – поддержание защищенного состояния Whitehat Security Фактическое устранение уязвимостей

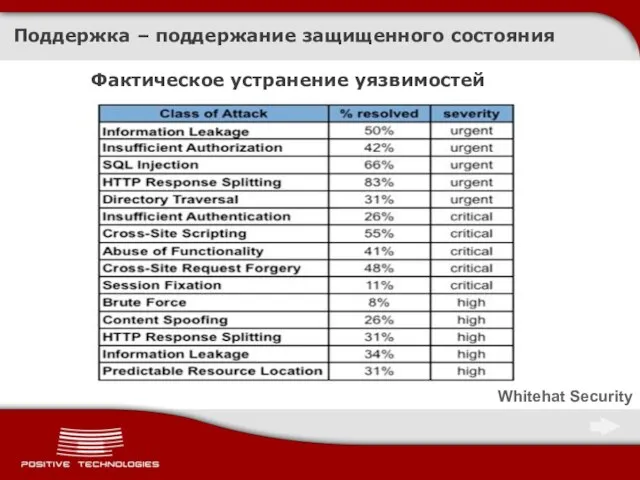

- 25. Поддержка – уязвимости после «запуска» приложения Заказчик А что это такое? Договор на поддержку включает устранение

- 26. Поддержка – вовлеченные стороны Разработчик Получает информацию об уязвимостях Планирует устранение Устраняет Информирует заказчиков Исследователь Обнаруживает

- 27. Устранение уязвимостей – попытки формализации “Full Disclosure Policy (RFPolicy) v2.0”, Rain Forest Puppy http://www.wiretrip.net/rfp/policy.html Steven M.

- 28. Пару слов о WAF http://server/?id=6329&print=Y Нас атакуют! Ахтунг!!! WAF Webserver http://server/?id=5351 http://server/?id=8234 http://server/?id=“> ... http://server/?id=1+union+select... http://server/?id=/../../../etc/passwd

- 29. WAF – панацея?

- 30. Качество защиты The Web Application Security Scanner Evaluation Criteria (WASSEC) The Web Application Firewall Evaluation Criteria

- 32. Скачать презентацию