Содержание

- 2. Вместо вступления

- 3. Основные тенденции в области цифровых угроз Рост числа угроз При этом сложность зловредов неуклонно возрастает Уязвимости

- 4. Основные тенденции в области цифровых угроз Вектор атак смещается в сторону корпоративных пользователей, государственных органов и

- 5. Проникновение Извне Изнутри через браузер через другие Интернет-службы (email, instant messenger, и др.) используя уязвимости ПО

- 6. Уязвимости – бич современных информационных систем Новые уязвимости появляются ежедневно Патчи появляются с большой задержкой Да

- 7. Мобильные устройства: у каждого с собой? Использование зловредами классической» схемы коммуникации с использованием командного центра; Сообщения

- 8. Выводы Нет оснований рассчитывать на то, что в ближайшем будущем ситуация с кибер-преступностью изменится к лучшему

- 9. Что делать?

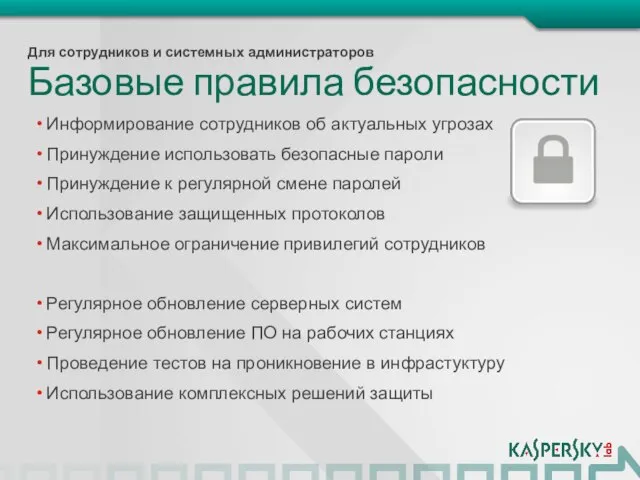

- 10. Базовые правила безопасности Информирование сотрудников об актуальных угрозах Принуждение использовать безопасные пароли Принуждение к регулярной смене

- 11. Kaspersky Endpoint Security 8 для Windows

- 12. Kaspersky Endpoint Security 8 для Windows Защита рабочих мест Сигнатурный анализ Проактивная защита Облачная защита (Kaspersky

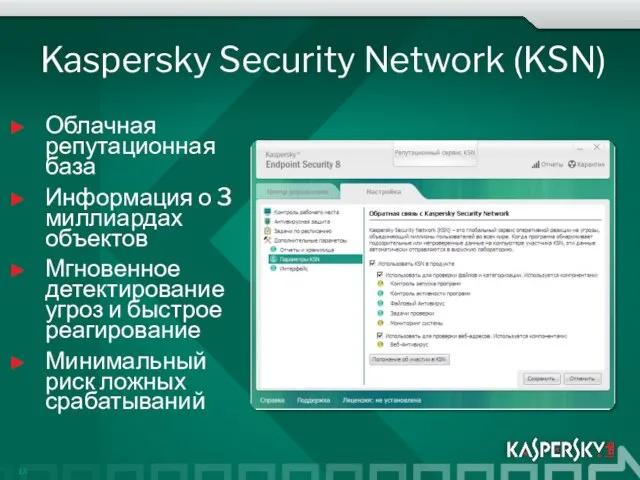

- 13. Kaspersky Security Network (KSN) Облачная репутационная база Информация о 3 миллиардах объектов Мгновенное детектирование угроз и

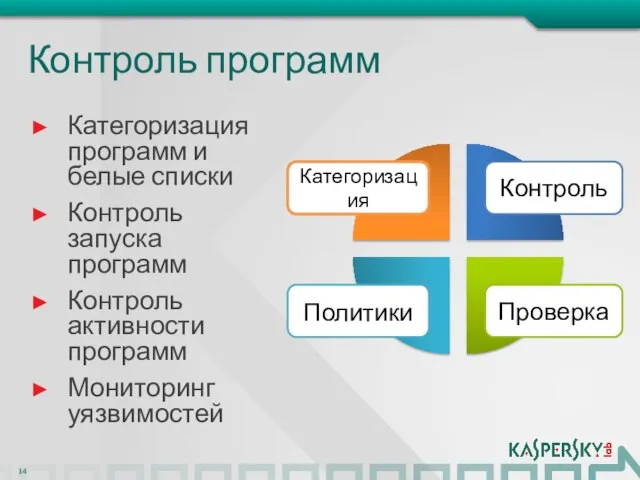

- 14. Контроль программ Категоризация программ и белые списки Контроль запуска программ Контроль активности программ Мониторинг уязвимостей Контроль

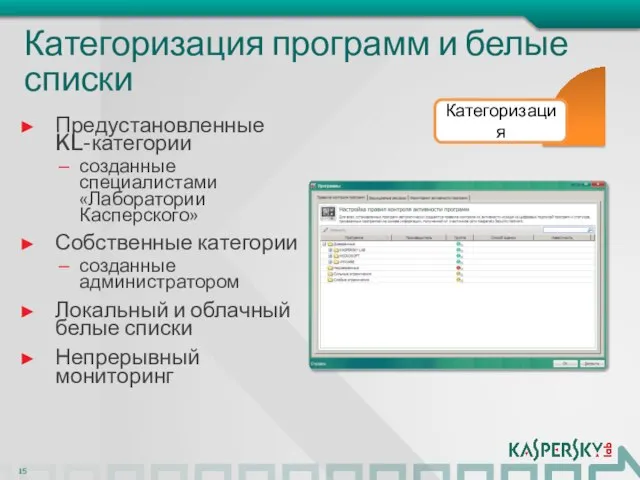

- 15. Категоризация программ и белые списки Предустановленные KL-категории созданные специалистами «Лаборатории Касперского» Собственные категории созданные администратором Локальный

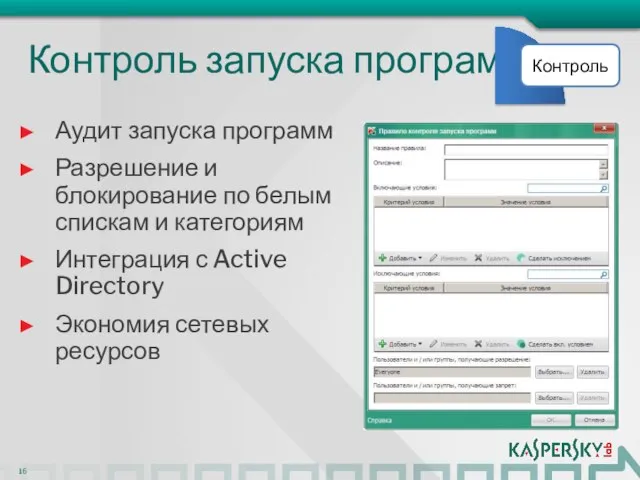

- 16. Контроль запуска программ Аудит запуска программ Разрешение и блокирование по белым спискам и категориям Интеграция с

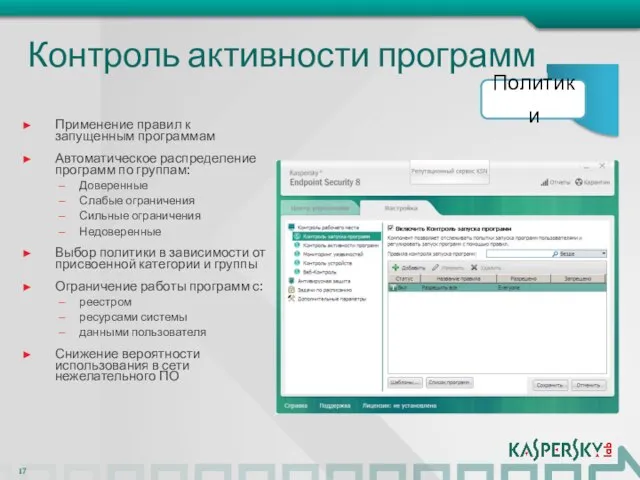

- 17. Контроль активности программ Применение правил к запущенным программам Автоматическое распределение программ по группам: Доверенные Слабые ограничения

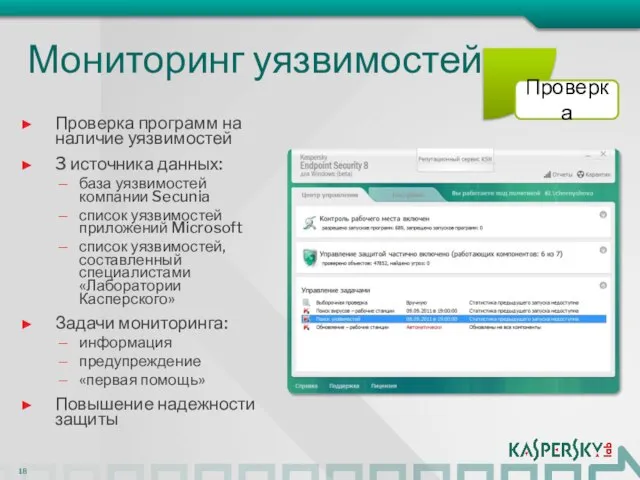

- 18. Мониторинг уязвимостей Проверка программ на наличие уязвимостей 3 источника данных: база уязвимостей компании Secunia список уязвимостей

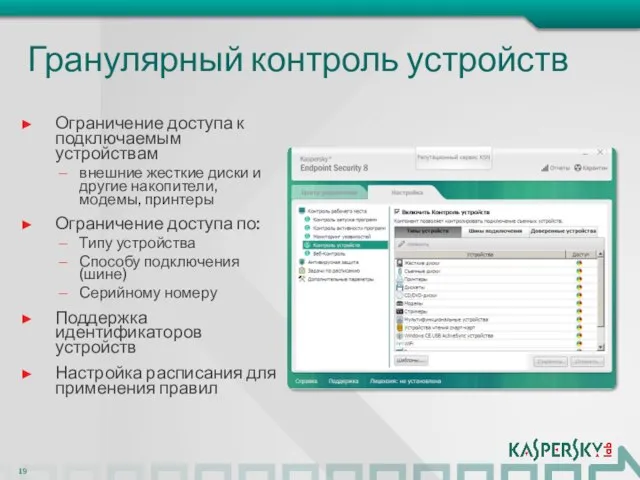

- 19. Гранулярный контроль устройств Ограничение доступа к подключаемым устройствам внешние жесткие диски и другие накопители, модемы, принтеры

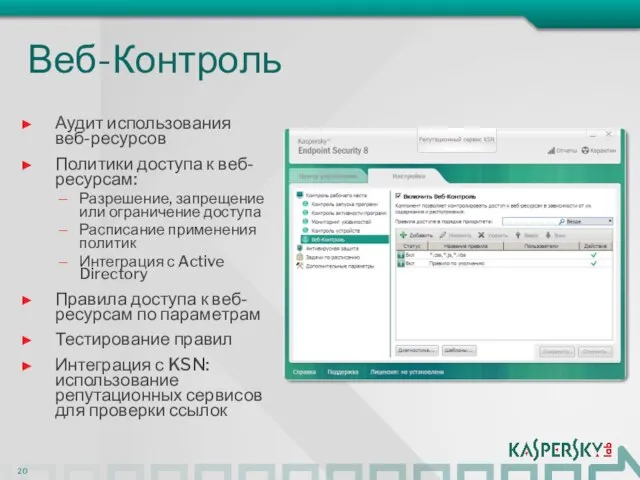

- 20. Веб-Контроль Аудит использования веб-ресурсов Политики доступа к веб-ресурсам: Разрешение, запрещение или ограничение доступа Расписание применения политик

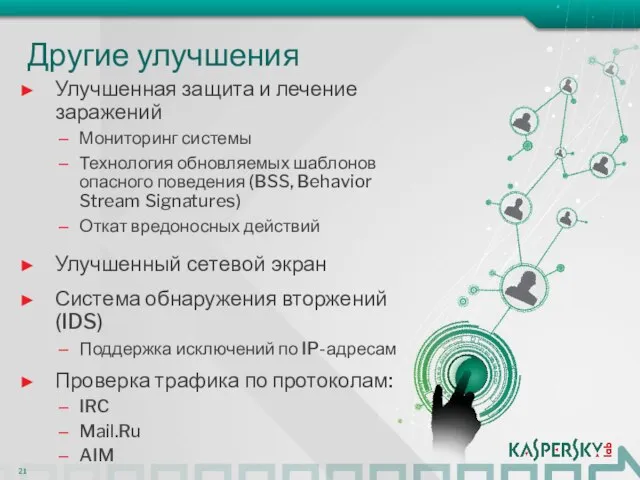

- 21. Другие улучшения Улучшенная защита и лечение заражений Мониторинг системы Технология обновляемых шаблонов опасного поведения (BSS, Behavior

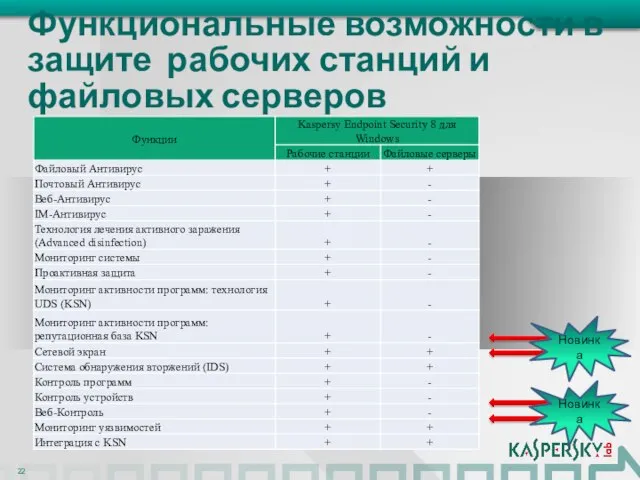

- 22. Функциональные возможности в защите рабочих станций и файловых серверов Новинка Новинка

- 23. Kaspersky Security Center

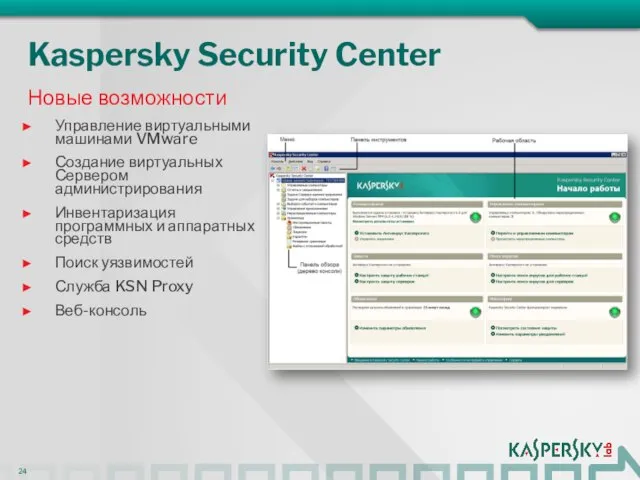

- 24. Kaspersky Security Center Управление виртуальными машинами VMware Создание виртуальных Сервером администрирования Инвентаризация программных и аппаратных средств

- 25. Kaspersky Endpoint Security 8 для Windows и Kaspersky Security Center Ключевые и преимущества

- 26. Ключевые преимущества: Kaspersky Endpoint Security 8 для Windows Усиленная защита благодаря сочетанию проактивных, сигнатурных и облачных

- 27. Ключевые преимущества: Kaspersky Security Center Централизованное управление комплексной системой защиты Оперативное развертывание системы защиты Поддержка иерархической

- 29. Скачать презентацию

Роль физической культуры и спорта в нашей жизни

Роль физической культуры и спорта в нашей жизни Джеймс Олдридж

Джеймс Олдридж Соли аммония

Соли аммония Романовская игрушка

Романовская игрушка Построение автоматов

Построение автоматов Перевозка детей на воздушном транспорте

Перевозка детей на воздушном транспорте 1 Художній твір як явище мистецтва, новий ірреальний

1 Художній твір як явище мистецтва, новий ірреальний Сопровождение региональных инновационных площадок в 2022 году

Сопровождение региональных инновационных площадок в 2022 году Структура книги

Структура книги Котёл низкого давления

Котёл низкого давления Оставьте цветы весне

Оставьте цветы весне Презентация на тему Стресс, стрессовое состояние

Презентация на тему Стресс, стрессовое состояние  Актуальность, проблемы и перспективы развития профессионального признания в России Владивосток 2011

Актуальность, проблемы и перспективы развития профессионального признания в России Владивосток 2011 СИЛА ТОКА Кл t А q ЗАРЯД Дж U U q НАПРЯЖЕНИЕ А I I t РАБОТА с А q t ВРЕМЯ В q.

СИЛА ТОКА Кл t А q ЗАРЯД Дж U U q НАПРЯЖЕНИЕ А I I t РАБОТА с А q t ВРЕМЯ В q. Обязательства и ответственность по правам человека

Обязательства и ответственность по правам человека Учебные вопросы: Техника скоростной записи слов и предложений. Применение цветных ручек и карандашей при конспектировании

Учебные вопросы: Техника скоростной записи слов и предложений. Применение цветных ручек и карандашей при конспектировании Упражнения для мышц брюшного пресса (юноши)

Упражнения для мышц брюшного пресса (юноши) Вычисление площади криволинейной трапеции

Вычисление площади криволинейной трапеции Машиностроительное черчение

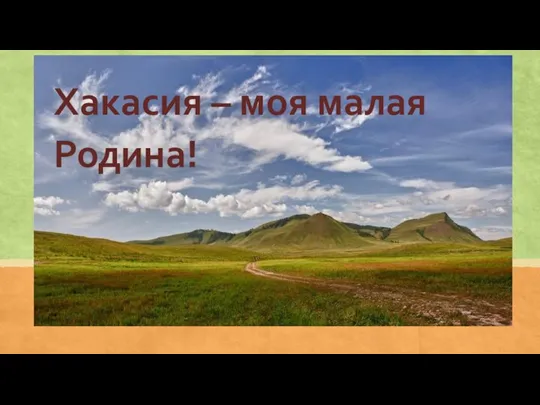

Машиностроительное черчение Хакасия – моя Родина!

Хакасия – моя Родина! Презентация на тему Как вести себя во время теракта

Презентация на тему Как вести себя во время теракта Мониторинг Active Session History c использованием ASH Viewer

Мониторинг Active Session History c использованием ASH Viewer История моды 20 века

История моды 20 века Союз поисковых отрядов

Союз поисковых отрядов Промоакции и их роль в продвижении товаров

Промоакции и их роль в продвижении товаров Christmas what are they doing fun

Christmas what are they doing fun Олимпийские игры

Олимпийские игры Как правильно передвигаться по загородной дороге?

Как правильно передвигаться по загородной дороге?