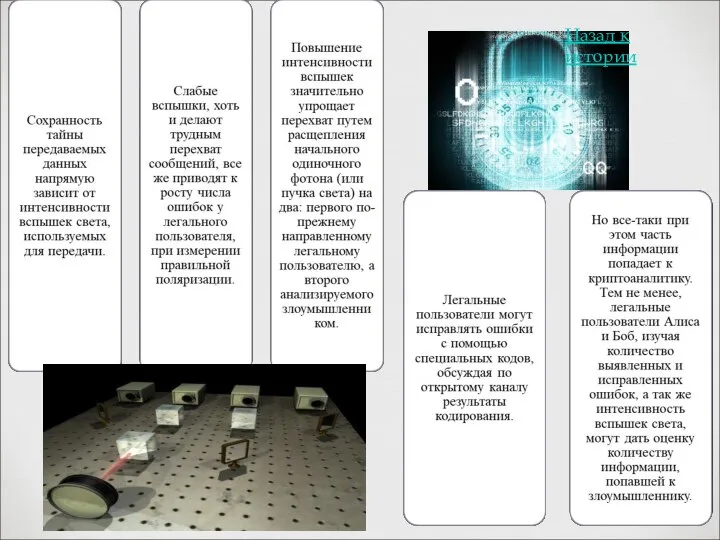

количество информации, доступное Еве.

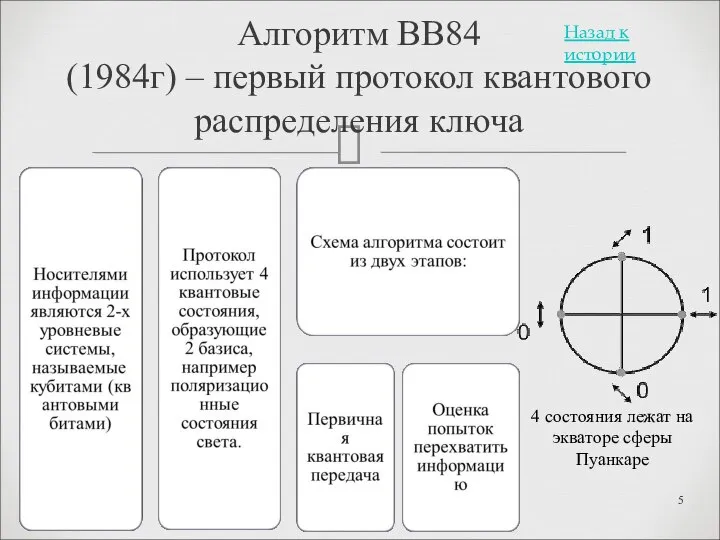

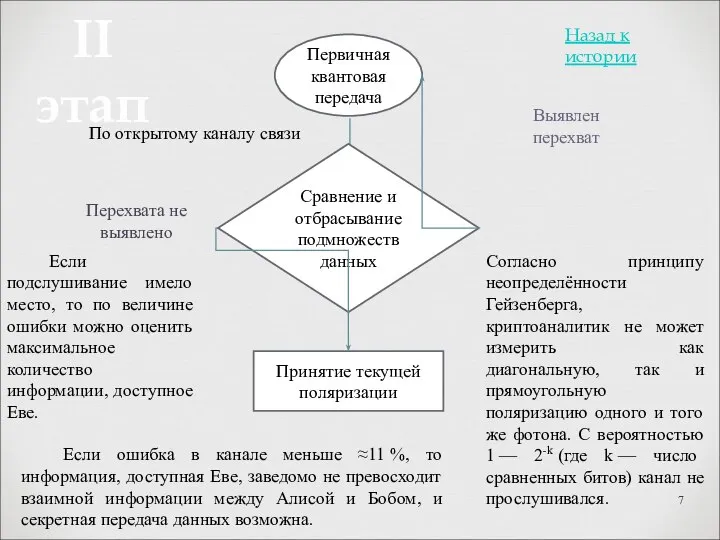

Первичная квантовая передача

Сравнение и отбрасывание подмножеств данных

По открытому каналу связи

Выявлен перехват

Принятие текущей поляризации

Перехвата не выявлено

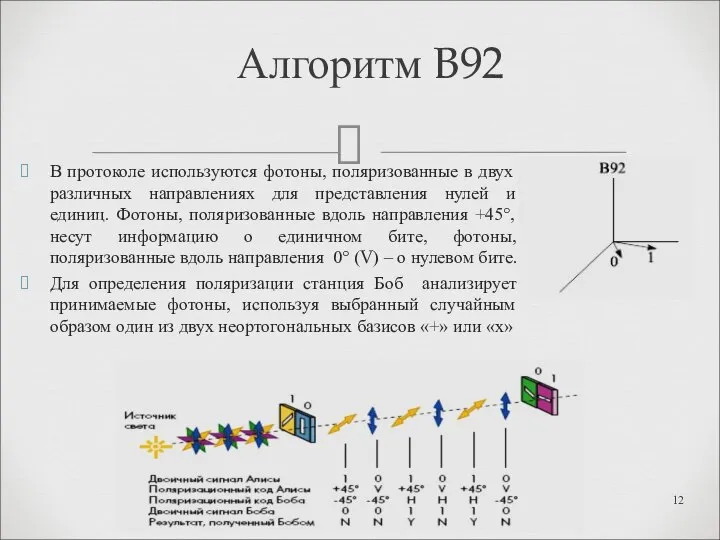

Согласно принципу неопределённости Гейзенберга, криптоаналитик не может измерить как диагональную, так и прямоугольную поляризацию одного и того же фотона. С вероятностью 1 — 2-k (где k — число сравненных битов) канал не прослушивался.

Если ошибка в канале меньше ≈11 %, то информация, доступная Еве, заведомо не превосходит взаимной информации между Алисой и Бобом, и секретная передача данных возможна.

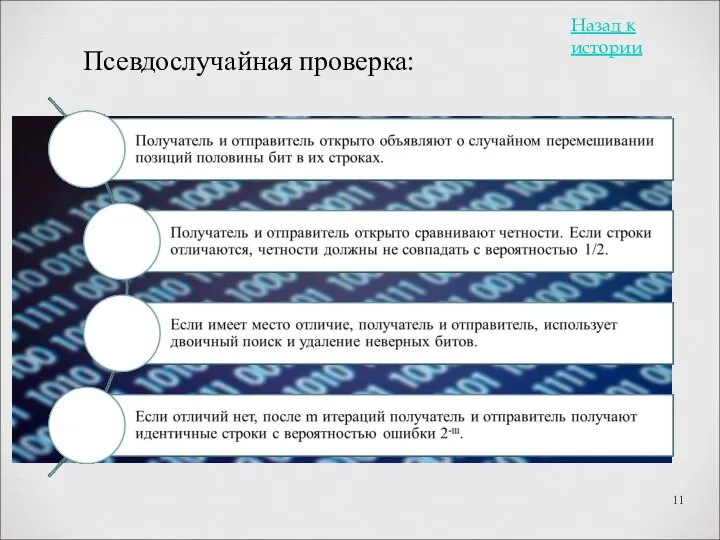

Назад к истории

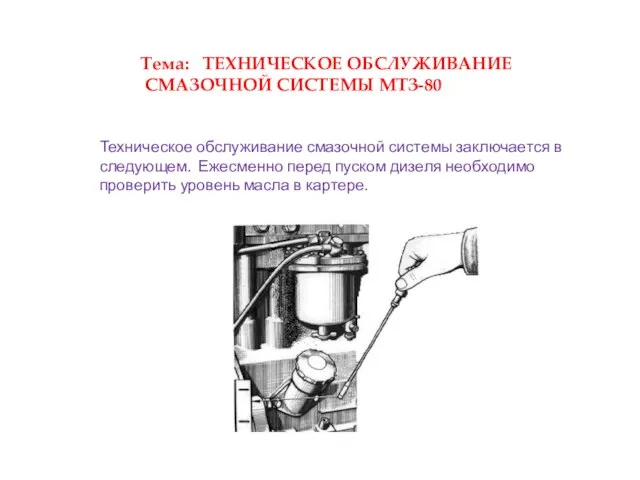

Техническое обслуживание смазочной системы МТЗ-80

Техническое обслуживание смазочной системы МТЗ-80 Энергия. Потенциальная и кинетическая энергия тел

Энергия. Потенциальная и кинетическая энергия тел Виды излучений и спектров. Шкала электромагнитных волн

Виды излучений и спектров. Шкала электромагнитных волн Презентация на тему Архимедова сила и ее значение в жизни человека

Презентация на тему Архимедова сила и ее значение в жизни человека  Фотоэффект

Фотоэффект Основы термодинамики

Основы термодинамики Закон всемирного тяготения

Закон всемирного тяготения Аналитическая механика. Обобщенные координаты. Уравнения связей. Возможные перемещения

Аналитическая механика. Обобщенные координаты. Уравнения связей. Возможные перемещения Урок презентация 10 кл. Равноускоренное движения(1)

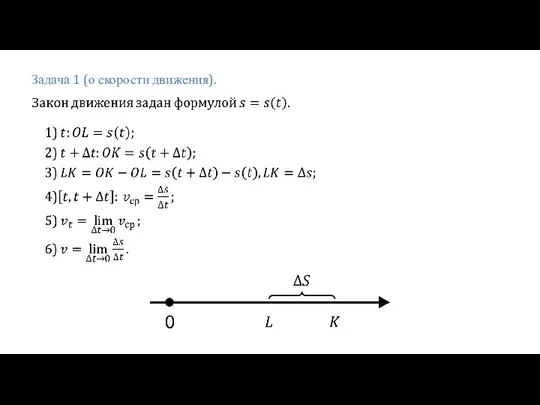

Урок презентация 10 кл. Равноускоренное движения(1) Задача о скорости движения

Задача о скорости движения Эксимерные лазеры

Эксимерные лазеры Дифузiя навколо нас

Дифузiя навколо нас Спектроскоп. Виды спектров

Спектроскоп. Виды спектров Оптика. Лекция 28. Дифракция света

Оптика. Лекция 28. Дифракция света Проведение виртуальных лабораторных работ по физике

Проведение виртуальных лабораторных работ по физике Связи и их реакции

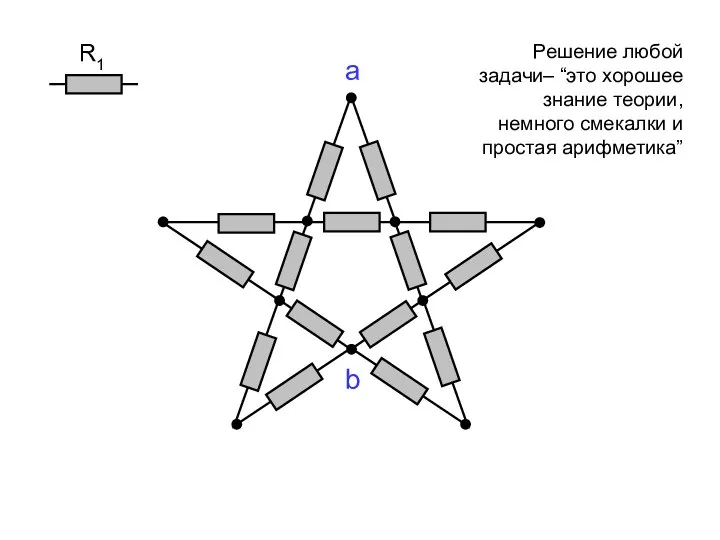

Связи и их реакции Цепи постоянного тока

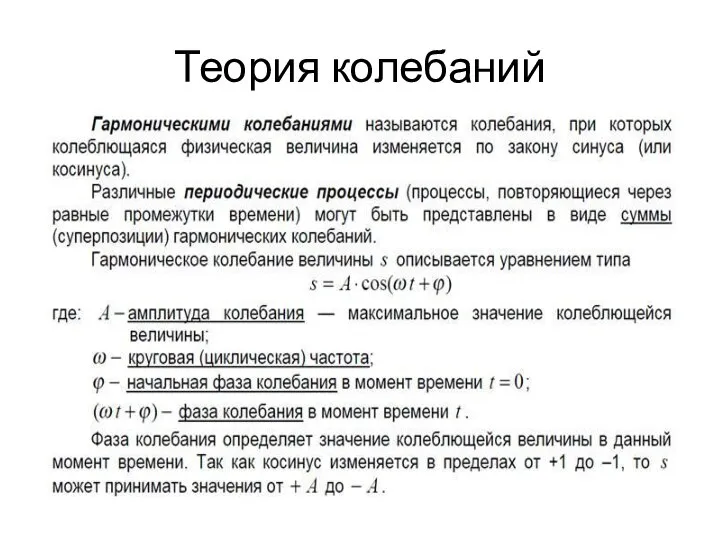

Цепи постоянного тока Теория колебаний

Теория колебаний Станция Физический калейдоскоп

Станция Физический калейдоскоп Энергия топлива

Энергия топлива Сложение сил. Равнодействующая сил

Сложение сил. Равнодействующая сил Солнце, воздух и вода – наши лучшие друзья

Солнце, воздух и вода – наши лучшие друзья Изменение агрегатных состояний вещества

Изменение агрегатных состояний вещества Расчет стержневых систем

Расчет стержневых систем Разработка и моделирование МЭМС-датчика давления воздушной среды

Разработка и моделирование МЭМС-датчика давления воздушной среды Движение материальной точки. Задачи

Движение материальной точки. Задачи Решение задач на расчет электрических цепей

Решение задач на расчет электрических цепей Оптимизация радиотехнических систем

Оптимизация радиотехнических систем