Содержание

- 2. Цели и задачи работы Цель научно-исследовательской работы – разработка модуля аутентификации веб-ресурсов предприятия. Задачи, реализующие цель

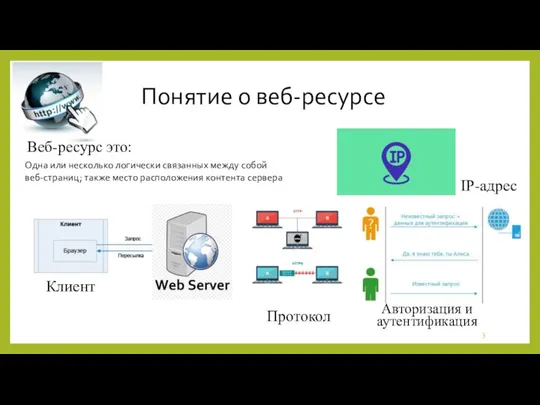

- 3. Понятие о веб-ресурсе Авторизация и аутентификация Протокол Одна или несколько логически связанных между собой веб-страниц; также

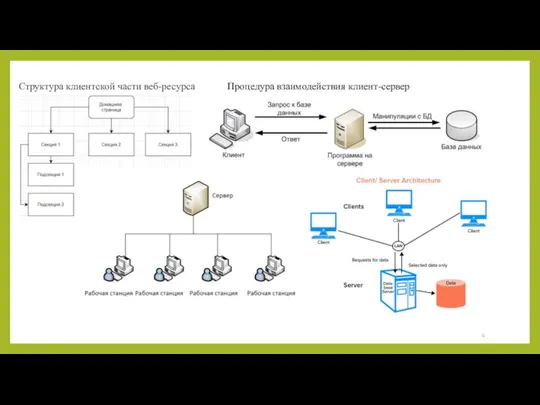

- 4. Процедура взаимодействия клиент-сервер Структура клиентской части веб-ресурса

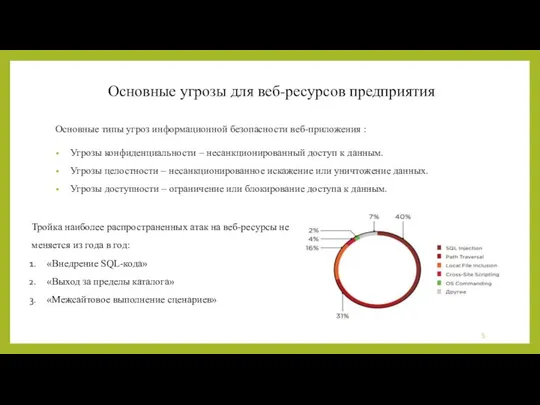

- 5. Основные угрозы для веб-ресурсов предприятия Основные типы угроз информационной безопасности веб-приложения : Угрозы конфиденциальности – несанкционированный

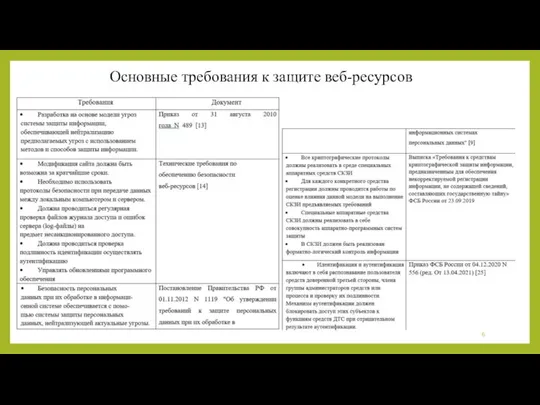

- 6. Основные требования к защите веб-ресурсов

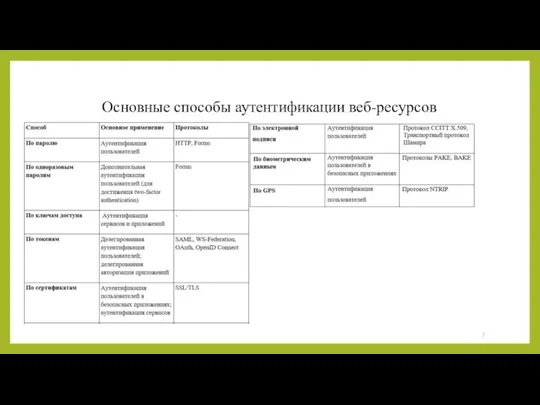

- 7. Основные способы аутентификации веб-ресурсов

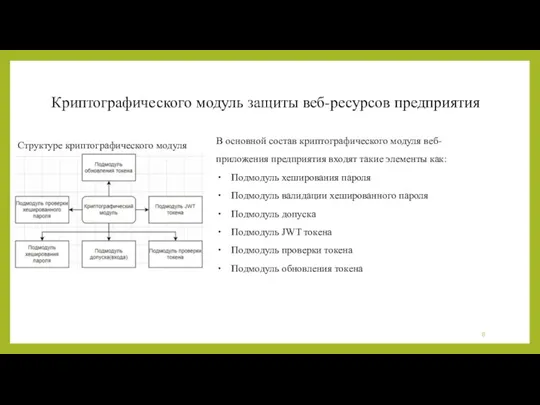

- 8. Структуре криптографического модуля Криптографического модуль защиты веб-ресурсов предприятия В основной состав криптографического модуля веб-приложения предприятия входят

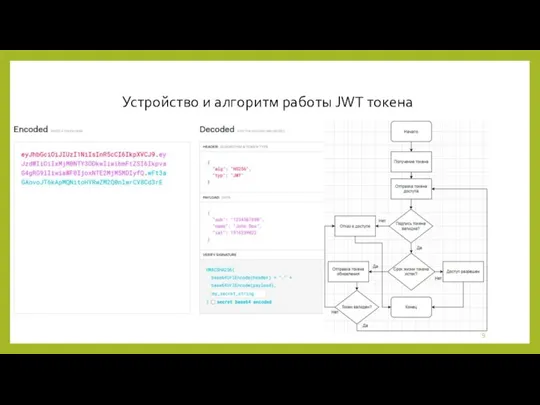

- 9. Устройство и алгоритм работы JWT токена

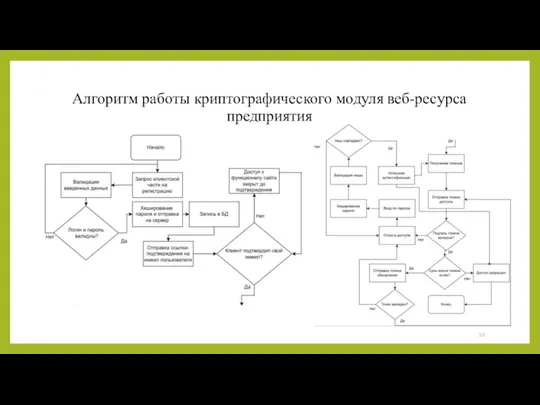

- 10. Алгоритм работы криптографического модуля веб-ресурса предприятия

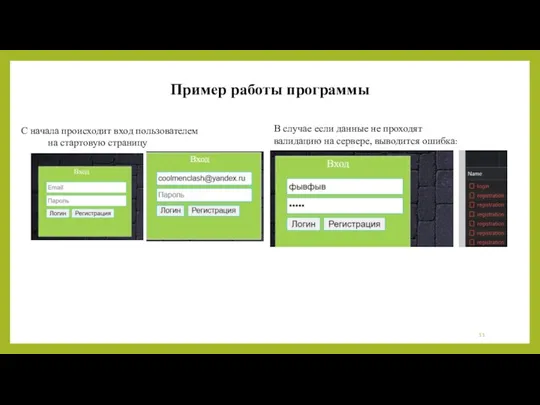

- 11. Пример работы программы С начала происходит вход пользователем на стартовую страницу В случае если данные не

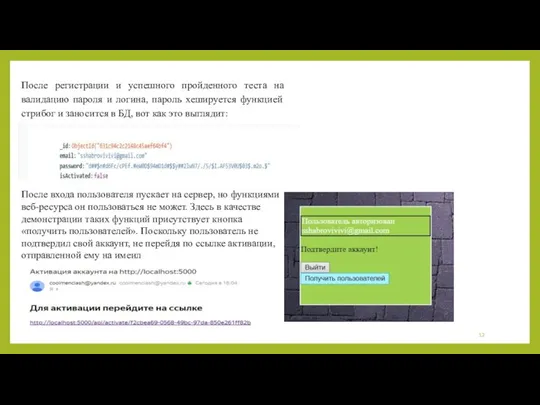

- 12. После регистрации и успешного пройденного теста на валидацию пароля и логина, пароль хешируется функцией стрибог и

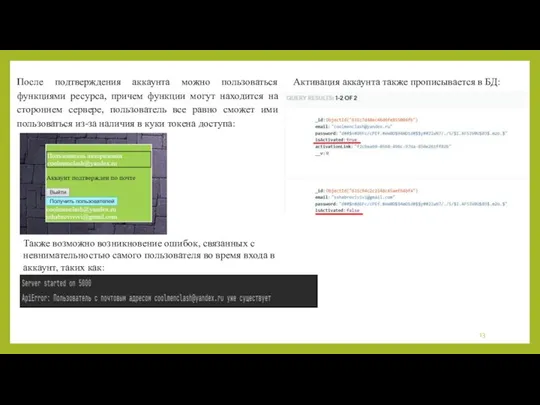

- 13. После подтверждения аккаунта можно пользоваться функциями ресурса, причем функции могут находится на стороннем сервере, пользователь все

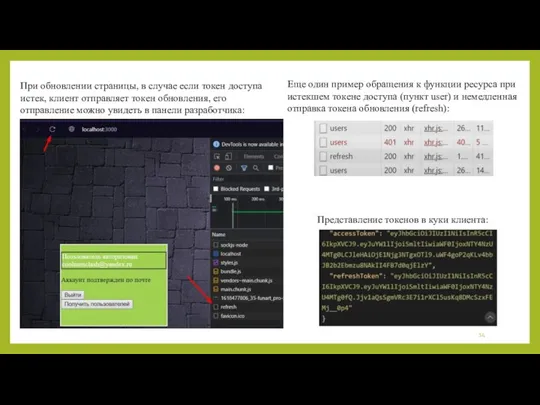

- 14. При обновлении страницы, в случае если токен доступа истек, клиент отправляет токен обновления, его отправление можно

- 16. Скачать презентацию

Личный кабинет

Личный кабинет Роль сетевых сервисов в воспитании детей и формировании имиджа школы

Роль сетевых сервисов в воспитании детей и формировании имиджа школы История развития электронновычислительной техники

История развития электронновычислительной техники Схемы контактов

Схемы контактов Создание открытки в Microsoft Word 2003. Работа с графикой

Создание открытки в Microsoft Word 2003. Работа с графикой Добавлення інформації

Добавлення інформації Задачи Phyton

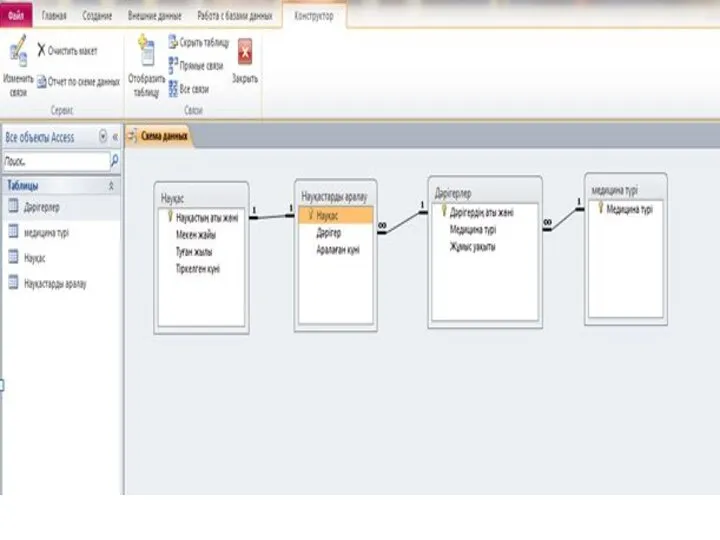

Задачи Phyton Базы данных

Базы данных Быстрый интернет для успешной работы. Конфиденциальная информация ПАО Ростелеком

Быстрый интернет для успешной работы. Конфиденциальная информация ПАО Ростелеком _Создание виртуальной машины. Linux уровень 1

_Создание виртуальной машины. Linux уровень 1 Форматирование, стили, оглавление

Форматирование, стили, оглавление Курс 2D-анімації

Курс 2D-анімації Гаджеты (виджеты)

Гаджеты (виджеты) Интеграция приложений и информационных систем

Интеграция приложений и информационных систем Элементы окон и диалоговых панелей. Проверочная работа

Элементы окон и диалоговых панелей. Проверочная работа Системы управления базами данных

Системы управления базами данных Архитектура компьютера с хранимой программой

Архитектура компьютера с хранимой программой Электронные таблицы. 9 класс

Электронные таблицы. 9 класс Франчайзинговый ассортимент 1С

Франчайзинговый ассортимент 1С Презентация на тему Электронная коммерция в Интернете

Презентация на тему Электронная коммерция в Интернете  Администрирование СКЗИ

Администрирование СКЗИ Короли игровой индустрии

Короли игровой индустрии Основы информационных технологий

Основы информационных технологий Естественнонаучная дисциплина информатика. (8 класс)

Естественнонаучная дисциплина информатика. (8 класс) Самостоятельная работа: построить электронную таблицу, точечную диаграмму

Самостоятельная работа: построить электронную таблицу, точечную диаграмму АО ТомскНИПИнефть: Общая информация об институте

АО ТомскНИПИнефть: Общая информация об институте Решение прикладных задач и разработка приложений на языке Python

Решение прикладных задач и разработка приложений на языке Python Компьютеры и программы

Компьютеры и программы