Содержание

- 2. ARP Описание протокола Для чего это нужно Механизм работы Алгоритм Графически ARP таблица Структура пакета Недостатки

- 3. ARP Описание протокола Для чего это нужно Механизм работы Алгоритм Графически ARP таблица Структура пакета Недостатки

- 4. ARP Описание протокола Для чего это нужно Механизм работы Алгоритм Графически ARP таблица Структура пакета Недостатки

- 5. Хост отправляет широковещательный (broadcast) запрос: “ Какой MAC-адрес имеет 10.109.11.67? Ответьте на 10.109.11.32 - 8A:5F:3C:23:45:13 ”

- 6. ARP Описание протокола Для чего это нужно Механизм работы Алгоритм Графически ARP таблица Структура пакета Недостатки

- 7. Визуальная работа ARP

- 8. ARP Описание протокола Для чего это нужно Механизм работы Алгоритм Графически ARP таблица Структура пакета Недостатки

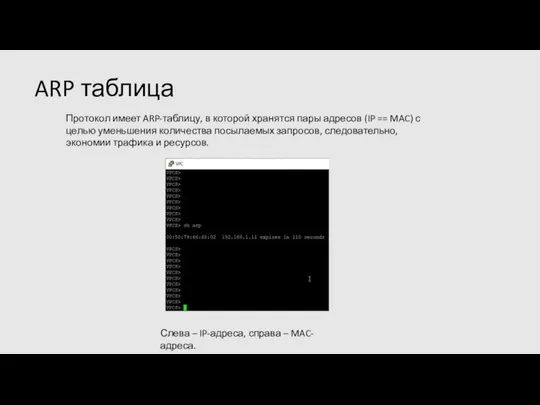

- 9. Протокол имеет ARP-таблицу, в которой хранятся пары адресов (IP == MAC) с целью уменьшения количества посылаемых

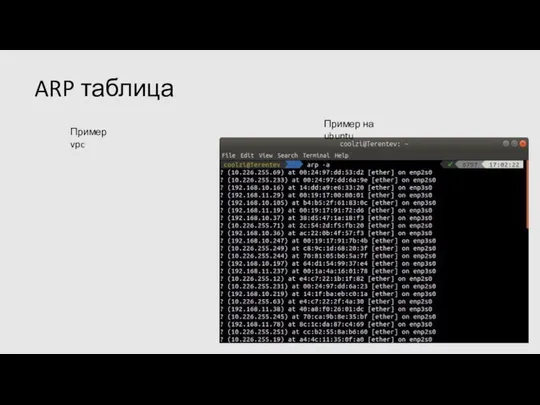

- 10. ARP таблица Пример vpc Пример на ubuntu

- 11. ARP Описание протокола Для чего это нужно Механизм работы Алгоритм Графически ARP таблица Структура пакета Недостатки

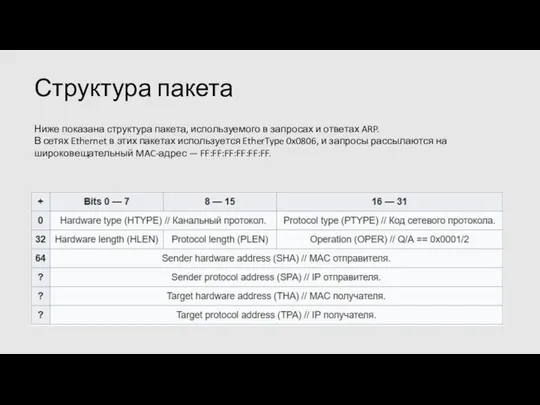

- 12. Ниже показана структура пакета, используемого в запросах и ответах ARP. В сетях Ethernet в этих пакетах

- 13. ARP Описание протокола Для чего это нужно Механизм работы Алгоритм Графически ARP таблица Структура пакета Недостатки

- 14. BROADCAST STORM

- 15. ARP Описание протокола Для чего это нужно Механизм работы Алгоритм Графически ARP таблица Структура пакета Недостатки

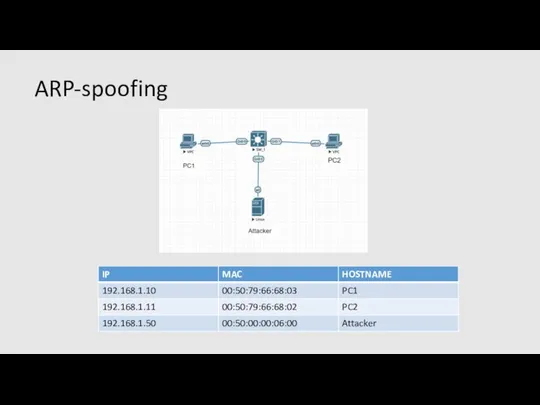

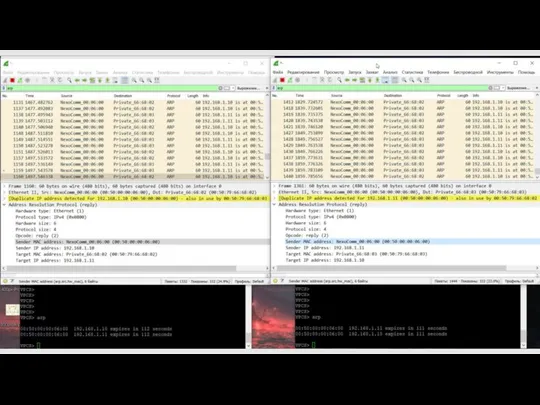

- 16. ARP-spoofing Протокол ARP является абсолютно незащищённым. У него нет способов проверки подлинности запросов, так и ответов.

- 17. ARP-spoofing

- 22. ARP Описание протокола Для чего это нужно Механизм работы Алгоритм Графически ARP таблица Структура пакета Недостатки

- 24. Скачать презентацию

Поиск информации в Интернете

Поиск информации в Интернете Построение диаграмм

Построение диаграмм 10-04-Процедуры ввода-вывода

10-04-Процедуры ввода-вывода Дослідження технологій Slam в доповненій реальності

Дослідження технологій Slam в доповненій реальності Особенности языка SMS сообщений

Особенности языка SMS сообщений Язык программирования C#

Язык программирования C# Защита информации в автоматизированных системах обработки данных

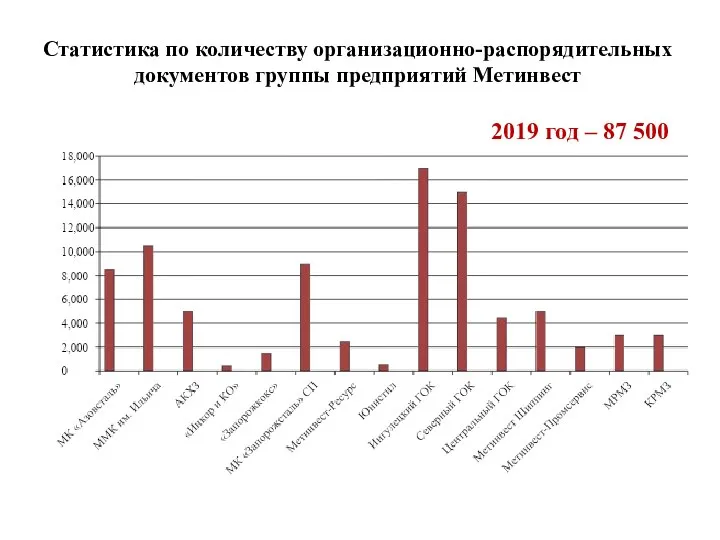

Защита информации в автоматизированных системах обработки данных Статистика по количеству организационно-распорядительных документов группы предприятий Метинвест

Статистика по количеству организационно-распорядительных документов группы предприятий Метинвест Мультитекстурирование. Текстурный объект

Мультитекстурирование. Текстурный объект Расчет кузова автомобиля, оптимизация в виртуальных испытаниях конструкции каркаса

Расчет кузова автомобиля, оптимизация в виртуальных испытаниях конструкции каркаса Торговый рынок цифровых монет ТСС

Торговый рынок цифровых монет ТСС Введение в информатику. Информация

Введение в информатику. Информация История интернета

История интернета Проект Большая перемена и технологии

Проект Большая перемена и технологии Интернет-угрозы в молодёжной среде

Интернет-угрозы в молодёжной среде Создание таблиц в ворде (2)

Создание таблиц в ворде (2) Структуры данных. Поля структуры

Структуры данных. Поля структуры Choose the right option

Choose the right option Презентация на тему Microsoft office

Презентация на тему Microsoft office  Презентация на тему Microsoft Office Access

Презентация на тему Microsoft Office Access  Структуры в языке программирования C++

Структуры в языке программирования C++ База данных

База данных Технологии и стандарты WWW

Технологии и стандарты WWW Экологический проект Утриш в Вконтакте

Экологический проект Утриш в Вконтакте Своя игра. К внеурочному по информатике

Своя игра. К внеурочному по информатике Диаграммы классов и состояний

Диаграммы классов и состояний Формирование изображения на экране компьютера. 7 класс

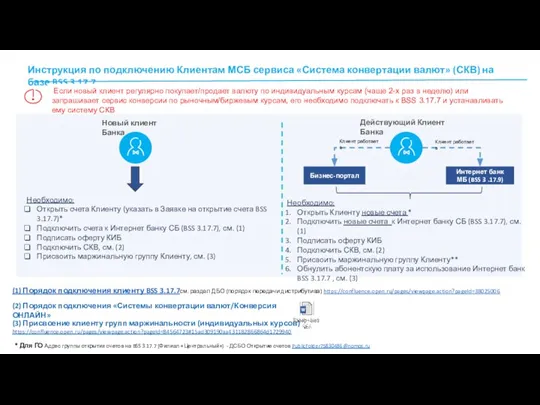

Формирование изображения на экране компьютера. 7 класс Инструкция по подключению Клиентам МСБ сервиса Система конвертации валют (СКВ) на базе BSS 3.17.7

Инструкция по подключению Клиентам МСБ сервиса Система конвертации валют (СКВ) на базе BSS 3.17.7