Слайд 2АТАКИ НА АЛГОРИТМЫ ШИФРОВАНИЯ

Цель работы – проанализировать алгоритмы шифрования данных.

Для достижения

поставленной цели были определены следующие задачи -

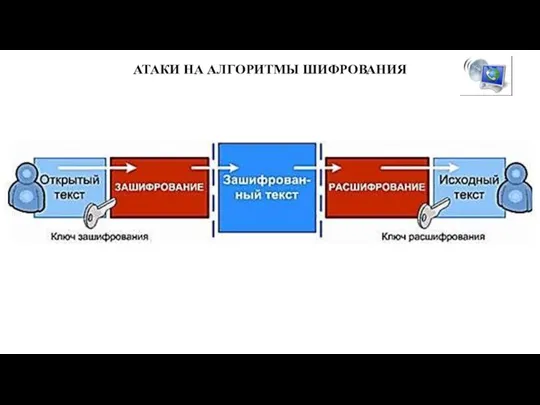

1) Изучить назначение и структуру алгоритмов шифрования;

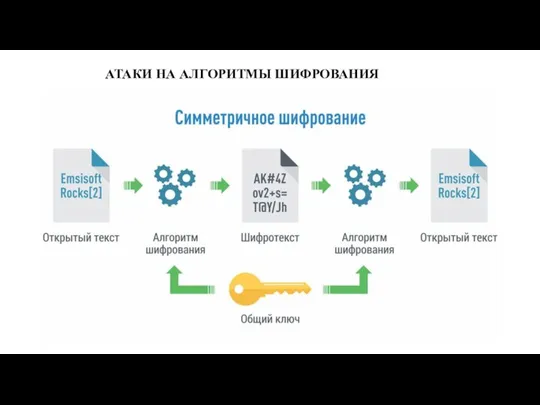

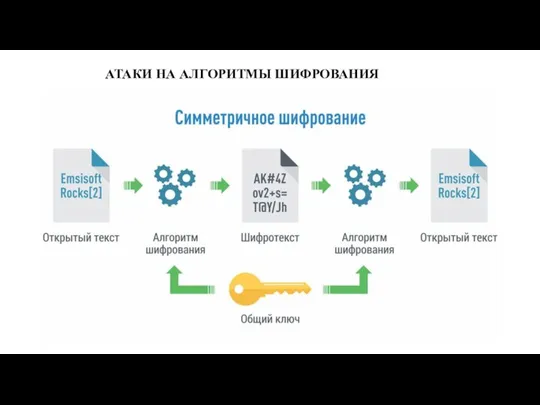

2) Рассмотреть алгоритм симметричного шифрования;

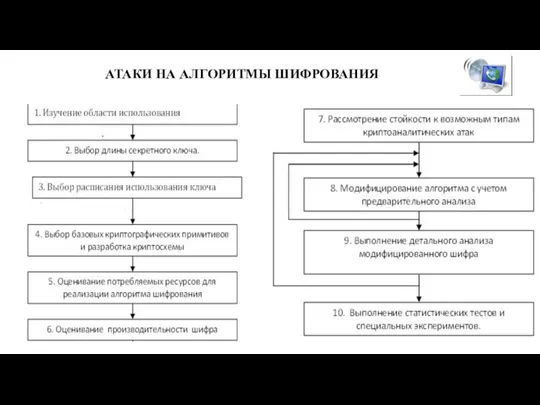

3) Разобрать структуру алгоритмов шифрования;

4) Рассмотреть типы атак на алгоритмы шифрования;

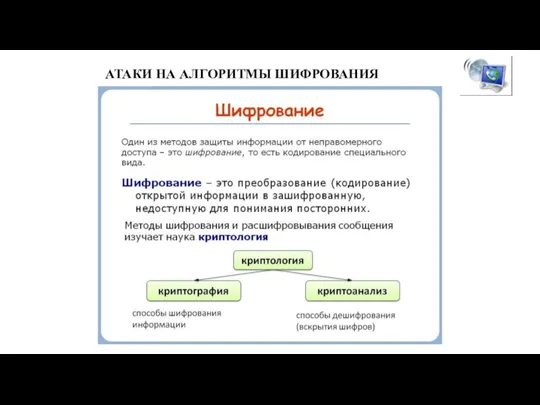

Слайд 3АТАКИ НА АЛГОРИТМЫ ШИФРОВАНИЯ

Объект работы – Атаки на алгоритмы шифрования данных.

Предмет

работы – Криптография,шифрование,атаки на алгоритмы шифрования.

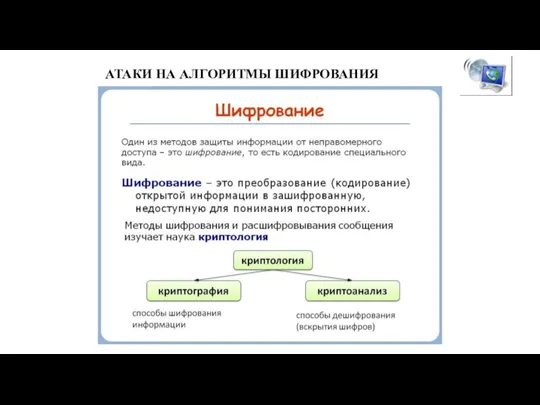

Слайд 4АТАКИ НА АЛГОРИТМЫ ШИФРОВАНИЯ

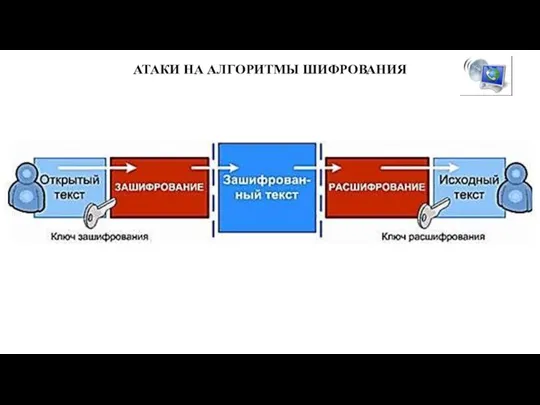

Слайд 5АТАКИ НА АЛГОРИТМЫ ШИФРОВАНИЯ

Слайд 6АТАКИ НА АЛГОРИТМЫ ШИФРОВАНИЯ

Слайд 7АТАКИ НА АЛГОРИТМЫ ШИФРОВАНИЯ

Слайд 8АТАКИ НА АЛГОРИТМЫ ШИФРОВАНИЯ

Слайд 9АТАКИ НА АЛГОРИТМЫ ШИФРОВАНИЯ

Атака при наличии известного шифртекста.

Слайд 10АТАКИ НА АЛГОРИТМЫ ШИФРОВАНИЯ

Активное воздействие на шифратор.

Слайд 11АТАКИ НА АЛГОРИТМЫ ШИФРОВАНИЯ

Атака с выбором открытого текста.

Слайд 13АТАКИ НА АЛГОРИТМЫ ШИФРОВАНИЯ

ЗАКЛЮЧЕНИЕ

В ходе проведенного анализа я выяснил, что шифрование

информации зависит не только от стойкости и силы использованного алгоритма, но и от того, насколько качественно разработан шифратор, который, собственно, и выполняет шифрование. Касательно самих атак метод грубой силы гораздо более ресурса затратная по сравнению с атаками, использующими крипто аналитические методы. Примерами могут служить линейный криптоанализ и дифференциальный криптоанализ

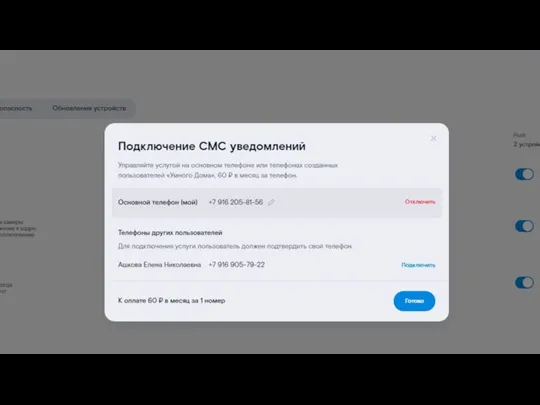

Подключение смс уведомлений

Подключение смс уведомлений Компьютерное информационное моделирование

Компьютерное информационное моделирование Скрин профиля. Шаблон

Скрин профиля. Шаблон Интернет – СМИ

Интернет – СМИ Система автоматического проектирования AutoСad (часть 1)

Система автоматического проектирования AutoСad (часть 1) Агрегирование с использованием групповых функций

Агрегирование с использованием групповых функций Летняя школа по биоинформатике 2019

Летняя школа по биоинформатике 2019 Разбор задач ЕГЭ. Адресация в компьютерных сетях. В11

Разбор задач ЕГЭ. Адресация в компьютерных сетях. В11 Повышение скорости обработки и передачи данных о выявленных неисправностях на выездных обследованиях искусственных сооружений

Повышение скорости обработки и передачи данных о выявленных неисправностях на выездных обследованиях искусственных сооружений 4

4 Анонимная война

Анонимная война Применение баз данных в лечебных учреждениях

Применение баз данных в лечебных учреждениях Gry komputerowe

Gry komputerowe Конечный порядок действий, приводящий к результату

Конечный порядок действий, приводящий к результату Примеры программирования

Примеры программирования Презентация ВолгАэро

Презентация ВолгАэро Сегодня мы окунёмся в Майнкрафт

Сегодня мы окунёмся в Майнкрафт Шаблон ВКР: Разработка и исследование методов на основе машинного обучения для распознавания дорожных знаков

Шаблон ВКР: Разработка и исследование методов на основе машинного обучения для распознавания дорожных знаков инф. 6кл

инф. 6кл Pandora Specialist

Pandora Specialist Разработка класса Автопарк

Разработка класса Автопарк Браузери. Основні види браузерів

Браузери. Основні види браузерів Применение технологий Интернета вещей для оценки экологического состояния городских территорий

Применение технологий Интернета вещей для оценки экологического состояния городских территорий Моделирование в среде графического редактора (урок информатики)

Моделирование в среде графического редактора (урок информатики) Работа в графическом редакторе Paint. Заливка

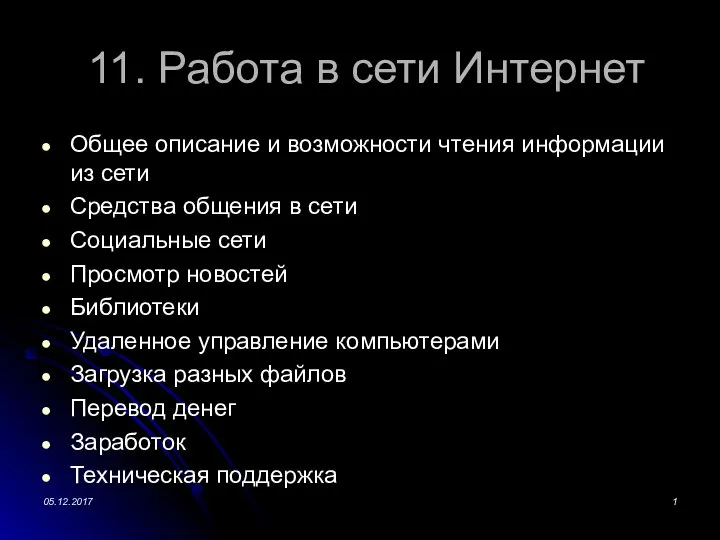

Работа в графическом редакторе Paint. Заливка Работа в сети Интернет

Работа в сети Интернет Геймдизайнер. Лекция 2

Геймдизайнер. Лекция 2 Презентация на тему Действие с информацией. Хранение информации

Презентация на тему Действие с информацией. Хранение информации