Аутентификация и идентификация. Программно-технические способы реализации идентификации и аутентификации

Содержание

- 2. Идентификация (англ. identification) - процесс распознавания сущностей путем присвоения им уникальных меток (идентификаторов, логинов)

- 3. Аутентификация (англ. authentication) - проверка соответствия (подлинности) сущности предъявленному ею идентификатору.

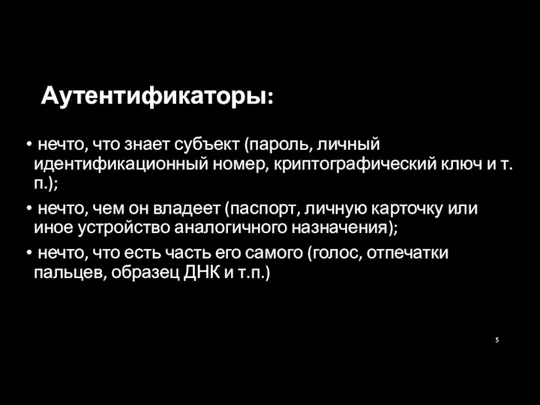

- 5. Аутентификаторы: нечто, что знает субъект (пароль, личный идентификационный номер, криптографический ключ и т.п.); нечто, чем он

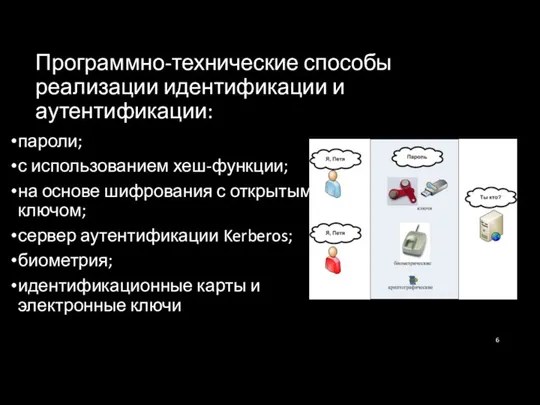

- 6. Программно-технические способы реализации идентификации и аутентификации: пароли; с использованием хеш-функции; на основе шифрования с открытым ключом;

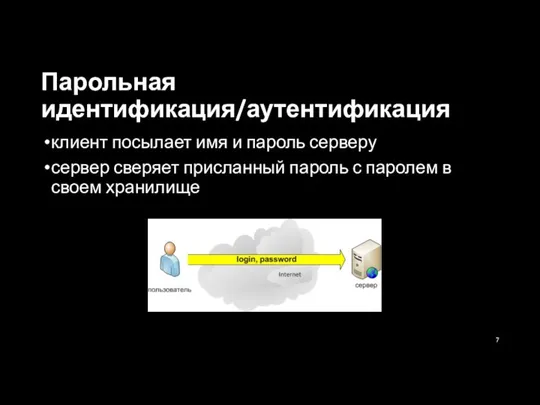

- 7. Парольная идентификация/аутентификация клиент посылает имя и пароль серверу сервер сверяет присланный пароль с паролем в своем

- 8. Парольная идентификация/аутентификация Достоинства: Простота и привычность Недостатки: может быть перехвачен злоумышленником; БД стандартных паролей можно найти

- 9. Меры, позволяющие повысить надежность парольной защиты: наложение технических ограничений (программы - генераторы паролей (ключей)); ограничение доступа

- 10. Сеансовый (сессионный) ключ – ключ, используемый абонентами в рамках одного сеанса (сессии, раунда) общения. Использование сеансовых

- 11. Идентификация/аутентификация с использованием хеш-функции. Хеш-функция – легко вычислимая функция, преобразующая исходное сообщения произвольной длины (прообраз) в

- 12. Протокол идентификации/аутентификации на основе шифрования с открытым ключом Протоколы на основе: алгоритмов RSA, схемы Фейге-Фиата-Шамира, Эль-Гамаля,

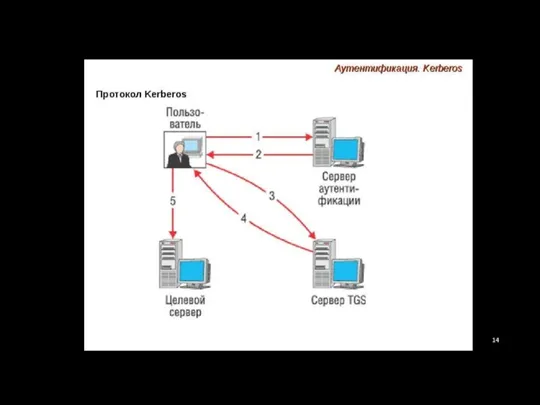

- 13. Сервер аутентификации Kerberos Kerberos – программный продукт, присутствующий во многих ОС. Есть открытая сеть и субъекты

- 15. Идентификационные карты и электронные ключи карты с магнитной полосой; контактные смарт-карты и USB-ключи; бесконтактные RFID-карты.

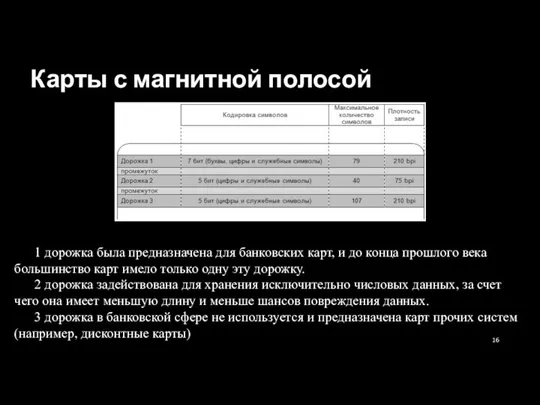

- 16. Карты с магнитной полосой 1 дорожка была предназначена для банковских карт, и до конца прошлого века

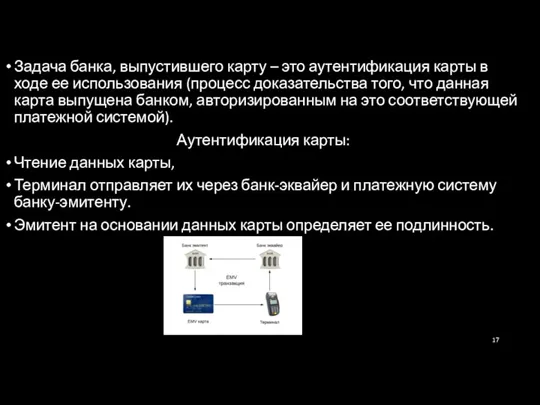

- 17. Задача банка, выпустившего карту – это аутентификация карты в ходе ее использования (процесс доказательства того, что

- 18. Контактные смарт-карты и USB-ключи Cмарт-карта - карта со встроенной микросхемой. Помимо модуля памяти, содержит микропроцессор и

- 19. Информационные объекты, хранящиеся на смарт-карте, используются для обеспечения защиты: аутентификация участвующей стороны по паролю (проверка введенного

- 20. Контактные смарт-карты с USB-интерфейсом усовершенствование процесса аутентификации (двухфакторная аутентификация)

- 21. шифрование данных на серверах, ноутбуках и рабочих станциях; обеспечение защиты персональных данных; защита электронной почты и

- 22. Бесконтактные RFID-карты RFID (англ. Radio Frequency IDentification, радиочастотная идентификация) - способ автоматической идентификации объектов, в котором

- 23. RFID-чип состоит из двух частей: микрочип, который хранит и обрабатывает информацию, антенна для приема и передачи

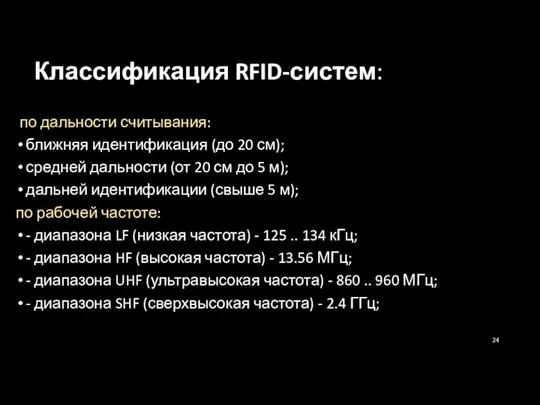

- 24. Классификация RFID-систем: по дальности считывания: ближняя идентификация (до 20 см); средней дальности (от 20 см до

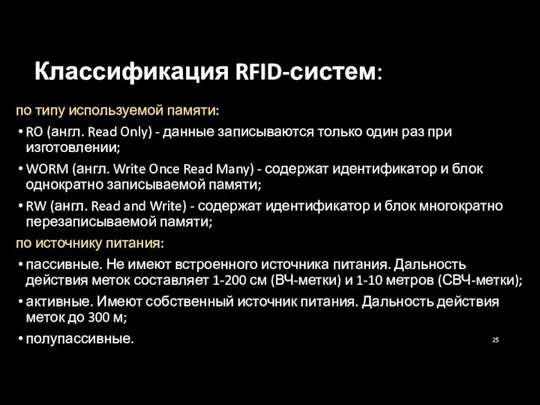

- 25. Классификация RFID-систем: по типу используемой памяти: RO (англ. Read Only) - данные записываются только один раз

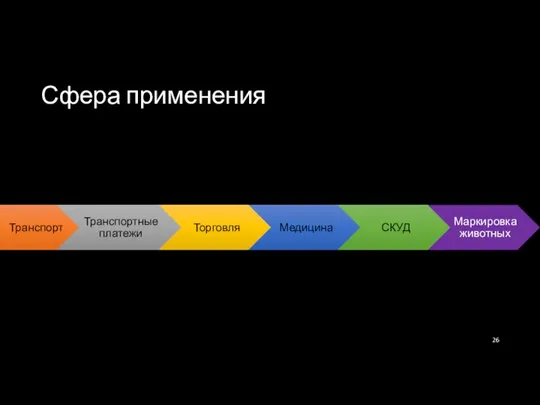

- 26. Сфера применения

- 27. Универсальная электронная карта (УЭК) - российская пластиковая карта, объединяющая в себе идентификационное и платежное средство

- 28. Идентификация/аутентификация с помощью биометрических данных

- 30. Стандарты на машиносчитываемые проездные документы (МСПД) определяют три способа биометрической идентификации: по изображению лица, пальцев радужной

- 32. Скачать презентацию

Международная online олимпиада медицинских вузов Самарканд – 2020

Международная online олимпиада медицинских вузов Самарканд – 2020 Форсайт. Регламентный отчет

Форсайт. Регламентный отчет Основные алгоритмические конструкции языка Pascal

Основные алгоритмические конструкции языка Pascal Операторы PHP

Операторы PHP Элементы языка программирования. Паскаль

Элементы языка программирования. Паскаль Настройка доставки

Настройка доставки Проектирование СЭД для организации международного студенческого обмена

Проектирование СЭД для организации международного студенческого обмена Обзор программного обеспечения ПК

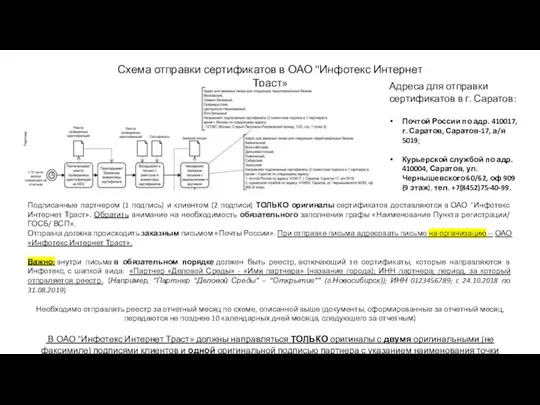

Обзор программного обеспечения ПК Схема отправки сертификатов в ОАО Инфотекс Интернет Траст

Схема отправки сертификатов в ОАО Инфотекс Интернет Траст Правила библиографического описания документов

Правила библиографического описания документов Трансляция опыта проведения лабораторной работы с использованием цифровых образовательных ресурсов

Трансляция опыта проведения лабораторной работы с использованием цифровых образовательных ресурсов Финграмотность – это тема

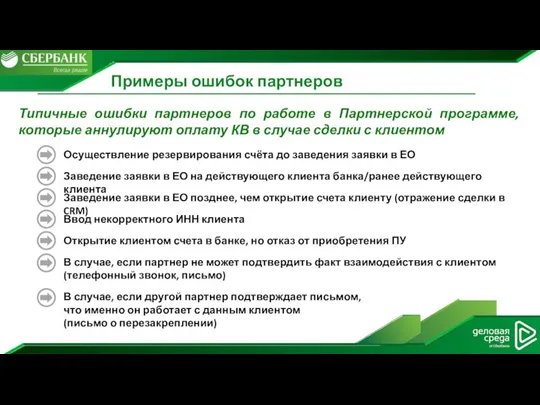

Финграмотность – это тема Примеры ошибок партнеров

Примеры ошибок партнеров Машинно-зависимые языки программирования. Лекция 3

Машинно-зависимые языки программирования. Лекция 3 Руководство по работе с электронными книгами EBSCOhost

Руководство по работе с электронными книгами EBSCOhost Преобразование графических изображений. Дорожные знаки

Преобразование графических изображений. Дорожные знаки Паскаль и информатика

Паскаль и информатика Формы записи алгоритмов. Фигуры (блоки) блок-схемы

Формы записи алгоритмов. Фигуры (блоки) блок-схемы Сортировка пузырьком

Сортировка пузырьком vis01

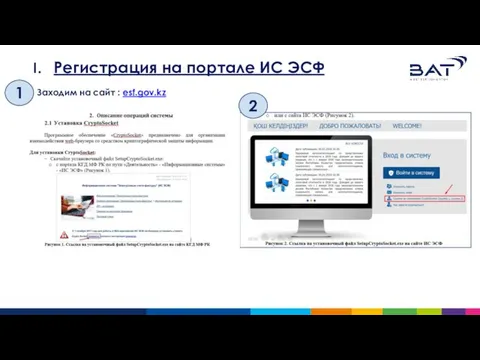

vis01 Регистрация на портале ИС ЭСФ

Регистрация на портале ИС ЭСФ Сайт фонда “Соединение”

Сайт фонда “Соединение” Что может заменить компьютер в библиотечной работе? Или что было в Фоминской сельской библиотеке во 2-й половине XX в

Что может заменить компьютер в библиотечной работе? Или что было в Фоминской сельской библиотеке во 2-й половине XX в Игра престолов (Game of Thrones)

Игра престолов (Game of Thrones) Система распространения информации: опыт, проблемы, перспективы

Система распространения информации: опыт, проблемы, перспективы Системы распознавания речи: базовые принципы и алгоритмы

Системы распознавания речи: базовые принципы и алгоритмы Программирование циклических алгоритмов. Начала программирования

Программирование циклических алгоритмов. Начала программирования Briefing designers

Briefing designers