Слайд 2Виды угроз

Вредоносное ПО

Неправильные действия пользователей

Действия злоумышленников

Ошибки программ или техники

Слайд 3Компьютерная гигиена

Будьте внимательны

Делайте резервные копии

Обновляйтесь

Контролируйте работу ПК

Защищайтесь

Слайд 4Вирусы (virus)

Вредоносное ПО способное к самостоятельному распространению различными способами.

Может содержать деструктивные функции

или просто тратить системные ресурсы

Слайд 5Черви (worm)

Вредоносное ПО использующие для распространения сетевые каналы.

Может предоставлять доступ злоумышленнику к

зараженному компьютеру, вести незаметную деятельность по атаке на другие ресурсы или шпионить за владельцем ПК

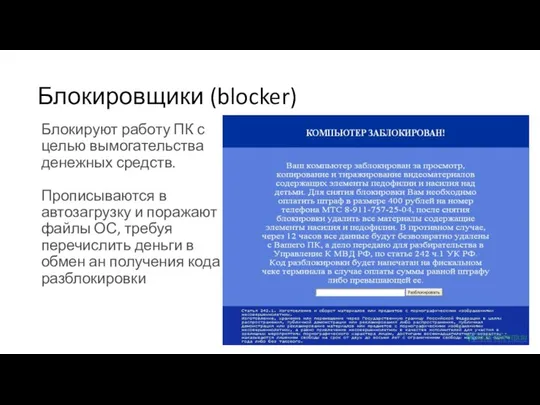

Слайд 6Блокировщики (blocker)

Блокируют работу ПК с целью вымогательства денежных средств.

Прописываются в автозагрузку и

поражают файлы ОС, требуя перечислить деньги в обмен ан получения кода разблокировки

Слайд 7Мусорное ПО

Вредоносное ПО, показывающее рекламу или уведомления, маскируется под обычное ПО и

требуя от пользователя совершить какие-либо действия, которые и приведут к нарушениям.

Слайд 8Троянские программы

Вредоносное ПО, которое распространяется злоумышленниками с целью незаметного управления компьютером или

для шпионажа.

Часто служат для загрузки вирусов или червей

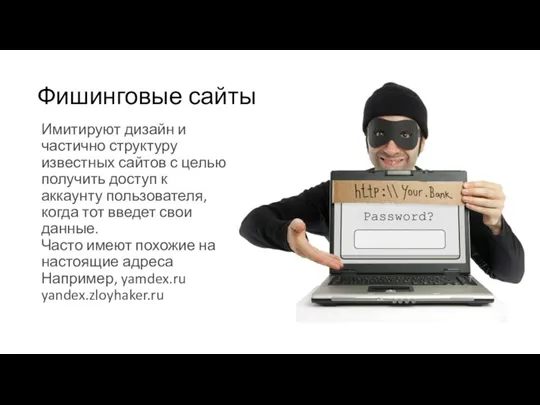

Слайд 9Фишинговые сайты

Имитируют дизайн и частично структуру известных сайтов с целью получить доступ

к аккаунту пользователя, когда тот введет свои данные.

Часто имеют похожие на настоящие адреса

Например, yamdex.ru

yandex.zloyhaker.ru

Слайд 11Антивирус

Сравнение кода программы с сигнатурами или эвристический анализ поведения программы с целью

поиска вредоносных действий похожих на действия вирусов

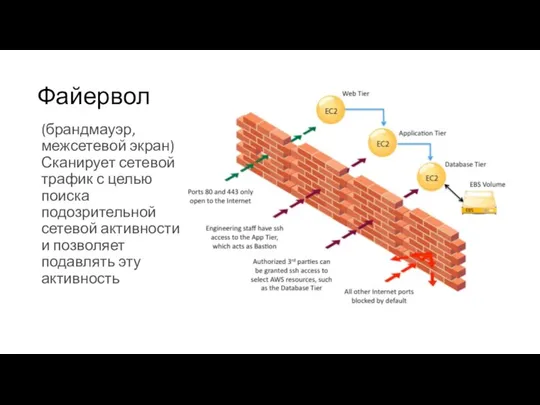

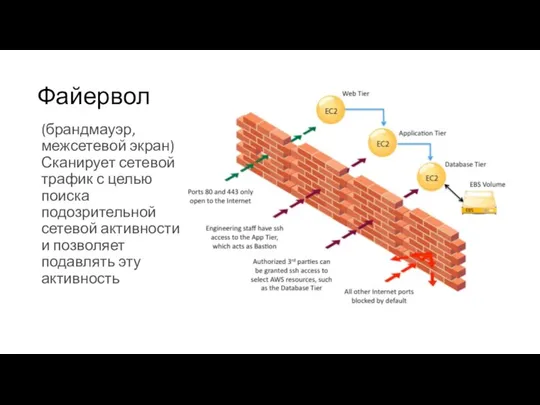

Слайд 12Файервол

(брандмауэр, межсетевой экран)

Сканирует сетевой трафик с целью поиска подозрительной сетевой активности и

позволяет подавлять эту активность

Слайд 13Системы обнаружения вторжений

IDS

Автоматический анализ программ и сети с целью выявления несанкционированных действий

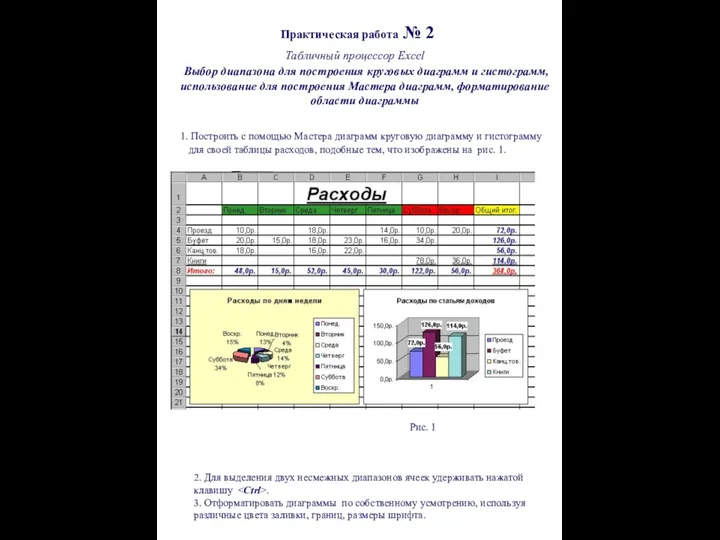

Выбор диапазона для построения круговых диаграмм и гистограмм, использование для построения Мастера диаграмм

Выбор диапазона для построения круговых диаграмм и гистограмм, использование для построения Мастера диаграмм Обход графа в глубину

Обход графа в глубину Компьютерные вирусы и антивирусные программы

Компьютерные вирусы и антивирусные программы Дистанционное обучение. Выполнение практической работы

Дистанционное обучение. Выполнение практической работы HTML - Язык разметки гипертекста

HTML - Язык разметки гипертекста Активный ли я пользователь социальных сетей?

Активный ли я пользователь социальных сетей? Игра Возвращение орлов

Игра Возвращение орлов Шифрование с помощью Python

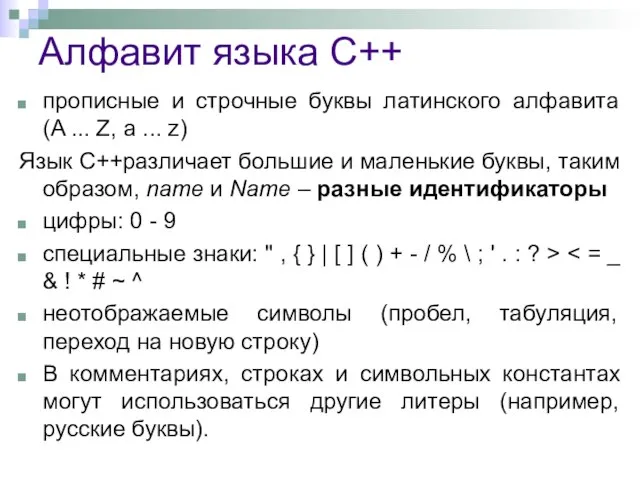

Шифрование с помощью Python Алфавит языка С++

Алфавит языка С++ React_3

React_3 Внесение изменений на сайте

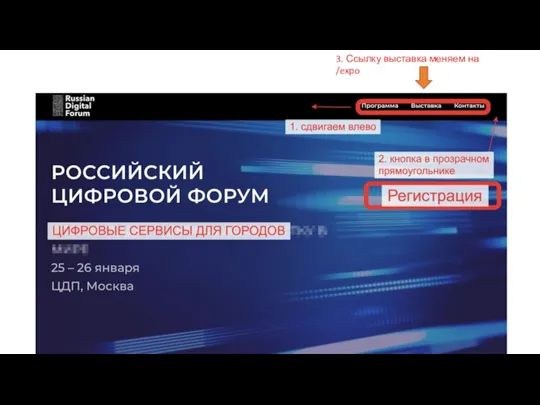

Внесение изменений на сайте Установка специальных средств управления сетевыми устройствами

Установка специальных средств управления сетевыми устройствами Маленькая сказка о компьютерном вирусе и как с ним бороться

Маленькая сказка о компьютерном вирусе и как с ним бороться Программирование в MathCAD

Программирование в MathCAD Книги – ровесники нашего университета

Книги – ровесники нашего университета Циклические алгоритмы

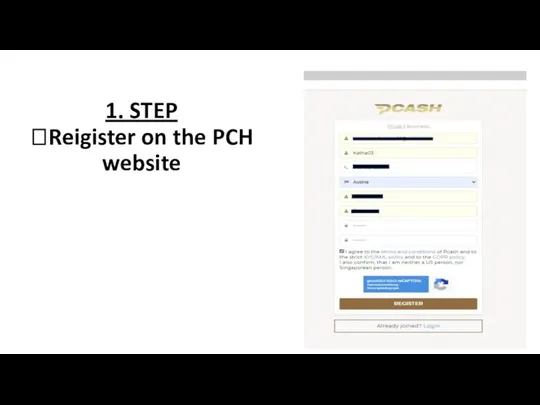

Циклические алгоритмы Reigister on the PCH website

Reigister on the PCH website Текстовый редактор

Текстовый редактор Российский цифровой форум

Российский цифровой форум Jobs Guessing Game

Jobs Guessing Game Проектирование информационной системы учета комплектующих для компьютерной и офисной техники (на примере МУП ЯТЭК)

Проектирование информационной системы учета комплектующих для компьютерной и офисной техники (на примере МУП ЯТЭК) Способы записи алгоритмов. Основы алгоритмизации

Способы записи алгоритмов. Основы алгоритмизации Графический редактор Paint. Планируем последовательность действий

Графический редактор Paint. Планируем последовательность действий Система Moodle

Система Moodle Налог за российских блогеров с доходов от рекламы в блоге

Налог за российских блогеров с доходов от рекламы в блоге Искусственный интеллект. Введение

Искусственный интеллект. Введение Руководство по регистрации в ЭБС Букап для пользователей институтов

Руководство по регистрации в ЭБС Букап для пользователей институтов Кодирование графической информации

Кодирование графической информации