Слайд 2Проблема

Каждый из нас хочет быть защищенным при посещении Интернета и использования

локальных сетей. Для таких целей существует множество программ, антивирусы и фаерволы, но что делать, если ваш трафик перехватывают вне вашего компьютера?

Слайд 3Цель работы

Рассмотреть способы защиты информации от несанкционированного доступа, создать свой метод защиты.

Слайд 4Задачи

Выяснить, что такое программы - анализаторы работы компьютерных сетей

Изучить как они развивались

со времени своего появления и для чего применяются в данный момент

Представить способы защиты от применения снифферов злоумышленниками

Слайд 5- Снифферы (sniffer) -

Sniff (англ.) – нюхать, фыркать, втягивать носом.

Слово sniffer зарегистрировала

американская фирма Network Associates. Оно является торговой маркой, под которой распространяется программа - анализатор работы компьютерной сети.

Слайд 6Немного из истории снифферов

В основе многих снифферов были и есть сетевые драйверы

и библиотеки (libpcap, libnet), которые осуществляют большую часть работы. Для переключения сетевой платы в promiscuous mode требуется низкоуровневое программирование её портов. В многозадачной ОС такую работу могут выполнить только драйверы уровня ядра системы (kernel-mode drivers). Первые программы такого типа были созданы для операционных систем Unix.

Слайд 7Немного из истории снифферов

Вскоре снифферы перебрались в популярную ОС Windows, но их

работа в этой системе также требовала сетевого драйвера, который переключал сетевую плату (NIC – network interface card) в специальный режим. До недавнего времени создание программ - снифферов было уделом квалифицированных специалистов. С появлением Windows2000 создать программу для прослушивания сегмента сети стало совсем просто.

Слайд 8Принцип работы снифферов

Снифферы - это программы, которые перехватывают весь сетевой трафик. Снифферы

полезны для диагностики сети (системные администраторы) и для перехвата паролей (хакеры)

Слайд 9 Снифферы ставят сетевую карту в прослушивающий режим (PROMISCUOUS mode - Promiscuous (англ.)

– неразборчивый, смешанный.). Они получают все пакеты. В локальной сети можно перехватывать все отправляемые пакеты со всех машин.

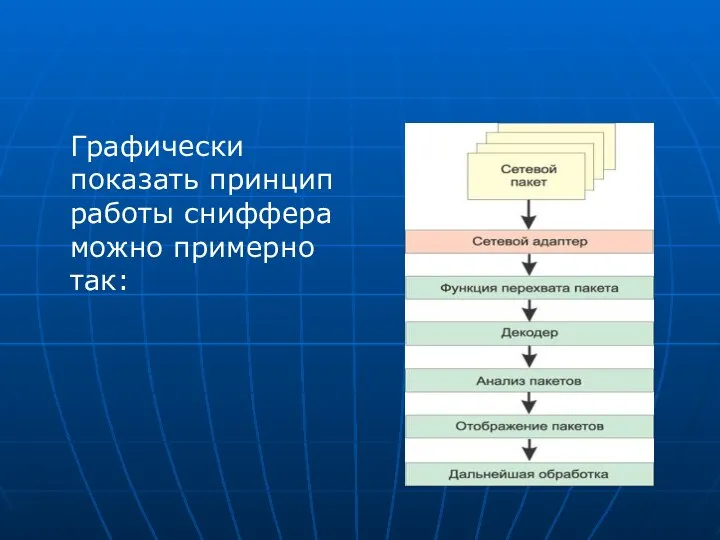

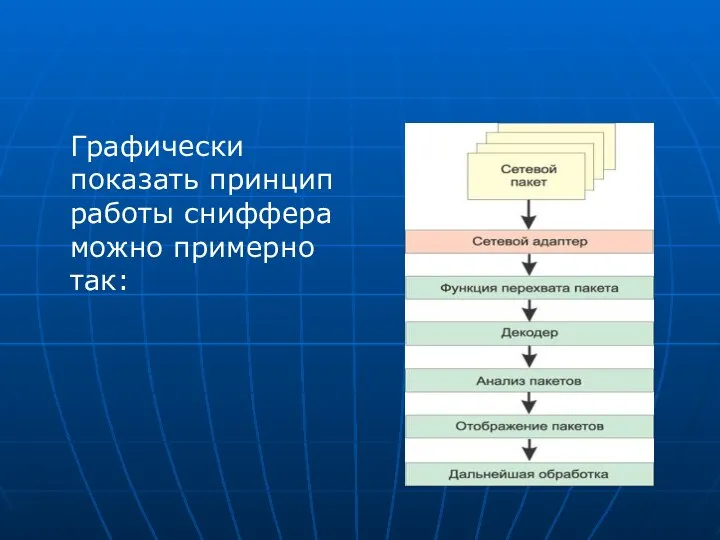

Слайд 10 Графически показать принцип работы сниффера можно примерно так:

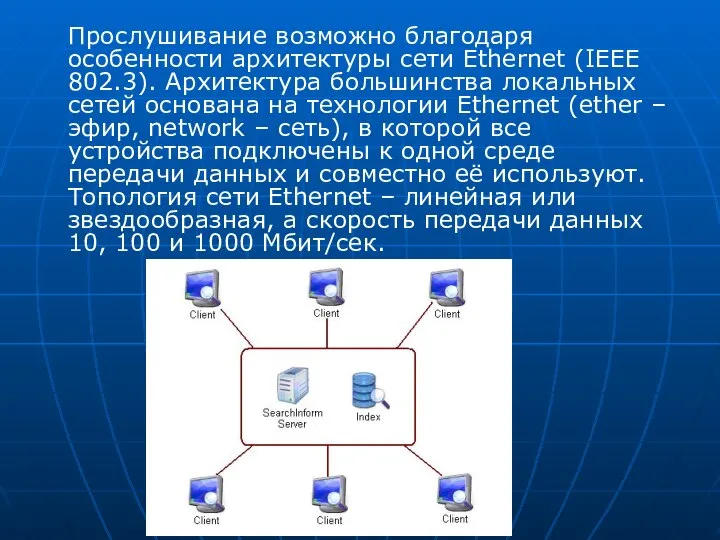

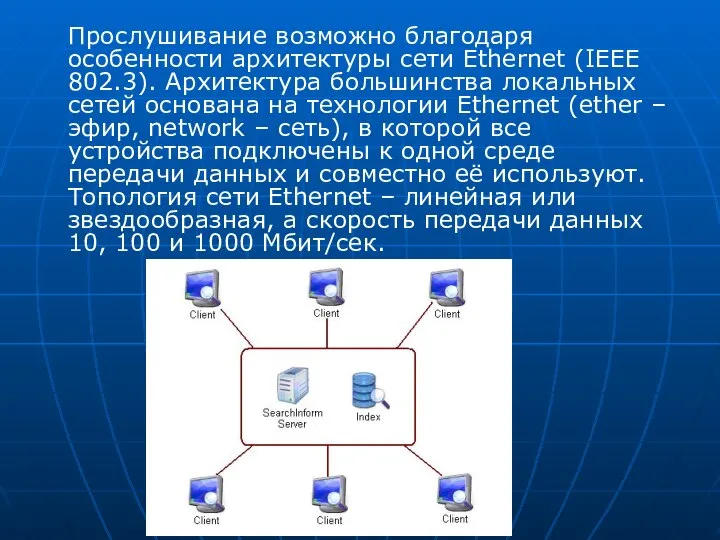

Слайд 11 Прослушивание возможно благодаря особенности архитектуры сети Ethernet (IEEE 802.3). Архитектура большинства локальных

сетей основана на технологии Ethernet (ether – эфир, network – сеть), в которой все устройства подключены к одной среде передачи данных и совместно её используют. Топология сети Ethernet – линейная или звездообразная, а скорость передачи данных 10, 100 и 1000 Мбит/сек.

Слайд 12 Ethernet – это широковещательная сеть, в которой все узлы могут принимать сообщения

через единую магистраль. При использовании этой особенности Ethernet отпадает необходимость несанкционированного подключения к сегменту сети, т.е. не требуется резать кабели. Компьютер, с которого предполагается прослушивать, уже подключен к некоторому сегменту сети.

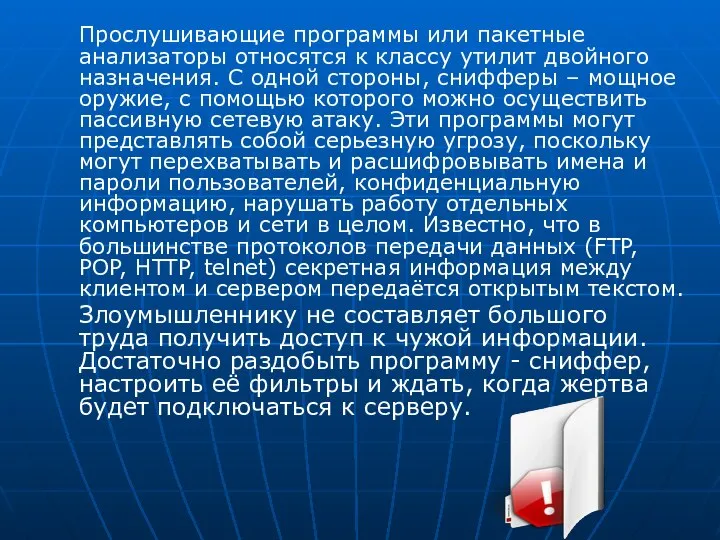

Слайд 13 Прослушивающие программы или пакетные анализаторы относятся к классу утилит двойного назначения. С

одной стороны, снифферы – мощное оружие, с помощью которого можно осуществить пассивную сетевую атаку. Эти программы могут представлять собой серьезную угрозу, поскольку могут перехватывать и расшифровывать имена и пароли пользователей, конфиденциальную информацию, нарушать работу отдельных компьютеров и сети в целом. Известно, что в большинстве протоколов передачи данных (FTP, POP, HTTP, telnet) секретная информация между клиентом и сервером передаётся открытым текстом.

Злоумышленнику не составляет большого труда получить доступ к чужой информации. Достаточно раздобыть программу - сниффер, настроить её фильтры и ждать, когда жертва будет подключаться к серверу.

Слайд 14 С другой стороны, снифферы помогают системным администраторам осуществлять диагностику сети и

отслеживать атаки компьютерных хулиганов. Кроме того, они служат для проверки и детального анализа правильности конфигурации сетевого программного обеспечения. Проще сказать, снифферы можно использовать как оружие и как помощь.

Слайд 15Примеры

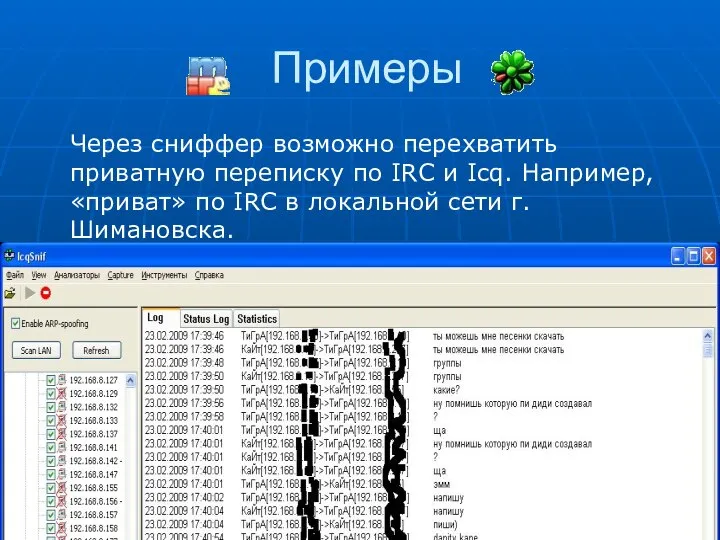

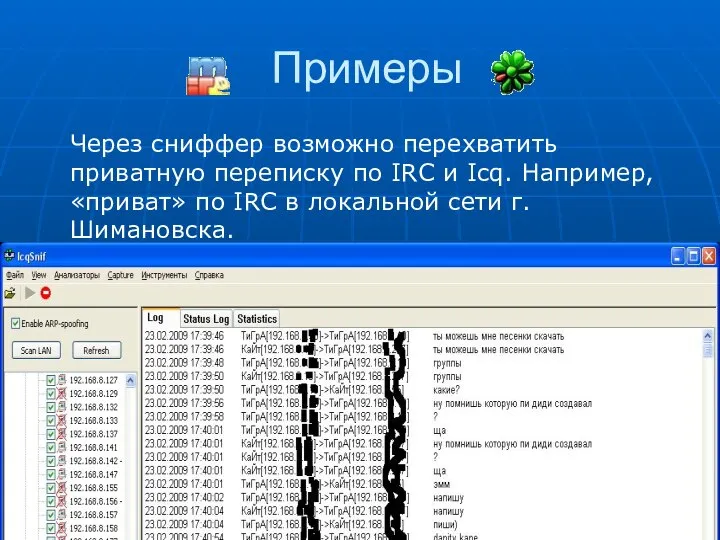

Через сниффер возможно перехватить приватную переписку по IRC и Icq. Например, «приват»

по IRC в локальной сети г.Шимановска.

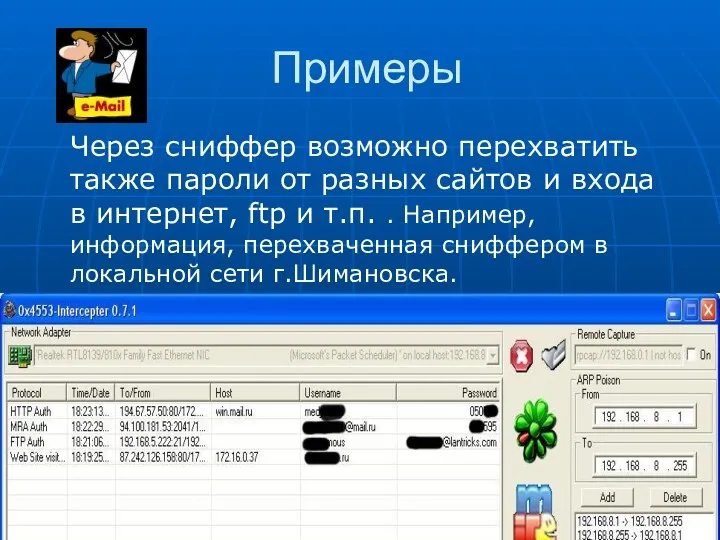

Слайд 16Примеры

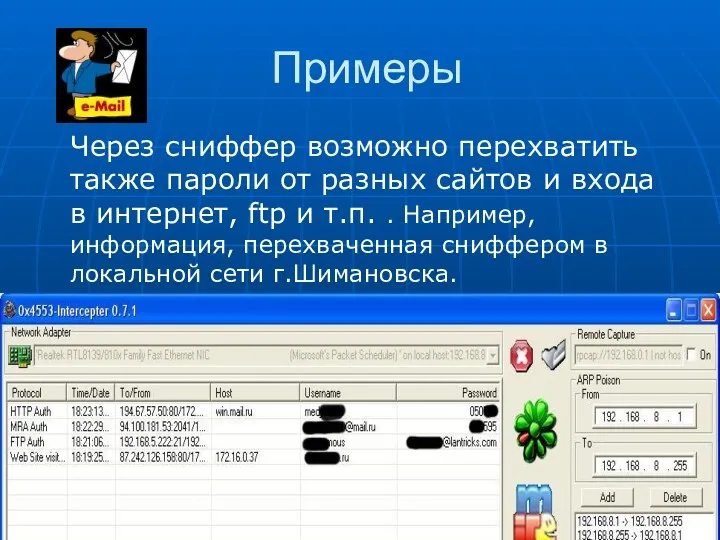

Через сниффер возможно перехватить также пароли от разных сайтов и входа в

интернет, ftp и т.п. . Например, информация, перехваченная сниффером в локальной сети г.Шимановска.

Слайд 17Защита

В большинстве случаев сниффер все же используют не по назначению, поэтому приходится

применять некоторые способы защиты. Таких способов два.

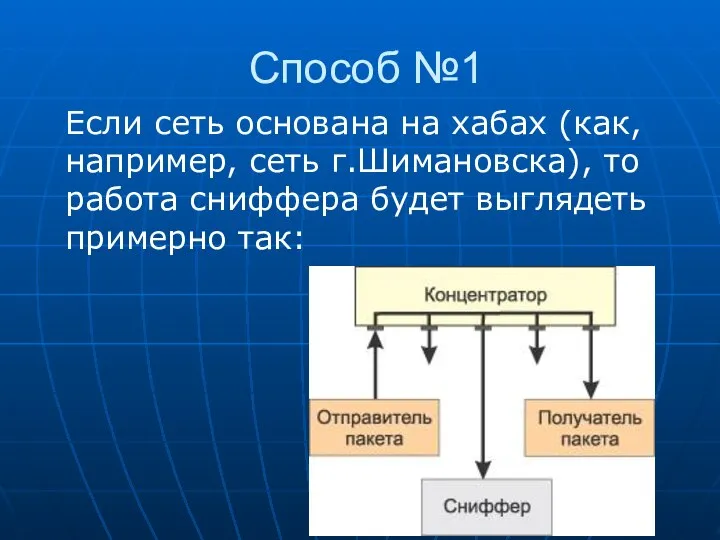

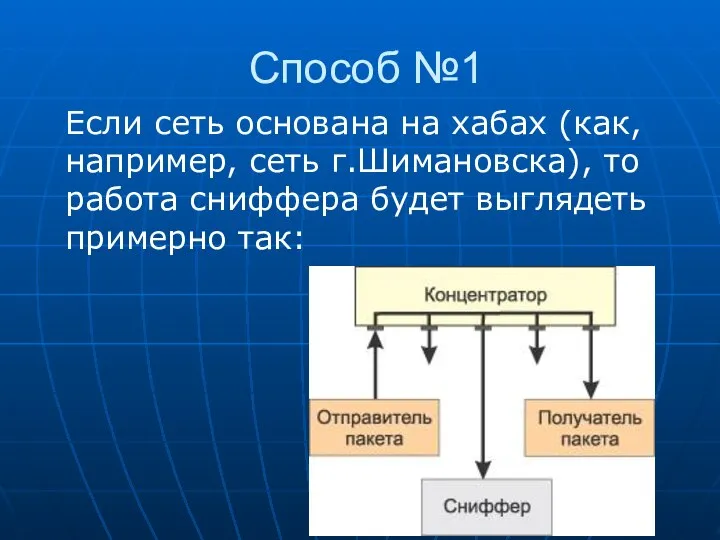

Слайд 18Способ №1

Установить вместо концентраторов (hub) дорогостоящие

коммутаторы (switch).

Слайд 19Способ №1

Если сеть основана на хабах (как, например, сеть г.Шимановска), то работа

сниффера будет выглядеть примерно так:

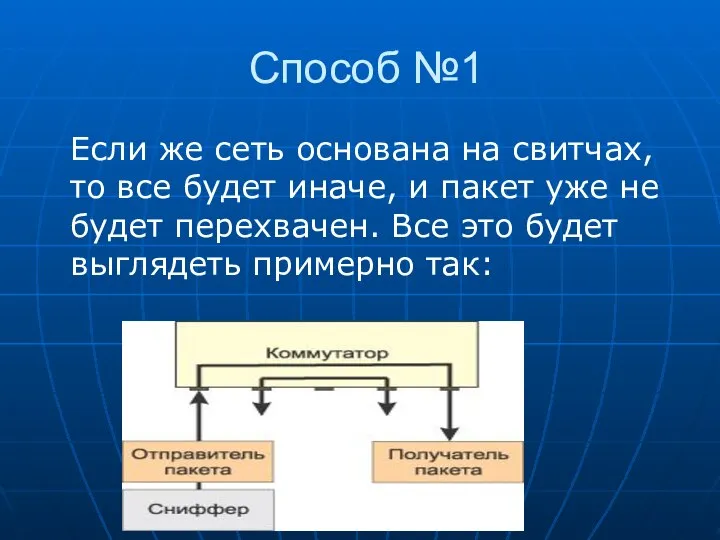

Слайд 20Способ №1

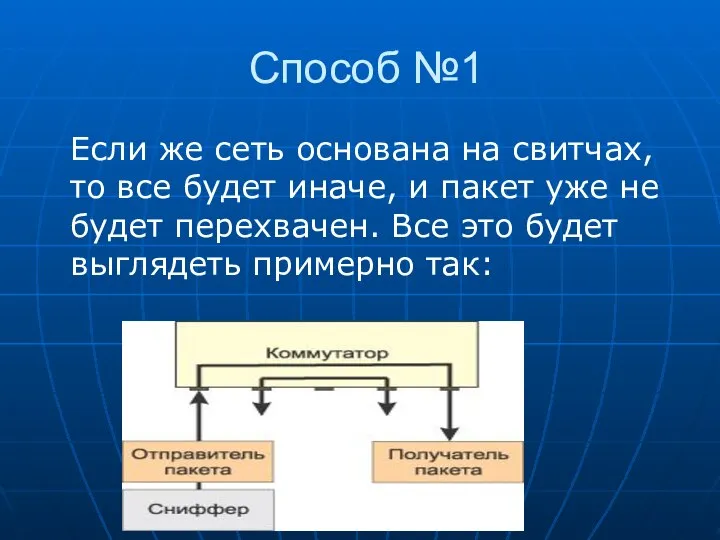

Если же сеть основана на свитчах, то все будет иначе, и

пакет уже не будет перехвачен. Все это будет выглядеть примерно так:

Слайд 21Способ №2

Второй способ более надежный и менее дорогостоящий – это шифрование

данных. В этом случае сниффер все-таки сможет перехватывать вашу информацию, но не сможет прочитать её. Шифровать можно с помощью технологии SSL (secure sockets layer), которая встроена почти во все браузеры. SSL часто используется в электронной коммерции и вполне надёжна. Но и у этого способа есть недостатки: чем выше будет уровень шифрования, тем меньше будет скорость вашего Интернета.

Слайд 22 К сожалению, рядовые пользователи Интернета мало осведомлены, как об угрозе, которую представляют

снифферы для их информационной безопасности, так и о способах защиты от них.

Слайд 23При создании данной работы тестировались программы:

IcqSnif v.2.2.5 (условно-бесплатная),

0x4553-Intercepter.v07 (бесплатная)

ВКР: Автоматизация расчетов с поставщиками и подрядчиками Steak at home

ВКР: Автоматизация расчетов с поставщиками и подрядчиками Steak at home Сontinue Deyimi. Fonksiyonlar

Сontinue Deyimi. Fonksiyonlar Подробная инструкция по заполнению заявок

Подробная инструкция по заполнению заявок Система и управление. Лекция 7

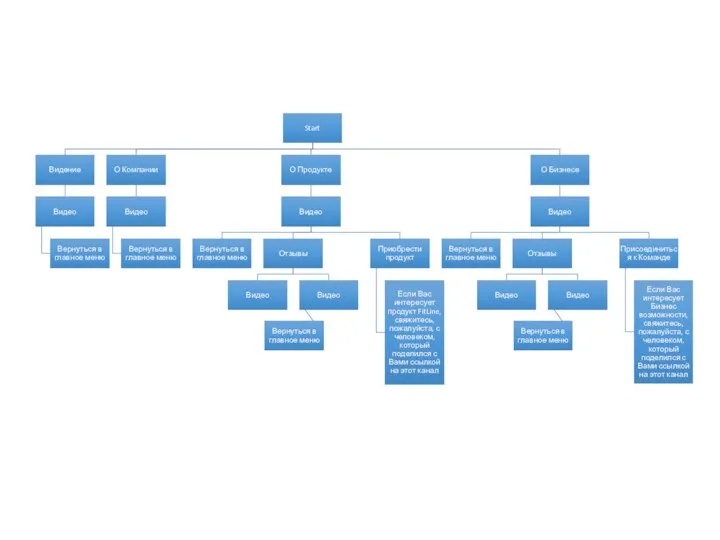

Система и управление. Лекция 7 Структура телеграм бота

Структура телеграм бота Управление исполнителем Чертёжник

Управление исполнителем Чертёжник Анимация. 8-9 класс

Анимация. 8-9 класс Компьютерная безопасность. Лекция 8

Компьютерная безопасность. Лекция 8 Microsoft Excel. Условное форматирование

Microsoft Excel. Условное форматирование Работы команды Белый Кит по 186746. Интерфейс для анализа рассинхронизации баланса по клиенту

Работы команды Белый Кит по 186746. Интерфейс для анализа рассинхронизации баланса по клиенту Лекция 3 Вычислительные машины

Лекция 3 Вычислительные машины 2_Zakonodatelny_uroven

2_Zakonodatelny_uroven Предшественница ЭВМ-аналитическая машина

Предшественница ЭВМ-аналитическая машина STEK_ISO

STEK_ISO Базы данных. Системы управления базами данных и банками знаний

Базы данных. Системы управления базами данных и банками знаний Основные теоретические вопросы проектирования ПОР. Увеличение частоты дискретизации (Интерполяция) цифрового сигнала

Основные теоретические вопросы проектирования ПОР. Увеличение частоты дискретизации (Интерполяция) цифрового сигнала 30 сентября - День интернета в России

30 сентября - День интернета в России Zuz capital design. Mission statement

Zuz capital design. Mission statement Управление памятью

Управление памятью Регрессионный анализ. Линейная регрессионная модель

Регрессионный анализ. Линейная регрессионная модель Структуры и файлы структур. Квартиры

Структуры и файлы структур. Квартиры Начало. Конец

Начало. Конец Работа с порталом 4сервисаудит

Работа с порталом 4сервисаудит Создание сайта о языке программирования Python на Joomla

Создание сайта о языке программирования Python на Joomla Каналы связи. Среда передачи данных

Каналы связи. Среда передачи данных Безопасность в социальных сетях

Безопасность в социальных сетях Шапка профиля, ник, аватар, вечные истории и оформление

Шапка профиля, ник, аватар, вечные истории и оформление Рекламное продвижение с помощью Instagram: стратегия, контент, вовлечение и клиенты

Рекламное продвижение с помощью Instagram: стратегия, контент, вовлечение и клиенты