Содержание

- 2. Открытая среда передачи в беспроводной сети ставит вопросы обеспечения безопасности WLAN на первое место. С ростом

- 3. По окончании данного курса слушатели получат следующие знания: угрозы безопасности WLAN; механизмы обеспечения безопасности WLAN; стандартные

- 4. Угрозы безопасности WLAN и защита Безопасность доступа к WLAN Безопасность данных WLAN Контроль доступа к сети

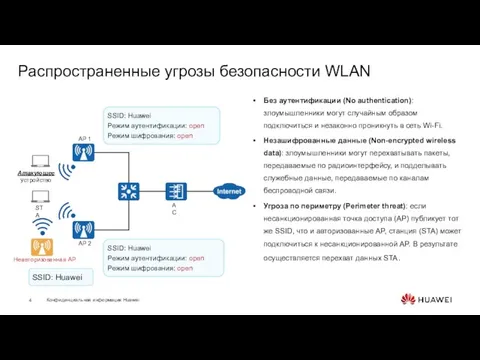

- 5. Распространенные угрозы безопасности WLAN Без аутентификации (No authentication): злоумышленники могут случайным образом подключиться и незаконно проникнуть

- 6. Обеспечение безопасности WLAN Аутентификация безопасности Доступ и использование сети разрешен только авторизованным пользователям. Доступна двусторонняя аутентификация:

- 7. Угрозы безопасности WLAN и защита Безопасность доступа к WLAN Безопасность данных WLAN Контроль доступа к сети

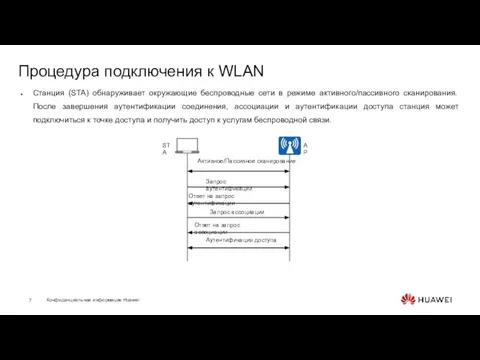

- 8. Процедура подключения к WLAN Станция (STA) обнаруживает окружающие беспроводные сети в режиме активного/пассивного сканирования. После завершения

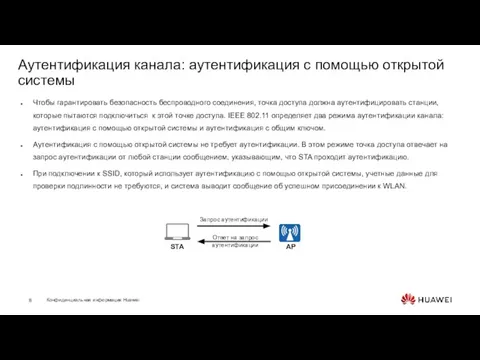

- 9. Аутентификация канала: аутентификация с помощью открытой системы Чтобы гарантировать безопасность беспроводного соединения, точка доступа должна аутентифицировать

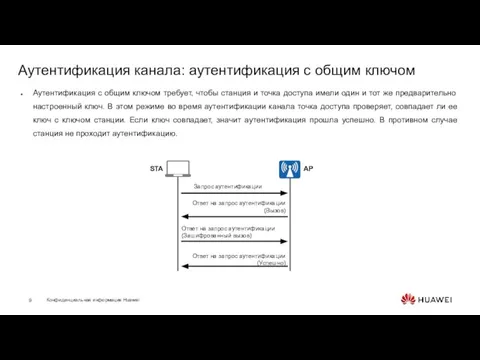

- 10. Аутентификация канала: аутентификация с общим ключом Аутентификация с общим ключом требует, чтобы станция и точка доступа

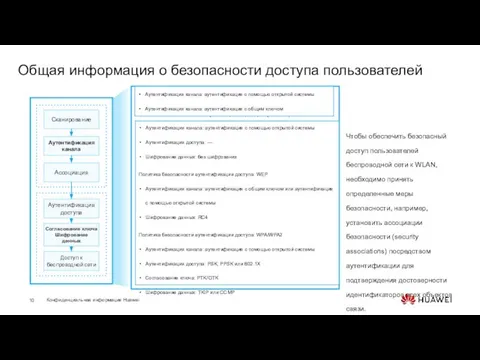

- 11. Общая информация о безопасности доступа пользователей Сканирование Аутентификация канала Ассоциация Доступ к беспроводной сети Политика безопасности

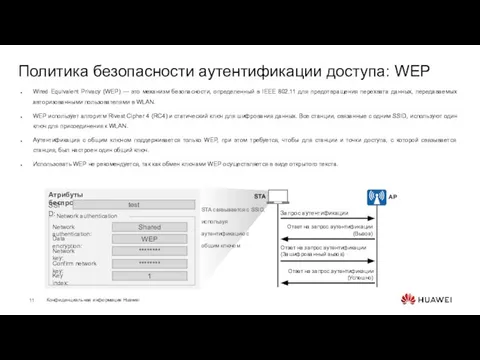

- 12. Политика безопасности аутентификации доступа: WEP Wired Equivalent Privacy (WEP) — это механизм безопасности, определенный в IEEE

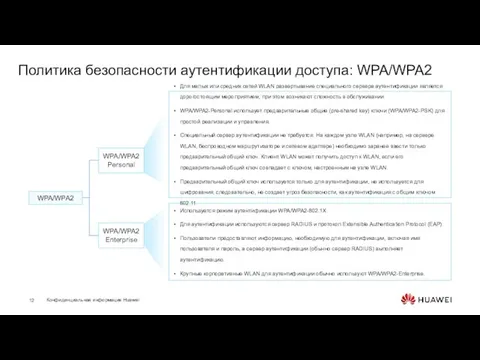

- 13. WPA/WPA2 Enterprise WPA/WPA2 Personal Используется режим аутентификации WPA/WPA2-802.1X. Для аутентификации используются сервер RADIUS и протокол Extensible

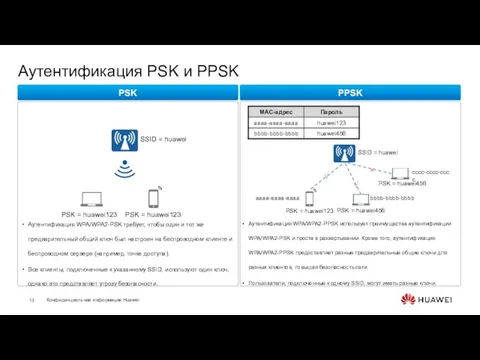

- 14. Аутентификация PSK и PPSK PSK = huawei123 PSK = huawei456 SSID = huawei PSK Аутентификация WPA/WPA2-PSK

- 15. Угрозы безопасности WLAN и защита Безопасность доступа к WLAN Безопасность данных WLAN Контроль доступа к сети

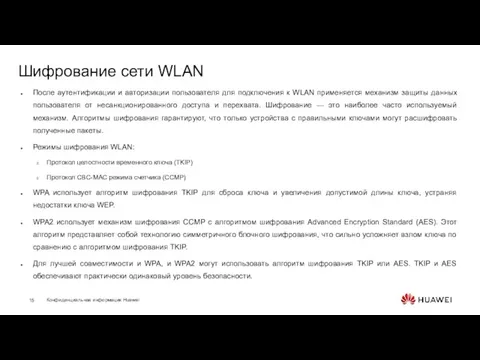

- 16. Шифрование сети WLAN После аутентификации и авторизации пользователя для подключения к WLAN применяется механизм защиты данных

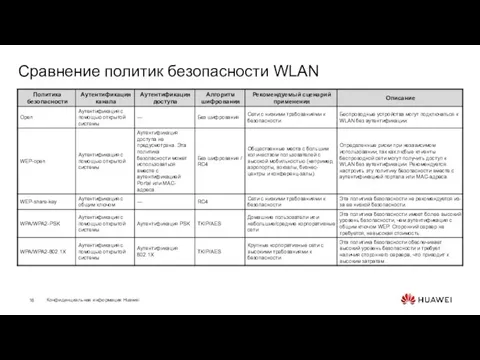

- 17. Сравнение политик безопасности WLAN

- 18. Угрозы безопасности WLAN и защита Безопасность доступа к WLAN Безопасность данных WLAN Контроль доступа к сети

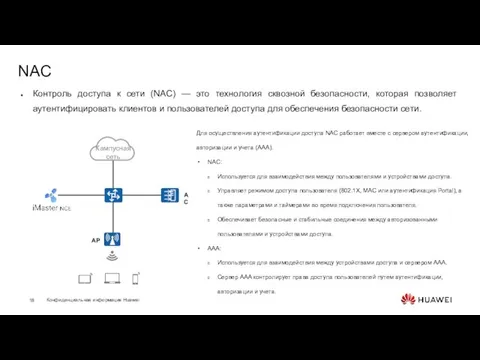

- 19. NAC Контроль доступа к сети (NAC) — это технология сквозной безопасности, которая позволяет аутентифицировать клиентов и

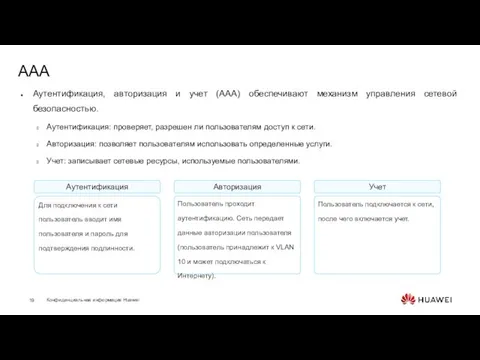

- 20. AAA Аутентификация, авторизация и учет (AAA) обеспечивают механизм управления сетевой безопасностью. Аутентификация: проверяет, разрешен ли пользователям

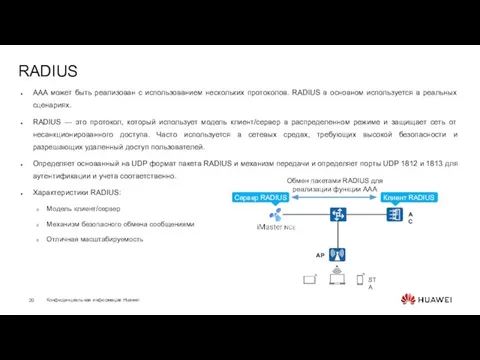

- 21. RADIUS AAA может быть реализован с использованием нескольких протоколов. RADIUS в основном используется в реальных сценариях.

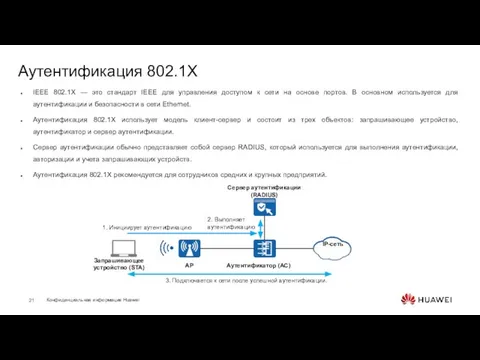

- 22. Аутентификация 802.1X IEEE 802.1X — это стандарт IEEE для управления доступом к сети на основе портов.

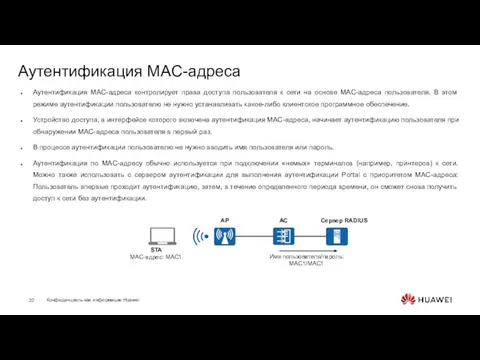

- 23. Аутентификация MAC-адреса Аутентификация MAC-адреса контролирует права доступа пользователя к сети на основе MAC-адреса пользователя. В этом

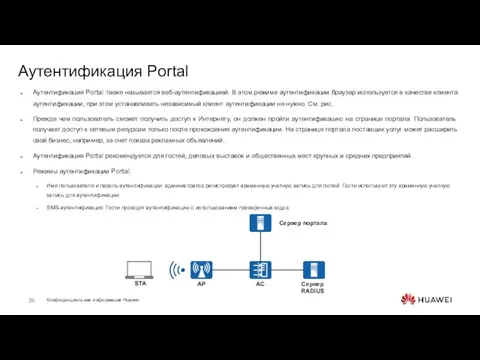

- 24. Аутентификация Portal Аутентификация Portal также называется веб-аутентификацией. В этом режиме аутентификации браузер используется в качестве клиента

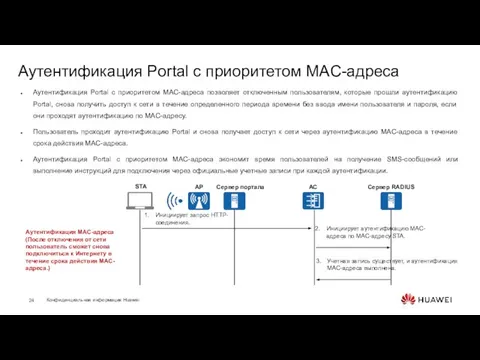

- 25. Аутентификация Portal с приоритетом MAC-адреса Аутентификация Portal с приоритетом MAC-адреса позволяет отключенным пользователям, которые прошли аутентификацию

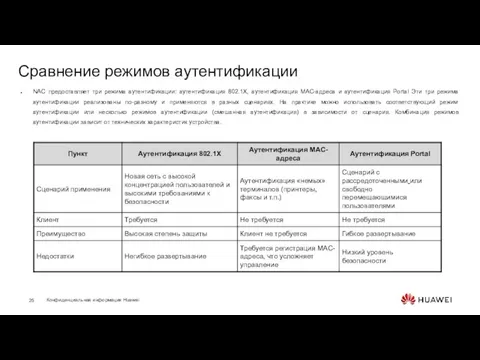

- 26. Сравнение режимов аутентификации NAC предоставляет три режима аутентификации: аутентификация 802.1X, аутентификация MAC-адреса и аутентификация Portal Эти

- 27. Угрозы безопасности WLAN и защита Безопасность доступа к WLAN Безопасность данных WLAN Контроль доступа к сети

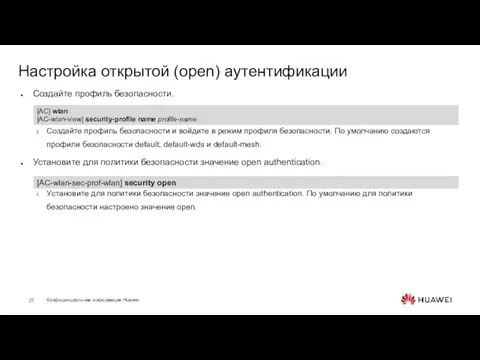

- 28. Настройка открытой (open) аутентификации Создайте профиль безопасности. Создайте профиль безопасности и войдите в режим профиля безопасности.

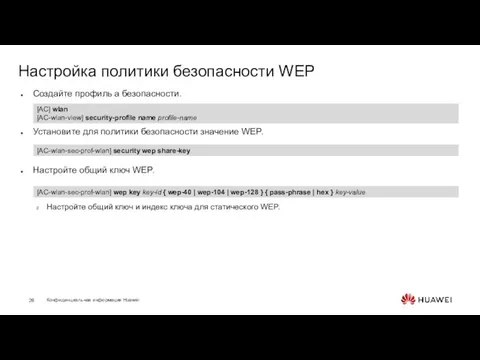

- 29. Настройка политики безопасности WEP Создайте профиль a безопасности. Установите для политики безопасности значение WEP. Настройте общий

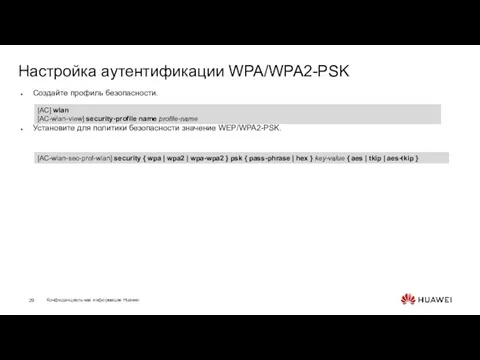

- 30. Настройка аутентификации WPA/WPA2-PSK Создайте профиль безопасности. Установите для политики безопасности значение WEP/WPA2-PSK. [AC] wlan [AC-wlan-view] security-profile

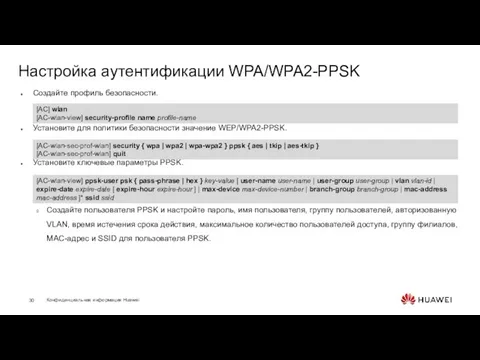

- 31. Настройка аутентификации WPA/WPA2-PPSK Создайте профиль безопасности. Установите для политики безопасности значение WEP/WPA2-PPSK. Установите ключевые параметры PPSK.

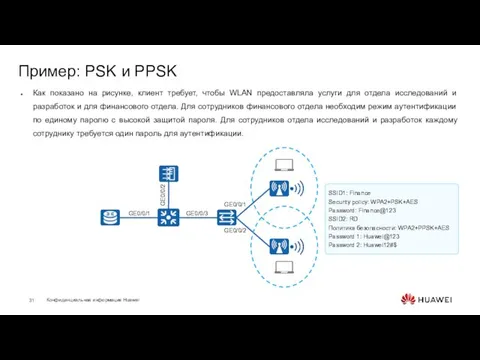

- 32. Пример: PSK и PPSK Как показано на рисунке, клиент требует, чтобы WLAN предоставляла услуги для отдела

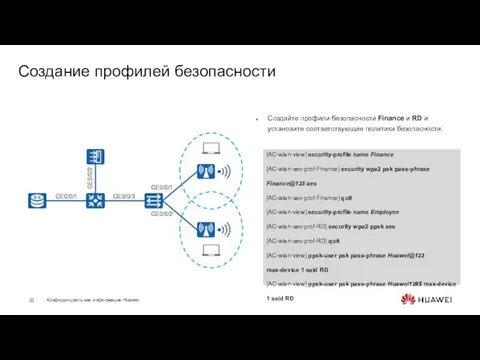

- 33. Создание профилей безопасности GE0/0/1 GE0/0/2 GE0/0/3 GE0/0/1 GE0/0/2 Создайте профили безопасности Finance и RD и установите

- 34. Привязка профилей GE0/0/1 GE0/0/2 GE0/0/3 GE0/0/1 GE0/0/2 Привяжите два профиля безопасности к соответствующим профилям VAP. [AC-wlan-view]

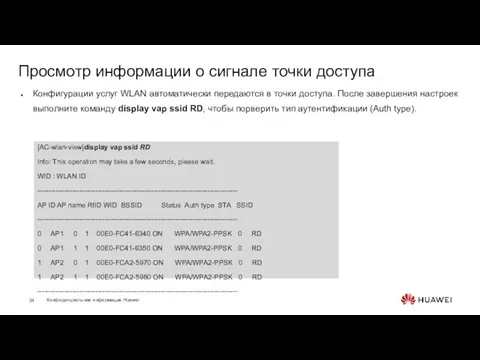

- 35. Просмотр информации о сигнале точки доступа Конфигурации услуг WLAN автоматически передаются в точки доступа. После завершения

- 36. (Несколько вариантов ответа) Что из перечисленного относится к аутентификации канала? ( ) Аутентификация с помощью открытой

- 37. Для передачи данных вместо сетевых кабелей WLAN использует радиоволны. По сравнению с проводной сетью развертывание WLAN

- 40. Скачать презентацию

Теория информационных процессов и систем

Теория информационных процессов и систем Коммуникация и общество

Коммуникация и общество Телевидение как искусство и средство коммуникации

Телевидение как искусство и средство коммуникации Система управления базами данных Access. Лекция 2

Система управления базами данных Access. Лекция 2 Обработка фотографий в Lightroom

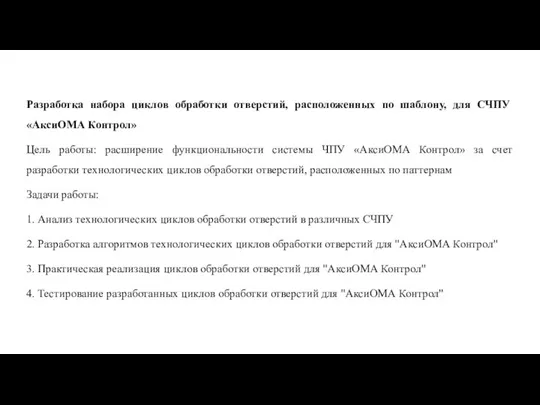

Обработка фотографий в Lightroom Разработка набора циклов обработки отверстий, расположенных по шаблону, для СЧПУ АксиОМА Контрол

Разработка набора циклов обработки отверстий, расположенных по шаблону, для СЧПУ АксиОМА Контрол Группа компаний ОАО ММК. Сбор и анализ информации по социальному направлению

Группа компаний ОАО ММК. Сбор и анализ информации по социальному направлению Человек и информация

Человек и информация Simcenter femap 2022.1

Simcenter femap 2022.1 Аналоговое и цифровое представление величин

Аналоговое и цифровое представление величин Различные подходы к измерению количества информации

Различные подходы к измерению количества информации Информация и информационные процессы

Информация и информационные процессы Web - страницы. Язык HTML

Web - страницы. Язык HTML Сценарий ролика

Сценарий ролика Критерии приемки и определение выполненного

Критерии приемки и определение выполненного СУБД - совокупность программных и лингвистических средств общего или специального назначения

СУБД - совокупность программных и лингвистических средств общего или специального назначения Sem1_13_files_arrays

Sem1_13_files_arrays Сбор и поиск информации для проектной работы

Сбор и поиск информации для проектной работы Предпосылки для создания мультимедиа

Предпосылки для создания мультимедиа presentation_for_client_VPN

presentation_for_client_VPN Флэш-память

Флэш-память Операторы и циклы. Язык Си

Операторы и циклы. Язык Си Концепция ERP-системы 1С:Управление предприятием

Концепция ERP-системы 1С:Управление предприятием Язык программирования Pascal Массивы А. Жидков

Язык программирования Pascal Массивы А. Жидков Многоуровневые справочники. Практическая работа /блок №2

Многоуровневые справочники. Практическая работа /блок №2 Отладчик кодов

Отладчик кодов Циклы, массивы, таблицы

Циклы, массивы, таблицы Системы распознавания речи

Системы распознавания речи