Содержание

- 2. Информационная безопасность Информационно –техническая составляющая Информационно-психофизическая составляющая Юридическая или правовая составляющая Психологическая составляющая Медицинская составляющая

- 3. Какие средства сетевого общения Вы знаете и используете? Вопрос

- 4. Социальные сети Мессенджеры Электронная почта Форумы Блоги Все актуально по возрасту

- 5. Важно сейчас

- 6. Надолго ли?

- 7. Один вопрос – один ответ Есть ли у социальных сетей и мессенджеров возрастные ограничения?

- 8. 13 лет - Фейсбук, Инстаграмм, Тик Ток 14лет – ВК 16 лет – Вайбер, Ватсап 18

- 9. Один вопрос – один ответ В каком возрасте ребенок может сам купить сим-карту и почему?

- 10. Дееспособность – это возможность человека самостоятельно совершать юридически значимые действия. В гражданском праве основной вопрос –

- 11. Символ чего? Свобода или ограничение

- 12. Что позволяет нам ввести в интернете по другому, чем в жизни?

- 13. Сбор информации – это просто

- 14. Сбор информации – это просто

- 15. Персональные данные

- 16. Личные данные

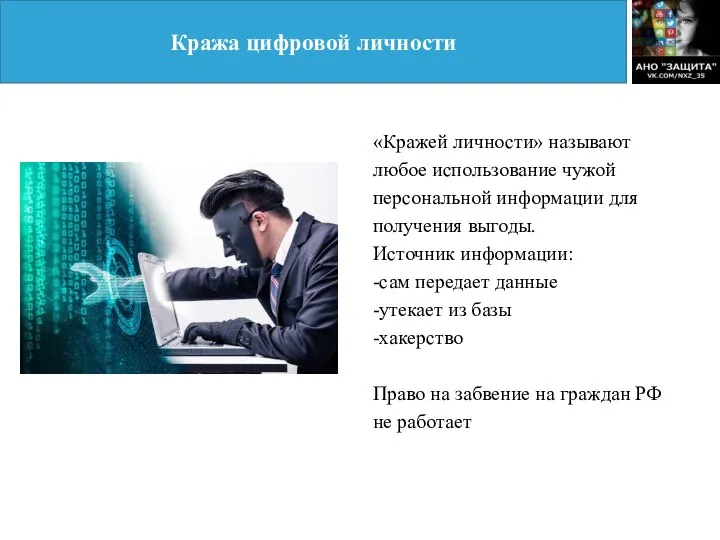

- 17. Кража цифровой личности «Кражей личности» называют любое использование чужой персональной информации для получения выгоды. Источник информации:

- 18. Поиск по данным

- 19. Протестные прогулки

- 20. Один вопрос – один ответ Есть ли законы в виртуальном пространстве?

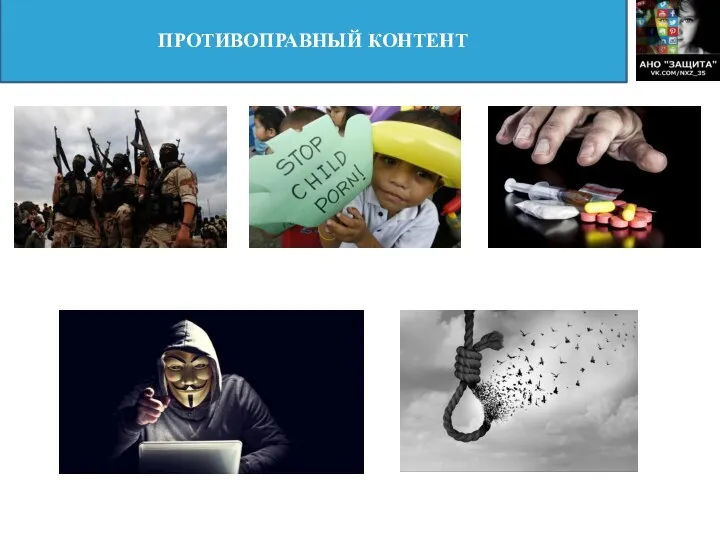

- 21. ПРОТИВОПРАВНЫЙ КОНТЕНТ

- 22. Закон Яровой – Интернет-отрасль затронет непосредственно две статьи закона, согласно которым компании и операторы должны хранить

- 23. Закон Яровой – Интернет-отрасль затронет непосредственно две статьи закона, согласно которым компании и операторы должны хранить

- 24. Жестокое обращение с животными является наиболее исследованным из трёх факторов. Жестокость к животным является способом дать

- 25. ФОТО НА ПАМЯТЬ ИЛИ ПАМЯТНИК? Фото на память или на памятник? Противоправное поведение

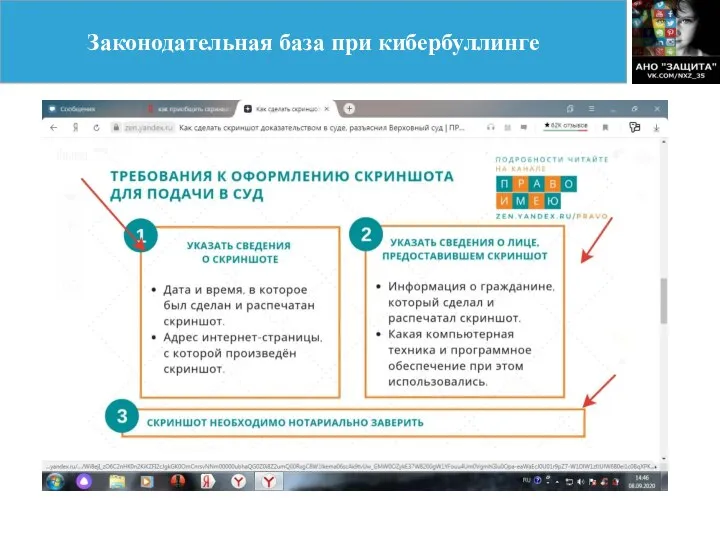

- 26. Законодательная база при кибербуллинге

- 27. Кибербуллинг

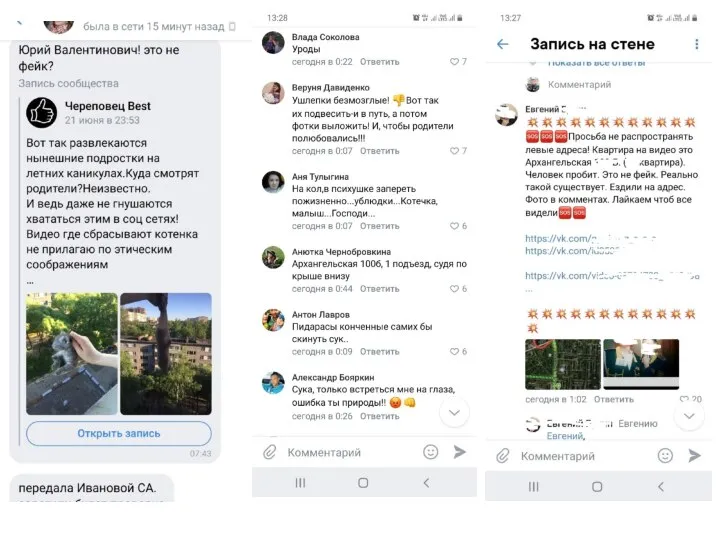

- 30. Все на одного

- 31. Не зачем он это делает, а почему он это делает?

- 32. Демонстрация силы

- 33. Завоевать признание

- 34. Скука и развлечения

- 35. Страх

- 36. Комплекс неполноценности

- 37. Межкультуральные конфликты

- 38. Личностный кризис

- 39. Неуверенный Завистливый Решает свои проблемы за счет других Трус Не толерантен Пытается подняться унизив другого Приятный

- 40. Сегодня ты, завтра?

- 41. Что надо делать Не корми тролля Не реагируй Имей свою позицию Будь личностью, а не стадом

- 42. Фейковая информация Мировой судья в Вологодской области признал Яну Смирнову виновной в распространении фейковой информации (ч.

- 43. Имидживые потери

- 44. Социальные последствия

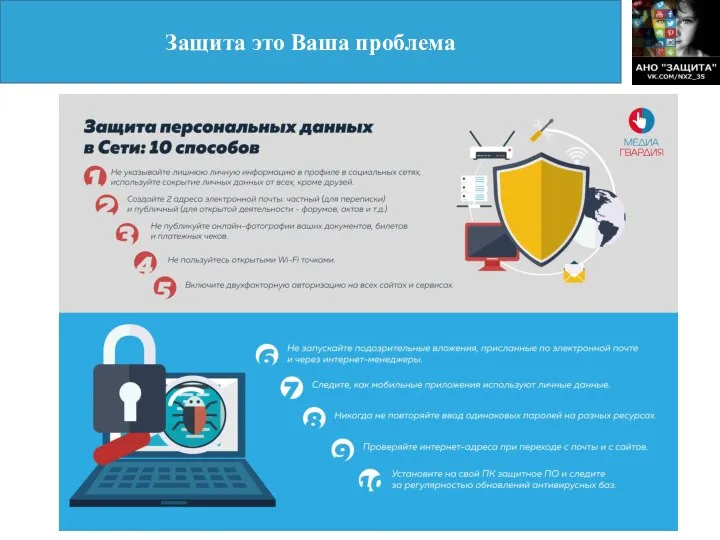

- 45. Защита это Ваша проблема

- 47. Скачать презентацию

Компьютерные вирусы и антивирусные программы

Компьютерные вирусы и антивирусные программы Конвертирование данных из текстовых файлов в MS EXEL

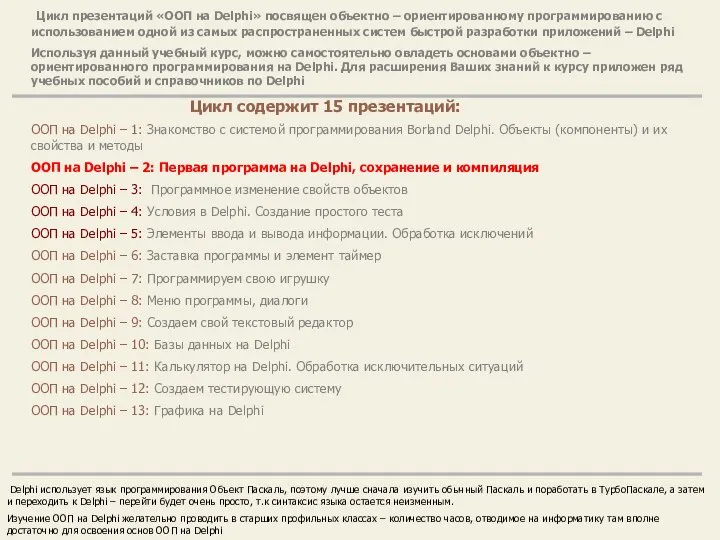

Конвертирование данных из текстовых файлов в MS EXEL ООП на Delphi

ООП на Delphi Человек в цифровой среде (лекция 1)

Человек в цифровой среде (лекция 1) GoToMeeting — веб-сервис, созданный компанией Citrix Online

GoToMeeting — веб-сервис, созданный компанией Citrix Online HTML формуляри

HTML формуляри Простой пример игры. Лекция 5

Простой пример игры. Лекция 5 4. Измерение информации. Содержательный подход

4. Измерение информации. Содержательный подход Команды передачи управления. Реализация разветвлений. (Лекция 12)

Команды передачи управления. Реализация разветвлений. (Лекция 12) Программа, рассчитывающая сколько нужно пройти для того, чтобы сбросить определенное количество калорий

Программа, рассчитывающая сколько нужно пройти для того, чтобы сбросить определенное количество калорий Архитектура персонального компьютера

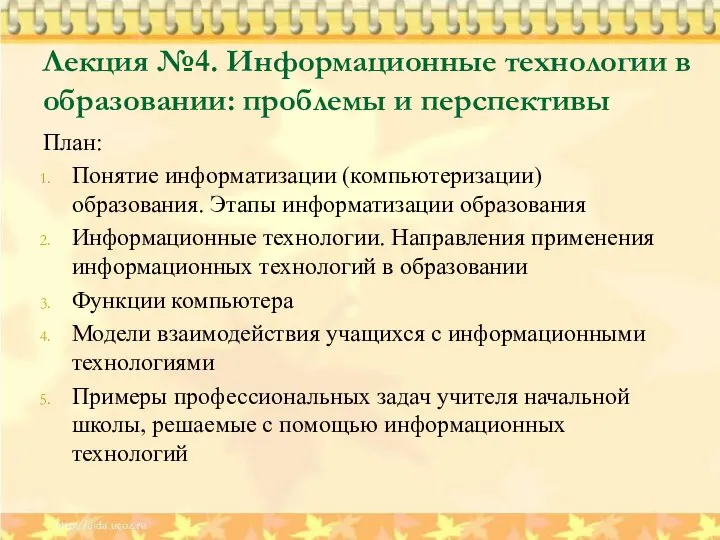

Архитектура персонального компьютера Информационные технологии в образовании: проблемы и перспективы. Лекция №4

Информационные технологии в образовании: проблемы и перспективы. Лекция №4 Алгоритмизация и требования к алгоритму. Лекция 1

Алгоритмизация и требования к алгоритму. Лекция 1 Powercode academy. AJAX

Powercode academy. AJAX Элементы теории статистической обработки данных. Основные определения и понятия

Элементы теории статистической обработки данных. Основные определения и понятия Протоколы. Понятие протокола

Протоколы. Понятие протокола Блочная структура элементов. Свойство display. Размеры. Урок №5

Блочная структура элементов. Свойство display. Размеры. Урок №5 Дизайн и Верстка Системы Организации Видео Архива (СОВА)

Дизайн и Верстка Системы Организации Видео Архива (СОВА) Продвижение сайта в поисковике Яндекс

Продвижение сайта в поисковике Яндекс Тестирование программного обеспечения

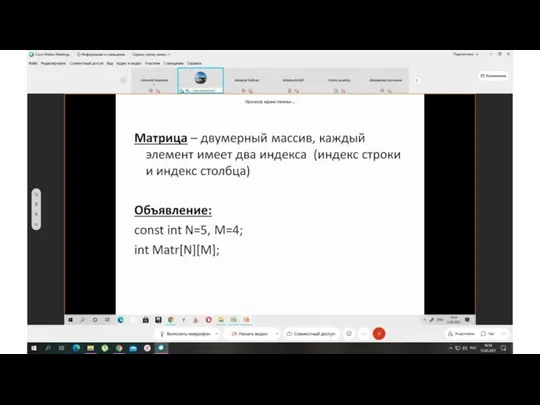

Тестирование программного обеспечения Матрица. Объявление матриц

Матрица. Объявление матриц Эл.1

Эл.1 Создание приложений на С++ с помощью DirectX

Создание приложений на С++ с помощью DirectX Национальный молодежный форсайт

Национальный молодежный форсайт Информационная безопасность. Защита детей в интеренет

Информационная безопасность. Защита детей в интеренет Форматы данных

Форматы данных Электронные таблицы. Тест

Электронные таблицы. Тест Мир без интернета

Мир без интернета