- Главная

- Информатика

- Блочный шифр Crab

Содержание

- 2. Что такое Crab? Crab — это блочный шифр, разработанный Бартом Калиски и Мэттом Робшоу из лаборатории

- 3. Общие сведения Краб имеет необычно большой размер блока 8192 бит. Его создатели предложили использовать 80-битный ключ,

- 4. Алгоритм обозначает левое вращение на бит. Функции применяются 8 раз при обработке каждой из 64 независимых

- 5. Генерация подключей Генерация подключей — это задача, которая может быть решена различными способами. Начальная перестановка может

- 6. Безопасность Рассмотрим перевернутый 26-й бит (0x04000000) одного из 256 текстовых слов. Этот конкретный бит часто затрагивает

- 8. Скачать презентацию

Слайд 2Что такое Crab?

Crab — это блочный шифр, разработанный Бартом Калиски и Мэттом

Что такое Crab?

Crab — это блочный шифр, разработанный Бартом Калиски и Мэттом

Слайд 3Общие сведения

Краб имеет необычно большой размер блока 8192 бит. Его создатели предложили

Общие сведения

Краб имеет необычно большой размер блока 8192 бит. Его создатели предложили

Слайд 4Алгоритм

обозначает левое вращение на бит.

Функции применяются 8 раз при обработке каждой из

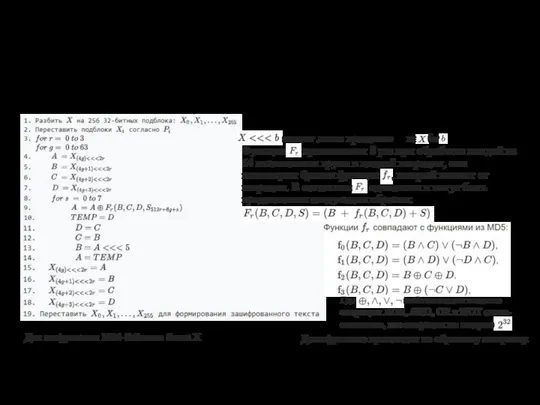

Алгоритм

обозначает левое вращение на бит.

Функции применяются 8 раз при обработке каждой из

Для шифрования 1024-байтного блока X

Где побитовые логические операции XOR, AND, OR и NOT соотв-етственно, все операции по модулю

Дешифрование происходит по обратному алгоритму.

Слайд 5Генерация подключей

Генерация подключей — это задача, которая может быть решена различными способами.

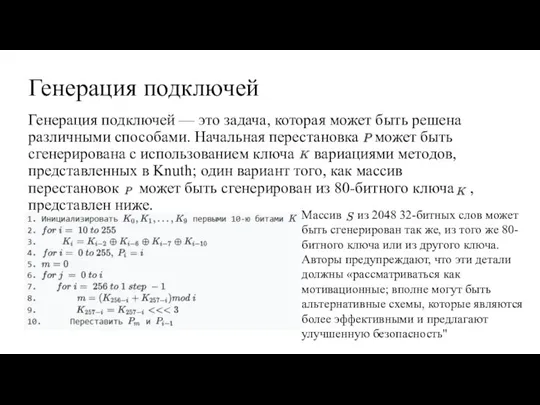

Генерация подключей

Генерация подключей — это задача, которая может быть решена различными способами.

Массив из 2048 32-битных слов может быть сгенерирован так же, из того же 80-битного ключа или из другого ключа. Авторы предупреждают, что эти детали должны «рассматриваться как мотивационные; вполне могут быть альтернативные схемы, которые являются более эффективными и предлагают улучшенную безопасность"

Слайд 6Безопасность

Рассмотрим перевернутый 26-й бит (0x04000000) одного из 256 текстовых слов. Этот конкретный

Безопасность

Рассмотрим перевернутый 26-й бит (0x04000000) одного из 256 текстовых слов. Этот конкретный

Анализ атаки с восстановлением ключа (англ. Key-recovery attack) немного сложнее из-за отрывочного характера описания генерации ключа. Если предположить, что ключ может быть эффективно восстановлен из перестановки , авторы считают, что для атаки с восстановлением ключа не потребуется более выбранных блоков открытого текста и пренебрежительных вычислительных усилий.

Разработка дизайн-макета

Разработка дизайн-макета Циклические вычислительные процессы. Тема 7

Циклические вычислительные процессы. Тема 7 Аукционы. Новый раздел на игромаркете

Аукционы. Новый раздел на игромаркете АИС Мониторинг. Руководство пользователя. Создание отчета

АИС Мониторинг. Руководство пользователя. Создание отчета SQLite

SQLite 9c40210d-08a9-4390-be12-8ba0e632e4e2

9c40210d-08a9-4390-be12-8ba0e632e4e2 Выбор способов построения 3d моделей. (1 занятие)

Выбор способов построения 3d моделей. (1 занятие) Компьютерные сети. Тест

Компьютерные сети. Тест Эксплуатация объектов сетевой инфраструктуры ГБПОУ ПГК корпуса №1 и №3

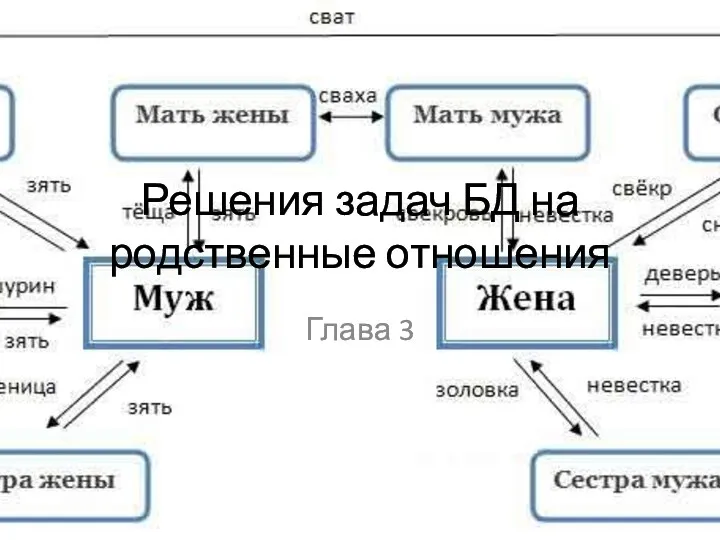

Эксплуатация объектов сетевой инфраструктуры ГБПОУ ПГК корпуса №1 и №3 Базы данных. Решения задач на родственные отношения

Базы данных. Решения задач на родственные отношения Разработка автоматизированной информационной системы для ИТ-службы

Разработка автоматизированной информационной системы для ИТ-службы Линейные алгоритмы

Линейные алгоритмы Обеспечение технологической устойчивости объектов ДЭЗ за счёт внедрения цифровизации и передовых технологий

Обеспечение технологической устойчивости объектов ДЭЗ за счёт внедрения цифровизации и передовых технологий Introduce v5. CTF

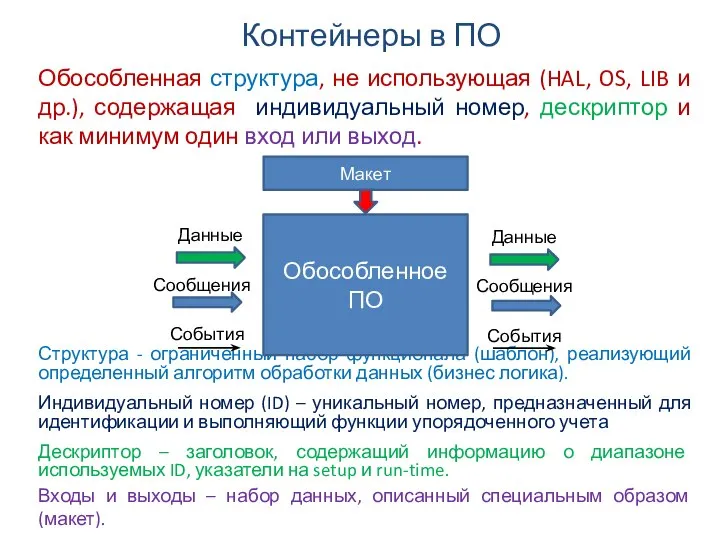

Introduce v5. CTF Контейнеры в программном обеспечении

Контейнеры в программном обеспечении Sklearn.impute. Transformers for missing value imputation

Sklearn.impute. Transformers for missing value imputation Pixel art - направление цифрового искусства, которое заключается в создании изображений на уровне пикселя

Pixel art - направление цифрового искусства, которое заключается в создании изображений на уровне пикселя Розробка АРМ співробітника ІТ-компанії

Розробка АРМ співробітника ІТ-компанії Отчёт о прохождении практики в коммуникационном агентстве полного цикла Redline PR

Отчёт о прохождении практики в коммуникационном агентстве полного цикла Redline PR Логические основы компьютера

Логические основы компьютера Коментарии к ролику

Коментарии к ролику I часть бланка, выданного экспериментатором

I часть бланка, выданного экспериментатором Компьютерные сети

Компьютерные сети Программирование на языке Паскаль

Программирование на языке Паскаль LРазработка автоматизированной системы управления (АСУ)

LРазработка автоматизированной системы управления (АСУ) Тестирование Google Forms

Тестирование Google Forms Порядок передачи ВКР для размещения в электронной библиотеке

Порядок передачи ВКР для размещения в электронной библиотеке Инстаграм – как способ социализации молодёжи

Инстаграм – как способ социализации молодёжи