Содержание

- 2. Цель Дня: Напоминание пользователям о необходимости защиты их компьютеров и всей хранимой в них информации.

- 3. Конкурс «Загадки» Музей там, и книги, игры, Музыка, живые тигры. Все вы сможете найти В этой

- 4. Конкурс «Загадки» Как смогли вести беседу Два часа после обеда Три подружки, из Норильска, Озерков и

- 5. Конкурс «Загадки» Где найти подружку Олю И узнать что было в школе. Прочитать про все на

- 6. Конкурс «Загадки» У меня среди друзей Есть барсук и соловей Еж, кукушка и енот Африканский бегемот

- 7. Конкурс «Загадки» В нём есть игры и соцсети, Фильмы, почта, курс валют. Есть все новости планеты,

- 8. 29 октября 1969 года родился Интернет. Что такое Интернет? Интернет — это объединение компьютеров по всему

- 9. Конкурс «Ребусы» Ответ: ХАКЕР

- 10. Конкурс «Ребусы» Ответ: НОУТБУК

- 11. Конкурс «Ребусы» Ответ: ЯНДЕКС

- 12. Конкурс «Ребусы» Ответ: модем

- 13. Конкурс «Ребусы» Ответ: браузер

- 14. Конкурс «Ребусы» Ответ: ВИРУС

- 15. Компьютерные вирусы это программы, которые умеют размножаться и внедрять свои копии в другие программы Обычно это

- 16. Вредоносные программы любое программное обеспечение, которое предназначено для скрытого доступа к персональному компьютеру с целью хищения

- 17. Вредоносные программы (вирусы): Компьютерные вирусы Сетевые черви Троянские программы

- 18. Сетевые черви это вредоносные программы, которые размножаются, но не являются частью других файлов, представляя собой самостоятельные

- 19. Троянские программы Не размножаются, не рассылаются, ничего не уничтожают на компьютере НО… Задача программы – обеспечить

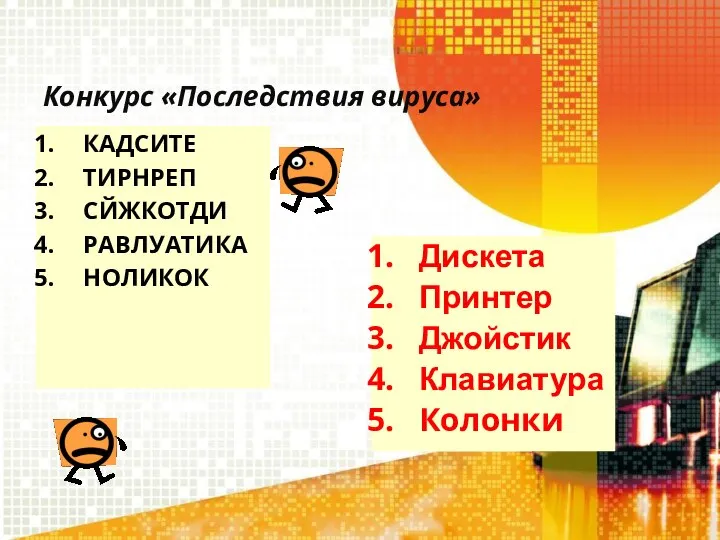

- 20. Конкурс «Последствия вируса» КАДСИТЕ ТИРНРЕП СЙЖКОТДИ РАВЛУАТИКА НОЛИКОК Дискета Принтер Джойстик Клавиатура Колонки

- 21. Тактика борьбы с вредоносными программами Вредоносные программы срабатывают при запуске на вашем компьютере. Тактика борьбы с

- 22. Как уберечься от получения вредоносных программ У многих операторов связи имеются на почтовых серверах фильтры, отсекающие

- 23. Век компьютерный, век Нано технологий, Заставил нас задумается о многом, О сарафанном радио забыв, Мы все

- 24. Общие рекомендации по обеспечению безопасной работы в ИНТЕРНЕТ Установите антивирусное программное обеспечение с самыми последними обновлениями

- 25. Будьте бдительны и осторожны! По возможности, не сохраняйте в системе пароли (для установки соединений с Интернетом,

- 26. Резервное копирование – гарантия безопасности Регулярно выполняйте резервное копирование важной информации Подготовьте и храните в доступном

- 28. Скачать презентацию

Векторная графика. Задания

Векторная графика. Задания VERSTKA_DLYa_ChAJNIKOV

VERSTKA_DLYa_ChAJNIKOV Презентация на тему Персональный компьютер

Презентация на тему Персональный компьютер  Работа с программой Inshot: обработка видео, создание видеороликов из фото и обработка фотографий

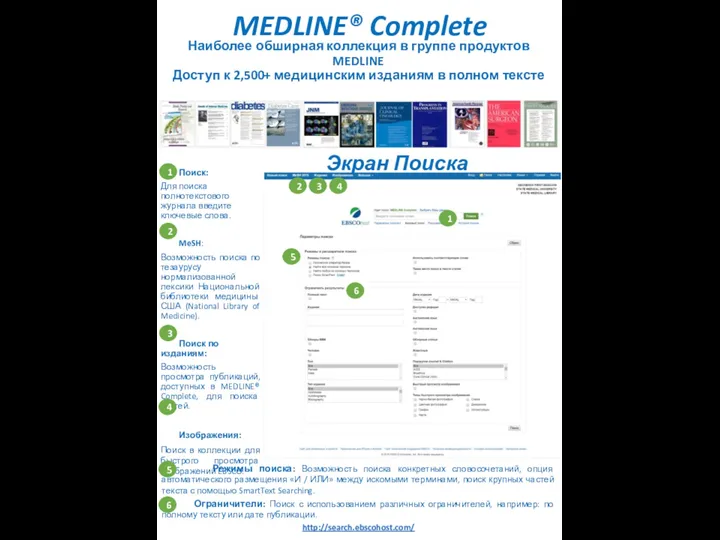

Работа с программой Inshot: обработка видео, создание видеороликов из фото и обработка фотографий Наиболее обширная коллекция в группе продуктов MEDLINE. Доступ к 2,500+ медицинским изданиям в полном тексте

Наиболее обширная коллекция в группе продуктов MEDLINE. Доступ к 2,500+ медицинским изданиям в полном тексте Презентация на тему Графический редактор Paint

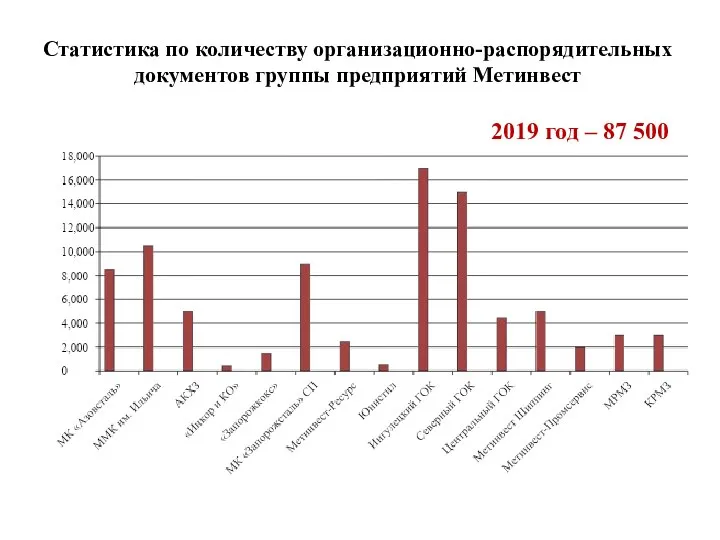

Презентация на тему Графический редактор Paint  Статистика по количеству организационно-распорядительных документов группы предприятий Метинвест

Статистика по количеству организационно-распорядительных документов группы предприятий Метинвест Алгоритмы. Потенциометр. COM-порт

Алгоритмы. Потенциометр. COM-порт Характеристики модели паруса. алгоритм ее создания

Характеристики модели паруса. алгоритм ее создания Принцип разрешения мобильных баг-репортов. Конфигурирование мобильного приложения

Принцип разрешения мобильных баг-репортов. Конфигурирование мобильного приложения Электронные таблицы

Электронные таблицы Электронный документооборот

Электронный документооборот Разработка предложений по совершенствованию применения информационно-программных комплексов и технологий в МЧС России

Разработка предложений по совершенствованию применения информационно-программных комплексов и технологий в МЧС России Разработка ПО

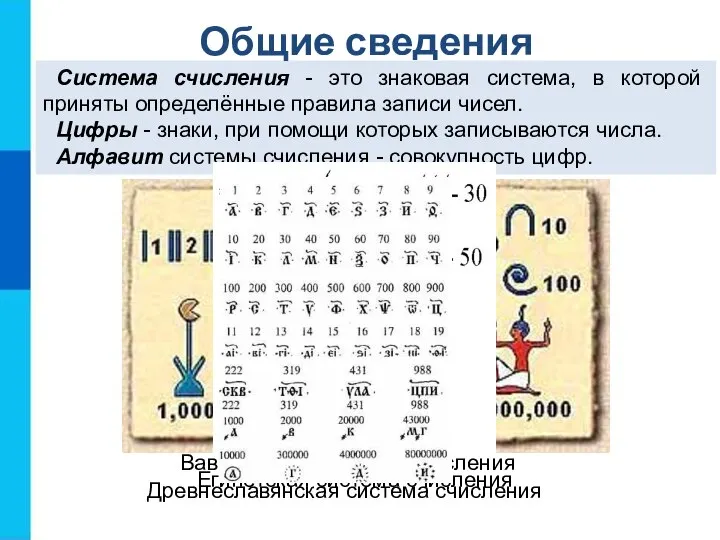

Разработка ПО Система счисления

Система счисления Исследование и разработка программного инструментария для работы с облачными базами данных

Исследование и разработка программного инструментария для работы с облачными базами данных Безопасность общения в интернете

Безопасность общения в интернете Системные вызовы и адресация

Системные вызовы и адресация Рунет: жизнь на яркой стороне

Рунет: жизнь на яркой стороне Презентация на тему Использование встроенных функций Excel

Презентация на тему Использование встроенных функций Excel  Основы работы с регулярными выражениями и производство http запросов. Библиотека регулярных выражений re

Основы работы с регулярными выражениями и производство http запросов. Библиотека регулярных выражений re Основные принципы организации СС

Основные принципы организации СС Responding the Challenges of Continuing IP Traffic Growth

Responding the Challenges of Continuing IP Traffic Growth Спортивное программирование

Спортивное программирование Оценка модуль F

Оценка модуль F Изучаем PowerPoint создание слайдов; демонстрация слайдов

Изучаем PowerPoint создание слайдов; демонстрация слайдов Метод розпізнавання облич на основі AI сервісу Microsoft Azure та OpenCV

Метод розпізнавання облич на основі AI сервісу Microsoft Azure та OpenCV Гиперссылки и ссылки

Гиперссылки и ссылки