Слайд 2Признаки:

1) конфиденциальность: обеспечение доступа к информации только зарегистрированным пользователям;

2) целостность: обеспечение

достоверности и полноты информации и методов ее обработки;

3) доступность: обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

Слайд 3Угроза

— это имеют возможность получить доступ к ресурсам и причинить вред.

Угрозы

подразделяются на: природные и физические; непреднамеренные; намеренные.

Слайд 4Защита от несанкциониро.ванного использования программного обеспечения. Средства защиты

-система мер, направленных на противодействие

нелегальному использованию программного обеспечения, защиту программного обеспечения от несанкционированного приобретения, использования, распространения, модифицирования, изучения и воссоздания аналогов. При защите могут применяться организационные, правовые, программные и программно-аппаратные средства.

Слайд 5Механизмы защиты

должны обеспечивать ограничение доступа субъектов к объектам: во-первых, доступ к объекту

должен быть разрешен только для определенных субъектов, во-вторых, даже имеющему доступ субъекту должно быть разрешено выполнение только определенного набора операций.

Слайд 6Для обеспечения защиты могут применяться следующие механизмы:

кодирование объектов

сокрытие местоположения объектов

инкапсуляция объектов.

Слайд 7Инсайдерские атаки.

В корпоративных приложениях осуществляется работа пользователя на одном и том же

компьютере, как с открытой, так и с конфиденциальной информацией. Это расширяет возможность нарушения конфиденциальности данных санкционированным пользователям, допущенным к работе в рамках выполнения своих служебных обязанностей — инсайдерами.

Общий подход к решению задачи защиты: на основе реализации разграничительной политики доступа к ресурсам, механизмы контроля.

Слайд 8Внешние атаки

— действие, связанное с несанкционированным доступом в вычислительную сеть и преднамеренным

нанесением ущерба как сети в целом, так и любым ее составным частям, включая условия или результаты их функционирования.

Слайд 9Средства зашиты от вредоносных программ.

Антивирусы.

Организационные методы (направлены на то, чтобы изменить

поведение пользователя)

Технические методы (заключаются в использовании дополнительных средств защиты, которые расширяют и дополняют возможности антивирусных программ.)

Базис трехмерного моделирования в программе компас-3D

Базис трехмерного моделирования в программе компас-3D Шифрование с помощью Python

Шифрование с помощью Python Программирование (Python). § 20. Символьные строки

Программирование (Python). § 20. Символьные строки Назначение программирования

Назначение программирования Система AutoFix13

Система AutoFix13 Элементы алгебры логики. Математические основы информатики

Элементы алгебры логики. Математические основы информатики Концепция развития медиакоммуникационной отрасли до 2025 года

Концепция развития медиакоммуникационной отрасли до 2025 года Разгони свой сайт. Объединение файлов. Лекция 4

Разгони свой сайт. Объединение файлов. Лекция 4 Игровой компьютер

Игровой компьютер Диаграммы классов и состояний

Диаграммы классов и состояний Безопасное общение в интернете

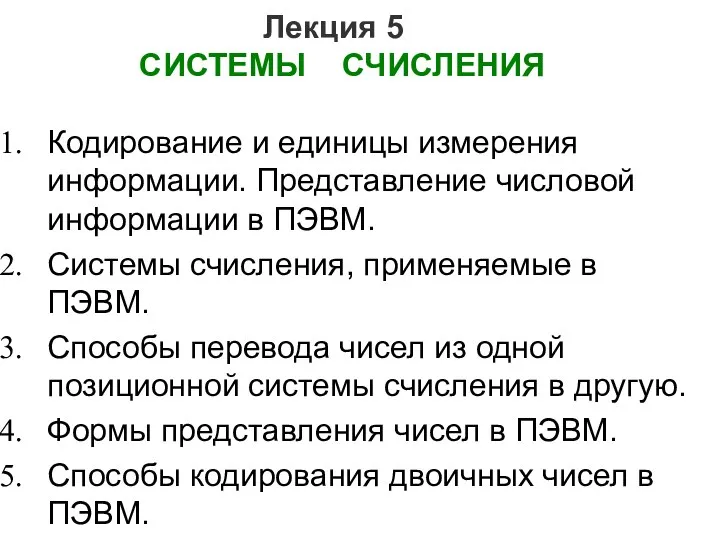

Безопасное общение в интернете Системы счисления. Лекция 5

Системы счисления. Лекция 5 Обзор функциональных возможностей коммутаторов (тема 3)

Обзор функциональных возможностей коммутаторов (тема 3) В чём сходства и различия между Microsoft Excel 2003, 2007, 2010 г

В чём сходства и различия между Microsoft Excel 2003, 2007, 2010 г Пресс-центр Барабанщики

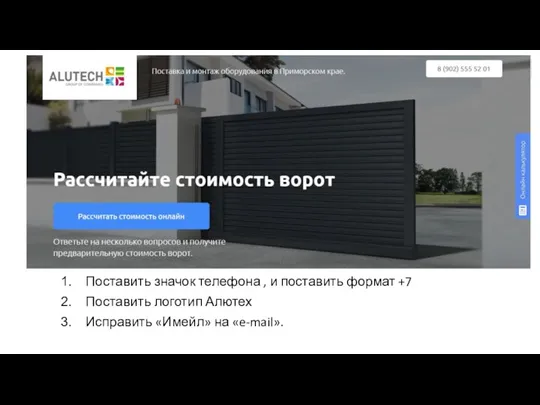

Пресс-центр Барабанщики Техническое задание по сайту Алютех

Техническое задание по сайту Алютех Clean code

Clean code Novaya_prezentatsia2

Novaya_prezentatsia2 Основные понятия алгоритмизации

Основные понятия алгоритмизации SACD Mastering and Authoring with Pyramix 5

SACD Mastering and Authoring with Pyramix 5 Запуск программ. Виды меню

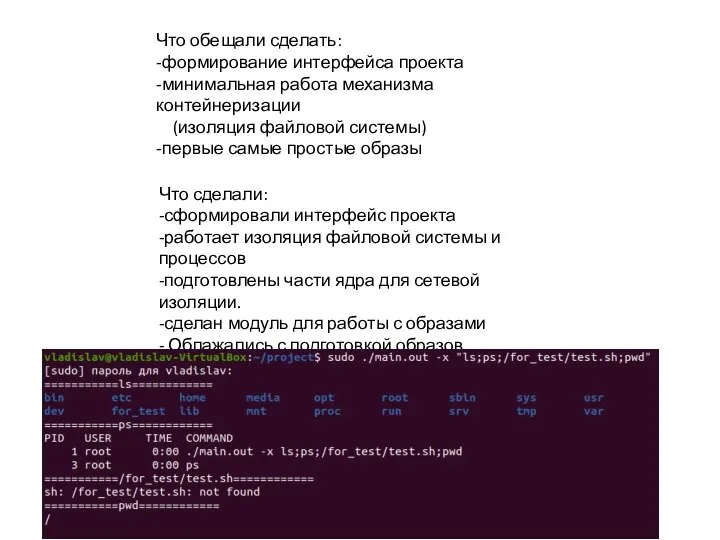

Запуск программ. Виды меню Формирование интерфейса проекта

Формирование интерфейса проекта Коммуникация с клиентом из 1С с помощью мессенджеров

Коммуникация с клиентом из 1С с помощью мессенджеров Компьютер и его программное обеспечение.Этапы информационных преобразований в обществе

Компьютер и его программное обеспечение.Этапы информационных преобразований в обществе Понятие основного цикла. Переменные и типы данных STEP 7

Понятие основного цикла. Переменные и типы данных STEP 7 Косимуляция Matlab- PSIM

Косимуляция Matlab- PSIM Язык программирования Паскаль

Язык программирования Паскаль Развитие социальных сетей: история создания

Развитие социальных сетей: история создания