Содержание

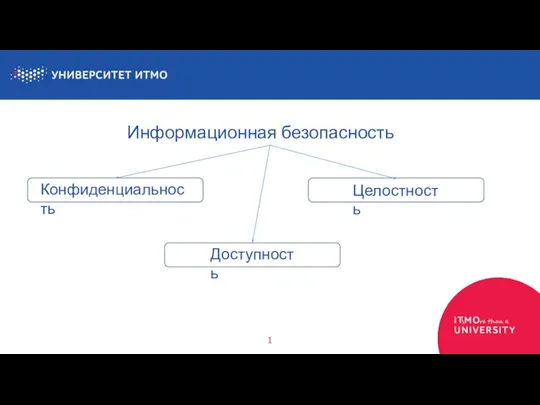

- 2. 1 Информационная безопасность Целостность Конфиденциальность Доступность

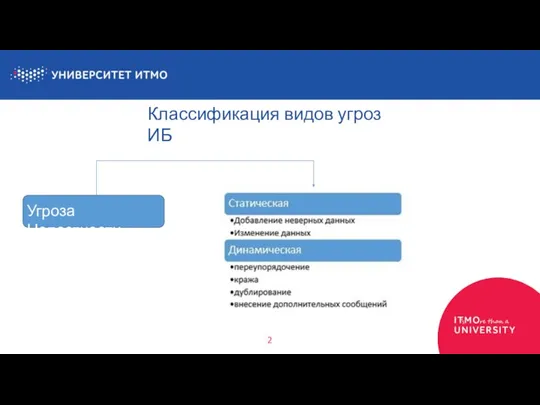

- 3. 2 Классификация видов угроз ИБ

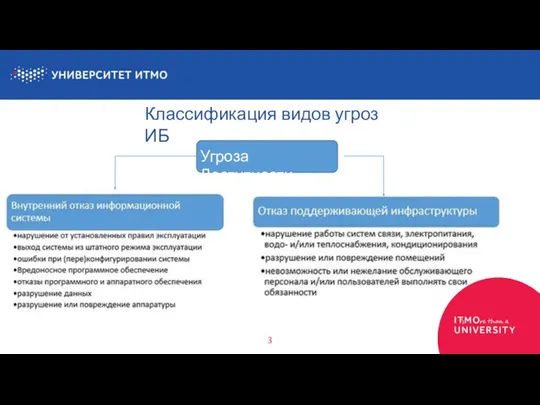

- 4. 3 Классификация видов угроз ИБ

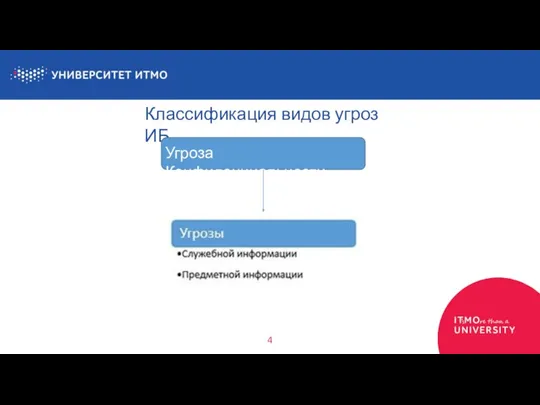

- 5. 4 Классификация видов угроз ИБ

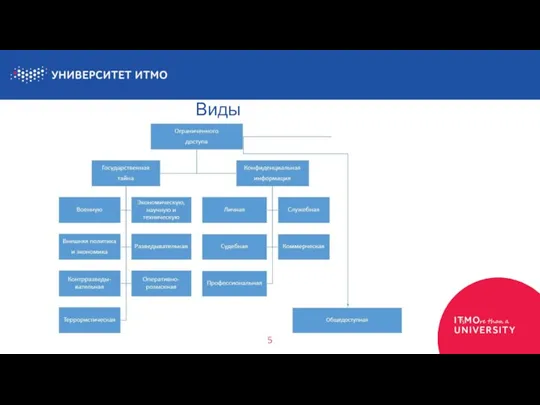

- 6. 5 Виды информации

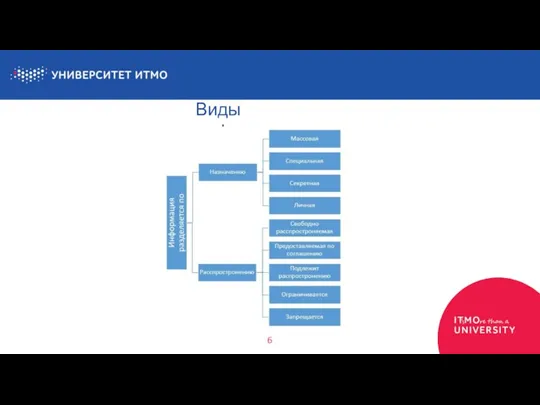

- 7. 6 Виды информации

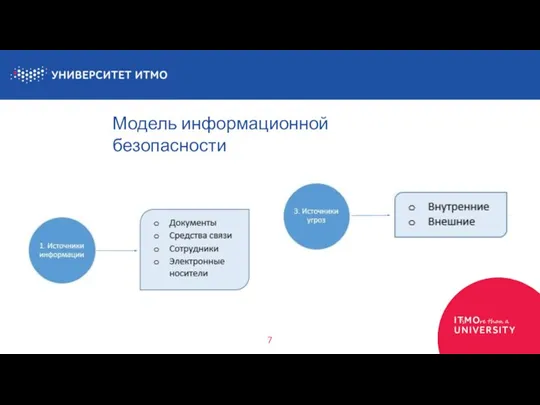

- 8. 7 Модель информационной безопасности

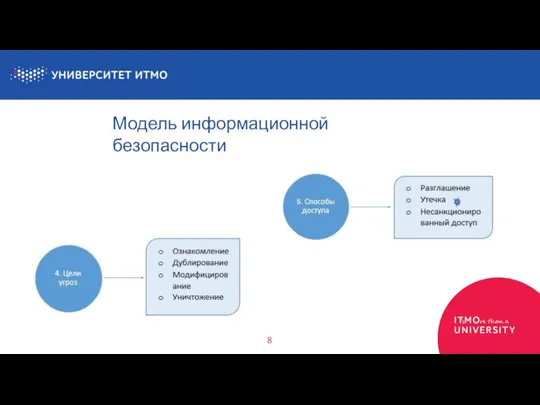

- 9. 8 Модель информационной безопасности

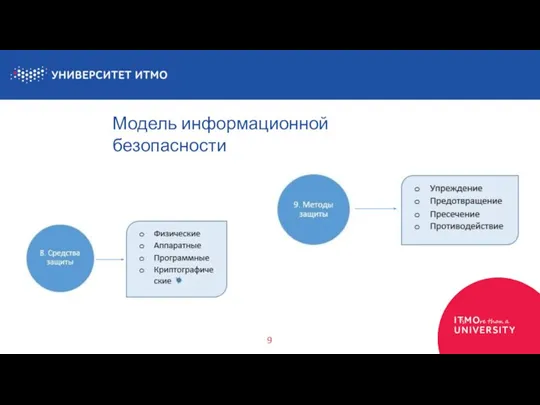

- 10. 9 Модель информационной безопасности

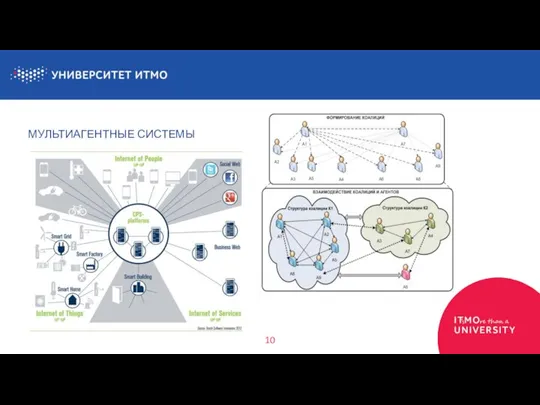

- 11. 10 МУЛЬТИАГЕНТНЫЕ СИСТЕМЫ

- 12. 11 АКТУАЛЬНОСТЬ

- 13. САМООРГАНИЗУЮЩАЯСЯ СИСТЕМА Самоорганизующаяся система – сложная динамическая система, способная при изменении внешних или внутренних условий ее

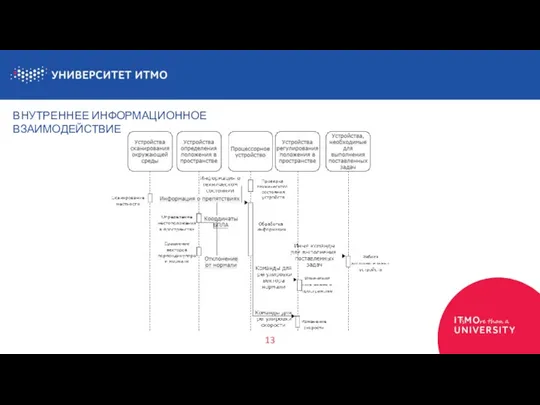

- 14. 13 ВНУТРЕННЕЕ ИНФОРМАЦИОННОЕ ВЗАИМОДЕЙСТВИЕ

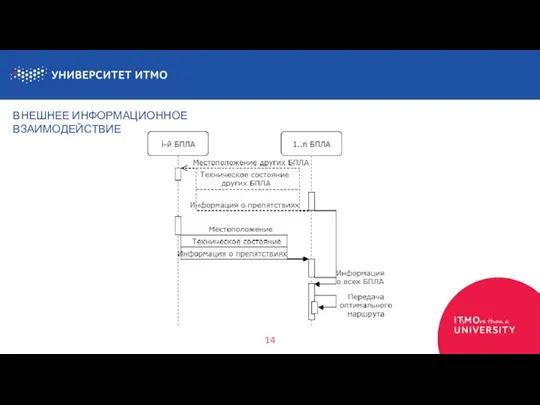

- 15. 14 ВНЕШНЕЕ ИНФОРМАЦИОННОЕ ВЗАИМОДЕЙСТВИЕ

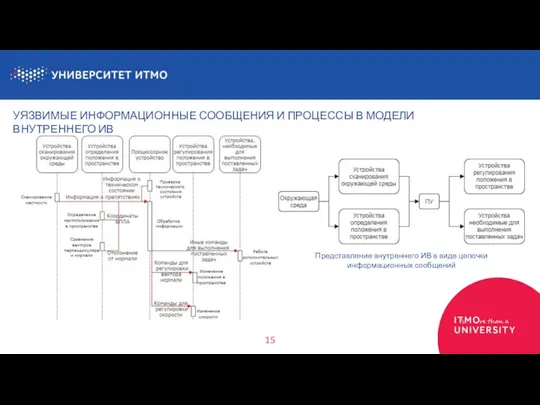

- 16. 15 УЯЗВИМЫЕ ИНФОРМАЦИОННЫЕ СООБЩЕНИЯ И ПРОЦЕССЫ В МОДЕЛИ ВНУТРЕННЕГО ИВ Представление внутреннего ИВ в виде цепочки

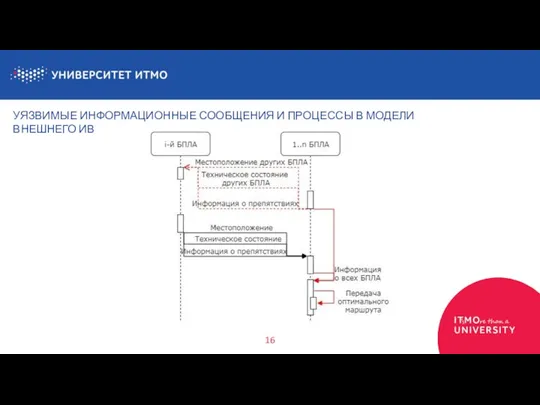

- 17. 16 УЯЗВИМЫЕ ИНФОРМАЦИОННЫЕ СООБЩЕНИЯ И ПРОЦЕССЫ В МОДЕЛИ ВНЕШНЕГО ИВ

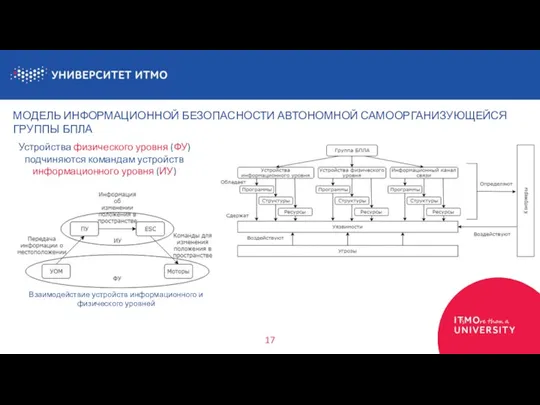

- 18. 17 МОДЕЛЬ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ АВТОНОМНОЙ САМООРГАНИЗУЮЩЕЙСЯ ГРУППЫ БПЛА Устройства физического уровня (ФУ) подчиняются командам устройств информационного

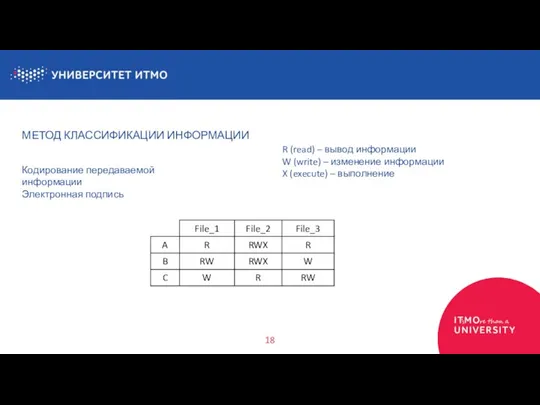

- 19. МЕТОД КЛАССИФИКАЦИИ ИНФОРМАЦИИ 18 Кодирование передаваемой информации Электронная подпись R (read) – вывод информации W (write)

- 20. МОБИЛЬНАЯ КРИПТОГРАФИЯ 19 Кодирование передаваемой информации Выполнение на стороне «клиента» Шифрование функции Передача программы Выполнение программы

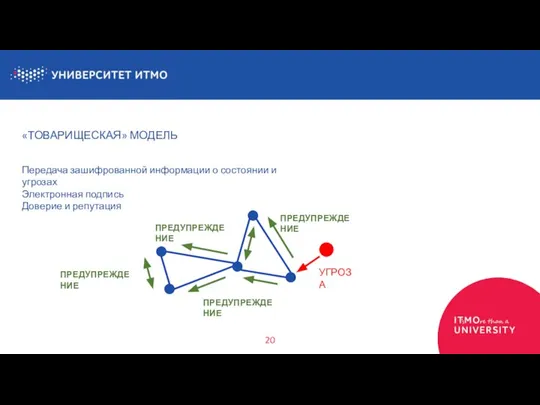

- 21. «ТОВАРИЩЕСКАЯ» МОДЕЛЬ 20 Передача зашифрованной информации о состоянии и угрозах Электронная подпись Доверие и репутация УГРОЗА

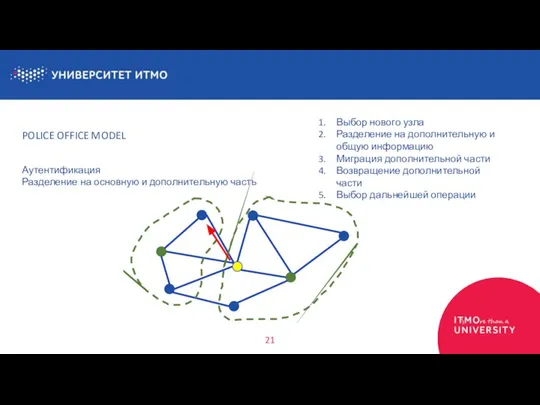

- 22. POLICE OFFICE MODEL 21 Аутентификация Разделение на основную и дополнительную часть Выбор нового узла Разделение на

- 23. КРИПТОСИСТЕМА С ОТКРЫТЫМ КЛЮЧОМ 22 Открытая информация «Секретная» информация Открытый ключ «Секретный» ключ Функция от двух

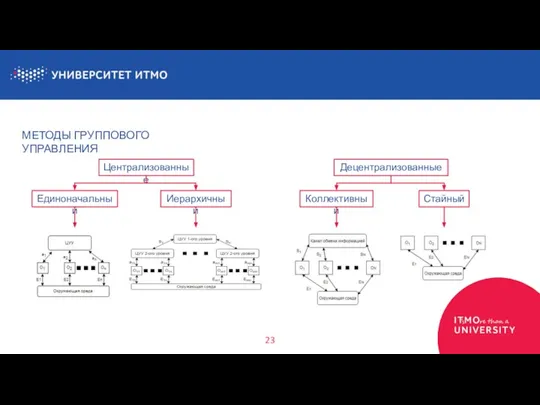

- 24. МЕТОДЫ ГРУППОВОГО УПРАВЛЕНИЯ 23 Централизованные Децентрализованные Единоначальный Иерархичный Коллективный Стайный

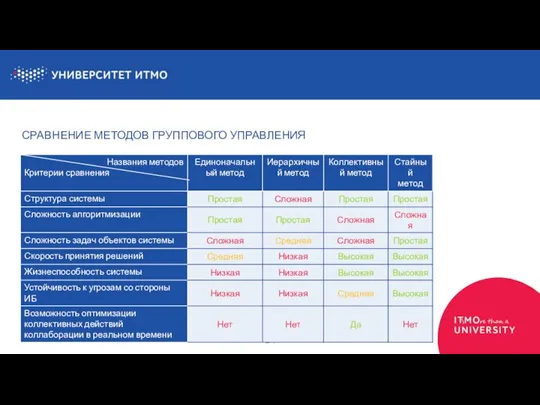

- 25. СРАВНЕНИЕ МЕТОДОВ ГРУППОВОГО УПРАВЛЕНИЯ 24

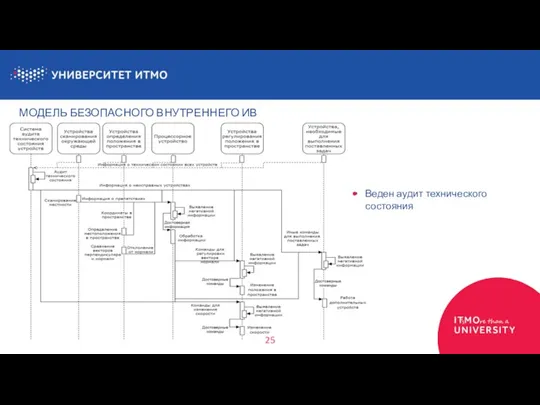

- 26. МОДЕЛЬ БЕЗОПАСНОГО ВНУТРЕННЕГО ИВ 25 Веден аудит технического состояния

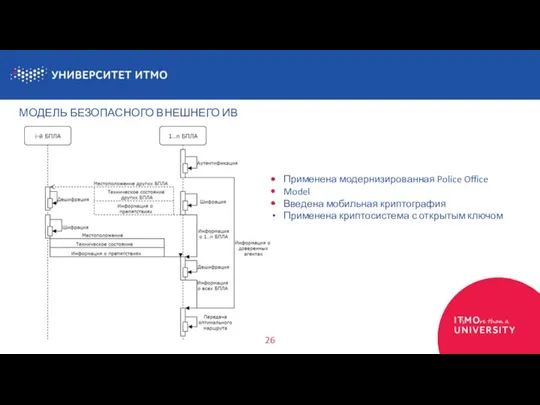

- 27. МОДЕЛЬ БЕЗОПАСНОГО ВНЕШНЕГО ИВ 26 Применена модернизированная Police Office Model Введена мобильная криптография Применена криптосистема с

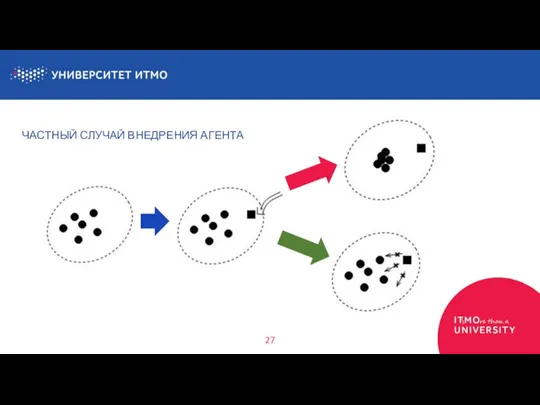

- 28. ЧАСТНЫЙ СЛУЧАЙ ВНЕДРЕНИЯ АГЕНТА 27

- 29. MULTIAGENT SYSTEMS 28 [email protected] – научный руководитель лаборатории [email protected] – ответственный за БПЛА

- 30. ЛИТЕРАТУРА 29 Бирюков А. Информационная безопасность: защита и нападение. – Litres, 2017. Konheim A. G. Computer

- 32. Скачать презентацию

Выбор провайдера и виртуальная организация взаимодействия с ним

Выбор провайдера и виртуальная организация взаимодействия с ним 1C:Зарплата и управление персоналом. Отражение изменений законодательства, связанных с коронавирусом

1C:Зарплата и управление персоналом. Отражение изменений законодательства, связанных с коронавирусом Комп'ютерні віруси

Комп'ютерні віруси Гиперссылки. Урок 5

Гиперссылки. Урок 5 Язык Информатики

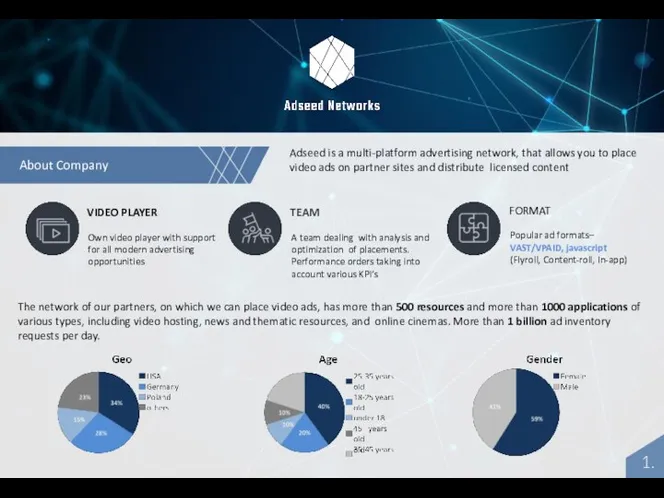

Язык Информатики Adseed is a multi-platform advertising network

Adseed is a multi-platform advertising network Монтаж проекта

Монтаж проекта Укрощение строптивых. Оптимизация и реструктура проекта для увеличения доступности CodeEvening

Укрощение строптивых. Оптимизация и реструктура проекта для увеличения доступности CodeEvening Створення таблиці

Створення таблиці Транспортный уровень (Transport)

Транспортный уровень (Transport) programmirovanie_l2-2016

programmirovanie_l2-2016 Исследование и реализация хеш-функции SHA-2

Исследование и реализация хеш-функции SHA-2 Внешние устройства компьютера

Внешние устройства компьютера Двумерные массивы. 9 класс

Двумерные массивы. 9 класс Тест Сети

Тест Сети Безопасный интернет. 4 класс

Безопасный интернет. 4 класс Векторная графика и векторные редакторы

Векторная графика и векторные редакторы Язык запросов SQL

Язык запросов SQL Программное обеспечение ЭВМ

Программное обеспечение ЭВМ Применение и наладка протоколов маршрутизации TCP, UDP, SCTP

Применение и наладка протоколов маршрутизации TCP, UDP, SCTP Редактирование текста

Редактирование текста Организация сетевой безопасности организации на основе настройки межсетевого экрана

Организация сетевой безопасности организации на основе настройки межсетевого экрана Урок 8 Создание графических изображений

Урок 8 Создание графических изображений Бинарные деревья

Бинарные деревья Искусственный интеллект при подборе персонала

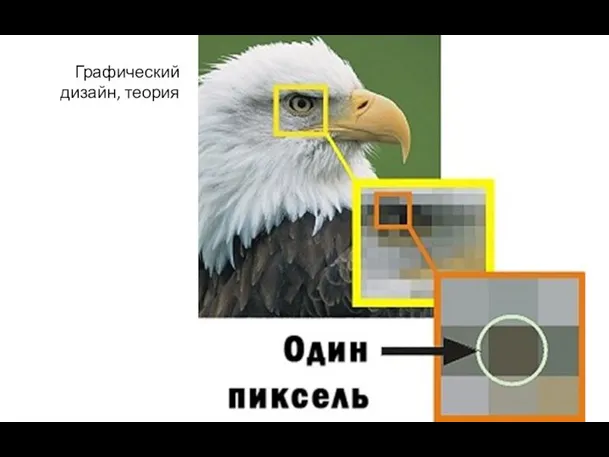

Искусственный интеллект при подборе персонала 2.3 Введение, пиксели

2.3 Введение, пиксели 4ed6a18c974140b9baffd227bfab0cb7 (1)

4ed6a18c974140b9baffd227bfab0cb7 (1) Windows 2000

Windows 2000