Содержание

- 2. ВОПРОС 1 «Какие опасности подстерегают нас в Интернете?»

- 3. Преступники в интернете Вредоносные программы Интернет-мошенничесво и хищение данных с кредитной карты Азартные игры Онлайновое пиратство

- 4. ПРЕСТУПНИКИ В ИНТЕРНЕТЕ ДЕЙСТВИЯ, КОТОРЫЕ ПРЕДПРИНИМАЮТ ПРЕСТУПНИКИ В ИНТЕРНЕТЕ. Преступники преимущественно устанавливают контакты с детьми в

- 5. ВРЕДОНОСНЫЕ ПРОГРАММЫ К вредоносным программам относятся вирусы, черви и «троянские кони» – это компьютерные программы, которые

- 6. ИНТЕРНЕТ-МОШЕННИЧЕСТВО И ХИЩЕНИЕ ДАННЫХ С КРЕДИТНОЙ КАРТЫ В ЧЕМ СОСТОИТ МОШЕННИЧЕСТВО? Среди Интернет-мошенничеств широкое распространение получила

- 7. АЗАРТНЫЕ ИГРЫ Разница между игровыми сайтами и сайтами с азартными играми состоит в том, что на

- 8. ОНЛАЙНОВОЕ ПИРАТСТВО Онлайновое пиратство – это незаконное копирование и распространение (как для деловых, так и для

- 9. ИНТЕРНЕТ - ДНЕВНИКИ Увлечение веб-журналами (или, иначе говоря, блогами) распространяется со скоростью пожара, особенно среди подростков,

- 10. ИНТЕРНЕТ-ХУЛИГАНСТВО Так же как и в обычной жизни, в Интернете появились свои хулиганы, которые осложняют жизнь

- 11. НЕДОСТОВЕРНАЯ ИНФОРМАЦИЯ Интернет предлагает колоссальное количество возможностей для обучения, но есть и большая доля информации, которую

- 12. МАТЕРИАЛЫ НЕЖЕЛАТЕЛЬНОГО СОДЕРЖАНИЯ К материалам нежелательного содержания относятся: материалы порнографического, ненавистнического содержания, материалы суицидальной направленности, сектантскими

- 13. ВОПРОС 2 «Как этих опасностей избежать?»

- 14. ПРЕСТУПНИКИ В ИНТЕРНЕТЕ Прекращайте любые контакты по электронной почте, в системе обмена мгновенными сообщениями или в

- 15. ВРЕДОНОСНЫЕ ПРОГРАММЫ А) Никогда не открывайте никаких вложений, поступивших с электронным письмом, за исключением тех случаев,

- 16. ИНТЕРНЕТ-МОШЕННИЧЕСТВО И ХИЩЕНИЕ ДАННЫХ С КРЕДИТНОЙ КАРТЫ А)Посещая веб-сайты, нужно самостоятельно набирать в обозревателе адрес веб-сайта

- 17. АЗАРТНЫЕ ИГРЫ Помните, что нельзя играть на деньги. Ведь в основном подобные развлечения используются создателями для

- 18. ОНЛАЙНОВОЕ ПИРАТСТВО Помните! Пиратство, по сути, обычное воровство, и вы, скорее всего, вряд ли захотите стать

- 19. ИНТЕРНЕТ - ДНЕВНИКИ Никогда не публикуйте в них какую-либо личную информацию, в том числе фамилию, контактную

- 20. ИНТЕРНЕТ-ХУЛИГАНСТВО Игнорируйте таких хулиганов. Если вы не будете реагировать на их воздействия, большинству гриферов это, в

- 21. НЕДОСТОВЕРНАЯ ИНФОРМАЦИЯ Всегда проверяйте собранную в Сети информацию по другим источникам. Для проверки материалов обратитесь к

- 22. МАТЕРИАЛЫ НЕЖЕЛАТЕЛЬНОГО СОДЕРЖАНИЯ Используйте средства фильтрации нежелательного материала (например, MSN Premium’s Parental Controls или встроенные в

- 24. Скачать презентацию

c5f0a843-16d7-4791-875b-3b9c26b67276

c5f0a843-16d7-4791-875b-3b9c26b67276 Математическое моделирование

Математическое моделирование Разработка веб-сайта для организации по сборке мебели

Разработка веб-сайта для организации по сборке мебели Работа с Интернет–магазином

Работа с Интернет–магазином Архитектура информационных систем

Архитектура информационных систем Открытка. Поздравляю

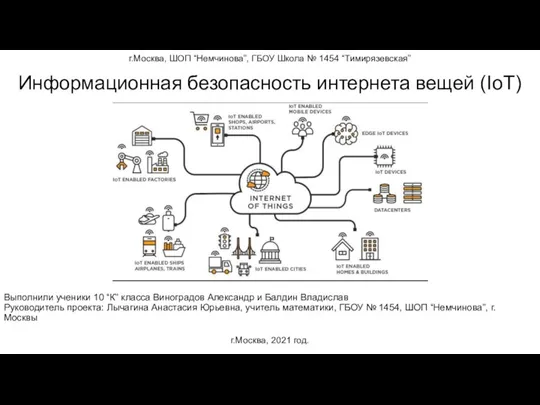

Открытка. Поздравляю Информационная безопасность интернета вещей (IoT)

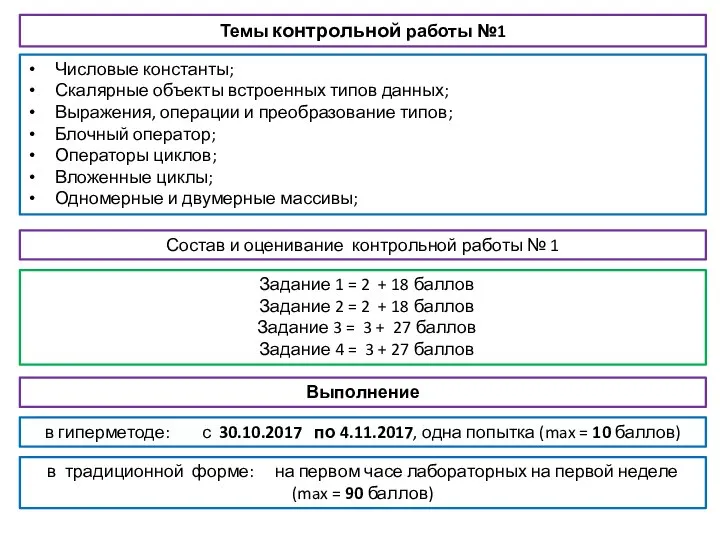

Информационная безопасность интернета вещей (IoT) Темы контрольной работы №1

Темы контрольной работы №1 Презентация на тему Языки программирования

Презентация на тему Языки программирования  Инструменты графического редактора Paint

Инструменты графического редактора Paint Цикл. 5 класс

Цикл. 5 класс Зарядка для глаз

Зарядка для глаз Создание сайта

Создание сайта Основные этапы работы над веб-сайтом

Основные этапы работы над веб-сайтом Файлы и папки

Файлы и папки Машинное обучение. День 2. Классификация

Машинное обучение. День 2. Классификация Измерение диаметра. Харвестерные головки Н-серии

Измерение диаметра. Харвестерные головки Н-серии Электронные таблицы. Основные понятия и способ организации

Электронные таблицы. Основные понятия и способ организации Расширения алгоритмов LLE, Isomap, MDS, Eigenmaps, и Spectral Clustering для точек вне обучающей выборки

Расширения алгоритмов LLE, Isomap, MDS, Eigenmaps, и Spectral Clustering для точек вне обучающей выборки Подготовка к ЕГЭ по информатике

Подготовка к ЕГЭ по информатике Устройство компьютера

Устройство компьютера Неоднозначные грамматики. Способы устранения неоднозначности

Неоднозначные грамматики. Способы устранения неоднозначности Основы информационной культуры школьников

Основы информационной культуры школьников Как измерить информацию?

Как измерить информацию? Летние уроки в Skysmart

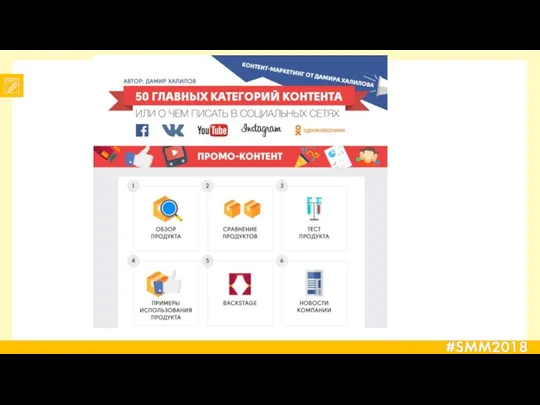

Летние уроки в Skysmart 50 главных категорий контента

50 главных категорий контента Работа с моделью. Запуск. Получение данных. Изменение параметров

Работа с моделью. Запуск. Получение данных. Изменение параметров Использование MS PowerPoint для поддержки лекций и семинарских занятий. Инженерная педагогика

Использование MS PowerPoint для поддержки лекций и семинарских занятий. Инженерная педагогика