Содержание

- 2. Цель проекта: обратить внимание на уязвимости «умных» устройств и дать рекомендации производителям по защите их продукции

- 3. Что такое интернет вещей (IoT)?

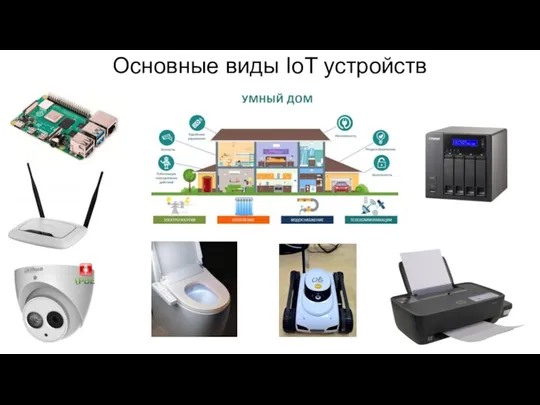

- 4. Основные виды IoT устройств

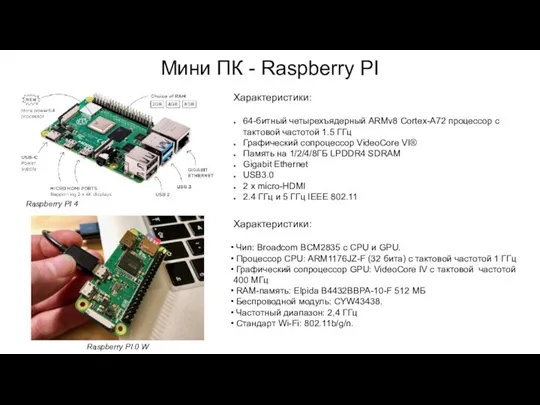

- 5. Мини ПК - Raspberry PI Характеристики: 64-битный четырехъядерный ARMv8 Cortex-A72 процессор с тактовой частотой 1.5 ГГц

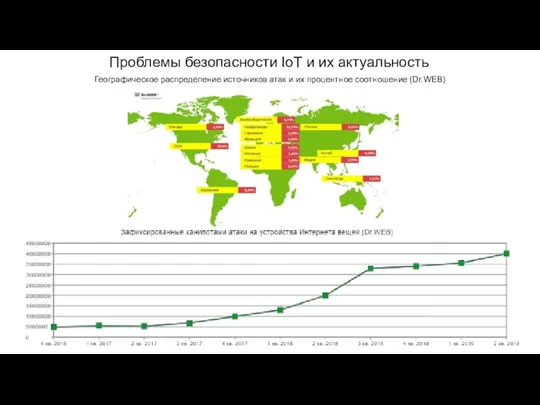

- 6. Проблемы безопасности IoT и их актуальность Географическое распределение источников атак и их процентное соотношение (Dr.WEB)

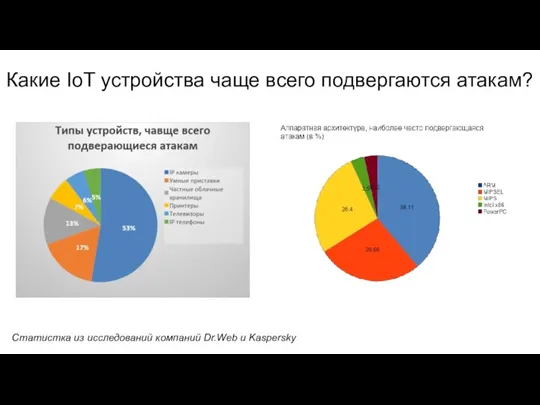

- 7. Какие IoT устройства чаще всего подвергаются атакам? Статистка из исследований компаний Dr.Web и Kaspersky

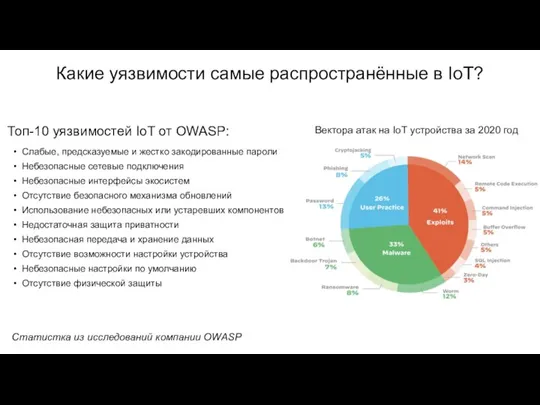

- 8. Какие уязвимости самые распространённые в IoT? Слабые, предсказуемые и жестко закодированные пароли Небезопасные сетевые подключения Небезопасные

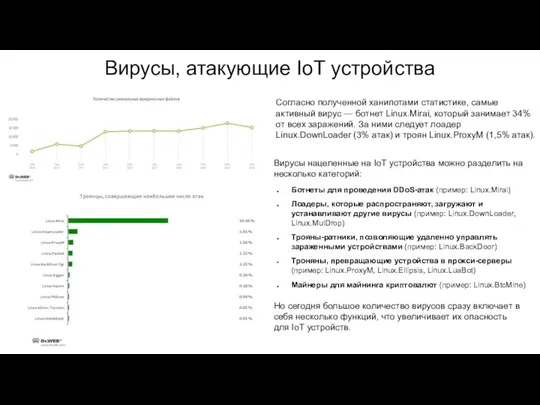

- 9. Вирусы, атакующие IoT устройства Согласно полученной ханипотами статистике, самые активный вирус — ботнет Linux.Mirai, который занимает

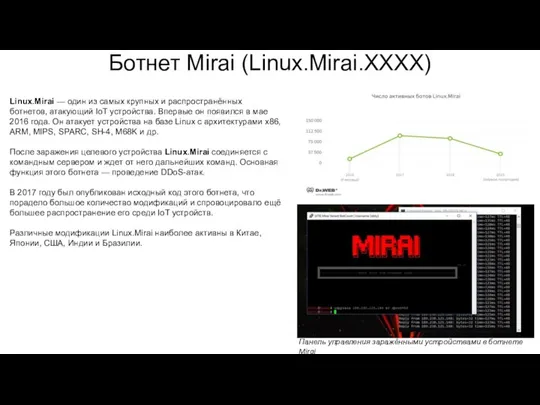

- 10. Панель управления заражёнными устройствами в ботнете Mirai Ботнет Mirai (Linux.Mirai.XXXX) Linux.Mirai — один из самых крупных

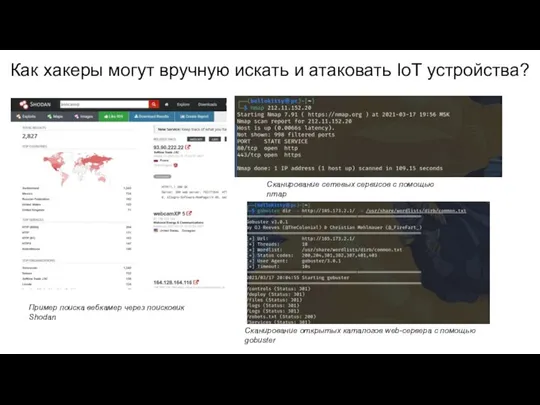

- 11. Как хакеры могут вручную искать и атаковать IoT устройства? Пример поиска вебкамер через поисковик Shodan Сканирование

- 12. Реальные инциденты связанные с IoT Атака на университетскую сеть умных вещей В 2017 году фирма Verizon

- 13. Ответственность за неправомерный доступ к компьютерной информации в том числе и IoT в РФ Статья 272

- 14. В Испании арестованы создатели ботнета FluBot

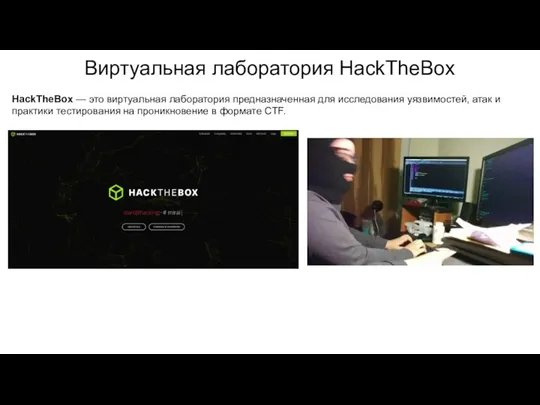

- 15. Виртуальная лаборатория HackTheBox HackTheBox — это виртуальная лаборатория предназначенная для исследования уязвимостей, атак и практики тестирования

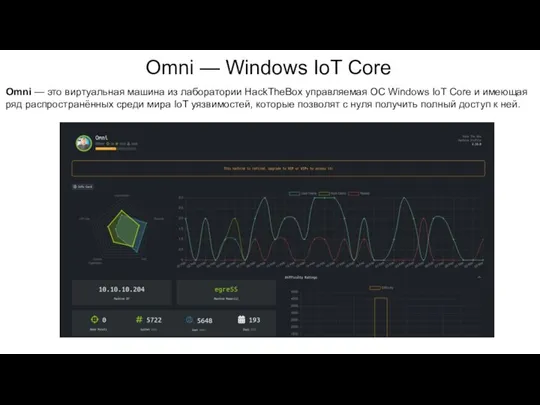

- 16. Omni — Windows IoT Core Omni — это виртуальная машина из лаборатории HackTheBox управляемая ОС Windows

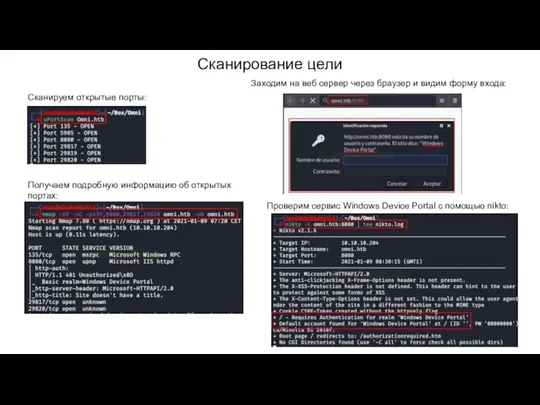

- 17. Сканирование цели Сканируем открытые порты: Получаем подробную информацию об открытых портах: Заходим на веб сервер через

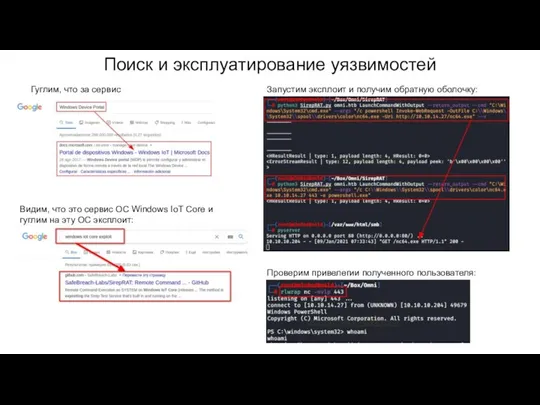

- 18. Поиск и эксплуатирование уязвимостей Гуглим, что за сервис Видим, что это сервис ОС Windows IoT Core

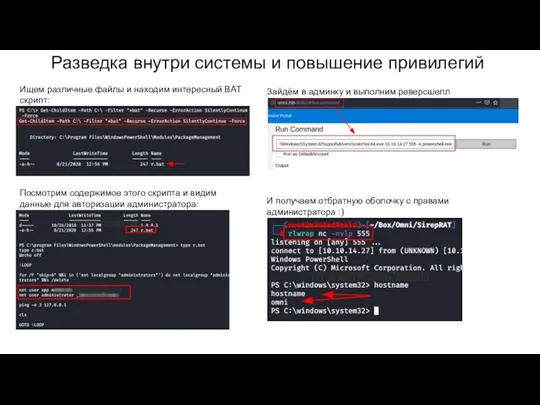

- 19. Разведка внутри системы и повышение привилегий Ищем различные файлы и находим интересный BAT скрипт: Посмотрим содержимое

- 20. Итоги Причиной первоначального проникновения послужила устаревшая версия ОС, в которой была уязвимость. Причиной повышения привилегий стала

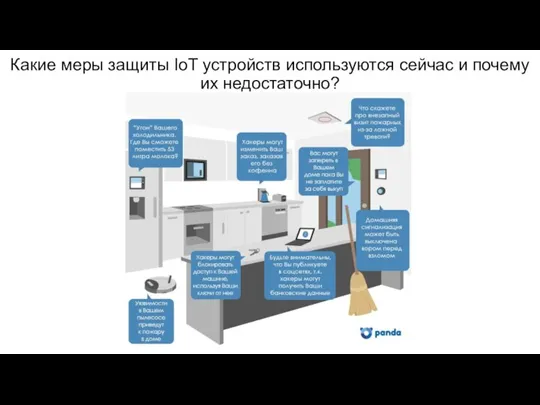

- 21. Какие меры защиты IoT устройств используются сейчас и почему их недостаточно?

- 22. Наиболее актуальные методы решения критических проблем безопасности IoT устройств Сертификация IoT-устройств Заставить производителей пересмотреть свое отношение

- 23. Наиболее актуальные методы решения критических проблем безопасности IoT устройств Использование современного и безопасного легковесного шифрования (NASH)

- 25. Скачать презентацию

Безопасный город. Умный город

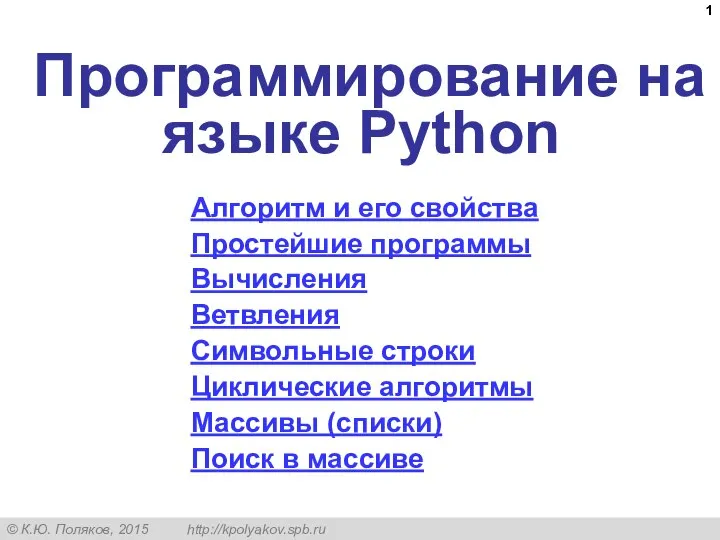

Безопасный город. Умный город Программирование на языке Python

Программирование на языке Python Компьютерные технологии в энергомашиностроении

Компьютерные технологии в энергомашиностроении Основы программирования на языке Python

Основы программирования на языке Python EZteam. Организация учебно-тренировочного процесса, соревнований и сборов, аналитика

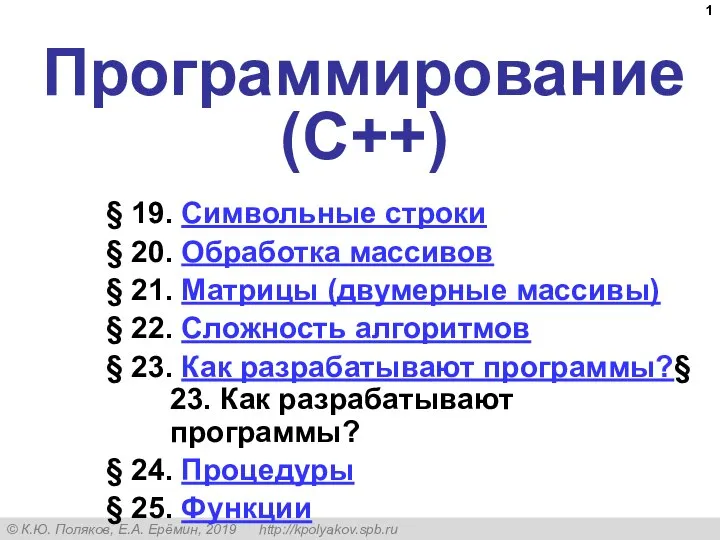

EZteam. Организация учебно-тренировочного процесса, соревнований и сборов, аналитика Программирование (C++). Символьные строки

Программирование (C++). Символьные строки Векторариума исследователь. Проект

Векторариума исследователь. Проект Информационные технологии в криминалистической и исследовательской деятельности

Информационные технологии в криминалистической и исследовательской деятельности Системы искусственного интеллекта, классификация, особенности

Системы искусственного интеллекта, классификация, особенности Разработка игры по технике безопасности на предприятии (организации)

Разработка игры по технике безопасности на предприятии (организации) Особенности технологии разработки программного обеспечения информационной системы хлебопекарни

Особенности технологии разработки программного обеспечения информационной системы хлебопекарни Остросоциальные компьютерные игры

Остросоциальные компьютерные игры Работа со звуком

Работа со звуком Гурова Марина БСТ-212 (3)

Гурова Марина БСТ-212 (3) Порт PS/2

Порт PS/2 Международный агрегатор платежных сервисов. Гермес Гарант Групп

Международный агрегатор платежных сервисов. Гермес Гарант Групп Вставка в документ художественного текста и рисунков

Вставка в документ художественного текста и рисунков Лекция 3

Лекция 3 Таблицы истинности. Практика

Таблицы истинности. Практика Java. Многомерные массивы

Java. Многомерные массивы Беликов В.А. Технологии защиты облачных хранилищ данных(доработанная)

Беликов В.А. Технологии защиты облачных хранилищ данных(доработанная) Линейный алгоритм

Линейный алгоритм Защита информации

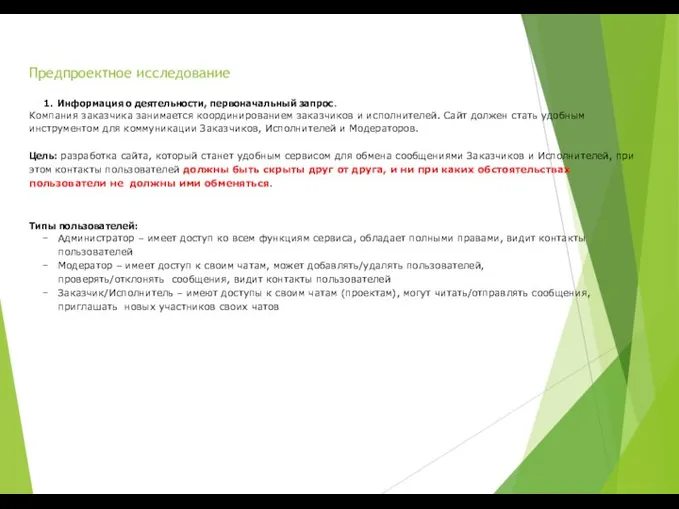

Защита информации Разработка сайта, который станет удобным сервисом для обмена сообщениями заказчиков и исполнителей

Разработка сайта, который станет удобным сервисом для обмена сообщениями заказчиков и исполнителей Угрозы информационной безопасности и информационные войны. Групповое занятие №1

Угрозы информационной безопасности и информационные войны. Групповое занятие №1 Протокол IP в глобальных сетях. Чистая IP сеть. Протокол РРР

Протокол IP в глобальных сетях. Чистая IP сеть. Протокол РРР Отношения между понятиями Информатика 6 класс

Отношения между понятиями Информатика 6 класс Разработка модулей программного обеспечения для компьютерных систем

Разработка модулей программного обеспечения для компьютерных систем