Содержание

- 2. АБСТРАКТ Цели: рассказать о киберпреступности, какие киберпреступления совершаются в мире, какие меры борьбы предпринимаются. Задачи: Изучить

- 3. ГИПОТЕЗА Знание о киберприступниках и киберпреступлениях необходимо для работы с информацией в современном мире.

- 4. - ГЛАВА I - ВВЕДЕНИЕ: Сегодня мы живем и работаем в мире глобальных возможностей взаимодействия. Мы

- 5. это слово звучит странно, напоминая футуристические научно-фантастические романы. Однако сотрудники правоохранительных органов, сетевые администраторы, имеющие дело

- 6. Практически каждый имеет потенциал для противодействия киберпреступности, но две группы людей должны непосредственно иметь дело с

- 7. Киберпреступность может определяться как подкатегория компьютерной преступности. Термин подразумевает преступления, совершенные с использованием сети Интернет или

- 8. ОТЛИЧИЕ ПРЕСТУПЛЕНИЙ, СОВЕРШЕННЫХ С ИСПОЛЬЗОВАНИЕМ СЕТИ, ОТ ПРЕСТУПЛЕНИЙ, ЗАВИСЯЩИХ ОТ СЕТИ. Во многих случаях преступления, которые

- 9. В других случаях преступление является уникальным и обязано своим существованием появлению сети Интернет. В качестве примера

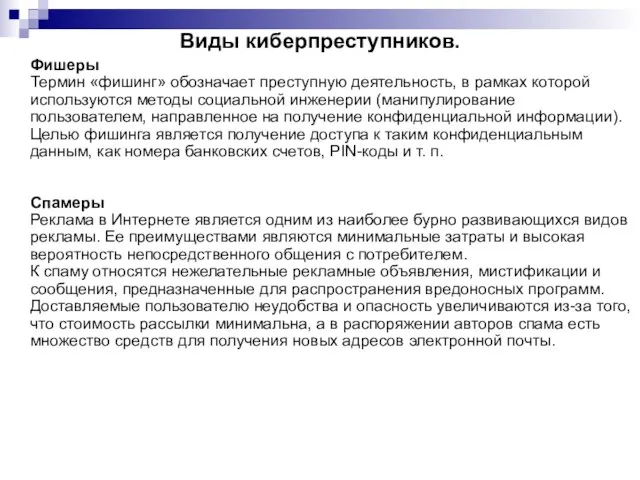

- 10. Виды киберпреступников. Фишеры Термин «фишинг» обозначает преступную деятельность, в рамках которой используются методы социальной инженерии (манипулирование

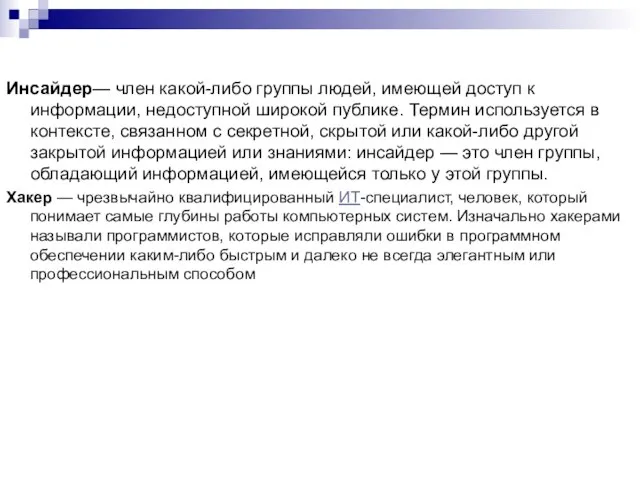

- 11. Инсайдер— член какой-либо группы людей, имеющей доступ к информации, недоступной широкой публике. Термин используется в контексте,

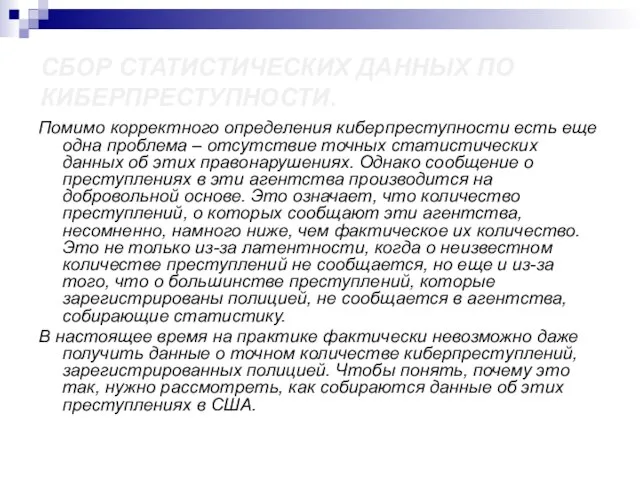

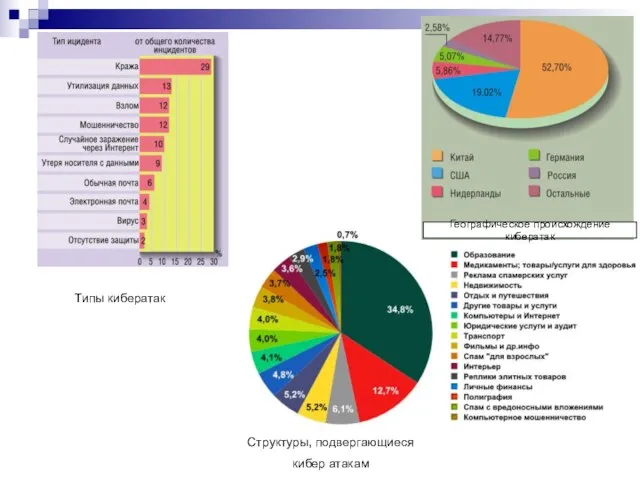

- 12. СБОР СТАТИСТИЧЕСКИХ ДАННЫХ ПО КИБЕРПРЕСТУПНОСТИ. Помимо корректного определения киберпреступности есть еще одна проблема – отсутствие точных

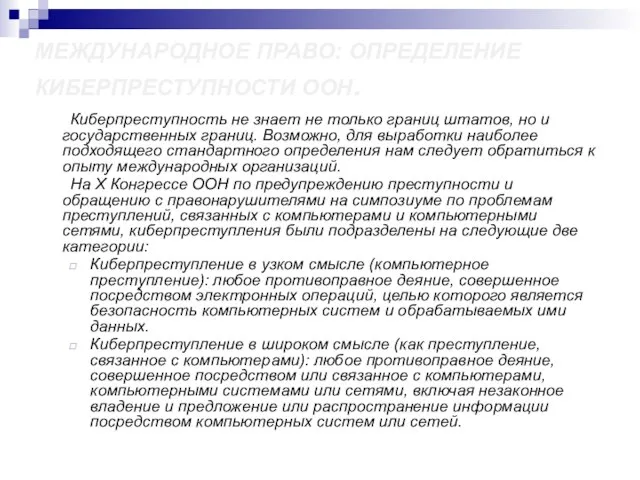

- 14. МЕЖДУНАРОДНОЕ ПРАВО: ОПРЕДЕЛЕНИЕ КИБЕРПРЕСТУПНОСТИ ООН. Киберпреступность не знает не только границ штатов, но и государственных границ.

- 15. Незаконный доступ Повреждение (нанесение ущерба) компьютерным данным или программам Компьютерная диверсия Неправомерный перехват коммуникаций Компьютерный шпионаж

- 17. РАЗРАБОТКА КАТЕГОРИЙ КИБЕРПРЕСТУПЛЕНИЙ. Есть несколько путей подразделения киберпреступлений на категории. Мы можем начать с подразделения их

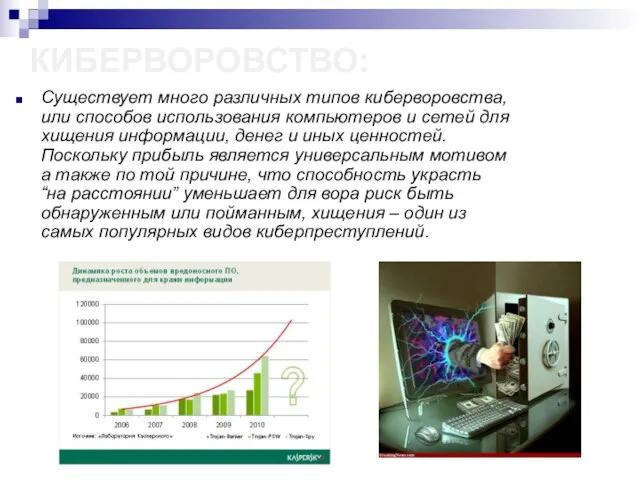

- 18. КИБЕРВОРОВСТВО: Существует много различных типов киберворовства, или способов использования компьютеров и сетей для хищения информации, денег

- 19. Кибермошенничество – это получение выгоды или ценностей путем обмана. От воровства оно отличается тем, что жертва

- 20. Сетевой червь «слопал» космическую программу NASA (1989 год). Безусловно, крупнейшим и самым загадочным Интернет-преступлением до сих

- 21. Хакер «переоборудовал» систему NASA под хранилище фильмов (2001 год) Компьютерная сеть американского NASA почему-то является непреодолимым

- 22. Взломщик получил контроль над американским небом (2000 год) Пожалуй, на месте сотрудников ФБР вы бы тоже

- 23. Хакер искал в компьютерах NASA сведения о пришельцах (2002 год) Не все системные админнистраторы одинаково равнодушны

- 24. «Хороший хакер» взломал медиа-софт от Microsoft (октябрь 2001) Но не стоит всех кибер-разбойников считать плохими парнями.

- 25. Тройка, семёрка, скрытая камера: секретная комбинация вовсе не в картах (2004 год) Чтобы «надуть» казино Ritz,

- 26. Высокие технологии на службе нелегальных мигрантов (2005 год) Пожалуй, один из самых забавных «проколов» случился с

- 27. Место киберпреступлений в мире Сегодня в мире киберпреступления занимают 4-е место Виртуальные преступления растут с каждым

- 29. В Казахстане раскрывают киберпреступления 20 киберпреступлений раскрыты за полгода в Казахстане. Об этом Tengrinews.kz сообщили в

- 30. Заключение Не секрет, что в настоящее время отмечается серьезный прорыв информационных технологий. Эти разработки существенно облегчили

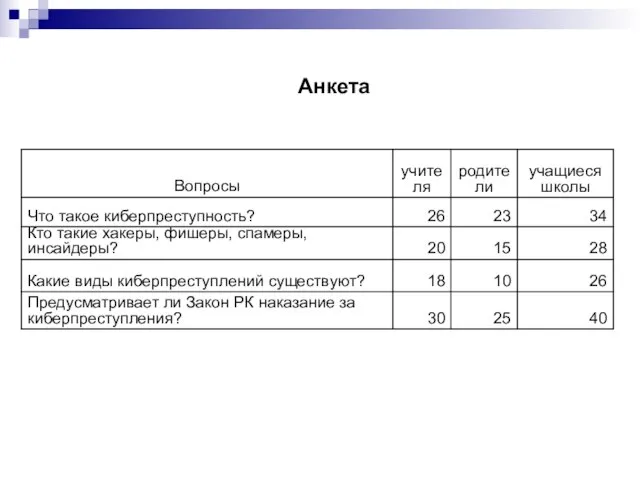

- 31. Анкета

- 33. Скачать презентацию

SketchUp

SketchUp Информационная база для научных исследований в СЗИУ РАНХиГС

Информационная база для научных исследований в СЗИУ РАНХиГС Программирование (Python)

Программирование (Python) Программы для видеомонтажа

Программы для видеомонтажа 604701

604701 Система программирования Basic-256. Операция присваивания. Ввод и вывод данных

Система программирования Basic-256. Операция присваивания. Ввод и вывод данных Файлы и файловые структуры. Работа с учебником и опорным конспектом

Файлы и файловые структуры. Работа с учебником и опорным конспектом HTML и CSS. Работа с изображениями. Создание обоев

HTML и CSS. Работа с изображениями. Создание обоев Программирование в компьютерных сетях

Программирование в компьютерных сетях Электронная идентификация животных на территории Ханты-Мансийского автономного округа - Югры

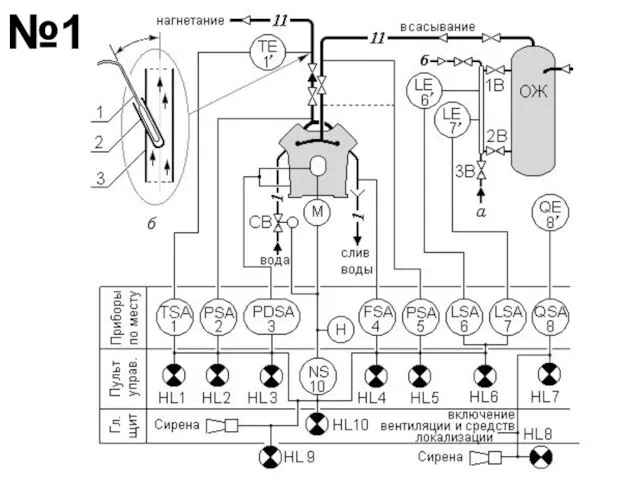

Электронная идентификация животных на территории Ханты-Мансийского автономного округа - Югры Системы автоматики

Системы автоматики PEREDAChA_I_KhRANENIE_INFORMATsII

PEREDAChA_I_KhRANENIE_INFORMATsII Типовые разветвляющиеся алгоритмы. Примеры

Типовые разветвляющиеся алгоритмы. Примеры Знатоки интернет-безопасности

Знатоки интернет-безопасности Формирование запроса в поисковой системе

Формирование запроса в поисковой системе Информационное сопровождение к проекту: Музей космонавтики

Информационное сопровождение к проекту: Музей космонавтики Алгоритм. Циклический алгоритм. While, for. Range. Random

Алгоритм. Циклический алгоритм. While, for. Range. Random Задание к семинару по информатике

Задание к семинару по информатике Что такое машинное обучение

Что такое машинное обучение Представление информационного пространства с помощь графического интерфейса

Представление информационного пространства с помощь графического интерфейса Модели и моделирование. Тема 1. Модели и их типы

Модели и моделирование. Тема 1. Модели и их типы Создание объектов на базе стандартных примитивов

Создание объектов на базе стандартных примитивов Адресация в интернете

Адресация в интернете История развития вычислительной техники (часть 1)

История развития вычислительной техники (часть 1) ,ІІС, що засновані на штучних нейронних мережах лекція № 5-1

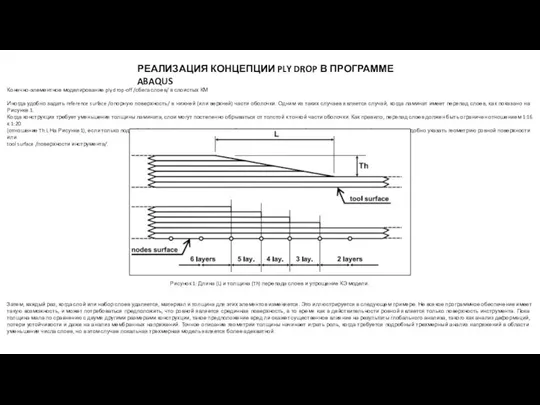

,ІІС, що засновані на штучних нейронних мережах лекція № 5-1 Реализация концепции ply drop в программе ABAQUS

Реализация концепции ply drop в программе ABAQUS Quzziz – ещё один сервис для создания опросов и викторин

Quzziz – ещё один сервис для создания опросов и викторин Aplikací pro cestování a dopravu

Aplikací pro cestování a dopravu