Содержание

- 2. План Кодирование и шифрование Компьютерные вирусы, антивирусные программы

- 3. Кто владеет информацией – владеет миром.

- 4. Информационная безопасность Информационная безопасность информационной системы – защищенность информации, обрабатываемой компьютерной системой, от внутренних (внутрисистемных) или

- 5. Что нужно защищать? электронные документы и спецификации программное обеспечение структуры и базы данных информация личного характера

- 6. Кодирование и шифрование Как вы считаете, понятия «кодирование» и «шифрование» являются синонимами?

- 7. Кодирование и шифрование Кодирование Изменяет форму, но оставляет прежним содержание Для прочтения нужно знать алгоритм и

- 8. Кодирование Код – правило соответствия набора знаков одного множества Х знакам другого множества Y. Кодирование –

- 9. Кодирование Если каждому символу Х при кодировании соответствует отдельный знак Y, то это кодирование. Если для

- 10. Пример: Если каждый цвет кодировать: 2 битами, то можно закодировать не более 22 = 4 цветов,

- 11. Открытый текст – это сообщение, текст которого необходимо сделать непонятным для посторонних. Шифр - совокупность обратимых

- 12. Шифрование – процесс применения шифра к защищаемой информации, т.е. преобразование защищаемой информации в шифрованное сообщение с

- 13. Исходное сообщение: «А» Зашифрованное: «В» Правило шифрования: «f» Схема шифрования: f(A)=B Правило шифрования f не может

- 14. Дешифрование – процесс, обратный шифрованию, т.е. преобразование шифрованного сообщения в защищаемую информацию с помощью определенных правил,

- 15. Ключ – конкретное секретное состояние некоторого параметра (параметров), обеспечивающее выбор одного преобразования из совокупности возможных для

- 16. Если k – ключ, то f(k(A)) = B Для каждого ключа k, преобразование f(k) должно быть

- 17. Отличие кодирования от шифрования При кодировании секретного ключа нет, так как кодирование ставит целью лишь более

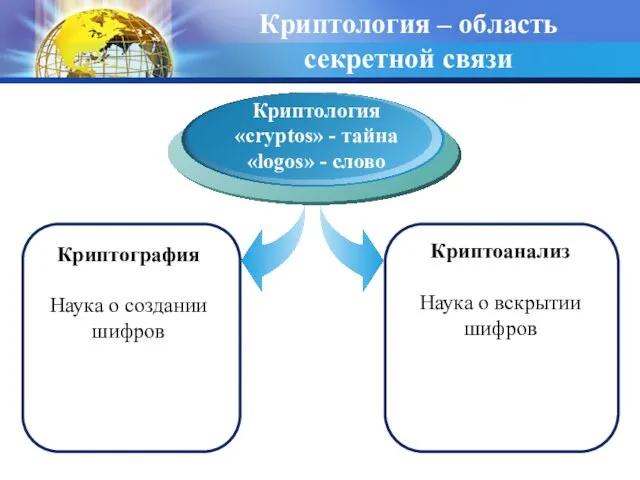

- 18. Криптология – область секретной связи Криптография Наука о создании шифров Криптология «cryptos» - тайна «logos» -

- 19. Классификация криптоалгоритмов Основная схема классификации: Тайнопись и Криптография с ключом По характеру ключа: Симметричные и Асимметричные

- 20. Симметричная криптография Если в процессе обмена информацией для шифрования и дешифрования информации пользуются одним и тем

- 21. Недостатки симметричного шифрования Необходимость наличия защищенного канала связи для передачи ключа. Пример: Если рассмотреть оплату клиентом

- 22. Асимметричная криптография Используется два ключа: открытый и секретный На самом деле это как бы две «половинки»

- 23. Ключи устроены так, что сообщение, зашифрованное одной половинкой, можно расшифровать только другой половинкой (не той, которой

- 24. Публичный и закрытый ключи представляют собой некую последовательность. Публичный ключ может быть опубликован на сервере, откуда

- 25. Пример: Если фирме надо будет отправить клиенту квитанцию о том, что заказ принят к исполнению, она

- 26. Принцип достаточности защиты Алгоритмы шифрования с открытым ключом нет смысла скрывать. Обычно к ним есть доступ,

- 27. Принцип достаточности защиты Защиту информации принято считать достаточной, если затраты на ее преодоление превышают ожидаемую ценность

- 28. Криптоанализ Не всегда поиск секретного ключа производят методами простого перебора комбинаций. Для этого существуют специальные методы,

- 29. Криптоанализ Средняя продолжительность времени, необходимого для реконструкции закрытого ключа по его опубликованному открытому ключу, называется криптостойкостью

- 30. Криптоанализ В России к использованию в государственных и коммерческих организациях разрешены только те программные средства шифрования

- 31. Понятие об электронной подписи Клиент может общаться и с банком, отдавая ему распоряжения о перечислении своих

- 32. Понятие об электронной подписи При создании электронной подписи создаются два ключа: секретный и открытый. Открытый ключ

- 33. Принцип Кирхгоффа Все современные криптосистемы построены по принципу Кирхгоффа: секретность зашифрованных сообщений определяется секретностью ключа. Если

- 34. Принцип Кирхгоффа Все классические шифры соответствуют этому принципу и спроектированы таким образом, чтобы не было пути

- 35. Компьютерный вирус Основными типами средств воздействия на компьютерные сети и системы являются компьютерные вирусы. Компьютерным вирусом

- 36. Компьютерный вирус Помимо заражения, вирус подобно любой другой программе, может выполнять и другие несанкционированные действия, от

- 37. Признаки заражения компьютерным вирусом замедление работы компьютера; невозможность загрузки операционной системы; частые «зависания» и сбои в

- 38. Источники распространения компьютерных вирусов Интернет Интранет Электронная почта Съемные носители информации

- 39. Интернет Злоумышленники размещают вирусы и другие вредоносные программы на веб-ресурсах, «маскируют» их под полезное и бесплатное

- 40. Интранет Интранет - это внутренняя сеть, специально разработанная для управления информацией внутри компании или, например, частной

- 41. Электронная почта Пользователь зараженного компьютера, сам того не подозревая, рассылает зараженные письма адресатам, которые в свою

- 42. Съемные носители информации Съемные носители - дискеты, CD/DVD-диски, флеш-карты - широко используются для хранения и передачи

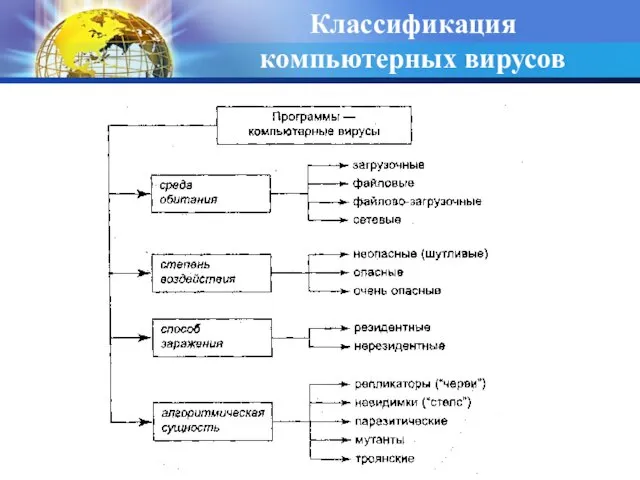

- 43. Классификация компьютерных вирусов

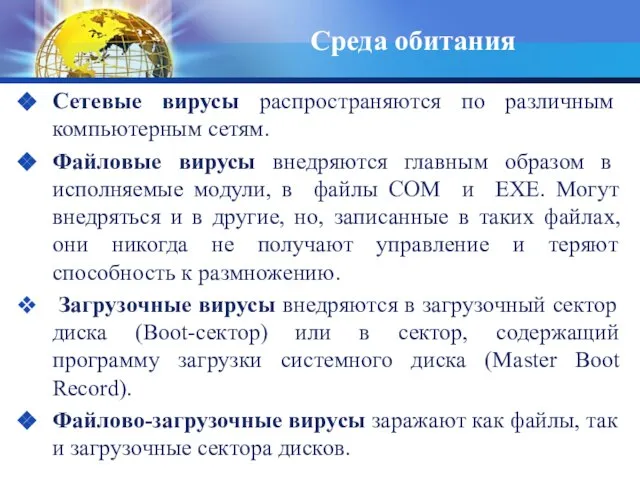

- 44. Сетевые вирусы распространяются по различным компьютерным сетям. Файловые вирусы внедряются главным образом в исполняемые модули, в

- 45. Резидентный вирус оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к

- 46. Неопасные (безвредные), не мешающие работе компьютера, но уменьшающие объем свободной оперативной памяти и памяти на дисках,

- 47. «Черви» - распостраняются в компьютерных сетях, проникают в память ПК из компьютерной сети, вычисляют адреса других

- 48. "Полиморфные" (самошифрующиеся или вирусы-призраки, polymorphic) - достаточно труднообнаруживаемые, не имеющие сигнатур, т.е. не содержащие ни одного

- 49. "Стелс-вирусы" (вирусы-невидимки, stealth) - представляющие собой весьма совершенные программы, которые перехватывают обращения к пораженным файлам или

- 50. ПО, позволяющее собирать сведения об отдельно взятом пользователе или организации без их ведома. О наличии программ-шпионов

- 51. Программный код, без ведома пользователя включенный в ПО с целью демонстрации рекламных объявлений. Программы-рекламы встроены в

- 52. ПО, не причиняющее компьютеру какого-либо прямого вреда, но выводящее сообщения о том, что такой вред уже

- 53. Утилиты, используемые для сокрытия вредоносной активности. Маскируют вредоносные программы, чтобы избежать их обнаружения антивирусными программами. Программы-маскировщики

- 54. Антивирусные программы Программы-детекторы позволяют обнаружить файлы, зараженные одним из нескольких известных вирусов. Программы-доктора, или фаги, «лечат»

- 55. Антивирусные программы Программы-ревизоры сначала запоминают сведения о состоянии программ и системных областей дисков, а затем сравнивают

- 56. Антивирусные программы Программы-фильтры располагаются резидентно в оперативной памяти компьютера и перехватывают те обращения к операционной системе,

- 57. Антивирусные программы Программы-вакцины, или иммунизаторы, модифицируют программы и диски таким образом, что это не отражается на

- 58. Профилактика заражения компьютерным вирусом Копирование информации и разграничение доступа: Необходимо иметь архивные или эталонные копии используемых

- 59. Профилактика заражения компьютерным вирусом Проверка поступающих извне данных: Все принесенные извне дискеты перед использованием следует проверить

- 60. Действия при заражении компьютерным вирусом Не надо торопиться и принимать опрометчивых решений – непродуманные действия могут

- 61. История компьютерной вирусологии 1945 год. Рождение термина. Вице-адмирал ВМФ США Грейс Мюррей Хоппер, руководивший информационным отделом

- 62. История компьютерной вирусологии 1949 год. Американский ученый венгерского происхождения Джон фон Нейман разработал математическую теорию создания

- 63. История компьютерной вирусологии Конец 1960-х годов. Появление первых вирусов. В ряде случаев это были ошибки в

- 64. История компьютерной вирусологии 1975 год. Через Telenet (коммерческая компьютерная сеть) распространяется первый в истории сетевой вирус

- 65. История компьютерной вирусологии 1983 год. Ученый Фред Кохен из Университета Северной Каролины вводит термин "компьютерный вирус".

- 66. История компьютерной вирусологии 1988 год. 23-летний американский программист создал "червя", поразившего ARPANET. Впервые заражение было массовым

- 67. История компьютерной вирусологии 1989 год. ARPANET официально переименован в Интернет. Создано первое антивирусное программное обеспечение для

- 68. История компьютерной вирусологии 1993 год. Вирус SatanBug поражает сотни компьютеров в столице США, Вашингтоне. Страдают даже

- 69. История компьютерной вирусологии 2003 год. Рекорды быстроты распространения побил "червь" Slammer, заразивший 75. тыс. компьютеров в

- 70. История компьютерной вирусологии В 2004 году было зафиксировано 46 крупных вирусных эпидемий. Это число превосходит результаты

- 71. История компьютерной вирусологии 2005 год ознаменован появлением несколькими почтовыми червями (Mytob.LX, Sober-Z) и троянскими программами (Ryknos.G,

- 73. Скачать презентацию

Устройства ввода и вывода информации Урок в 8 классе Учитель Жукова С.В.

Устройства ввода и вывода информации Урок в 8 классе Учитель Жукова С.В. Системы счисления. Лекция 5

Системы счисления. Лекция 5 Искусственный интеллект в магазинах и шопинге

Искусственный интеллект в магазинах и шопинге Правила общения в интернете

Правила общения в интернете Логические основы компьютера

Логические основы компьютера Информационная безопасность. Некоторые виды компьютерных преступлений

Информационная безопасность. Некоторые виды компьютерных преступлений Методы журналистского творчества

Методы журналистского творчества Создание круговых диаграмм

Создание круговых диаграмм Язык программирования

Язык программирования Конфигурирование безопасной передачи информации

Конфигурирование безопасной передачи информации Реализация алгоритмов в компьютере. Язык С++. Лекция 2

Реализация алгоритмов в компьютере. Язык С++. Лекция 2 Указатели и адреса

Указатели и адреса Microsoft Excel Формулалар мен функциялар

Microsoft Excel Формулалар мен функциялар Коммуникации в менеджменте. Тема 4

Коммуникации в менеджменте. Тема 4 Технологии сегодня. 7 класс

Технологии сегодня. 7 класс Начало 3 лабораторной. Часть 1: Рисование

Начало 3 лабораторной. Часть 1: Рисование Передача информации между компьютерами

Передача информации между компьютерами Аннотация проекта. Решение логических задач в ЕГЭ. Информатика и ИКТ

Аннотация проекта. Решение логических задач в ЕГЭ. Информатика и ИКТ Все события в одном мобильном приложении

Все события в одном мобильном приложении Отчет интерна Теком

Отчет интерна Теком Как написать сообщение в соцсетях, чтобы оно было интересным

Как написать сообщение в соцсетях, чтобы оно было интересным VERSTKA_DLYa_ChAJNIKOV

VERSTKA_DLYa_ChAJNIKOV Вирусы и антивирусные программы

Вирусы и антивирусные программы Системы счисления (нули и единицы)

Системы счисления (нули и единицы) Мемы 2020-го года

Мемы 2020-го года Обновление АПП Dr.WEB в демилитаризованной зоне

Обновление АПП Dr.WEB в демилитаризованной зоне Инструкция по регистрации

Инструкция по регистрации Человек на пути

Человек на пути