Содержание

- 2. Литература Хорев П.Б. Криптографические протоколы. Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си.

- 3. Литература Хорев П.Б. Практикум по криптографическим методам защиты информации. Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита

- 4. Лекция 1. Введение и основные понятия Основные понятия современной криптографии. Понятие и классификация криптографических протоколов. Атаки

- 5. Основы криптографической защиты информационных ресурсов К открытому тексту применяется функция шифрования, в результате чего получается шифротекст

- 6. Шифрование и расшифрование Функции шифрования (E) и расшифрования (D) используют один или более дополнительных параметров, называемых

- 7. Виды криптографических систем Если ключ шифрования K совпадает с ключом расшифрования K′, то такую криптосистему называют

- 8. Виды криптографических ключей Ключ симметричного шифрования обычно называют сеансовым (session key). Пару ключей асимметричного шифрования образуют

- 9. Применение криптографических методов защиты информации Обеспечение конфиденциальности информации, передаваемой по открытым линиям связи или хранящейся на

- 10. Современные симметричные криптографические системы AES DES, 3-DES, DESX ГОСТ 28147-89 («Магма») ГОСТ Р 34.12-2015 («Кузнечик») RC2,

- 11. Принципы построения асимметричных криптосистем Используются так называемые однонаправленные функции: Простое вычисление прямой функции f(x). Существование обратной

- 12. Механизм электронной подписи (ЭП) обеспечивает защиту документов от Посылки их от лица других абонентов («маскарада»). Отказа

- 13. Получение и проверка ЭП Вычисление образа (хеш-значения) подписываемого документа. Его шифрование асимметричным алгоритмом с помощью личного

- 14. Современные асимметричные криптосистемы RSA (основана на сложности задачи факторизации больших целых чисел). Диффи-Хеллмана (основана на сложности

- 15. Аутентификация открытых ключей Подлинность открытых ключей (подтверждение связи между конкретным субъектом и его открытым ключом) обеспечивается

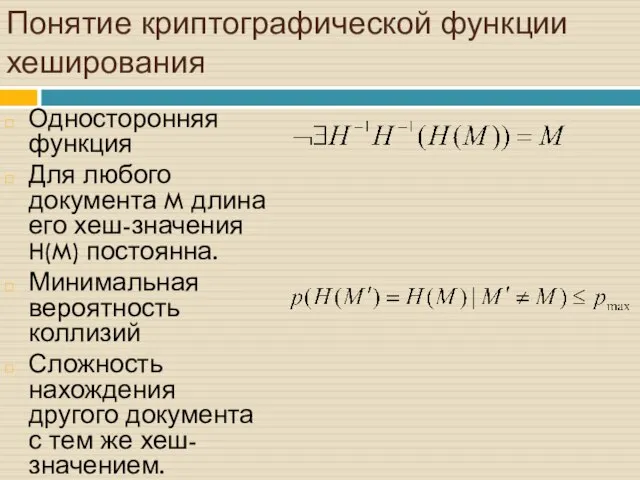

- 16. Понятие криптографической функции хеширования Односторонняя функция Для любого документа M длина его хеш-значения H(M) постоянна. Минимальная

- 17. Применение функций хеширования Хранение образов паролей пользователей компьютерных систем в регистрационных базах данных. Генерация сеансовых ключей,

- 18. Современные функции хеширования MD2, MD4, MD5, MD6 SHA ГОСТ Р 34.11-2012 RIPEMD Различаются длиной получаемого хеш-значения

- 19. Ограничения криптографических методов защиты информации Проблема генерации «невырожденных» ключей, их надежного хранения и распространения. Не скрывается

- 20. Понятие протокола Алгоритм – конечная последовательность однозначно определенных действий, которые необходимо выполнить для получения результата. Алгоритм

- 21. Характеристики протокола Результативность. Конечность. Известность протокола его участникам. Согласие участников следовать протоколу. Непротиворечивость (отсутствие возможности его

- 22. Криптографические протоколы Криптографические протоколы – протоколы, в которых используются криптографические алгоритмы. Их целью может быть не

- 23. Цели использования криптографических протоколов Предотвращение или обнаружение нарушений (мошенничества или вредительства) в условиях возможного взаимного недоверия

- 24. Классификация криптографических протоколов Протоколы с посредником. Протоколы с арбитражем (судейством). Самоутверждающиеся (самодостаточные) протоколы.

- 25. Протоколы с посредником Посредник – незаинтересованная третья (при двух основных участниках) сторона, которой доверено завершение протокола.

- 26. Недостатки протоколов с посредником Посредник может не пользоваться у других участников безусловным доверием. Необходимость оплаты услуг

- 27. Протоколы с арбитражем Состоят из двух частей: Протокола без посредника, используемого при желании участников выполнить протокол.

- 28. Особенности арбитров В отличие от обычного посредника арбитр (судья) не принимает непосредственного участия в каждой отдельной

- 29. Самоутверждающиеся протоколы Не требуют присутствия посредника для завершения каждого шага протокола и не предусматривают наличия судьи

- 30. Атаки на криптографические протоколы Атаки на криптографические алгоритмы, которые используются в протоколе. Атаки на криптографические средства,

- 31. Атаки непосредственно на криптографические протоколы Пассивная атака (посторонний пытается перехватить информацию, которой обмениваются участники). Атакующий при

- 32. Атаки непосредственно на криптографические протоколы Активная атака (атакующий может попытаться внести изменения в протокол ради собственной

- 33. Защита от атак на протоколы Защита протокола от активных действий нескольких нарушителей представляет собой весьма нетривиальную

- 34. Внутренние и внешние атаки на протоколы Внутренний нарушитель – лицо, имеющее легальные полномочия внутри организации, подвергающейся

- 35. Наиболее опасные атаки Возможен такой вид атак, когда внешние и внутренние нарушители объединяются, что создает наиболее

- 36. Понятие безопасного криптографического протокола Под безопасным будем понимать такой криптографический протокол, в котором его участники достигают

- 38. Скачать презентацию

Игра Эрудит

Игра Эрудит SQL_Ora1

SQL_Ora1 Компьютерный сленг

Компьютерный сленг Алгоритмы шифрования

Алгоритмы шифрования Создание онлайн тестов в облачной системе Google

Создание онлайн тестов в облачной системе Google Оператор присваивания

Оператор присваивания Автоматизированная система управления

Автоматизированная система управления Программирование на Python. Ввод. Вывод. Оператор присваивания. Математические операции

Программирование на Python. Ввод. Вывод. Оператор присваивания. Математические операции Презентация на тему Что такое мультимедиа (8 класс)

Презентация на тему Что такое мультимедиа (8 класс)  Правила этикета в сети интернета

Правила этикета в сети интернета Компьютерные программы, используемые при автоматизации работы парикмахерских и салонов красоты

Компьютерные программы, используемые при автоматизации работы парикмахерских и салонов красоты Генерация последовательностей. Лекция 13

Генерация последовательностей. Лекция 13 Информация высокого уровня точности

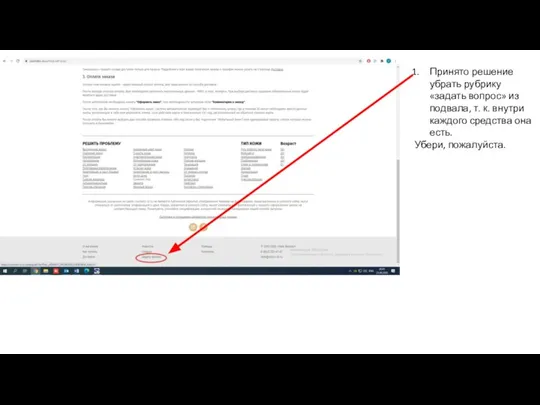

Информация высокого уровня точности Правки для интернет-магазина

Правки для интернет-магазина Моя будущая профессия – специалист по информационным системам

Моя будущая профессия – специалист по информационным системам Эффективный товарный поток SIMPLE-system

Эффективный товарный поток SIMPLE-system Событийно-ориентированные архитектуры. Программирование с использованием POSIX thread library

Событийно-ориентированные архитектуры. Программирование с использованием POSIX thread library Контент (7-8 класс)

Контент (7-8 класс) Пропозициональная логика 1

Пропозициональная логика 1 Проект GameHub

Проект GameHub Сервопривод

Сервопривод Системы счисления

Системы счисления Различные подходы к измерению количества информации

Различные подходы к измерению количества информации Видеомонтаж. Способы переноса видео на компьютер

Видеомонтаж. Способы переноса видео на компьютер Инструкция пользователя по работе с Naumen

Инструкция пользователя по работе с Naumen Первая онлайн биржа для общежитий. Быстрый поиск свободных мест по оптимальной цене

Первая онлайн биржа для общежитий. Быстрый поиск свободных мест по оптимальной цене Что такое алгоритм. 6 класс

Что такое алгоритм. 6 класс Линейное программирование

Линейное программирование