Содержание

- 2. № 1 Введение в криптографические методы № 2 Основы теоретико-информационной стойкости № 3 Симметричное шифрование №

- 3. ВВЕДЕНИЕ В ПРЕДМЕТ Информация – фундаментальное, многозначное понятие. Будем понимать под этим термином сведения, являющиеся объектом

- 4. Потребность гражданского общества в специалистах по защите информации. Специалисты в области информационной безопасности необходимы и в

- 5. ЗИ – совокупность мероприятий и действий, направленных на обеспечение конфиденциальности и целостности в процессе сбора, передачи,

- 6. Криптографическое преобразование данных является наиболее эффективным и универсальным, а при передаче по протяженным линиям связи –

- 7. Смарт-карты, электронная почта, системы банковских платежей, торговля через Интернет, электронный документооборот, системы электронного голосования и т.д.

- 8. Для тайной передачи информации есть три возможности: Создать абсолютно надежный, недоступный для других канал связи между

- 9. Криптография – наука о шифрах – долгое время была засекречена, так как применялась, в основном, для

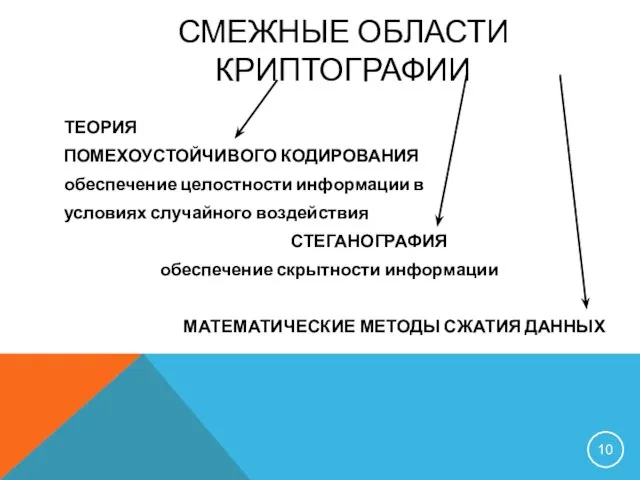

- 10. СМЕЖНЫЕ ОБЛАСТИ КРИПТОГРАФИИ ТЕОРИЯ ПОМЕХОУСТОЙЧИВОГО КОДИРОВАНИЯ обеспечение целостности информации в условиях случайного воздействия СТЕГАНОГРАФИЯ обеспечение скрытности

- 11. ЭТАПЫ РАЗВИТИЯ КРИПТОГРАФИИ (ПО ТЕХНОЛОГИЧЕСКИМ ХАРАКТЕРИСТИКАМ МЕТОДОВ ШИФРОВАНИЯ) Наивная криптография (до начала XVI в.) Формальная криптография

- 12. ОСНОВНЫЕ ЧЕРТЫ НАИВНОЙ КРИПТОГРАФИИ Использование любых способов запутывания противника относительно содержания шифруемых текстов. Применение шифров перестановки

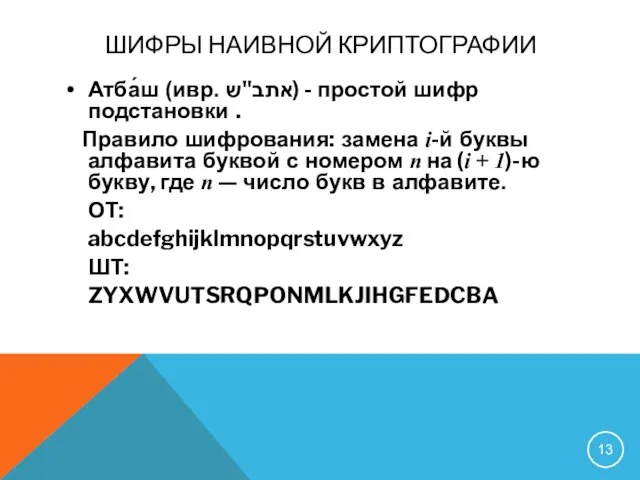

- 13. ШИФРЫ НАИВНОЙ КРИПТОГРАФИИ Атба́ш (ивр. אתב"ש) - простой шифр подстановки . Правило шифрования: замена i-й буквы

- 14. ШИФРЫ НАИВНОЙ КРИПТОГРАФИИ Скитала (шифр древней Спарты) Аполлоний Родосский (середина III века до н. э.) Плутарх

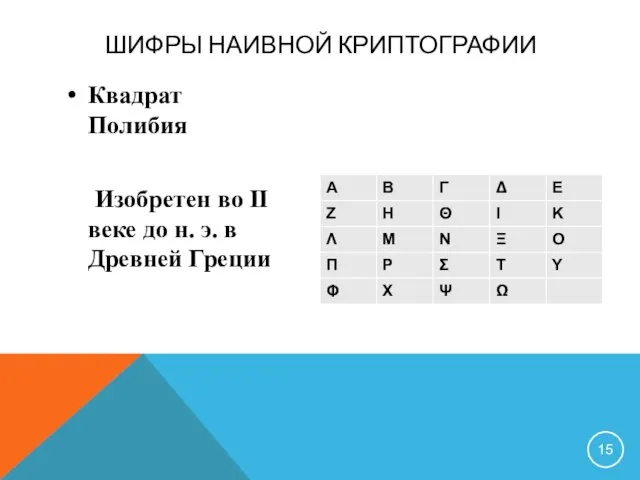

- 15. ШИФРЫ НАИВНОЙ КРИПТОГРАФИИ Квадрат Полибия Изобретен во II веке до н. э. в Древней Греции

- 16. ШИФРЫ НАИВНОЙ КРИПТОГРАФИИ Шифр Цезаря ШТ: YYQL YLGL YLFL ОТ: Veni, vidi, vici

- 17. ШИФРЫ НАИВНОЙ КРИПТОГРАФИИ Тайнопись Полная замена одного алфавита на другой

- 18. ОСНОВНЫЕ ЧЕРТЫ ФОРМАЛЬНОЙ КРИПТОГРАФИИ Формализованные и относительно стойкие к ручному криптоанализу шифры. Шифры многоалфавитной подстановки.

- 19. ТРУДЫ ПО КРИПТОГРАФИИ ЭПОХИ ВОЗРОЖДЕНИЯ Роджер Бэкон (XIII в.) «Послание монаха Роджера Бэкона о тайных действиях

- 20. ТРУДЫ ПО КРИПТОГРАФИИ ЭПОХИ ВОЗРОЖДЕНИЯ Леон Баттиста Альберти (1404-1472) «Трактат о шифре» (1466) Идея мноноалфавитных шифров.

- 21. ТРУДЫ ПО КРИПТОГРАФИИ ЭПОХИ ВОЗРОЖДЕНИЯ Иоганн Тритемий (1462-1516) «Полиграфия» (1518) Способ заполнения полибианского квадрата. Шифрование пар

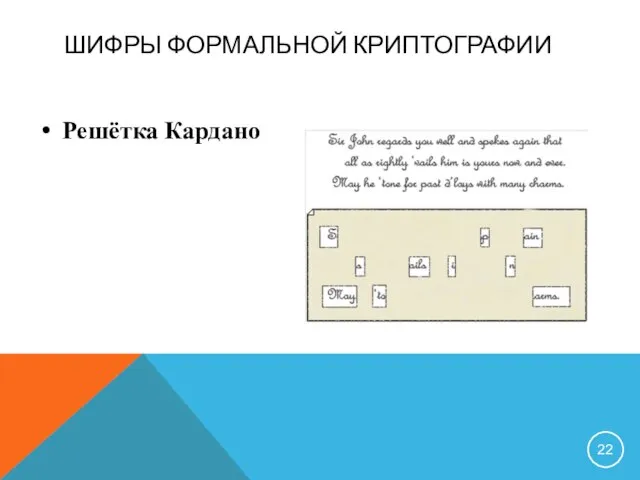

- 22. ШИФРЫ ФОРМАЛЬНОЙ КРИПТОГРАФИИ Решётка Кардано

- 23. ШИФРЫ ФОРМАЛЬНОЙ КРИПТОГРАФИИ Шифр Плейфера Чарльз Уитстон (1802-1875) Шифрование «двойным квадратом»

- 24. ШИФРЫ ФОРМАЛЬНОЙ КРИПТОГРАФИИ Механические роторные машины 1790-е Томас Джефферсон (1743-1826) 1817 г. Чарльз Уитстон

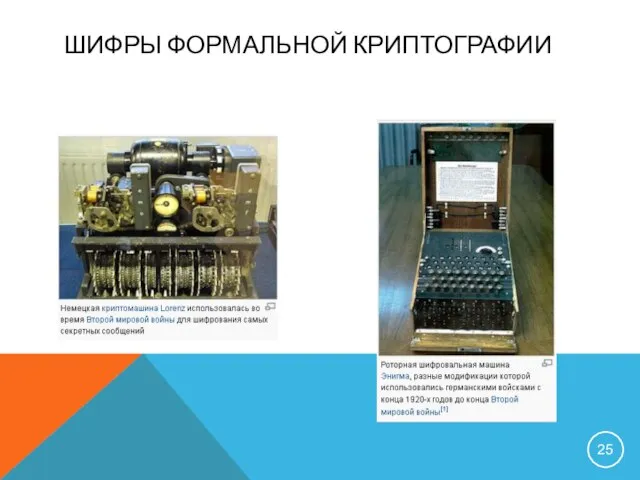

- 25. ШИФРЫ ФОРМАЛЬНОЙ КРИПТОГРАФИИ

- 26. ПРАВИЛО КЕРКХОФФА Огюст Керкгоффс (1835—1903) «Военная криптография» (1883) Секретность шифров должна быть основана на секретности ключа,

- 27. ИСТОКИ НАУЧНОЙ КРИПТОГРАФИИ Жан-Франсуа Шампольон, труд «Краткий очерк иероглифической системы древних египтян или исследования элементов этого

- 28. ИСТОКИ НАУЧНОЙ КРИПТОГРАФИИ К началу 30-х годов окончательно сформировались разделы математики, являющиеся научной основой криптологии -

- 29. ОСНОВНЫЕ ЧЕРТЫ НАУЧНОЙ КРИПТОГРАФИИ Появление криптосистем со строгим математическим обоснованием криптостойкости Появление теоретических принципов криптографической защиты

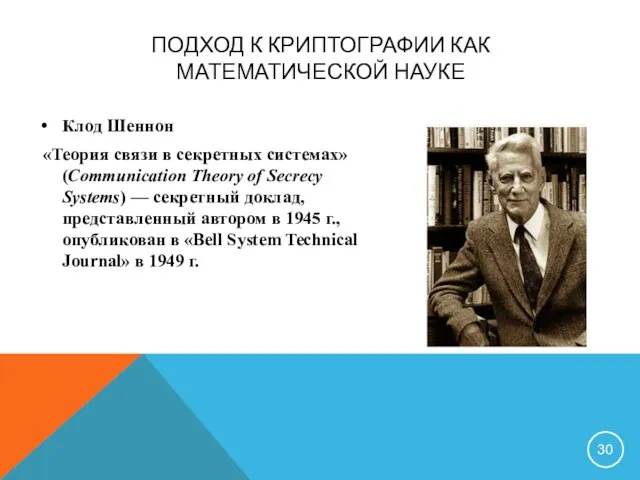

- 30. ПОДХОД К КРИПТОГРАФИИ КАК МАТЕМАТИЧЕСКОЙ НАУКЕ Клод Шеннон «Теория связи в секретных системах» (Communication Theory of

- 31. Криптография как научная дисциплина молода: строгое математическое обоснование криптостойкости появилось только в 30-60 годах XX века,

- 32. Клод Шеннон Доклад "Математическая теория криптографии" (1945 г.) Рассекречен и опубликован в 1948 г. Переведен на

- 33. Для профессионального понимания криптографических алгоритмов и умения оценивать их сильные и слабые стороны необходима серьезная математическая

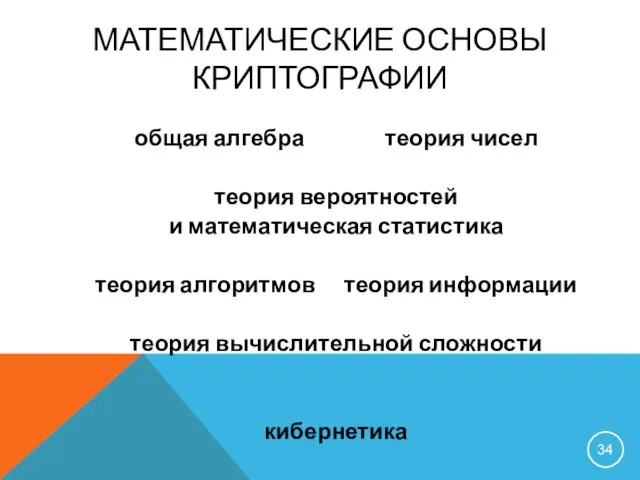

- 34. МАТЕМАТИЧЕСКИЕ ОСНОВЫ КРИПТОГРАФИИ общая алгебра теория чисел теория вероятностей и математическая статистика теория алгоритмов теория информации

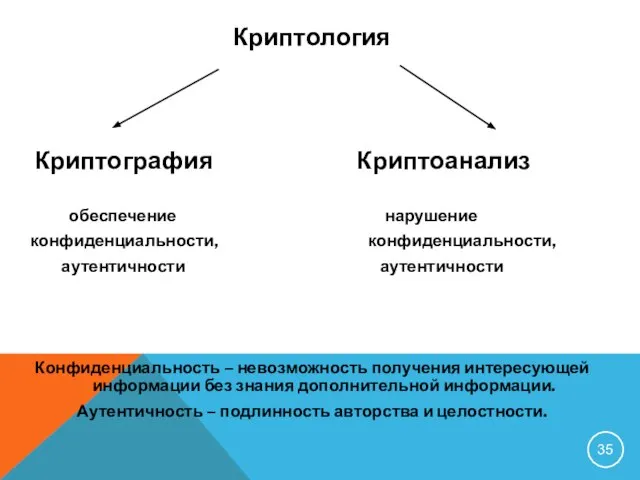

- 35. Криптология Криптография Криптоанализ обеспечение нарушение конфиденциальности, конфиденциальности, аутентичности аутентичности Конфиденциальность – невозможность получения интересующей информации без

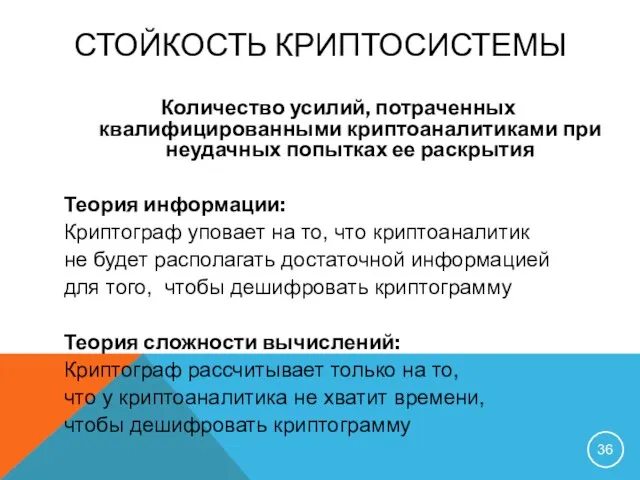

- 36. СТОЙКОСТЬ КРИПТОСИСТЕМЫ Количество усилий, потраченных квалифицированными криптоаналитиками при неудачных попытках ее раскрытия Теория информации: Криптограф уповает

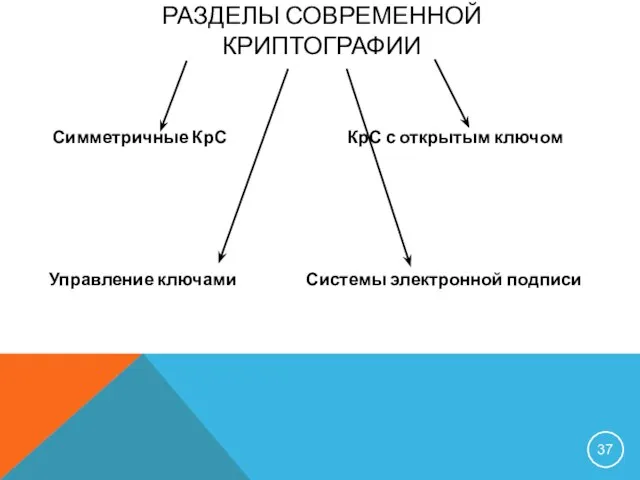

- 37. РАЗДЕЛЫ СОВРЕМЕННОЙ КРИПТОГРАФИИ Симметричные КрС КрС с открытым ключом Управление ключами Системы электронной подписи

- 39. Скачать презентацию

Роль публичной отчетности в деятельности НКО

Роль публичной отчетности в деятельности НКО Графы. Задание графа

Графы. Задание графа Языки программирования

Языки программирования Чат-боты для изучения английского языка

Чат-боты для изучения английского языка Кто мы, зачем, куда мы идем

Кто мы, зачем, куда мы идем Виртуальная выставка Во саду ли, в огороде

Виртуальная выставка Во саду ли, в огороде Операторы цикла. Цикл с параметром. Операторы цикла итерационного типа

Операторы цикла. Цикл с параметром. Операторы цикла итерационного типа Процесс создания программного обеспечения

Процесс создания программного обеспечения Кибербезопасность

Кибербезопасность Современный дизайн. Место дизайна в современном мире. Тренды в графическом дизайне 2021 г

Современный дизайн. Место дизайна в современном мире. Тренды в графическом дизайне 2021 г Чтобы пригласить нового пользователя

Чтобы пригласить нового пользователя База адресов приложений GetMemP

База адресов приложений GetMemP Принципы построения компьютерных сетей. Компоненты вычислительных сетей

Принципы построения компьютерных сетей. Компоненты вычислительных сетей Кодирование и обработка звуковой информации

Кодирование и обработка звуковой информации Разработка автоматизированной информационной системы для руководителей объединений в Центре детского творчества

Разработка автоматизированной информационной системы для руководителей объединений в Центре детского творчества Арифметика DevC++

Арифметика DevC++ Текстовая программа по информатике

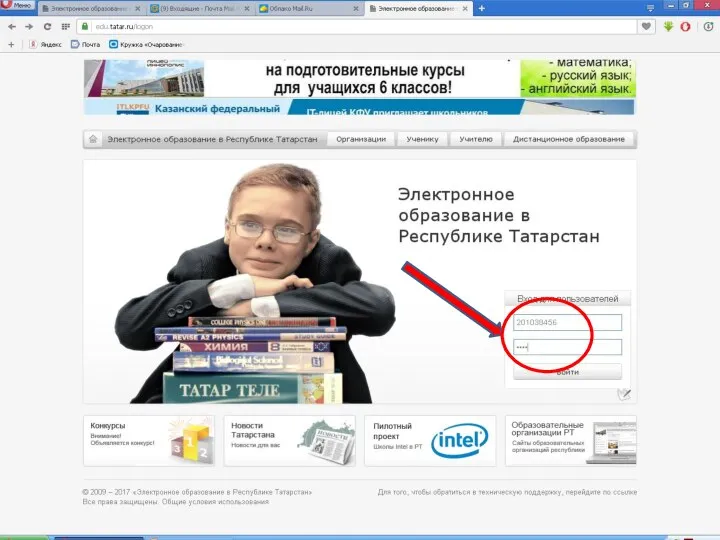

Текстовая программа по информатике Электронное образование в Республике Татарстан

Электронное образование в Республике Татарстан Создание контента сайта

Создание контента сайта Разработка мобильных сервисов для велотуристов и сети мини/микро бизнесов

Разработка мобильных сервисов для велотуристов и сети мини/микро бизнесов Обратная связь на всех этапах разработки програмных средств

Обратная связь на всех этапах разработки програмных средств Функционалы Минковского цифровых пространств

Функционалы Минковского цифровых пространств Арбитраж трафика

Арбитраж трафика Технология получения, обработки и использования информации

Технология получения, обработки и использования информации Работа с объектами в векторных графических редакторах

Работа с объектами в векторных графических редакторах Основы технологий хранения баз данных в памяти

Основы технологий хранения баз данных в памяти Использование информационных технологий в дошкольном образовании

Использование информационных технологий в дошкольном образовании Мультимедийные презентации

Мультимедийные презентации