Содержание

- 2. Задачи урока: 1) Ввести понятие личные (персональные) данные. 2) Рассказать способы организации и защиты данных. 3)

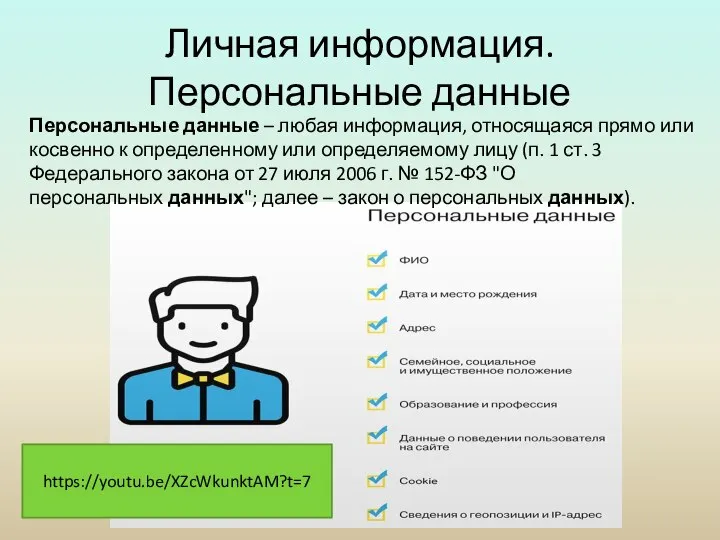

- 3. Личная информация. Персональные данные Персональные данные – любая информация, относящаяся прямо или косвенно к определенному или

- 4. Информационная безопасность личности Безопасность личности — состояние защищенности ее жизненно важных интересов (совокупность потребностей, удовлетворение которых

- 5. Принципы информационной безопасности 1. Целостность информационных данных. Означает способность информации сохранять изначальный вид и структуру как

- 6. Охрана персональных данных Международные документы обязывают страны принимать надлежащие меры для охраны персональных данных, накопленных в

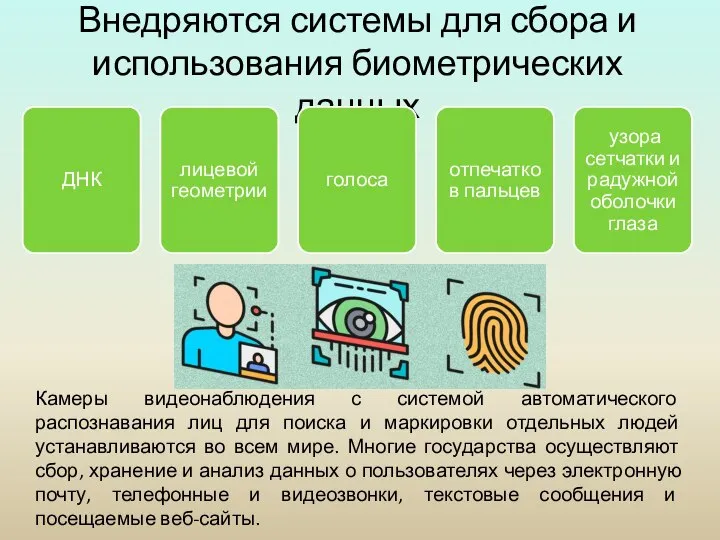

- 7. Внедряются системы для сбора и использования биометрических данных Камеры видеонаблюдения с системой автоматического распознавания лиц для

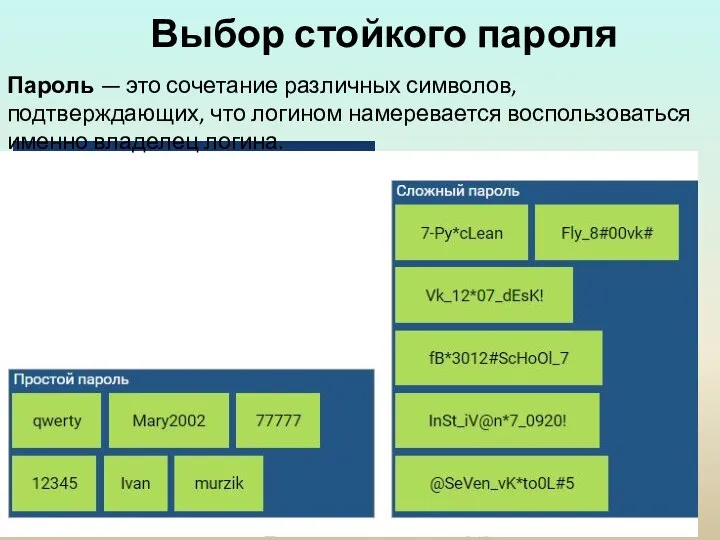

- 8. Выбор стойкого пароля Логин Пароль Пароль — это сочетание различных символов, подтверждающих, что логином намеревается воспользоваться

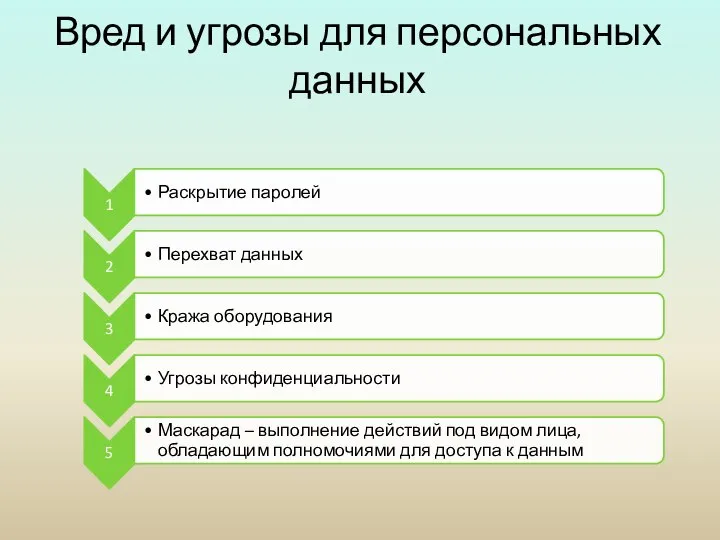

- 9. Вред и угрозы для персональных данных

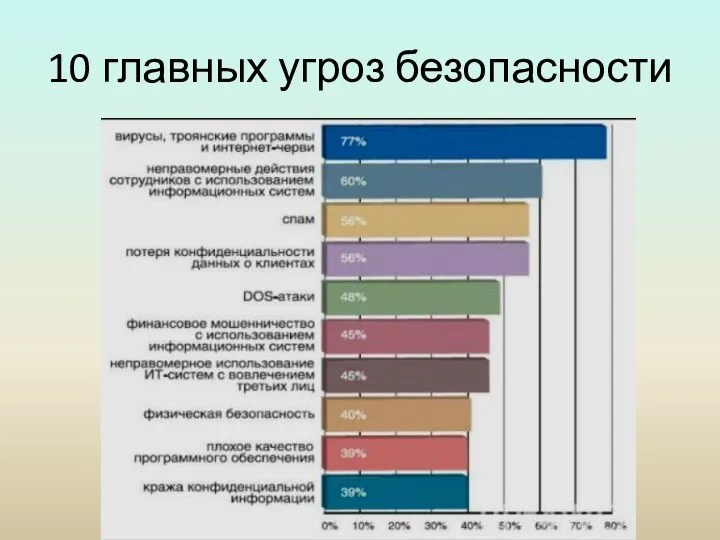

- 10. 10 главных угроз безопасности

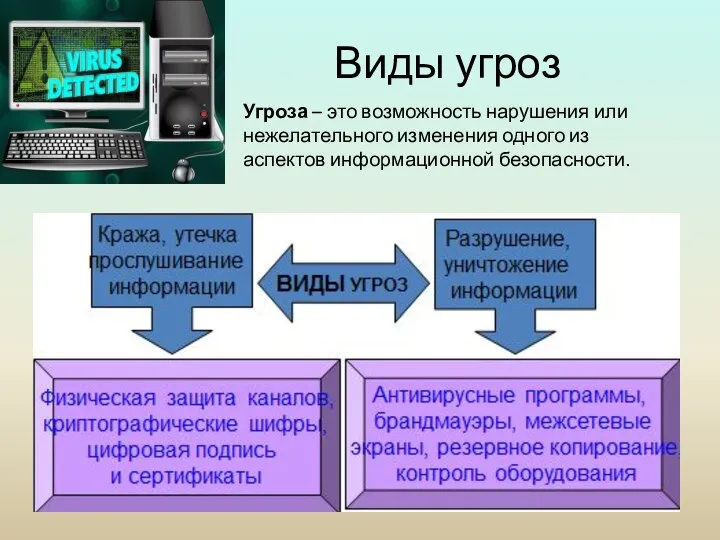

- 11. Виды угроз Угроза – это возможность нарушения или нежелательного изменения одного из аспектов информационной безопасности.

- 12. Угрозы безопасности угроза утечки (несанкционированного доступа) угроза отказа аппаратуры угроза некорректной работы программных средств угроза невыполненной

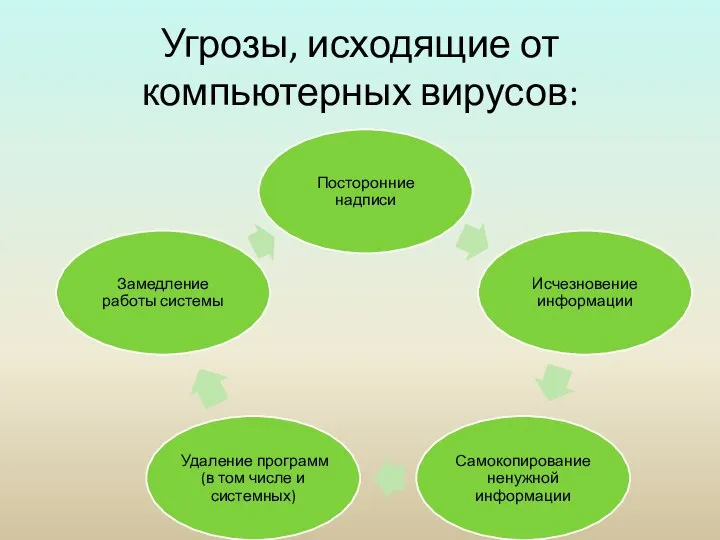

- 13. Угрозы, исходящие от компьютерных вирусов:

- 14. Работа антивируса Антивирусы — специализированные программы для выявления и устранения вирусов.

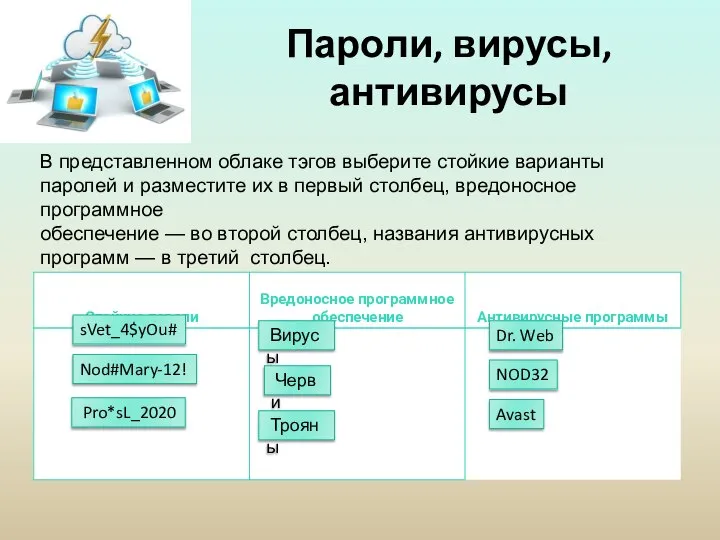

- 15. Пароли, вирусы, антивирусы Nod#Mary-12! Dr. Web NOD32 sVet_4$yOu# Вирусы Avast Черви Трояны Pro*sL_2020

- 16. История появления слова «спам» Слово «спам» появилось в 1937 году в результате конкурса на лучшее название

- 17. Спам — массовая рассылка корреспонденции рекламного характера лицам, не выражавшим желания её получить. Распространителей спама называют

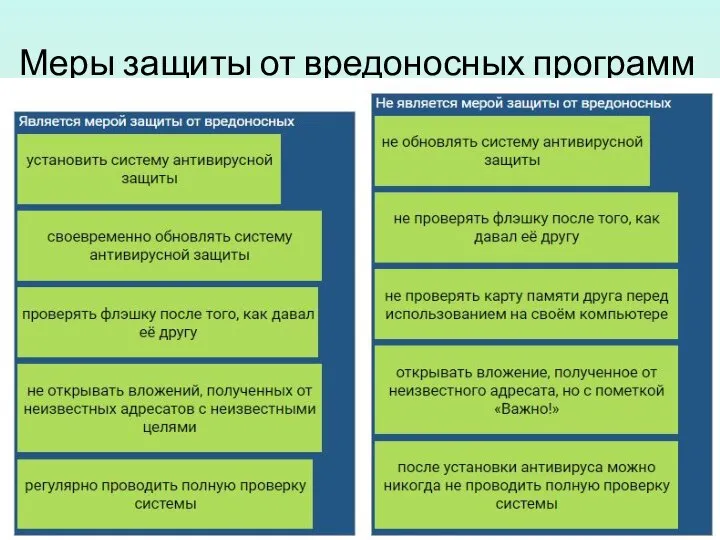

- 18. Меры защиты от вредоносных программ

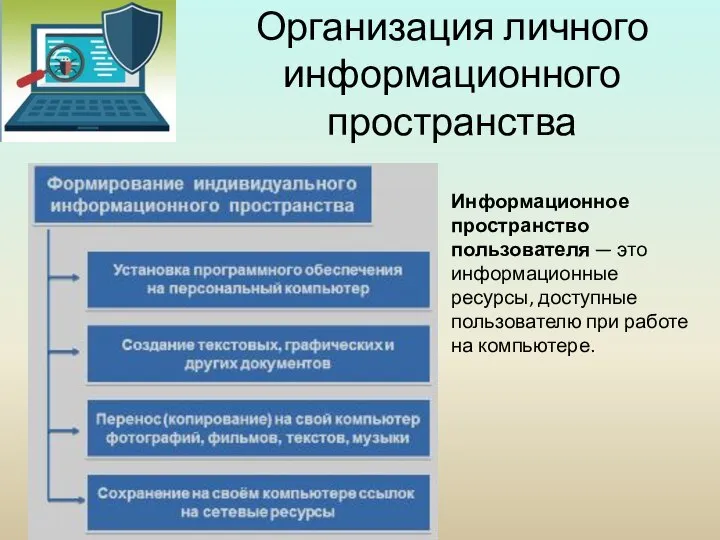

- 19. Организация личного информационного пространства Информационное пространство пользователя — это информационные ресурсы, доступные пользователю при работе на

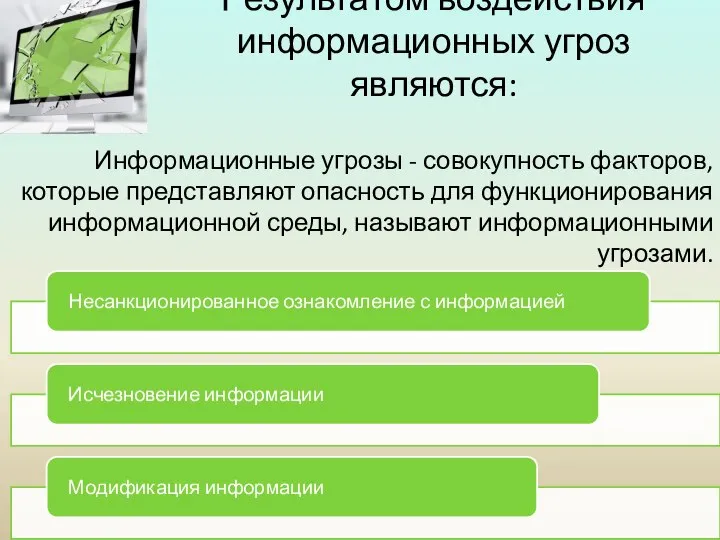

- 20. Результатом воздействия информационных угроз являются: Информационные угрозы - совокупность факторов, которые представляют опасность для функционирования информационной

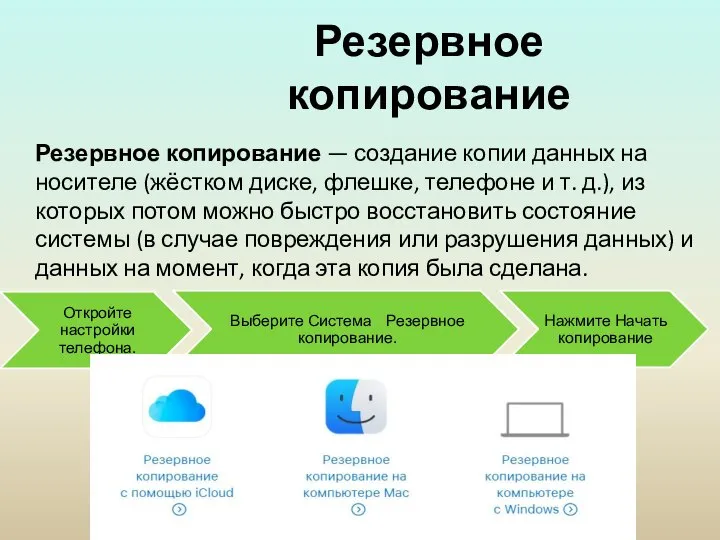

- 21. Резервное копирование Резервное копирование — создание копии данных на носителе (жёстком диске, флешке, телефоне и т.

- 23. Правила информационной безопасности для школьников: · Придумывая себе имя для Интернета (ник, имя пользователя, логин) вы

- 24. Правила информационной безопасности для школьников: · Никому не сообщайте личную информацию (фамилию, домашний адрес, номер телефона,

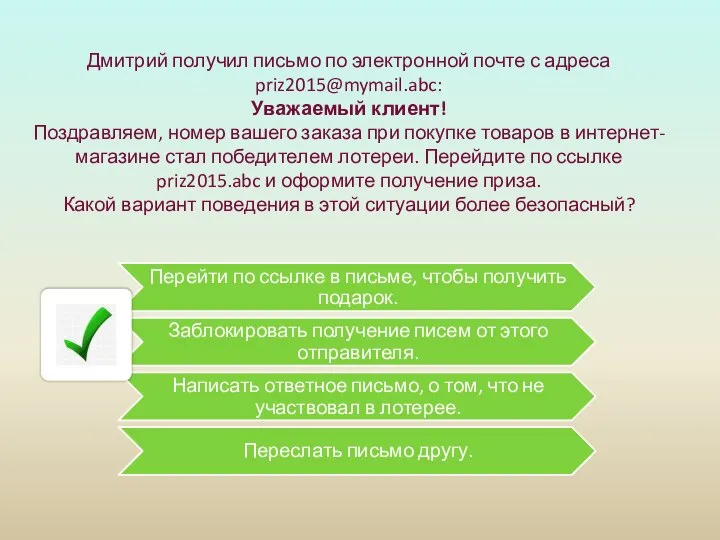

- 25. Правила информационной безопасности для школьников: · Опасайтесь интернет-мошенничества: получив сообщение о выигрыше или возможности бесплатного получения

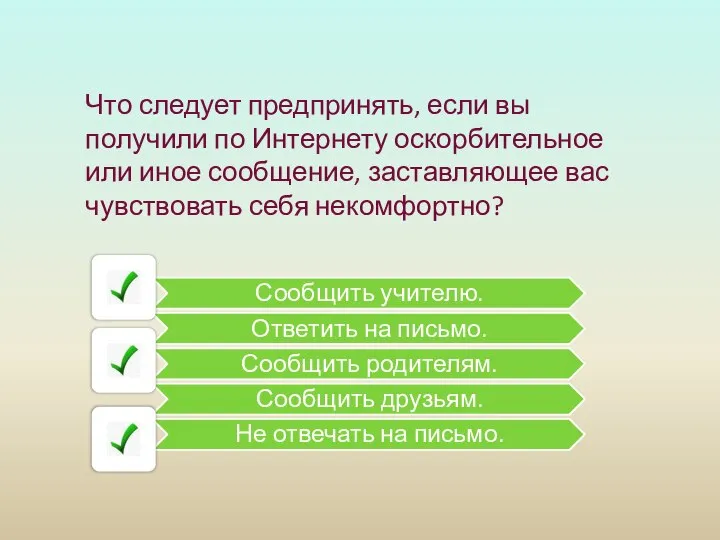

- 26. Правила информационной безопасности для школьников: · Если вы получили по Интернету оскорбительное или иное сообщение, заставляющее

- 27. https://resh.edu.ru/subject/lesson/3049/main/ Основные правила по личному пространству

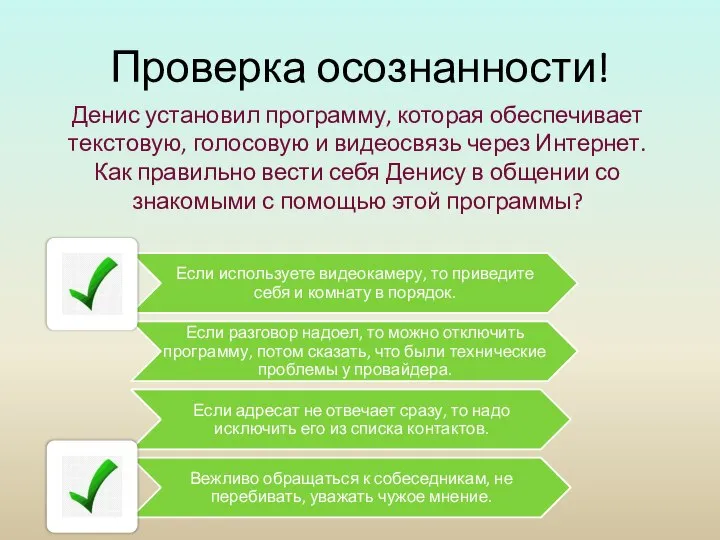

- 28. Проверка осознанности! Денис установил программу, которая обеспечивает текстовую, голосовую и видеосвязь через Интернет. Как правильно вести

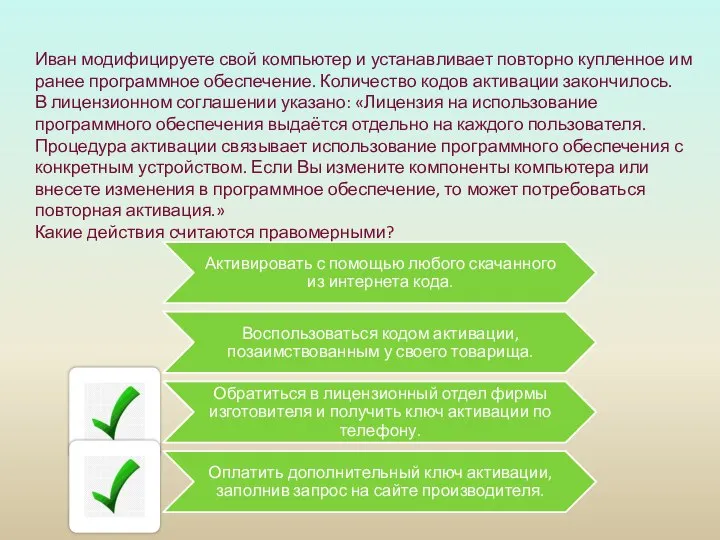

- 29. Иван модифицируете свой компьютер и устанавливает повторно купленное им ранее программное обеспечение. Количество кодов активации закончилось.

- 30. Дмитрий получил письмо по электронной почте с адреса [email protected]: Уважаемый клиент! Поздравляем, номер вашего заказа при

- 31. Что следует предпринять, если вы получили по Интернету оскорбительное или иное сообщение, заставляющее вас чувствовать себя

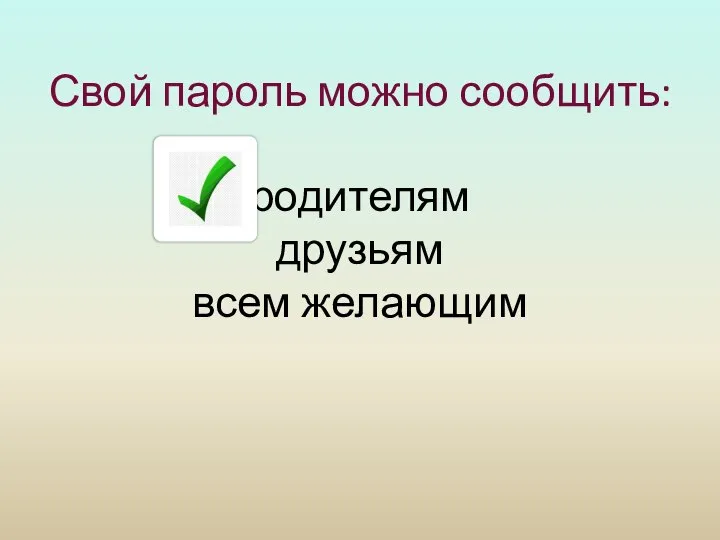

- 32. Свой пароль можно сообщить: родителям друзьям всем желающим

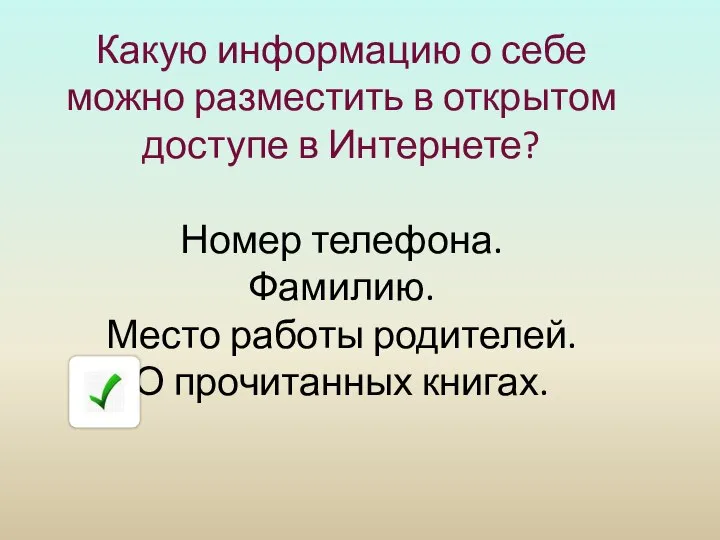

- 33. Какую информацию о себе можно разместить в открытом доступе в Интернете? Номер телефона. Фамилию. Место работы

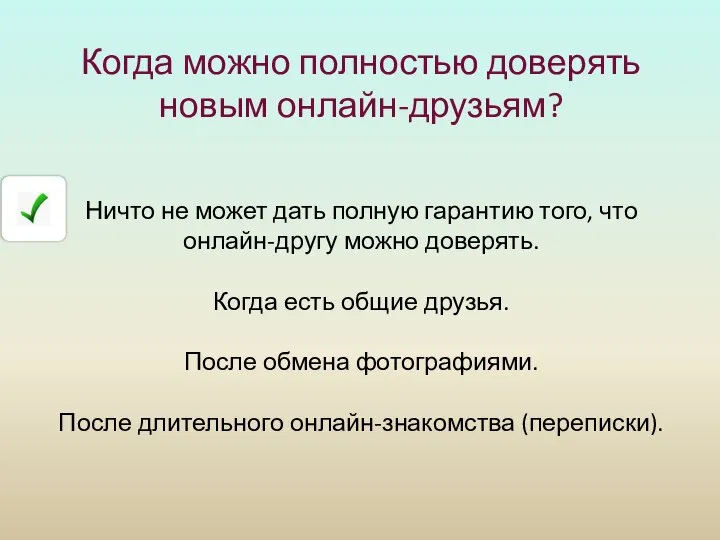

- 34. Когда можно полностью доверять новым онлайн-друзьям? Ничто не может дать полную гарантию того, что онлайн-другу можно

- 36. Скачать презентацию

Представление и обработка чисел в компьютере

Представление и обработка чисел в компьютере Презентация на тему Влияние компьютера на зрение

Презентация на тему Влияние компьютера на зрение  Текстовая информация. Приёмы работы с текстовой информацией

Текстовая информация. Приёмы работы с текстовой информацией Портал Школьное Питание. Электронный учет оплаты питания учащихся

Портал Школьное Питание. Электронный учет оплаты питания учащихся Наследование: class MyClass : Базовый класс, Интерфейс1, Интерфейс2

Наследование: class MyClass : Базовый класс, Интерфейс1, Интерфейс2 Исключения. Работа с файлами

Исключения. Работа с файлами Основные понятия теории автоматического управления. Лекция 1

Основные понятия теории автоматического управления. Лекция 1 Создание единого информационнообразовательного пространства

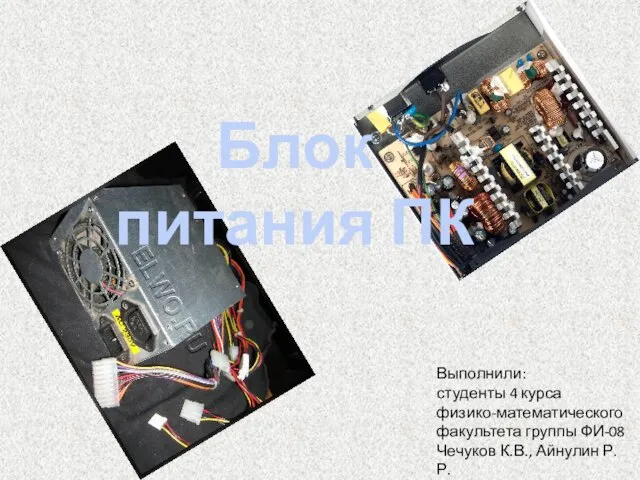

Создание единого информационнообразовательного пространства Презентация на тему Блок питания ПК

Презентация на тему Блок питания ПК  Пошаговая инструкция создания сводной таблицы в excel

Пошаговая инструкция создания сводной таблицы в excel Тизерные сети. (День1)

Тизерные сети. (День1) Продвижение образовательных услуг Инстаграм

Продвижение образовательных услуг Инстаграм Городские сообщества Севастополя

Городские сообщества Севастополя Правда ли онлайн курсы программирования могут помочь людям?

Правда ли онлайн курсы программирования могут помочь людям? Человек и информация. Источники и приемники информации.

Человек и информация. Источники и приемники информации. Устройства компьютера. 2 класс

Устройства компьютера. 2 класс Отдел цифрового развития и информационных технологий

Отдел цифрового развития и информационных технологий Prezentatsia_Inf_Bez_Telegin_i_Savin_1

Prezentatsia_Inf_Bez_Telegin_i_Savin_1 Использование программ в режиме удаленного пользования. Изготовление электронной почты

Использование программ в режиме удаленного пользования. Изготовление электронной почты Формирование изображения на экране монитора. 7 класс

Формирование изображения на экране монитора. 7 класс Инструменты графического редактора Paint. 5 класс

Инструменты графического редактора Paint. 5 класс Форматирование при подготовке документов на компьютере

Форматирование при подготовке документов на компьютере Базы данных тема урока: реляционная модель данных. Математическое описание базы данных. Нормализация. Реляционная модель данных

Базы данных тема урока: реляционная модель данных. Математическое описание базы данных. Нормализация. Реляционная модель данных Система регистрации и аутентификации игрового сервиса

Система регистрации и аутентификации игрового сервиса Моя жизнь на Amazing RP

Моя жизнь на Amazing RP Каким он должен быть?

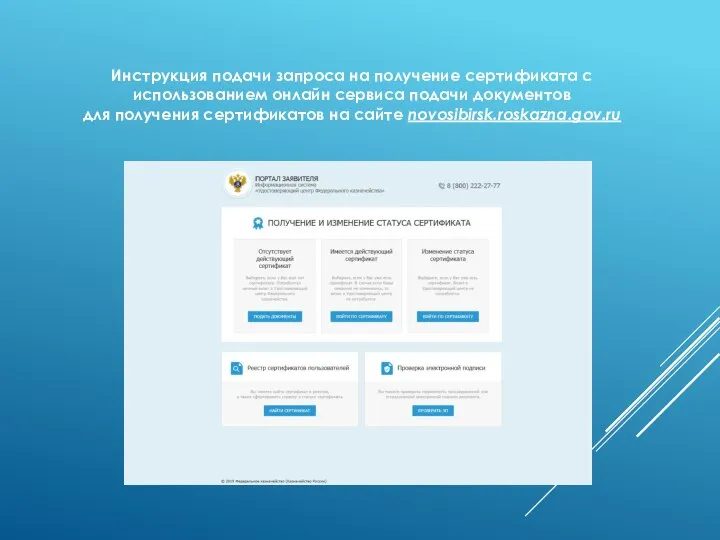

Каким он должен быть? Инструкция подачи запроса на получение сертификата с использованием онлайн сервиса

Инструкция подачи запроса на получение сертификата с использованием онлайн сервиса Официальный сайт МОБУ СОШ им. С.М. Чугункина

Официальный сайт МОБУ СОШ им. С.М. Чугункина