Содержание

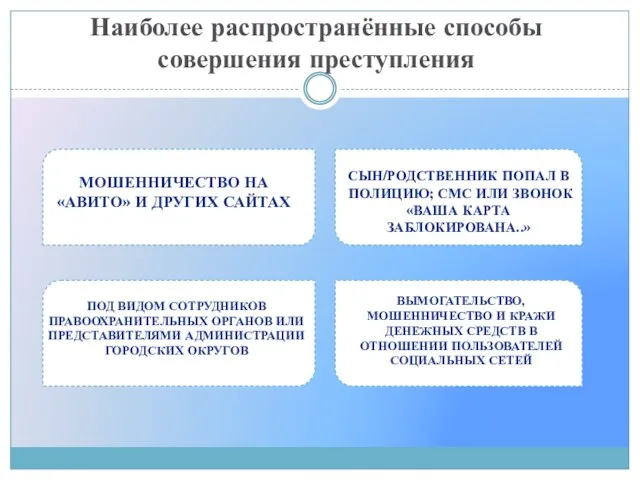

- 2. Наиболее распространённые способы совершения преступления МОШЕННИЧЕСТВО НА «АВИТО» И ДРУГИХ САЙТАХ СЫН/РОДСТВЕННИК ПОПАЛ В ПОЛИЦИЮ; СМС

- 3. МОШЕННИЧЕСТВО НА «АВИТО» И ДРУГИХ САЙТАХ •после согласования всех условий покупки товара и перевода денежных средств,

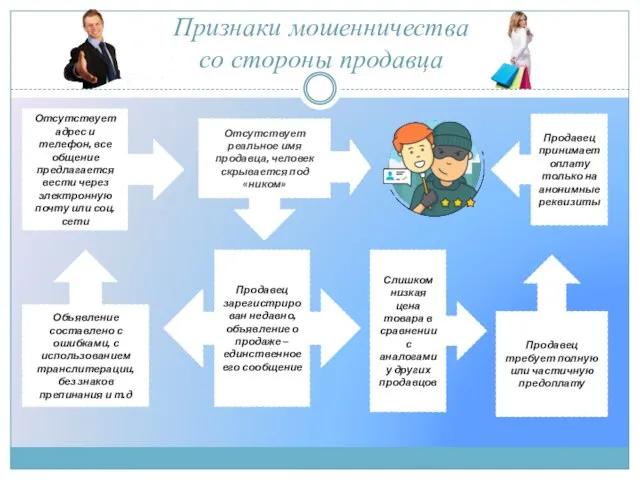

- 4. Признаки мошенничества со стороны продавца Отсутствует адрес и телефон, все общение предлагается вести через электронную почту

- 5. Признаки мошенничества со стороны покупателя ПОКУПАТЕЛЬ НЕ ОСОБО ИНТЕРЕСУЕТСЯ ТОВАРОМ, БЫСТРО ДЕМОНСТРИРУЕТ СВОЕ ЖЕЛАНИЕ СДЕЛАТЬ ПОКУПКУ

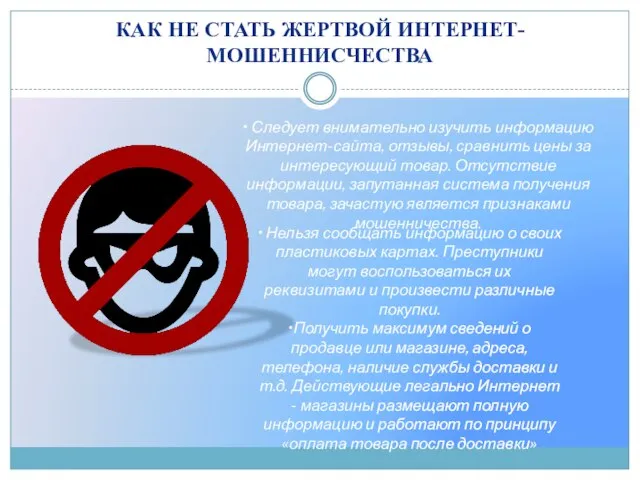

- 6. КАК НЕ СТАТЬ ЖЕРТВОЙ ИНТЕРНЕТ-МОШЕННИСЧЕСТВА • Следует внимательно изучить информацию Интернет-сайта, отзывы, сравнить цены за интересующий

- 7. Сын/родственник попал в полицию; СМС или звонок «Ваша карта заблокирована» 2 ПРЕСТУПНИКИ ЗВОНЯТ ГРАЖДАНАМ ПОД ВИДОМ

- 8. Под видом сотрудников правоохранительных органов или представителями администрации городских округов 3 В ДАННОМ СЛУЧАЕ ЗЛОУМЫШЛЕННИК, ЗАРАНЕЕ

- 9. Вымогательство, мошенничество и кражи денежных средств в отношении пользователей социальных сетей. 4 Остается острая проблема сохранности

- 11. Скачать презентацию

Орион Система

Орион Система Информатика. Информация. Данные. Кодирование информации

Информатика. Информация. Данные. Кодирование информации Мультимедийные технологии на уроках: создаем идеальную презентацию в POWERPOINT

Мультимедийные технологии на уроках: создаем идеальную презентацию в POWERPOINT Виды систем и их свойства

Виды систем и их свойства Информационные объекты различных видов. Язык как способ представления информации. Лекция 8

Информационные объекты различных видов. Язык как способ представления информации. Лекция 8 Почему объектноориентированный подход победил процедурный?

Почему объектноориентированный подход победил процедурный? Представление текстовой,графической и звуковой информации

Представление текстовой,графической и звуковой информации В мире пикселей

В мире пикселей Changes and new features

Changes and new features Математическая логика. Логические элементы

Математическая логика. Логические элементы Продвижение библиотеки в социальных сетях

Продвижение библиотеки в социальных сетях Основы логики (упражнения)

Основы логики (упражнения) Зайчик. Анимация

Зайчик. Анимация Построение корпоративных компьютерных сетей на базе ос семейства windows

Построение корпоративных компьютерных сетей на базе ос семейства windows Информация. Объекты информации

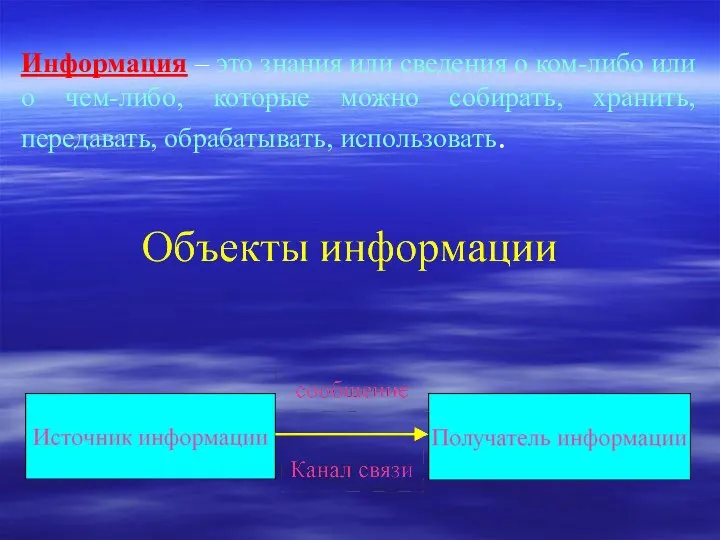

Информация. Объекты информации Потоки. Работа с потоками

Потоки. Работа с потоками Условный оператор

Условный оператор Архитектура компьютера. Самостоятельная работа

Архитектура компьютера. Самостоятельная работа Базы данных. СУБД

Базы данных. СУБД Локальная сеть

Локальная сеть Log in to your publisher personnal spaceved

Log in to your publisher personnal spaceved Демонстрация MDM CORE

Демонстрация MDM CORE Интересные факты из истории информатики

Интересные факты из истории информатики Разбор задач ЕГЭ. Перебор слов и системы счисления. В4

Разбор задач ЕГЭ. Перебор слов и системы счисления. В4 Основы логики

Основы логики Переменные, типы данных, операторы

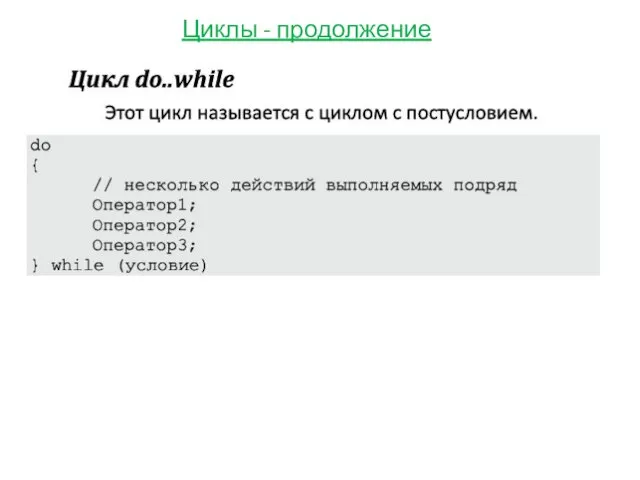

Переменные, типы данных, операторы Циклы - продолжение

Циклы - продолжение Основы программирования на языке Python

Основы программирования на языке Python