- Главная

- Информатика

- Общие сведения о комплексах инженерно-технических средств физической защиты

Содержание

- 2. В общем случае обеспечение безопасности объекта базируется на двух принципах: Определение и оценка угроз объекту; Разработка

- 3. Роль анализа рисков для создания корпоративной системы защиты информации в компьютерной сети предприятия можно наглядно показать

- 4. Политики безопасности, стандарты, процедуры и метрики. Этот компонент определяет рамки, в которых осуществляются мероприятия по обеспечению

- 5. Стратегический план построения системы защиты. Результаты анализа рисков используются как основа для разработки стратегического плана построения

- 6. Мониторинг защиты. Он помогает обнаруживать аномалии или вторжения в ваши компьютеры и сети и является средством

- 7. По мнению разработчиков модели Lifecycle Security, он должен проводиться в следующих случаях: До и после обновления

- 8. Особо хочется обратить внимание на связь анализа рисков с другими компонентами модели. С одной стороны, наличие

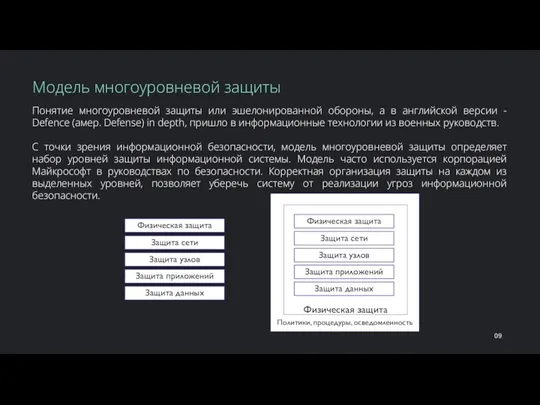

- 9. Понятие многоуровневой защиты или эшелонированной обороны, а в английской версии - Defence (амер. Defense) in depth,

- 10. Политика безопасности должна описывать все аспекты работы системы с точки зрения обеспечения информационной безопасности. Поэтому уровень

- 11. Уровень защиты внутренней сети "отвечает" за обеспечение безопасности передаваемого внутри сети трафика и сетевой инфраструктуры. Примеры

- 12. Следующим на схеме идет уровень защиты узлов. Здесь рассматриваются атаки на отдельный узел сети и, соответственно,

- 13. Уровень защиты данных определяет порядок защиты обрабатывающихся и хранящихся в системе данных от несанкционированного доступа и

- 14. Управление рисками рассматривается как одна из составляющих общей программы управления, предназначенной для руководства компаний и позволяющей

- 15. Поддержка принятия решений Определение функциональных требований. Определение функциональных требований для снижения рисков. Выбор возможных решений для

- 16. 3. Реализация контроля. Развертывание и использование решений для контроля, снижающих риск для организации. Поиск целостного подхода.

- 17. Бурное развитие современных технических средств безопасности и расширение выполняемых ими функций позволяет эффективно противодействовать внешним угрозам.

- 18. Каждая из этих систем в отдельности отвечает за свой участок работы в соответствии с решаемыми задачами,

- 19. Современные ИСБ представляют собой аппаратно-программные комплексы с общей базой данных - единым информационным полем. В качестве

- 20. В качестве базовых функций современных ИСБ можно указать следующие: Разграничение полномочий, регистрация и документирование проходов персонала

- 21. В реальных системах наиболее распространены три типа интеграции: на уровне "сухих контактов", на системном уровне и

- 22. Интеграция на программном уровне обычно подразумевает возможность управления подсистемами ИСБ с помощью команд с компьютерного терминала,

- 23. Аппаратная интеграция на уровне протокола обычно используется в различных подсистемах ИСБ одного производителя (поскольку требуется глубокое

- 24. Как правило, СКУД выполняет в ИСБ главенствующую роль, поскольку обладает наиболее мощной и развитой встроенной логикой.

- 25. Пример: Подсистема СКУД зарегистрировала факт нарушения сотрудником Ивановым времени прохода в помещение бухгалтерии, после которого обнаружилась

- 26. В ИСБ подсистема теленаблюдения существенно повышает свою эффективность, поскольку становится возможным активирование камер теленаблюдения по событиям

- 27. Простейший пример интеграции CCTV со СКУД – режим "спецконтроль", при котором чтение карты на считывателе СКУД

- 28. Программное обеспечение является важнейшей частью ИСБ. Общие требования к нему таковы: Удобный, графический интерфейс с планами

- 29. Предпочтительным является использование отечественного программного обеспечения, поскольку его доработка под конкретные требования для зарубежных продуктов маловероятна.

- 30. Поскольку компьютер является наиболее уязвимой частью ИСБ, важным элементом ее функционирования является возможность работы подсистем в

- 31. Централизованное управление всем комплексом систем безопасности, возможность дистанционного мониторинга позволяют оператору составить максимально полную картину функционирования

- 32. В современной ИСБ можно запрограммировать логику работы системы с учетом сложных комбинаций сигналов от различных подсистем.

- 33. Регистрация и документирование всех действий оператора и работы отдельных подсистем позволяет совершенствовать работу ИСБ, а также

- 34. Инженерно-техническая защита (ИТЗ) – это совокупность технических средств и мероприятий, нацеленных на предотвращение утечек, разглашения информации,

- 35. Чем вызвана необходимость в инженерно-технической защите информации? Активным развитием средств добычи информации, которые, в том числе,

- 36. Существует классификация инженерно-технической защиты информации по виду, объектам воздействия и используемым технологиям. Выделяют следующие виды средств

- 37. Программные. Включают в себя системы по защите информации, обеспечивающие защиту секретных данных: проектов, чертежей, стратегических и

- 38. ИТЗ также можно классифицировать следующим образом: по способу реализации; по классам средств злоумышленника; по масштабу охвата;

- 39. Говоря о защите конфиденциальных данных, нельзя обойти стороной использование комплексного подхода. Практика показывает, что делая ставку

- 40. Конечно, в условиях капиталистического рынка нельзя реализовывать такую защиту, поскольку компания должна иметь возможность рекламировать свою

- 41. Инженерная защита предназначена для механического воспрепятствования проникновению злоумышленника к объектам защиты. Она включает инженерные конструкции, создающие

- 42. Мало мест осталось на земле, где хозяева, уходя, не закрывают двери своих жилищ. Забор с воротами

- 43. К естественным преградам относятся неровности поверхности земли (рвы, овраги, скалы и др.), труднопроходимые лес и кустарник

- 44. Для предотвращения проникновения злоумышленника через забор и крышу, ограничения доступа на отдельных подходах, создания полосы отчуждения

- 45. Двери и ворота — традиционные конструкции для пропуска людей или транспорта на территорию организации или в

- 46. Сейфовые замки бывают сувальдного типа с количеством сувальд не менее 8 и сложным профилем бородок ключа,

- 47. Электрозащелки представляют собой ответную часть замка и используются совместно с обычным механическим замком. При подаче управляющего

- 48. Многослойное стекло состоит обычно из двух стекол, которые склеиваются прочной синтетической пленкой. Оно может быть изготовлено

- 49. Решетки устанавливаются на тех окнах, через которые возможен легкий доступ в помещение здания. К ним относятся,

- 50. Для пропуска людей и автомобилей на территорию организации создают автоматизированные или автоматические контрольно-пропускные пункты (КПП): проходные

- 51. КПП содержат механизмы системы контроля доступа (турникеты, раздвижные или поворачивающиеся двери, шлюзы, ворота, шлагбаумы для авто-

- 52. Простейшими электронными системами доступа являются кодонаборные панели или автономные считыватели карточек. Более сложные системы, включающие, как

- 53. Кроме своей прямой функции разграничения доступа, компьютеризированные системы могут использоваться для автоматического учета рабочего времени, контроля

- 54. Кодовые клавиатуры — наиболее простые устройства доступа. Идентифицируется код, набираемый пользователем. Индивидуальный для каждого пользователя код

- 55. Карты Виганда (Wigand) представляют собой пластиковую карточку, в которую при изготовлении запрессованы хаотично расположенные отрезки проволочек

- 56. Бесконтактные (Proximity) карты обеспечивают считывание кода просто при поднесении карточки к считывателю на определенное расстояние, при

- 57. По той же технологии изготавливаются идентификаторы в виде брелков, браслетов или специальных устройств, закрепляемых на автомобилях.

- 58. Штрих-код — карточки содержат штрих код (Barcode), нанесенный на бумажную или пластиковую основу. Для считывания карточки

- 59. Смарт-карты — карты формата обычной кредитки, имеют встроенный процессор и контактные площадки для питания и обмена

- 60. Турникеты являются традиционными и одними из важнейших исполнительных механизмов систем контроля доступа. Они применяются для оборудования

- 61. Ведь предъявив считывателю карточку, пользователь может не только пройти сам, но и впустить человека, не имеющего

- 62. Трипод — турникет с вращающимися преграждающими планками. Трипод является наиболее популярным типом турникета. Это обусловлено его

- 63. Калитка — турникет, выполненный в виде калитки. Существуют модели с моторизованным приводом — калитка открывается автоматически

- 64. Доводчики двери служат для принудительного закрытия двери и обеспечивают надежную работу электрозамков. Подавляющее большинство типов доводчиков

- 66. Скачать презентацию

Слайд 2В общем случае обеспечение безопасности объекта базируется на двух принципах:

Определение и оценка

В общем случае обеспечение безопасности объекта базируется на двух принципах:

Определение и оценка

Разработка и реализация адекватных мер защиты.

Адекватные меры защиты предусматривают:

Тотальный контроль несанкционированного проникновения на территорию объекта, в здания и помещения;

Ограничение и контроль доступа людей в «закрытые» здания и помещения с возможностью документирования результатов контроля;

Обнаружение злоумышленника на самых ранних этапах его продвижения к цели акции;

Оценку ситуации;

Создание на пути продвижения нарушителя физических препятствий, обеспечивающих задержку, необходимую силам охраны для его перехвата;

Принятие немедленных действий по развертыванию сил охраны и пресечению действий злоумышленников;

Видеодокументирование действий персонала на особо ответственных участках объекта.

Общие принципы обеспечения безопасности объектов

02

Слайд 3Роль анализа рисков для создания корпоративной системы защиты информации в компьютерной сети

Роль анализа рисков для создания корпоративной системы защиты информации в компьютерной сети

Lifecycle Security - это обобщенная схема построения комплексной защиты компьютерной сети предприятия. Выполнение описываемого в ней набора процедур позволяет системно решать задачи, связанные с защитой информации, и дает возможность оценить эффект от затраченных средств и ресурсов. С этой точки зрения, идеология Lifecycle Security может быть противопоставлена тактике "точечных решений", заключающейся в том, что все усилия сосредотачиваются на внедрении отдельных частных решений (например, межсетевых экранов или систем аутентификации пользователей по смарт-картам). Без предварительного анализа и планирования, подобная тактика может привести к появлению в компьютерной системе набора разрозненных продуктов, которые не стыкуются друг с другом и не позволяют решить проблемы предприятия в сфере информационной безопасности.

Lifecycle Security

03

Слайд 4Политики безопасности, стандарты, процедуры и метрики. Этот компонент определяет рамки, в которых

Политики безопасности, стандарты, процедуры и метрики. Этот компонент определяет рамки, в которых

Анализ рисков. Этот этап является отправной точкой для установления и поддержания эффективного управления системой защиты. Проведение анализа рисков позволяет подробно описать состав и структуру информационной системы (если по каким-то причинам это не было сделано ранее), расположить имеющиеся ресурсы по приоритетам, основываясь на степени их важности для нормальной работы предприятия, оценить угрозы и идентифицировать уязвимости системы.

Компоненты модели LifeCycle Security

04

Слайд 5Стратегический план построения системы защиты. Результаты анализа рисков используются как основа для

Стратегический план построения системы защиты. Результаты анализа рисков используются как основа для

Выбор и внедрение решений. Хорошо структурированные критерии выбора решений в сфере защиты информации и наличие программы внедрения уменьшает вероятность приобретения продуктов, становящихся "мертвым грузом", мешающим развитию информационной системы предприятия. Кроме непосредственно выбора решений, также должно учитываться качество предоставляемых поставщиками сервисных и обучающих услуг. Кроме того, необходимо четко определить роль внедряемого решения в выполнении разработанных планов и достижении поставленных целей в сфере безопасности.

Обучение персонала. Знания в области компьютерной безопасности и технические тренинги необходимы для построения и обслуживания безопасной вычислительной среды. Усилия, затраченные на обучение персонала, значительно повышают шансы на успех мероприятий по защите сети.

Компоненты модели LifeCycle Security

05

Слайд 6Мониторинг защиты. Он помогает обнаруживать аномалии или вторжения в ваши компьютеры и

Мониторинг защиты. Он помогает обнаруживать аномалии или вторжения в ваши компьютеры и

Разработка методов реагирования в случае инцидентов и восстановление. Без наличия заранее разработанных и "отрепетированных" процедур реагирования на инциденты в сфере безопасности невозможно гарантировать, что в случае обнаружения атаки ей будут противопоставлены эффективные меры защиты, и работоспособность системы будет быстро восстановлена.

Все компоненты программы взаимосвязаны и предполагается, что процесс совершенствования системы защиты идет непрерывно.

Компоненты модели LifeCycle Security

06

Слайд 7По мнению разработчиков модели Lifecycle Security, он должен проводиться в следующих случаях:

До

По мнению разработчиков модели Lifecycle Security, он должен проводиться в следующих случаях:

До

До и после перехода на новые технологии;

До и после подключения к новым сетям (например, подключения локальной сети филиала к сети головного офиса);

До и после подключения к глобальным сетям (в первую очередь, интернет);

До и после изменений в порядке ведения бизнеса (например, при открытии электронного магазина);

Периодически, для проверки эффективности системы защиты.

Ключевые моменты этапа анализа рисков:

Подробное документирование компьютерной системы предприятия. При этом особое внимание необходимо уделять критически важным приложениям.

Определение степени зависимости организации от нормального функционирования фрагментов компьютерной сети, конкретных узлов, от безопасности хранимых и обрабатываемых данных.

Определение уязвимых мест компьютерной системы.

Определение угроз, которые могут быть реализованы в отношении выявленных уязвимых мест.

Определение и оценка всех рисков, связанных с эксплуатацией компьютерной системы.

Этап анализов рисков

07

Слайд 8Особо хочется обратить внимание на связь анализа рисков с другими компонентами модели.

Особо хочется обратить внимание на связь анализа рисков с другими компонентами модели.

Этап анализов рисков

08

Слайд 9Понятие многоуровневой защиты или эшелонированной обороны, а в английской версии - Defence

Понятие многоуровневой защиты или эшелонированной обороны, а в английской версии - Defence

С точки зрения информационной безопасности, модель многоуровневой защиты определяет набор уровней защиты информационной системы. Модель часто используется корпорацией Майкрософт в руководствах по безопасности. Корректная организация защиты на каждом из выделенных уровней, позволяет уберечь систему от реализации угроз информационной безопасности.

Модель многоуровневой защиты

09

Слайд 10Политика безопасности должна описывать все аспекты работы системы с точки зрения обеспечения

Политика безопасности должна описывать все аспекты работы системы с точки зрения обеспечения

Уровень физической защиты включает меры по ограничению физического доступа к ресурсам системы - защита помещений, контроль доступа, видеонаблюдение и т.д. Сюда же относятся средства защиты мобильных устройств, используемых сотрудниками в служебных целях.

Уровень защиты периметра определяет меры безопасности в "точках входа" в защищаемую сеть из внешних, потенциально опасных. Классическим средством защиты периметра является межсетевой экран (англ. термин - firewall), который на основании заданных правил определяет, может ли проходящий сетевой пакет быть пропущен в защищаемую сеть. Другие примеры средств защиты периметра - системы обнаружения вторжений, средства антивирусной защиты для шлюзов безопасности и т.д.

Модель многоуровневой защиты

10

Слайд 11Уровень защиты внутренней сети "отвечает" за обеспечение безопасности передаваемого внутри сети трафика

Уровень защиты внутренней сети "отвечает" за обеспечение безопасности передаваемого внутри сети трафика

Связано это с тем, что использование беспроводных сетевых технологий и виртуальных частных сетей (VPN) приводит к "размыванию" периметра сети.

Например, если атакующий смог подключиться к точке беспроводного доступа внутри защищаемой сети, его действия уже не будут контролироваться межсетевым экраном, установленным "на границе" сети, хотя формально атака будет производиться с внешнего по отношению к нашей сети компьютера. Поэтому иногда при анализе рассматривают "уровень защиты сети", включающий и защиту периметра, и внутренней сети.

Модель многоуровневой защиты

11

Слайд 12Следующим на схеме идет уровень защиты узлов. Здесь рассматриваются атаки на отдельный

Следующим на схеме идет уровень защиты узлов. Здесь рассматриваются атаки на отдельный

Уровень защиты приложений отвечает за защиту от атак, направленных на конкретные приложения - почтовые серверы, web-серверы, серверы баз данных. В качестве примера можно назвать SQL-инъекции - атаки на сервер БД, заключающиеся в том, что во входную текстовую строку включаются операторы языка SQL, что может нарушить логику обработки данных и привести к получению нарушителем конфиденциальной информации. Сюда же можно отнести модификацию приложений компьютерными вирусами. Для защиты от подобных атак используются настройки безопасности самих приложений, установка обновлений, средства антивирусной защиты.

Модель многоуровневой защиты

12

Слайд 13Уровень защиты данных определяет порядок защиты обрабатывающихся и хранящихся в системе данных

Уровень защиты данных определяет порядок защиты обрабатывающихся и хранящихся в системе данных

В процессе идентификации рисков определяется, что является целью нарушителя, и на каком уровне или уровнях защиты можно ему противостоять. Соответственно выбираются и контрмеры. Защита от угрозы на нескольких уровнях снижает вероятность ее реализации, а значит, и уровень риска.

Модель многоуровневой защиты

13

Слайд 14Управление рисками рассматривается как одна из составляющих общей программы управления, предназначенной для

Управление рисками рассматривается как одна из составляющих общей программы управления, предназначенной для

Процесс управления рисками безопасности, предлагаемый Майкрософт, включает следующие четыре этапа:

Оценка рисков

Планирование сбора данных. Обсуждение основных условий успешной реализации и подготовка рекомендаций.

Сбор данных о рисках. Описание процесса сбора и анализа данных.

Приоритизация рисков. Подробное описание шагов по качественной и количественной оценке рисков.

Методика управления рисками, предлагаемая Microsoft

14

Слайд 15Поддержка принятия решений

Определение функциональных требований. Определение функциональных требований для снижения рисков.

Выбор возможных

Поддержка принятия решений

Определение функциональных требований. Определение функциональных требований для снижения рисков.

Выбор возможных

Экспертиза решения. Проверка предложенных элементов контроля на соответствие функциональным требованиям.

Оценка снижения риска. Оценка снижения подверженности воздействию или вероятности рисков.

Оценка стоимости решения. Оценка прямых и косвенных затрат, связанных с решениями по нейтрализации риска.

Выбор стратегии нейтрализации риска. Определение наиболее экономически эффективного решения по нейтрализации риска путем анализа выгод и затрат.

Методика управления рисками, предлагаемая Microsoft

15

Слайд 163. Реализация контроля. Развертывание и использование решений для контроля, снижающих риск для организации.

Поиск

3. Реализация контроля. Развертывание и использование решений для контроля, снижающих риск для организации.

Поиск

Организация по принципу многоуровневой защиты. Упорядочение решений по нейтрализации риска в рамках предприятия.

4. Оценка эффективности программы. Анализ эффективности процесса управления рисками и проверка того, обеспечивают ли элементы контроля надлежащий уровень безопасности.

Разработка системы показателей рисков. Оценка уровня и изменения риска.

Оценка эффективности программы. Оценка программы управления рисками для выявления возможностей усовершенствования.

Методика управления рисками, предлагаемая Microsoft

16

Слайд 17Бурное развитие современных технических средств безопасности и расширение выполняемых ими функций позволяет

Бурное развитие современных технических средств безопасности и расширение выполняемых ими функций позволяет

Безопасность объекта, как правило, обеспечивается несколькими системами: охранной и пожарной сигнализации (ОПС), теленаблюдения (CCTV) и системой контроля управления доступом (СКУД). В этот "классический" набор также могут входить: система периметральной охраны, активного пожаротушения, инженерно-технические подсистемы обеспечения жизнедеятельности здания и др.

Интегрированные системы безопасности - принципы построения и возможности

17

Слайд 18Каждая из этих систем в отдельности отвечает за свой участок работы в

Каждая из этих систем в отдельности отвечает за свой участок работы в

Потере эффективности и оперативности действий службы безопасности, перегруженной большим количеством "разнокалиберных" управляющих терминалов;

Усложнению специализированных устройств управления в связи с появлением новых функций;

Несогласованности в работе различных подсистем;

Возможной выдаче подсистемами взаимоисключающих команд.

Возникает необходимость взаимодействия отдельных подсистем в рамках единой интегрированной системы безопасности (ИСБ).

Интегрированные системы безопасности - принципы построения и возможности

18

Слайд 19Современные ИСБ представляют собой аппаратно-программные комплексы с общей базой данных - единым

Современные ИСБ представляют собой аппаратно-программные комплексы с общей базой данных - единым

Благодаря слиянию отдельных подсистем и применению компьютера в качестве универсального устройства управления достигается:

Автоматизация простейших действий и реакций на внешние события – рутинную работу берет на себя электроника, обеспечивающая мгновенную реакцию на возникшее событие;

Снижение влияния человеческого фактора на надежность системы;

Взаимодействие аппаратуры разного назначения, исключающее противоречивые команды благодаря гибкой системе внутренних приоритетов;

Упрощение процесса управления;

Разграничение прав и доступа к информации;

Повышение степени защиты от несанкционированного доступа к управлению;

Общее снижение затрат за счет исключения дублирующей аппаратуры;

Повышение степени эффективности каждой из подсистем и пр.

Интегрированные системы безопасности - принципы построения и возможности

19

Слайд 20В качестве базовых функций современных ИСБ можно указать следующие:

Разграничение полномочий, регистрация и

В качестве базовых функций современных ИСБ можно указать следующие:

Разграничение полномочий, регистрация и

Раздельная постановка и снятие с охраны каждой зоны или группы зон (в том

Числе и автоматически по чтению электронной карты);

Дистанционный видеоконтроль и видеорегистрация с сохранением базы данных

Видеофрагментов;

Документирование всех событий в системах с возможностью оперативного

Получения различных отчетов по заданным параметрам фильтрации (как в СКУД, так и в ОПС);

Документирование действий персонала с целью предупреждения актов

Саботажа;

Возможность оперативного вмешательства в работу системы;

Возможность управления инженерными коммуникациями;

Сохранение основного функционала каждой из подсистем при нарушении связи

Между ними.

Интегрированные системы безопасности - принципы построения и возможности

20

Слайд 21В реальных системах наиболее распространены три типа интеграции: на уровне "сухих контактов",

В реальных системах наиболее распространены три типа интеграции: на уровне "сухих контактов",

Первый вид интеграции – наиболее простой распространен в небольших системах. Фактически это интеграция на физическом уровне, при которой релейные выходы какой-либо из подсистем (например, ОПС), связываются со входами другой подсистемы (например, теленаблюдения).

Принцип прост: сработало реле (по команде охранного датчика), включилось устройство (мультиплексор включил телекамеру).

Способы интеграции

21

Слайд 22Интеграция на программном уровне обычно подразумевает возможность управления подсистемами ИСБ с помощью

Интеграция на программном уровне обычно подразумевает возможность управления подсистемами ИСБ с помощью

Недостатком метода является его уязвимость из-за программного механизма интеграции, а достоинством – гибкость, возможность конфигурирования сложных крупных систем и интеграция в ИСБ уже установленного на объекте оборудования. На крупных и распределенных объектах обычно используют данный тип интеграции, снижая недостатки за счет использования подсистем с возможностью автономной работы и применяя для некоторых из подсистем глубокую аппаратную интеграцию на уровне протокола.

Способы интеграции

22

Слайд 23Аппаратная интеграция на уровне протокола обычно используется в различных подсистемах ИСБ одного

Аппаратная интеграция на уровне протокола обычно используется в различных подсистемах ИСБ одного

Надо также отметить, что вероятность наличия в производственной линейке данного производителя всех требуемых на объекте подсистем довольно низка (нельзя предусмотреть все).

Для интеграции смешанного типа характерно применение в менее значимых местах интеграции на уровне "сухих контактов"; для подсистем, требующих глубокого уровня взаимодействия, – интеграция на уровне протокола и работа с подсистемами сторонних производителей с использованием программной интеграции.

Способы интеграции

23

Слайд 24Как правило, СКУД выполняет в ИСБ главенствующую роль, поскольку обладает наиболее мощной

Как правило, СКУД выполняет в ИСБ главенствующую роль, поскольку обладает наиболее мощной

Управление процессом доступа в соответствии с заранее присвоенными

Полномочиями;

Регистрация факта прохода с привязкой ко времени;

Возможность управления процессом доступа в отдельные помещения;

Автоматизация действий и реакций.

Применение электронных СКУД не исключает участие человека в процессе управления. Охранная сигнализация наиболее часто интегрируется с СКУД на уровне протокола (самом глубоком уровне), поскольку охрана помещений тесно связана с правом прохода в них людей.

Наиболее типичный пример подобной интеграции – снятие с охраны помещения при проходе в него человека с соответствующими полномочиями.

СКУД и охранная сигнализация

24

Слайд 25Пример:

Подсистема СКУД зарегистрировала факт нарушения сотрудником Ивановым времени прохода в помещение бухгалтерии,

Пример:

Подсистема СКУД зарегистрировала факт нарушения сотрудником Ивановым времени прохода в помещение бухгалтерии,

СКУД и охранная сигнализация

25

Слайд 26В ИСБ подсистема теленаблюдения существенно повышает свою эффективность, поскольку становится возможным активирование

В ИСБ подсистема теленаблюдения существенно повышает свою эффективность, поскольку становится возможным активирование

Пример:

Сработала система пожарной сигнализации. На управляющий монитор автоматически выводится план объекта с указанием сработавшего пожарного датчика. одновременно подается звуковой сигнал тревоги и команда на запись изображения с ближайшей камеры с одновременным выводом данного изображения на монитор. В случае отсутствия команды со стороны оператора в течении нескольких секунд (заснул, отошел и т.д.) ИСБ автоматически выдает команду подсистеме СКУД на разблокирование всех дверей по пути эвакуации из указанного помещения.

Фактически в ИСБ охранник может обслужить значительно большее количество камер.

Интеграция с системой теленаблюдения (CCTV)

26

Слайд 27Простейший пример интеграции CCTV со СКУД – режим "спецконтроль", при котором чтение

Простейший пример интеграции CCTV со СКУД – режим "спецконтроль", при котором чтение

Быстрый доступ к архиву видеофрагментов и привязка его к событиям в ИСБ;

Удобство хранения;

Работа с видеосервером по сети.

Интеграция с системой теленаблюдения (CCTV)

27

Слайд 28Программное обеспечение является важнейшей частью ИСБ. Общие требования к нему таковы:

Удобный, графический

Программное обеспечение является важнейшей частью ИСБ. Общие требования к нему таковы:

Удобный, графический

Возможность управления как отдельными объектами, так и всей системой;

Протоколирование событий (тревог, проходов в помещения и пр.) И действий

Оператора в памяти компьютера;

Парольная защита прав доступа операторов;

Редактирование базы данных карт, запись в нее данных пользователя;

Автоматизация формирования списка сообщений системы для просмотра,

Распечатки и анализа;

Учет рабочего времени;

Программирование реакций системы на внешние события.

Программное обеспечение

28

Слайд 29Предпочтительным является использование отечественного программного обеспечения, поскольку его доработка под конкретные требования

Предпочтительным является использование отечественного программного обеспечения, поскольку его доработка под конкретные требования

Наиболее перспективными являются ПК, имеющие модульную структуру и мультиплатформенную архитектуру.

Модульность, прежде всего, позволяет стандартизировать процесс разработки новых драйверов и упрощает их интеграцию в существующий ПК.

Мультиплатформенность, в свою очередь, позволяет системе функционировать на самых разных аппаратно-программных платформах.

В наиболее "продвинутых" системах при выходе из строя или выключении отдельных узлов сети ранее выполняемые ими функции либо переносятся на другой узел, либо временно отключаются, но функционирование всей системы в целом не нарушается.

Дополнительным "козырем" может стать открытость ПК для сторонних разработчиков, когда заказчику предоставляется возможность разработки собственных драйверов оборудования.

Программное обеспечение

29

Слайд 30 Поскольку компьютер является наиболее уязвимой частью ИСБ, важным элементом ее функционирования является

Поскольку компьютер является наиболее уязвимой частью ИСБ, важным элементом ее функционирования является

Важным аспектом живучести ИСБ является возможность полностью автономной работы каждой из подсистем при серьезных повреждениях управляющего центра. В связи с этим целесообразно иметь минимально необходимое количество аппаратных терминалов управления подсистемами, обеспечивающих функции управления до момента восстановления главного управляющего центра.

Автономная работа

30

Слайд 31Централизованное управление всем комплексом систем безопасности, возможность дистанционного мониторинга позволяют оператору составить

Централизованное управление всем комплексом систем безопасности, возможность дистанционного мониторинга позволяют оператору составить

Ключевые возможности ИСБ

31

Слайд 32В современной ИСБ можно запрограммировать логику работы системы с учетом сложных комбинаций

В современной ИСБ можно запрограммировать логику работы системы с учетом сложных комбинаций

Тесное взаимодействие подсистем

32

Слайд 33Регистрация и документирование всех действий оператора и работы отдельных подсистем позволяет совершенствовать

Регистрация и документирование всех действий оператора и работы отдельных подсистем позволяет совершенствовать

Пример:

Сработала система охранной сигнализации. На управляющем мониторе выводится план объекта с указанием конкретного охранного датчика, который выдал сигнал. Оператор (на том же мониторе) выводит изображение от ближайшей камеры теленаблюдения и визуально контролирует ситуацию. В случае ложного срабатывания тревога отменяется. Получаем адекватную реакцию на тревожную ситуацию. Необходимо провести диагностику датчика и в случае неисправности заменить его.

Протоколирование событий

33

Слайд 34Инженерно-техническая защита (ИТЗ) – это совокупность технических средств и мероприятий, нацеленных на

Инженерно-техническая защита (ИТЗ) – это совокупность технических средств и мероприятий, нацеленных на

Защита конфиденциальности информации для многих предприятий стала первостепенной задачей, от качества решения которой зависит конкурентоспособность и возможность успешно выводить на рынок технологические новинки. Используя современные инженерно-технические средства можно обеспечить защиту сведений, относящихся к категории секретных или конфиденциальных.

Особенности инженерно-технической защиты информации

34

Слайд 35Чем вызвана необходимость в инженерно-технической защите информации?

Активным развитием средств добычи информации, которые,

Чем вызвана необходимость в инженерно-технической защите информации?

Активным развитием средств добычи информации, которые,

Оснащением жилых, производственных и служебных помещений радио- и электроаппаратурой, неполадки в работе которых нередко способствуют утечке конфиденциальной информации.

Достижениями микроэлектроники (аудиожучки, миникамеры), которые стали доступны обычным пользователям и могут быть использованы для нелегальной добычи информации из скрытых источников.

Использование надежных технических средств защиты информации становится единственным способом предотвратить утечку данных. Именно поэтому будет полезным узнать, какие методы защиты информации являются наиболее надежными и целесообразными в применении.

Особенности инженерно-технической защиты информации

35

Слайд 36Существует классификация инженерно-технической защиты информации по виду, объектам воздействия и используемым технологиям.

Существует классификация инженерно-технической защиты информации по виду, объектам воздействия и используемым технологиям.

Физические. Используются с целью решения задач по охране предприятия, наблюдению за территорией и помещениями, осуществлению контролируемого доступа в здание. К ним относят охранно-пожарные системы, аварийное и локальное освещение, а также охранное телевидение. Физические средства защиты информации можно разделить на предупредительные, обнаруживающие и ликвидирующие угрозы, активно используемые сегодня руководителями многих предприятий.

Аппаратные. К ним относятся электронные и механические устройства, предназначенные для инженерно-технической защиты информации и для противодействия шпионажу. Их главная задача – выявление каналов утечки информации, их локализация (обнаружение) и нейтрализация. Примерами таких средств могут служить комплексы для поиска сетевых радиопередатчиков, телефонных закладок и радиомикрофонов, устанавливаемых с целью секретного прослушивания.

Основные виды инженерно-технической защиты информации

36

Слайд 37Программные. Включают в себя системы по защите информации, обеспечивающие защиту секретных данных:

Программные. Включают в себя системы по защите информации, обеспечивающие защиту секретных данных:

Криптографические. Специальные системы шифрования и кодировки, которые используются для защиты информации при телефонных переговорах, рабочих встречах, в рамках совещаний. Принцип работы криптографии состоит в применении математических моделей кодировки сообщений, что обеспечивает эффективную защиту информации от несанкционированного изменения и использования злоумышленниками.

Благодаря техническим средствам, обеспечивающим защиту информации, предприятие может не только детально проработать и протестировать новые разработки и технологии, но и успеть запатентовать их. ИТЗ снижает риск промышленного шпионажа и плагиата нового изделия, поэтому защита компьютерной информации – первостепенная задача для любой компании.

Основные виды инженерно-технической защиты информации

37

Слайд 38ИТЗ также можно классифицировать следующим образом:

по способу реализации;

по классам средств злоумышленника;

по масштабу

ИТЗ также можно классифицировать следующим образом:

по способу реализации;

по классам средств злоумышленника;

по масштабу

по конкретным объектам, на которые направлено воздействие;

по характеру мероприятий;

по классу систем для инженерной защиты.

Основные виды инженерно-технической защиты информации

38

Слайд 39Говоря о защите конфиденциальных данных, нельзя обойти стороной использование комплексного подхода. Практика

Говоря о защите конфиденциальных данных, нельзя обойти стороной использование комплексного подхода. Практика

В дорыночный период существования нашей страны производство представляло собой систему замкнутых структур, которая обеспечивала своеобразную защиту информации от утечки, хотя они все равно происходили. Тотальный контроль и отсутствие взаимодействия с западными учеными замедляли научно-технический прогресс. Многие инновационные на тот период времени проекты так и не были реализованы из-за отсутствия взаимодействия ведомств между собой.

Комплексные меры по защите информации

39

Слайд 40Конечно, в условиях капиталистического рынка нельзя реализовывать такую защиту, поскольку компания должна

Конечно, в условиях капиталистического рынка нельзя реализовывать такую защиту, поскольку компания должна

Подводя итоги об инженерно-технической защите информации, стоит заметить, что не все предприятия оснащены эффективной системой противодействия хищению данных. Своевременное внедрение современных комплексов и инженерно-технических систем защиты информации позволяет свести утечки к минимуму, обеспечив эффективное функционирование организации.

Комплексные меры по защите информации

40

Слайд 41Инженерная защита предназначена для механического воспрепятствования проникновению злоумышленника к объектам защиты. Она

Инженерная защита предназначена для механического воспрепятствования проникновению злоумышленника к объектам защиты. Она

Инженерные конструкции, несмотря на бурное развитие электронных средств охраны, вносят основную долю в эффективность системы ИЗТООИ, так как злоумышленник вынужден большую часть времени тратить на преодоление механических барьеров на пути к объекту зашиты. А чем больше время перемещения его на охраняемой территории, тем выше вероятность его обнаружения и нейтрализации. Поэтому в период ухудшения криминогенной обстановки частные лица и организации направляют основные свои усилия на укрепление инженерных конструкций (дверей, окон, стен, заборов и т.д.).

Методы и средства инженерной защиты объектов информатизации

41

Слайд 42Мало мест осталось на земле, где хозяева, уходя, не закрывают двери своих

Мало мест осталось на земле, где хозяева, уходя, не закрывают двери своих

Естественные и искусственные преграды (барьеры) на возможном пути движения злоумышленника к источникам информации или другим ценностям;

Двери, ворота и окна зданий и помещений;

Контрольно-пропускные пункты (КПП) для контролируемого пропуска на охраняемую территорию людей и автотранспорта;

Шкафы и рабочие столы с закрываемыми на ключ ящиками;

Хранилища, металлические шкафы и сейфы.

Методы и средства инженерной защиты объектов информатизации

42

Слайд 43К естественным преградам относятся неровности поверхности земли (рвы, овраги, скалы и др.),

К естественным преградам относятся неровности поверхности земли (рвы, овраги, скалы и др.),

Искусственные преграды существенно отличаются по конструкции. Они выполняются в виде бетонных или кирпичных заборов, решеток или сеточных конструкций, металлических оград, конструкций для ограничения скорости проезда транспортных средств и др. Бетонные и кирпичные заборы, как правило, имеют высоту в пределах 1,8—2,5 м, сеточные — до 2,2 м. Для создания злоумышленнику дополнительных препятствий сверху кирпичных и бетонных заборов укрепляют защитную (колючую) проволоку, острые стержни или битое стекло.

Для защиты верхней части капитальных заборов применяется также армированная колючая лента.

Методы и средства инженерной защиты объектов информатизации

43

Слайд 44Для предотвращения проникновения злоумышленника через забор и крышу, ограничения доступа на отдельных

Для предотвращения проникновения злоумышленника через забор и крышу, ограничения доступа на отдельных

На объектах с высоким уровнем защиты устанавливают две линии искусственных барьеров на расстоянии 1 — 1,5 м друг от друга или применяют сочетание искусственных и естественных барьеров (рвов, оврагов, водоемов и др.), если таковые имеются.

Кроме создания механических препятствий, барьеры оказывают психологическое отпугивающее воздействие на малоквалифицированных злоумышленников.

Методы и средства инженерной защиты объектов информатизации

44

Слайд 45Двери и ворота — традиционные конструкции для пропуска людей или транспорта на

Двери и ворота — традиционные конструкции для пропуска людей или транспорта на

Надежность дверей определяется не только их толщиной, механической прочностью материала двери и средств крепления дверной рамы к стене, но и надежностью замков. За свою историю люди придумали разнообразные замки. Современные замки можно классифицировать следующим образом:

механические, открываемые (закрываемые) механическим ключом;

механические кодовые;

электромеханические;

электронные кодовые.

Дверные замки делятся на врезные, накладные и навесные. Взлом-стойкость замков зависит от конструкции, типа металла и секретности запорного механизма, оцениваемой количеством комбинаций положений штифтов или кодовых комбинаций. Чем больше количество комбинаций, тем выше его стойкость от различного рода отмычек. Число комбинаций ключа замка должно быть не менее 10 106 и 3* 106 для замковых устройств классов В. С и D соответственно.

Методы и средства инженерной защиты объектов информатизации

45

Слайд 46Сейфовые замки бывают сувальдного типа с количеством сувальд не менее 8 и

Сейфовые замки бывают сувальдного типа с количеством сувальд не менее 8 и

Наибольшую стойкость имеют электронные замки с ключами в виде электронных карточек типа Touch Memory. Электронный идентификатор этого вида представляет микросхему, размешенную в герметичном корпусе из нержавеющей стали. Корпус имеет цилиндрическую форму диаметром 16 мм и высотой 3—5 мм. Такой корпус устойчив к воздействию агрессивных сред, влаге, грязи и механическим нагрузкам. Кроме зашиты, корпус микросхемы выполняет роль контактной группы: один контакт — крышечка и боковая поверхность, другой — изолированное металлическое донышко. Каждая микросхема имеет неизменяемый 64-разрядный номер, определить который перебором практически невозможно — около Ю20 комбинаций. Механическая устойчивость замков обеспечивается за счет удлиненных горизонтальных и вертикальных ригелей.

Методы и средства инженерной защиты объектов информатизации

46

Слайд 47Электрозащелки представляют собой ответную часть замка и используются совместно с обычным механическим

Электрозащелки представляют собой ответную часть замка и используются совместно с обычным механическим

Окна, особенно на 1—2-м этажах зданий, являются слабым местом в системе инженерной зашиты. Их укрепляют двумя основными способами:

применением специальных, устойчивых к механическим ударам стекол;

установлением в оконных проемах металлических решеток.

Вместо обычного строительного стекла, которое легко разбивается на осколки, применяют полузакаленное, закаленное и многослойное стекло. Полузакаленное стекло в 2 раза более прочное, чем обычное строительное, но разбивается оно аналогично строительному. Закаленное стекло приблизительно в 4 раза прочнее обычного строительного. При разбивании оно полностью раскалывается на мельчайшие кусочки.

Методы и средства инженерной защиты объектов информатизации

47

Слайд 48Многослойное стекло состоит обычно из двух стекол, которые склеиваются прочной синтетической пленкой.

Многослойное стекло состоит обычно из двух стекол, которые склеиваются прочной синтетической пленкой.

Технологическим прорывом стало применение так называемых ламинированных пленок с высоким сопротивлением на разрыв и нового синтетического клея, обеспечивающего надежное сцепление на молекулярном уровне пленки со стеклом. На основе этих пленок созданы противоударные и противовзломные стекла высокой устойчивости. Кроме того, между пленками могут размещаться тонкие металлические провода, подключаемые в качестве электроконтактных датчиков средств охраны.

Для повышения прочности стекол применяются также различные защитные оконные пленки, которые приклеивают к внутренней или внешней поверхности окон в зависимости от решаемой задачи.

Методы и средства инженерной защиты объектов информатизации

48

Слайд 49Решетки устанавливаются на тех окнах, через которые возможен легкий доступ в помещение

Решетки устанавливаются на тех окнах, через которые возможен легкий доступ в помещение

Методы и средства инженерной защиты объектов информатизации

49

Слайд 50Для пропуска людей и автомобилей на территорию организации создают автоматизированные или автоматические

Для пропуска людей и автомобилей на территорию организации создают автоматизированные или автоматические

В типовом варианте КПП включает:

Зал со средствами управления доступом для прохода людей;

Бюро пропусков;

Камеру хранения вещей персонала и посетителей, не разрешенных для проноса в организацию;

Помещения для начальника охраны, дежурного контролера, размещения охранной сигнализации и связи и другие;

Средства управления доступом транспорта.

Конструкция, состав и количество КПП определяются размерами территории организации и количеством персонала. КПП должны обеспечивать необходимую пропускную способность людей и транспорта. Запасные входы и проезды для пропуска людей и транспорта в аварийной ситуации в нормальных условиях закрываются, пломбируются или опечатываются.

Методы и средства инженерной защиты объектов информатизации

50

Слайд 51КПП содержат механизмы системы контроля доступа (турникеты, раздвижные или поворачивающиеся двери, шлюзы,

КПП содержат механизмы системы контроля доступа (турникеты, раздвижные или поворачивающиеся двери, шлюзы,

Системы контроля доступа являются сложными и многоплановыми электронными системами безопасности, поэтому точно и однозначно сформулировать их назначение непросто. По сути, обычная дверь с механическим замком или механический турникет с вахтером тоже являются своего рода системами контроля доступа. Прежде всего, электронные системы контроля доступа обеспечивают возможность доступа определенных лиц в определенные помещения и ограничивают доступ лиц, не имеющих права доступа в соответствующие зоны.

Методы и средства инженерной защиты объектов информатизации

51

Слайд 52 Простейшими электронными системами доступа являются кодонаборные панели или автономные считыватели карточек. Более

Простейшими электронными системами доступа являются кодонаборные панели или автономные считыватели карточек. Более

Программное обеспечение позволяет получить различные виды отчетов о событиях, происшедших в системе за определенный отрезок времени. Кроме того, различные системы могут иметь широкий набор дополнительных функций, например, защита от несанкционированного проникновения в помещение путем передачи карты другому лицу, графическое представление на экране компьютера плана объекта с отображением тревожных ситуаций и т.д.

В качестве исполнительных устройств системы контроля доступа могут использоваться электрозамки различных типов, турникеты, автоматические двери и т.п. Объектом доступа может быть не только человек, но и автомобиль с закрепленным на нем специальным устройством. Исполнительными механизмами доступа в этом случае являются шлагбаумы и автоматические приводы ворот.

Методы и средства инженерной защиты объектов информатизации

52

Слайд 53 Кроме своей прямой функции разграничения доступа, компьютеризированные системы могут использоваться для автоматического

Кроме своей прямой функции разграничения доступа, компьютеризированные системы могут использоваться для автоматического

При всем многообразии возможных структур построения систем контроля доступа все они построены на базе идентификации чего-либо. Идентификация может строиться на самых разных физических принципах.

Методы и средства инженерной защиты объектов информатизации

53

Слайд 54 Кодовые клавиатуры — наиболее простые устройства доступа. Идентифицируется код, набираемый пользователем. Индивидуальный

Кодовые клавиатуры — наиболее простые устройства доступа. Идентифицируется код, набираемый пользователем. Индивидуальный

Магнитные карты — наиболее широко и давно известный тип карт. Многие системы позволяют использовать стандартные кредитные карточки с магнитной полосой. Для считывания необходимо расположить карточку определенным образом и провести ее через считыватель, это не всегда удобно и требует определенного времени. Карты и считыватели имеют достаточно большой, но вполне конечный ресурс. Загрязнение карты, размещение вблизи сильных источников магнитного поля может привести к выходу ее из строя.

Методы и средства инженерной защиты объектов информатизации

54

Слайд 55Карты Виганда (Wigand) представляют собой пластиковую карточку, в которую при изготовлении запрессованы

Карты Виганда (Wigand) представляют собой пластиковую карточку, в которую при изготовлении запрессованы

Методы и средства инженерной защиты объектов информатизации

55

Слайд 56Бесконтактные (Proximity) карты обеспечивают считывание кода просто при поднесении карточки к считывателю

Бесконтактные (Proximity) карты обеспечивают считывание кода просто при поднесении карточки к считывателю

Методы и средства инженерной защиты объектов информатизации

56

Слайд 57По той же технологии изготавливаются идентификаторы в виде брелков, браслетов или специальных

По той же технологии изготавливаются идентификаторы в виде брелков, браслетов или специальных

Методы и средства инженерной защиты объектов информатизации

57

Слайд 58Штрих-код — карточки содержат штрих код (Barcode), нанесенный на бумажную или пластиковую

Штрих-код — карточки содержат штрих код (Barcode), нанесенный на бумажную или пластиковую

Радиоканальныеустройства — могут использоваться для передачи кода считывателю. Идентификатором может служить миниатюрный радиобрелок или небольшой передатчик, установленный на автомобиле. Достаточной степенью защищенности обладают только специальные системы с «блуждающим» кодом, остальные системы достаточно легко «взламываются». Преимущество — большой радиус действия. Обычно используются для управления воротами, шлагбаумами и т.п.

ИК-брелки — миниатюрные передатчики кода в инфракрасном диапазоне. Они лучше, чем радиоканальные устройства, защищены от перехвата, за счет большей направленности и меньшего радиуса. Находят очень ограниченное применение.

Методы и средства инженерной защиты объектов информатизации

58

Слайд 59Смарт-карты — карты формата обычной кредитки, имеют встроенный процессор и контактные площадки

Смарт-карты — карты формата обычной кредитки, имеют встроенный процессор и контактные площадки

Электронные ключи — различные устройства, содержащие код и передающие его считывателю через контакты. Наибольшее распространение получили брелки и карты touch memory производства фирмы Dallas Semiconductor. Микросхема с кодом расположена в миниатюрном корпусе из нержавеющей стали, конструктивно напоминающем батарейку «таблетка». Для передачи кода необходимо коснуться такой «таблеткой» контактов считывателя. Выпускаются в оправках в виде брелка или крепятся к карточке стандартного формата. Имеют крайне высокую износостойкость, механическую прочность, устойчивы к агрессивным средам.

Биометрические системы распознавания основаны на анализе индивидуальных биометрических признаков человека: отпечатков пальцев, тембра голоса, рисунка сетчатки глаза, формы кисти руки. В настоящее время идут исследования возможности применения биометрических систем распознавания по расположению зубов (стоматологической матрице) ротовой полости человека.

Методы и средства инженерной защиты объектов информатизации

59

Слайд 60Турникеты являются традиционными и одними из важнейших исполнительных механизмов систем контроля доступа.

Турникеты являются традиционными и одними из важнейших исполнительных механизмов систем контроля доступа.

Методы и средства инженерной защиты объектов информатизации

60

Слайд 61Ведь предъявив считывателю карточку, пользователь может не только пройти сам, но и

Ведь предъявив считывателю карточку, пользователь может не только пройти сам, но и

Методы и средства инженерной защиты объектов информатизации

61

Слайд 62Трипод — турникет с вращающимися преграждающими планками. Трипод является наиболее популярным типом

Трипод — турникет с вращающимися преграждающими планками. Трипод является наиболее популярным типом

Полупрофильный турникет — конструктивно напоминает хорошо знакомую «вертушку». Обеспечивает большую степень защищенности, чем трипод, но требует большего пространства для установки.

Методы и средства инженерной защиты объектов информатизации

62

Слайд 63Калитка — турникет, выполненный в виде калитки. Существуют модели с моторизованным приводом

Калитка — турникет, выполненный в виде калитки. Существуют модели с моторизованным приводом

Скоростные турникеты — обеспечивают более высокую пропускную способность. Они могут иметь конструкцию с дверцами небольшой высоты или высокими створками, обеспечивающими повышенную степень секретности. Скоростные модели могут, как правило, работать в режиме «постоянно открыт», т.е. створки в исходном положении открыты и закрываются только при попытке несанкционированного прохода (аналогично установленным в Московском метрополитене).

Полнопрофильные турникеты — турникеты, обеспечивающие максимальную степень секретности. Они имеют конструкцию в полный рост человека, могут быть выполнены в виде вращающихся брусьев, вращающихся стеклянных створок и т.п. Ряд моделей предназначены для установки на улице и обеспечивают контроль доступа на охраняемые территории.

Методы и средства инженерной защиты объектов информатизации

63

Слайд 64Доводчики двери служат для принудительного закрытия двери и обеспечивают надежную работу электрозамков.

Доводчики двери служат для принудительного закрытия двери и обеспечивают надежную работу электрозамков.

Контрольно-проездные пункты для пропуска авто- и железнодорожного транспорта оборудуются:

Раздвижными или распашными воротами и шлагбаумами с механическим, электромеханическим и гидравлическим приводами, а также устройствами для аварийной остановки ворот и открывания их вручную;

Контрольными площадками с помостами для просмотра автомобилей;

Светофорами, предупредительными знаками и световыми табло типа «берегись автомобиля» и др.;

Телефонной и тревожной связью и освещением для осмотра автотранспорта.

Методы и средства инженерной защиты объектов информатизации

64

Электронные таблицы Excel

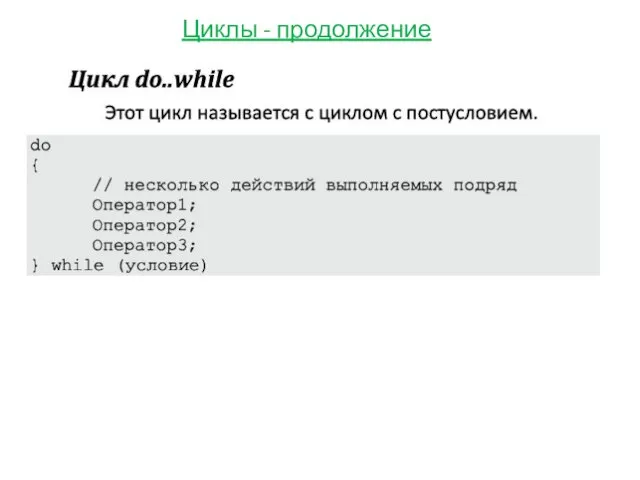

Электронные таблицы Excel Циклы - продолжение

Циклы - продолжение Эпиграфы

Эпиграфы Мини-хакатон ИИТТ

Мини-хакатон ИИТТ Автоматизация учета производящих земляные работы организаций для кабельного участка гомельского филиала РУП

Автоматизация учета производящих земляные работы организаций для кабельного участка гомельского филиала РУП Название приложения. Название кейса. Название команды. ФИО участников. Название МБУ (шаблон)

Название приложения. Название кейса. Название команды. ФИО участников. Название МБУ (шаблон) Блок формирования тестовых сигналов для ИМС

Блок формирования тестовых сигналов для ИМС Виды БД

Виды БД ВКонтакте - российская социальная сеть

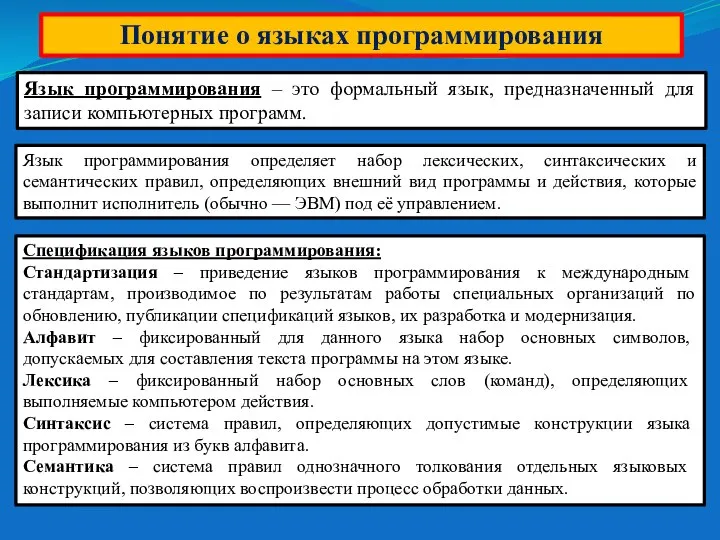

ВКонтакте - российская социальная сеть Понятие о языках программирования

Понятие о языках программирования Влияние социальных сетей и Интернета на речь молодёжи

Влияние социальных сетей и Интернета на речь молодёжи Веб-сайт по теме: клуб интеллектуалов Что? Где? Когда?

Веб-сайт по теме: клуб интеллектуалов Что? Где? Когда? Системный анализ и моделирование

Системный анализ и моделирование Телекоммуникационные технологии

Телекоммуникационные технологии Разработка информационной системы для решения задачи анализа финансовых потоков многоуровневой организации

Разработка информационной системы для решения задачи анализа финансовых потоков многоуровневой организации Электронная почта

Электронная почта Использование нечеткой логики в экспертных системах

Использование нечеткой логики в экспертных системах Программное обеспечение

Программное обеспечение Программирование на языке Python

Программирование на языке Python Как играть в transformice

Как играть в transformice Программная обработка данных на компьютере

Программная обработка данных на компьютере Операции отношения и логические операции

Операции отношения и логические операции Управление безопасностью

Управление безопасностью Языки программирования. Первые языки программирования

Языки программирования. Первые языки программирования _Создание web-сайта_ (1)

_Создание web-сайта_ (1) Указатели и массивы

Указатели и массивы Системы счисления

Системы счисления Виды графики. 8 класс

Виды графики. 8 класс