Содержание

- 2. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ – СОСТОЯНИЕ ЗАЩИЩЕННОСТИ ИНФОРМАЦИОННОЙ СРЕДЫ ОТ ВОЗДЕЙСТВИЯ ИСТОЧНИКОВ УГРОЗ, ОБЕСПЕЧИВАЮЩЕЕ ЕЕ ФОРМИРОВАНИЕ, ИСПОЛЬЗОВАНИЕ, РАЗВИТИЕ

- 3. Угроза информационной безопасности совокупность условий и факторов, создающих опасность нарушения информационной безопасности. Под угрозой (в общем)

- 4. Информационные угрозы могут быть обусловлены: естественными факторами стихийные бедствия — пожар, наводнение, ураган, молния и другие

- 5. Неумышленные угрозы неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных

- 6. Умышленные угрозы Умышленные угрозы преследуют цель нанесения ущерба пользователям АИС и, в свою очередь, подразделяются на

- 7. К основным угрозам безопасности относят: раскрытие конфиденциальной информации; компрометация информации; несанкционированное использование информационных ресурсов; ошибочное использование

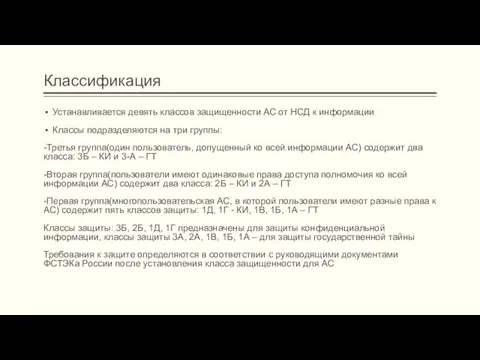

- 8. Классификация Устанавливается девять классов защищенности АС от НСД к информации Классы подразделяются на три группы: -Третья

- 10. Скачать презентацию

Понятие информация

Понятие информация Моделирование систем. Оценка производительности (эффективности) компьютерных систем и сетей

Моделирование систем. Оценка производительности (эффективности) компьютерных систем и сетей Сетевые информационные технологии

Сетевые информационные технологии Языки программирования. Лекция 1

Языки программирования. Лекция 1 Биография И.А. Крылова

Биография И.А. Крылова Операторы PHP

Операторы PHP Продвинутые основы Блюпринтов. Лекция 7. Нода Gate

Продвинутые основы Блюпринтов. Лекция 7. Нода Gate Средства визуальной коммуникации

Средства визуальной коммуникации Kodlayici (encoder)

Kodlayici (encoder) Библиографическая запись. Библиографическое описание

Библиографическая запись. Библиографическое описание Что такое форматирование документа?

Что такое форматирование документа? Техническое обеспечение информационных технологий управления организацией

Техническое обеспечение информационных технологий управления организацией Лекция 2 - Алгоритмические структуры

Лекция 2 - Алгоритмические структуры Сеть интернет. ICQ

Сеть интернет. ICQ Windows Ultra

Windows Ultra Масиви. Введення даних у масив

Масиви. Введення даних у масив Информационные системы и технологии. Виды информационых систем

Информационные системы и технологии. Виды информационых систем Циклы. Повторение

Циклы. Повторение Создание фильма в Google Фото

Создание фильма в Google Фото Геоинформационные технологии в системах территориального управления

Геоинформационные технологии в системах территориального управления Интернетэкзамен в сфере профессионального образования (ФЭПО)

Интернетэкзамен в сфере профессионального образования (ФЭПО) Поиск и устранение неисправностей

Поиск и устранение неисправностей Работа с объектами в векторных графических редакторах

Работа с объектами в векторных графических редакторах Цифровая схемотехника. Синтез произвольных комбинаторных схем

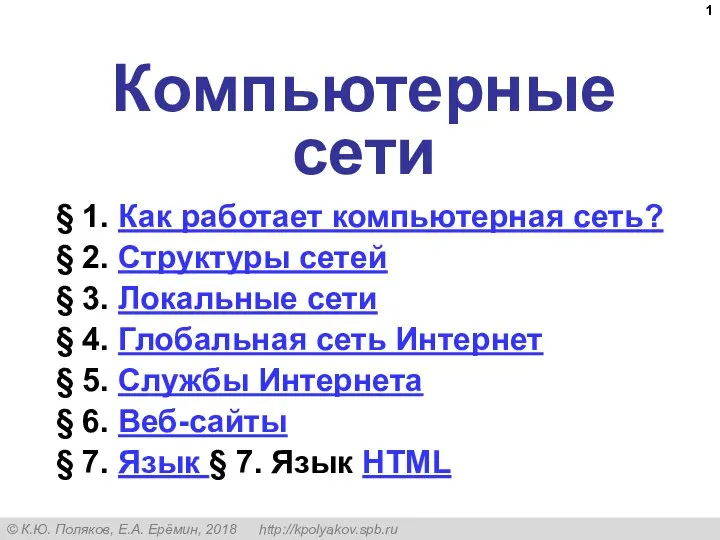

Цифровая схемотехника. Синтез произвольных комбинаторных схем 9-1_Компьютерные сети

9-1_Компьютерные сети Управление исполнителями

Управление исполнителями Безопасный интернет

Безопасный интернет Windows Azure. Введение

Windows Azure. Введение