Содержание

- 2. Вопросы 1. Вектора угроз,для информационных объектов. 2. Обзор основных этапов атаки на приложение. 3. Общее представление,

- 3. Вопрос №1 Вектора угроз,для информационных объектов

- 4. Вектора угроз,для информационных объектов Для того, что бы понять все вектора угроз, необходимо ответить на следующие

- 5. Вектора угроз,для информационных объектов Под угрозой понимаю вероятность успешной атаки. Под атакой на приложение, понимаю такое

- 6. Вектора угроз,для информационных объектов К основным целям атаки, на информационные объекты считаются: - социально-политическая, цель -

- 7. Вектора угроз,для информационных объектов - получение экономической выгоды, через промышленный шпионаж, или деструктивную деятельность, в инфраструктуре

- 8. Вектора угроз,для информационных объектов Категории атакующих: - Сканер - Организованная кибергруппа - Коммерческая кибергруппа - APT(Advanced

- 9. Вопрос №2 Рассмотрение основных этапов атаки на приложение

- 10. Рассмотрение основных этапов атаки на приложение Атака на информационные объекты делится на следующие этапы: 0. Разведка;

- 11. Рассмотрение основных этапов атаки на приложение Для приложения характеры только два этапа атаки: - Сканирование и

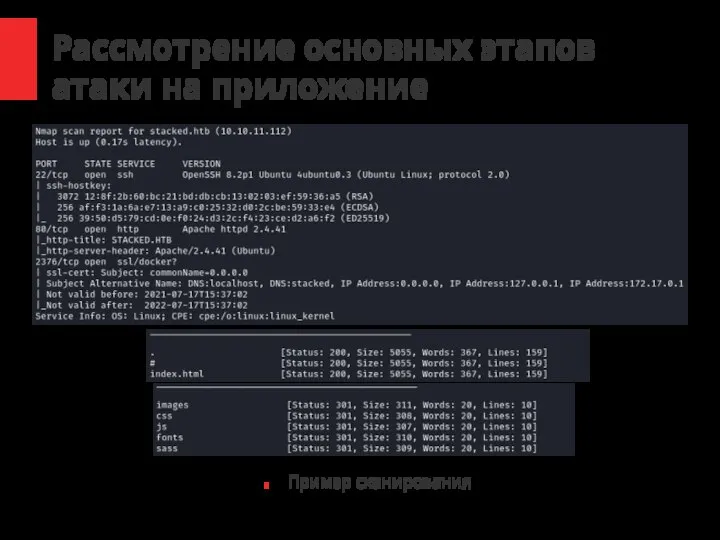

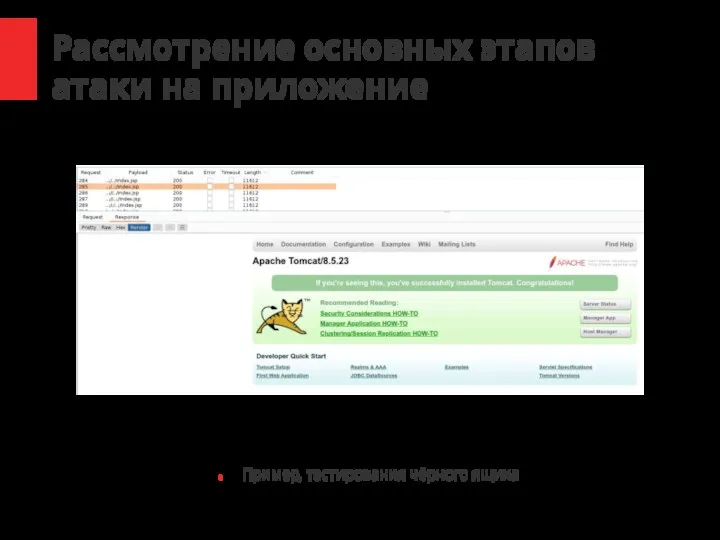

- 12. Рассмотрение основных этапов атаки на приложение Пример сканирования

- 13. Рассмотрение основных этапов атаки на приложение Для проведения атаки необходимо изучить приложение, выяснить, что это за

- 14. Рассмотрение основных этапов атаки на приложение Пример, тестирования чёрного ящика

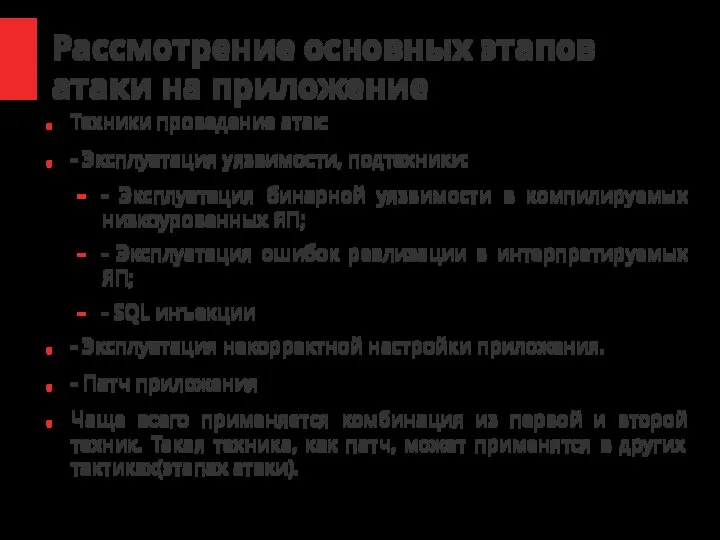

- 15. Рассмотрение основных этапов атаки на приложение Техники проведение атак: - Эксплуатация уязвимости, подтехники: - Эксплуатация бинарной

- 16. Вопрос №3 Общее представление, об уязвимостях приложений

- 17. Общее представление, об уязвимостях приложений Уязвимость — это ошибка в реализации приложения, в результате которой, возможно

- 18. Общее представление, об уязвимостях приложений По получаемому результату, уязвимости делятся на несколько категории: - Утечка данных(Data

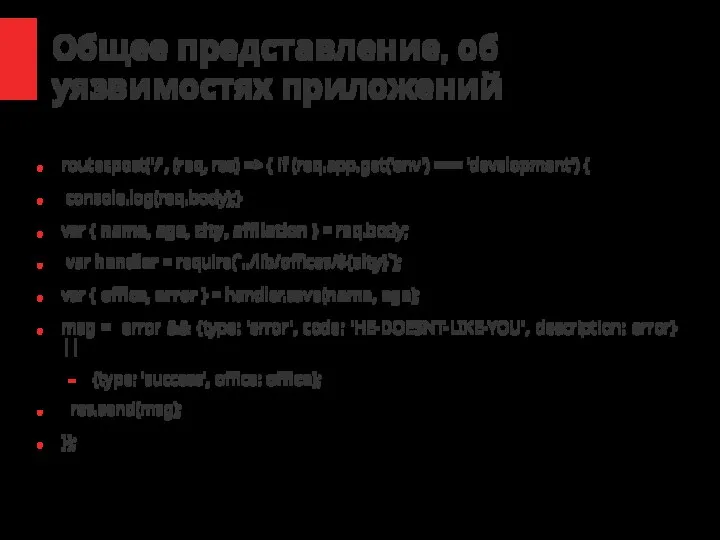

- 19. Общее представление, об уязвимостях приложений router.post('/', (req, res) => { if (req.app.get('env') === 'development') { console.log(req.body);}

- 20. Общее представление, об уязвимостях приложений Наиболее частой уязвимостью, всех веб-приложений, является SQL- иньекция, так как редкое

- 21. Общее представление, об уязвимостях приложений $user = $_GET['user']; $query = "SELECT * FROM news WHERE user='$user'";

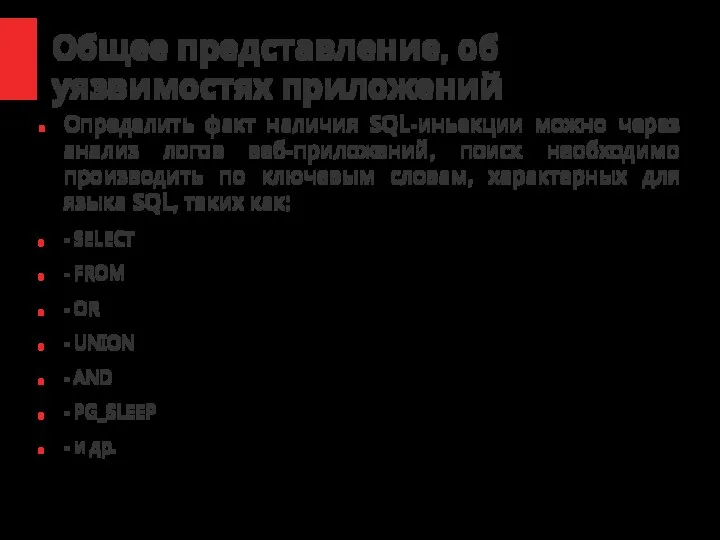

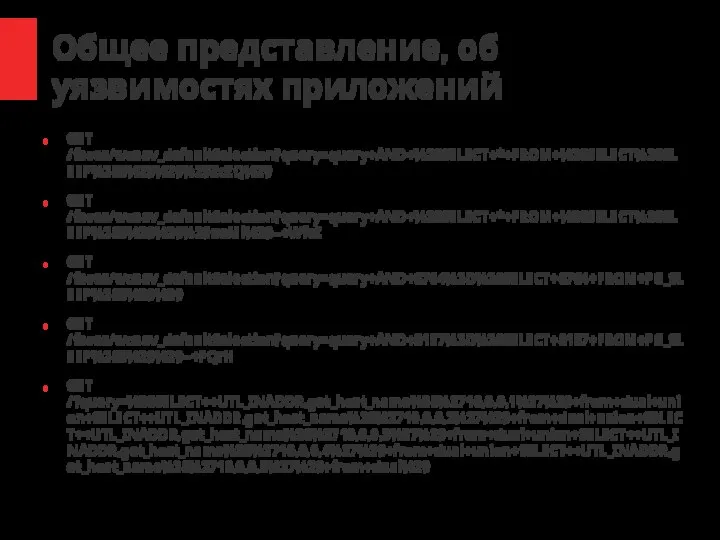

- 22. Общее представление, об уязвимостях приложений Определить факт наличия SQL-иньекции можно через анализ логов веб-приложений, поиск необходимо

- 23. Общее представление, об уязвимостях приложений GET /faces/wcnav_defaultSelection?query=query+AND+%28SELECT+*+FROM+%28SELECT%28SLEEP%285%29%29%29ZcZQ%29 GET /faces/wcnav_defaultSelection?query=query+AND+%28SELECT+*+FROM+%28SELECT%28SLEEP%285%29%29%29uaMl%29--+WfeI GET /faces/wcnav_defaultSelection?query=query+AND+6764%3D%28SELECT+6764+FROM+PG_SLEEP%285%29%29 GET /faces/wcnav_defaultSelection?query=query+AND+8157%3D%28SELECT+8157+FROM+PG_SLEEP%285%29%29--+FQrH GET /?query=%28SELECT++UTL_INADDR.get_host_name%28%2710.0.0.1%27%29+from+dual+union+SELECT++UTL_INADDR.get_host_name%28%2710.0.0.2%27%29+from+dual+union+SELECT++UTL_INADDR.get_host_name%28%2710.0.0.3%27%29+from+dual+union+SELECT++UTL_INADDR.get_host_name%28%2710.0.0.4%27%29+from+dual+union+SELECT++UTL_INADDR.get_host_name%28%2710.0.0.5%27%29+from+dual%29 Пример,

- 24. Общее представление, об уязвимостях приложений GET ?query=%3C%21--%23EXEC+cmd%3D%22dir+%5C%22--%3E GET /faces/wcnav_defaultSelection?query=%22%3E%3C%21--%23EXEC+cmd%3D%22dir+%5C%22--%3E%3C GET /faces?query=%22%3E%3C%21--%23EXEC+cmd%3D%22dir+%5C%22--%3E%3C GET /?query=%3C%21--%23EXEC+cmd%3D%22dir+%5C%22--%3E GET ?query=%22%3E%3C%21--%23EXEC+cmd%3D%22dir+%5C%22--%3E%3C GET

- 26. Скачать презентацию

![Общее представление, об уязвимостях приложений $user = $_GET['user']; $query = "SELECT *](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1114237/slide-20.jpg)

Визуализация данных спутникового зондирования. ГИС QGIS

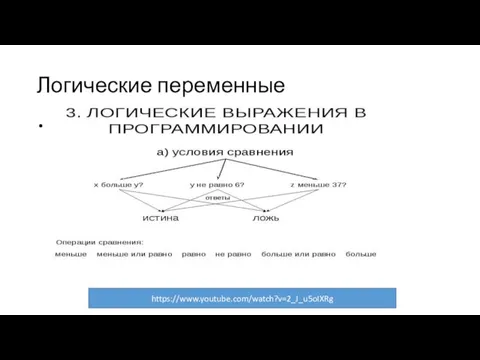

Визуализация данных спутникового зондирования. ГИС QGIS Логические операции

Логические операции TOP 5 MS Excel FEATURES

TOP 5 MS Excel FEATURES _Создание web-сайта_ (1)

_Создание web-сайта_ (1) TeslaComputerArts. Мы в социальных сетях

TeslaComputerArts. Мы в социальных сетях Модель взаимодейсвтия: Клиника – МойМедПортал

Модель взаимодейсвтия: Клиника – МойМедПортал Конкурс социальных сетей

Конкурс социальных сетей Best practices tools: Development in the team

Best practices tools: Development in the team Промышленные сети и системы подключения

Промышленные сети и системы подключения Национальные проекты цифровизации российской экономики

Национальные проекты цифровизации российской экономики Презентация на тему Информация

Презентация на тему Информация  Операционные системы

Операционные системы 10__

10__ Структуры хранения данных

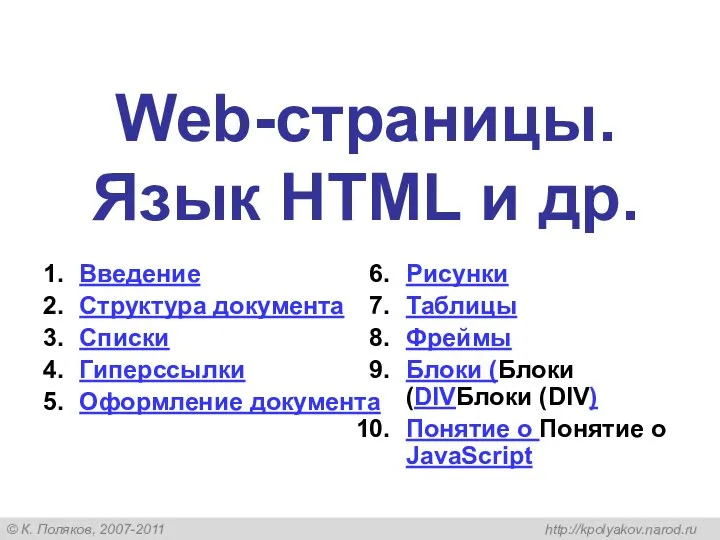

Структуры хранения данных Web-страницы. Язык HTML

Web-страницы. Язык HTML Использование облачных технологий на занятиях по информатике

Использование облачных технологий на занятиях по информатике Hecate

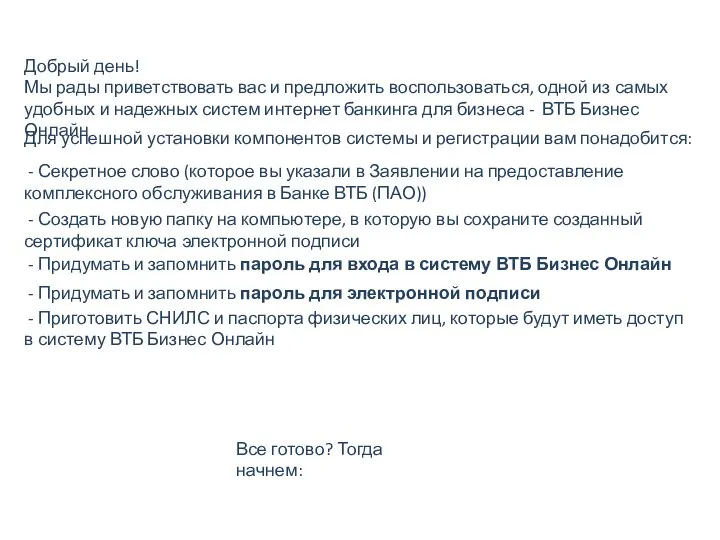

Hecate Интернет банк ВТБ Бизнес Онлайн

Интернет банк ВТБ Бизнес Онлайн Комплектование, конфигурирование и настройка средств вычислительной техники

Комплектование, конфигурирование и настройка средств вычислительной техники Паскаль и информатика

Паскаль и информатика Сервисы для безопасности облачных служб

Сервисы для безопасности облачных служб Создание функции, аргументы, параметры, возвращение результата

Создание функции, аргументы, параметры, возвращение результата Презентация на тему Интернет: да или нет

Презентация на тему Интернет: да или нет  Lektsia_1_Trendy_i_strategia

Lektsia_1_Trendy_i_strategia Виды и классификации информационных систем

Виды и классификации информационных систем Определение машины Тьюринга

Определение машины Тьюринга Демоны (Программы) Linux

Демоны (Программы) Linux Installation testing mentoring program for manual QA

Installation testing mentoring program for manual QA