Содержание

- 2. ВУС-300300 Введение в специальность Тема № 2: «Основы комплексной системы защиты информации»

- 3. Тема № 2. «Основы комплексной системы защиты информации» ЗАНЯТИЕ 1. «Основы комплексной системы защиты информации»

- 4. Занятие № 1. «Основы комплексной системы защиты информации» Учебные вопросы. Методологические основы комплексной системы защиты информации.

- 5. Вопрос № 1. Вопрос № 1. Методологические основы комплексной системы защиты информации. В руководящих документах приведены

- 6. Вопрос № 1. Вопрос № 1. Методологические основы комплексной системы защиты информации. создание программных и технических

- 7. Вопрос № 1. Вопрос № 1. Методологические основы комплексной системы защиты информации. внедрение в технические средства

- 8. Вопрос № 1. Вопрос № 1. Методологические основы комплексной системы защиты информации. Модель нарушителя в руководящих

- 9. Вопрос № 1. Вопрос № 1. Методологические основы комплексной системы защиты информации. Можно выделить следующие уровни

- 10. Вопрос № 1. Вопрос № 1. Методологические основы комплексной системы защиты информации. 2) создание и запуск

- 11. Вопрос № 1. Методологические основы комплексной системы защиты информации. 4) весь объем возможностей лиц, осуществляющих проектирование,

- 12. Вопрос № 1. Вопрос № 1. Методологические основы комплексной системы защиты информации. С учетом различных уровней

- 13. Вопрос № 1. Методологические основы комплексной системы защиты информации. ручной или программный подбор паролей путем их

- 14. Вопрос № 1. Методологические основы комплексной системы защиты информации. подключение к линии связи и перехват доступа

- 15. Вопрос № 1. Методологические основы комплексной системы защиты информации. создание условий для связи по компьютерной сети

- 16. Вопрос № 1. Методологические основы комплексной системы защиты информации. тщательное изучение подсистемы защиты КС и используемой

- 17. Вопрос № 1. Методологические основы комплексной системы защиты информации. Если к регистрационной базе данных КС разрешен

- 18. Вопрос № 1. Вопрос № 1. Методологические основы комплексной системы защиты информации. Для удобства назначения полномочий

- 19. Вопрос№2.Основные положения теории систем. При выборе паролей пользователи КС должны руководствоваться двумя, по сути взаимоисключающими, правилами

- 20. Вопрос№2.Основные положения теории систем. Требование не повторяемости паролей может быть реализовано двумя способами. Во-первых, можно установить

- 21. Вопрос№2.Основные положения теории систем. Постоянная блокировка учетной записи при обнаружении по-1 пытки подбора пароля (до снятия

- 22. Вопрос№2.Основные положения теории систем. При любой реакции системы на попытку подбора пароля необходимо в настройках параметров

- 24. Скачать презентацию

Применение информационных технологий в фармацевтической деятельности

Применение информационных технологий в фармацевтической деятельности Инструкция по установке программного обеспечения ArTecрвом веке

Инструкция по установке программного обеспечения ArTecрвом веке База данных SQLite. Лекция 12

База данных SQLite. Лекция 12 Как обогнать Директ и instagram при помощи Google Adwords

Как обогнать Директ и instagram при помощи Google Adwords Переменные. Типы данных С++

Переменные. Типы данных С++ Некоторые понятия, связанные с ЭС и ИИ

Некоторые понятия, связанные с ЭС и ИИ Maths. Switcher

Maths. Switcher Элементы алгебры, логики. Математические основы информатики

Элементы алгебры, логики. Математические основы информатики Алгоритмы цветового кодирования для повышения информативности компьютерных визуализаций

Алгоритмы цветового кодирования для повышения информативности компьютерных визуализаций Тестирование. Начало

Тестирование. Начало Что такое массив?

Что такое массив? 5 2 ИОННАЯ ИМПЛАНТАЦИЯ

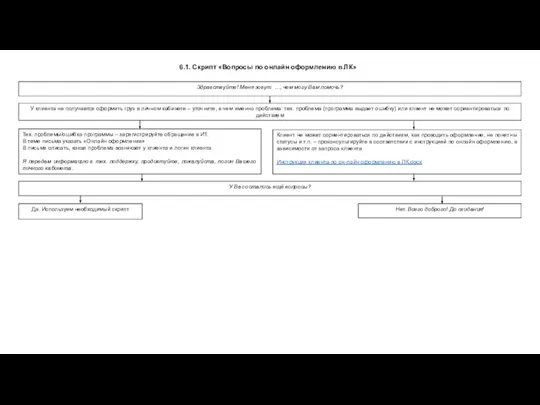

5 2 ИОННАЯ ИМПЛАНТАЦИЯ Вопросы по онлайн оформлению груза в личном кабинете

Вопросы по онлайн оформлению груза в личном кабинете Obraz Rosji w polskich mediach

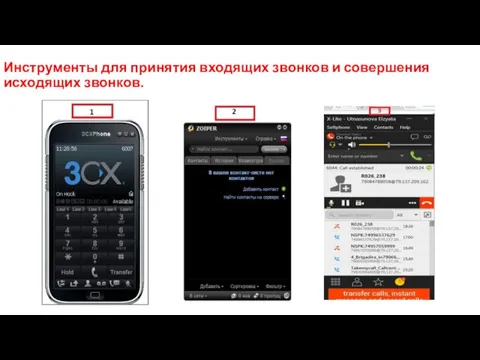

Obraz Rosji w polskich mediach Инструменты для принятия входящих звонков и совершения исходящих звонков

Инструменты для принятия входящих звонков и совершения исходящих звонков Информатика

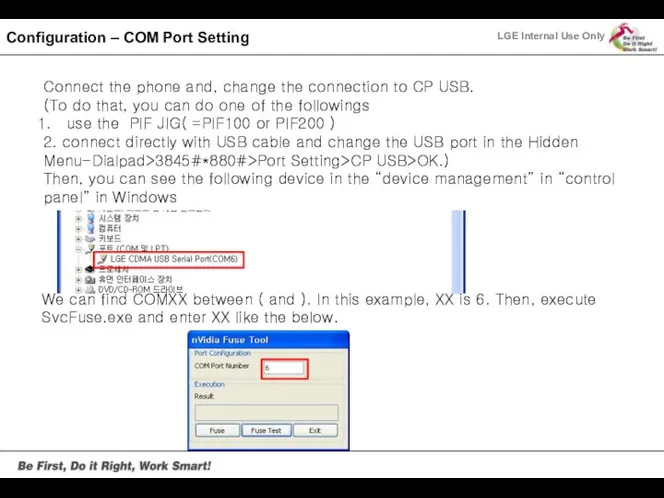

Информатика Configuration – COM Port Setting

Configuration – COM Port Setting Программный продукт Система формирования отчетности

Программный продукт Система формирования отчетности Знакомство с каскадными таблицами стилей

Знакомство с каскадными таблицами стилей Подразделение в документах движения ДС

Подразделение в документах движения ДС Текстовый редактор Word. Вставка графических объектов в текстовый документ

Текстовый редактор Word. Вставка графических объектов в текстовый документ Операторы PHP

Операторы PHP Операции импликация и эквивалентность

Операции импликация и эквивалентность Практика. Курсовой проект. Страница интернет магазина

Практика. Курсовой проект. Страница интернет магазина Домашнее задание. Подготовка электронной презентации по одному из художников XIX века

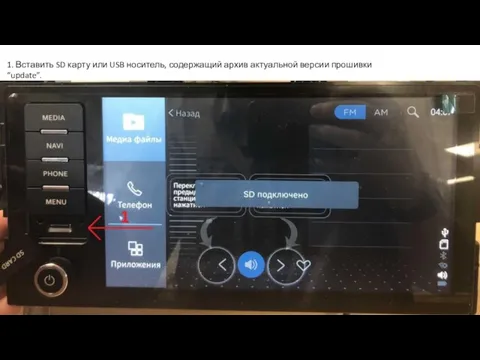

Домашнее задание. Подготовка электронной презентации по одному из художников XIX века Инструкция по обновлению GN2020

Инструкция по обновлению GN2020 Метрики в задачах ранжирования и матчинга

Метрики в задачах ранжирования и матчинга Презентация на тему Визуальная среда Delphi

Презентация на тему Визуальная среда Delphi