Содержание

- 2. Политика безопасности Под политикой безопасности понимается совокупность норм и правил, регламентирующих процесс обработки информации, выполнение которых

- 3. Политика безопасности Информационная безопасность - сравнительно молодая, быстро развивающаяся область информационных технологий. Под информационной безопасностью будем

- 4. Модели безопасности Основную роль в методе формальной разработки системы играет так называемая модель безопасности (модель управления

- 5. Модели безопасности Доступ к информации — ознакомление с информацией, ее обработка, в частности, копирование, модификация или

- 6. Модели безопасности

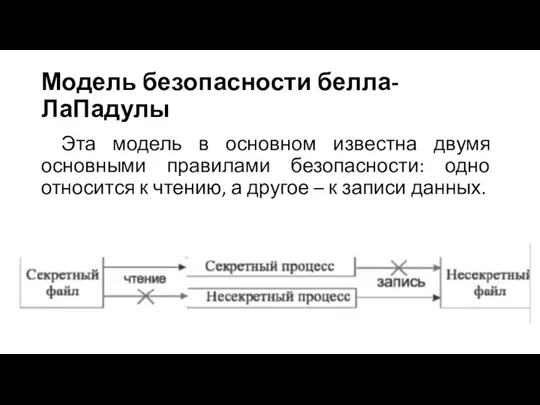

- 7. Модель безопасности белла-ЛаПадулы Эта модель в основном известна двумя основными правилами безопасности: одно относится к чтению,

- 8. Пусть в системе имеются данные (файлы) двух видов: секретные и несекретные, а пользователи этой системы также

- 9. Пусть в системе имеются данные (файлы) двух видов: секретные и несекретные, а пользователи этой системы также

- 10. Модель безопасности белла-ЛаПадулы Общее правило звучит так: пользователи могут читать только документы, уровень секретности которых не

- 11. Модель матрицы доступов Харрисона –Рузо – Ульмана. Модель Харрисона - Руззо - Ульмана (Harrison, Ruzo Ullman,

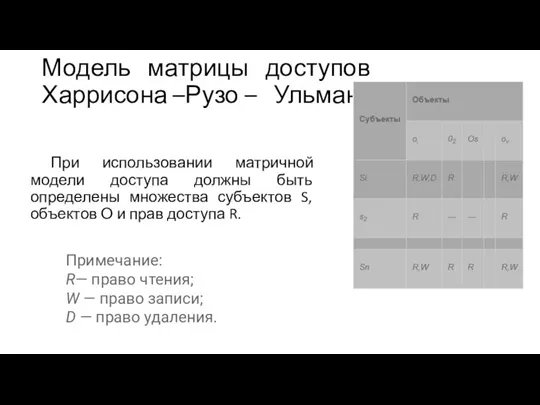

- 12. Модель матрицы доступов Харрисона –Рузо – Ульмана. При использовании матричной модели доступа должны быть определены множества

- 13. Для модели Харрисона-Рузо-Ульмана были доказаны следующие утверждения: Существует алгоритм, который проверяет, является ли исходное состояние монооперационной

- 14. Модель Take-Grant Модель TAKE-GRANT, имеющая важное теоретическое значение в исследовании процессов распространения прав доступа в системах,

- 15. Модель Take-Grant Модель распространения прав доступа Take-Grant, предложенная в 1976 г., используется для анализа систем дискреционного

- 16. РОЛЕВАЯ МОДЕЛЬ ДОСТУПА (RBAC)

- 17. Модели разграничения доступа Разграничение доступа — совокупность правил, регламентирующих порядок и условия доступа субъекта к объектам

- 18. Мандатное разграничение доступа В мандатной модели обычные пользователи лишены возможности управлять настройками политик безопасности. Например, возможность

- 20. Скачать презентацию

Круглый стол. Цифровая 3D-медицина. Тенденции развития научно-исследовательской работы студентов Арзамасского филиала ННГУ

Круглый стол. Цифровая 3D-медицина. Тенденции развития научно-исследовательской работы студентов Арзамасского филиала ННГУ Знакомство со средой Компас. Программный интерфейс. Меню программы. Настройка рабочего стола

Знакомство со средой Компас. Программный интерфейс. Меню программы. Настройка рабочего стола Цикл. 5 класс

Цикл. 5 класс О состоянии и распространении различных видов Интернет – угроз

О состоянии и распространении различных видов Интернет – угроз Lorem ipsum. Presentation Template

Lorem ipsum. Presentation Template Инструкция по работе с ЭБС BOOK.RU

Инструкция по работе с ЭБС BOOK.RU Алгоритмическая конструкция Ветвление (урок 16 )

Алгоритмическая конструкция Ветвление (урок 16 ) Smart. Оформление POS-кредитов просто, быстро и без бумаг

Smart. Оформление POS-кредитов просто, быстро и без бумаг Операторы цикла

Операторы цикла Портал государственных и муниципальных услуг Республики Татарстан

Портал государственных и муниципальных услуг Республики Татарстан Файлы и файловая система

Файлы и файловая система Ядро операционной системы

Ядро операционной системы Основы алгоритмизации и программирования

Основы алгоритмизации и программирования Программирование на языке Паскаль. Циклы с условием

Программирование на языке Паскаль. Циклы с условием WCF-службы: Надёжность, Управление экземплярами (сеансы)

WCF-службы: Надёжность, Управление экземплярами (сеансы) Метод розпізнавання облич на основі AI сервісу Microsoft Azure та OpenCV

Метод розпізнавання облич на основі AI сервісу Microsoft Azure та OpenCV Ребенок в интернете. Правила безопасности

Ребенок в интернете. Правила безопасности О мультифрактальности сетевых медиакоммуникаций в ЕС и РФ: социально-теоретический аспект

О мультифрактальности сетевых медиакоммуникаций в ЕС и РФ: социально-теоретический аспект Анкета при регистрации интернет-ресурса текстильной фабрики

Анкета при регистрации интернет-ресурса текстильной фабрики Перелетные птицы. Материал для дополнительных занятий по развитию речи детей 4-5 лет

Перелетные птицы. Материал для дополнительных занятий по развитию речи детей 4-5 лет Шаблон презентации

Шаблон презентации Тысяча минус семь

Тысяча минус семь Приобретение, разработка и эксплуатация информационных систем. Лекция 8

Приобретение, разработка и эксплуатация информационных систем. Лекция 8 История развития вычислительной техники, информационных технологий

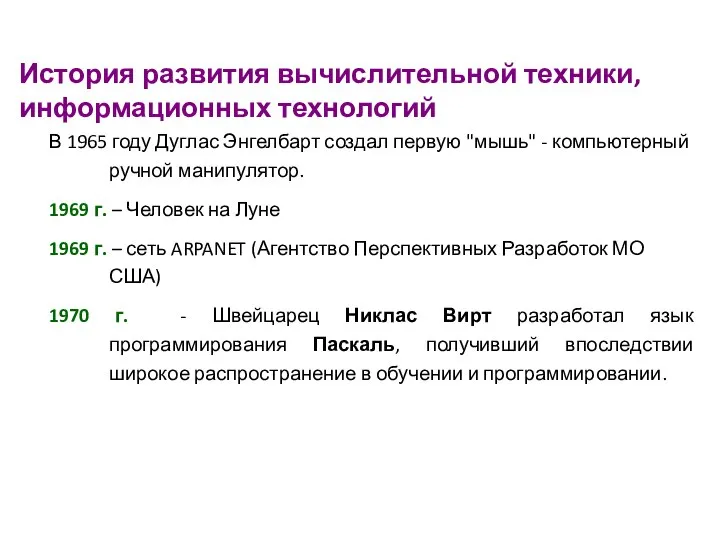

История развития вычислительной техники, информационных технологий Цифровые технологии в трехмерном моделировании

Цифровые технологии в трехмерном моделировании Верный Старт. Курсы онлайн обучения 1С

Верный Старт. Курсы онлайн обучения 1С Эффективное использование JUnit и TestNG

Эффективное использование JUnit и TestNG Массивы. Двумерные массивы. Спиралевидный и змеевидный обходы

Массивы. Двумерные массивы. Спиралевидный и змеевидный обходы