Слайд 2Виртуальные частные сети – VPN

VPN – Virtual Private Network – имитируют возможности

частной сети в рамках общедоступной, используя существующую инфраструктуру.

Особенность VPN – формирование логических связей не зависимо от типа физической среды. Позволяют обойтись без использования выделенных каналов.

Задача: обеспечение в общедоступной сети гарантированного качества обслуживания, а также их защита от возможного несанкционированного доступа или повреждения.

Цель VPN-технологий состоит в максимальной степени обособления потоков данных одного предприятия от потоков данных всех других пользователей сети общего пользования. Обособленность должна быть обеспечена в отношении параметров пропускной способности потоков и в конфиденциальности передаваемых данных.

Слайд 3 История зарождения VPN

История зарождения VPN уходит своими корнями далеко в 60-е

годы прошлого столетия, когда специалисты инженерно-технического отдела нью-йоркской телефонной компании разработали систему автоматического установления соединений абонентов АТС – Centrex (Central Exchange). Другими словами это не что иное, как виртуальная частная телефонная сеть, т.к. арендовались уже созданные каналы связи, т.е. создавались виртуальные каналы передачи голосовой информации. В настоящее время данная услуга заменяется более продвинутым ее аналогом – IP-Centrex.

1998 год – разработка приложений VPN, позволяющих осуществлять централизованный контроль со стороны пользователей

1999 год – модель аутентификации, дополнительные средства для конфигурирования клиентов

2000 год – включение средств VPN в Windows2000

В настоящее время технология вошла в фазу расцвета. Используются различные технологии и архитектуры с учетом потребностей конкретной сети.

Использование сети Интернет для предоставления удаленного доступа к информации может являться безопасным.

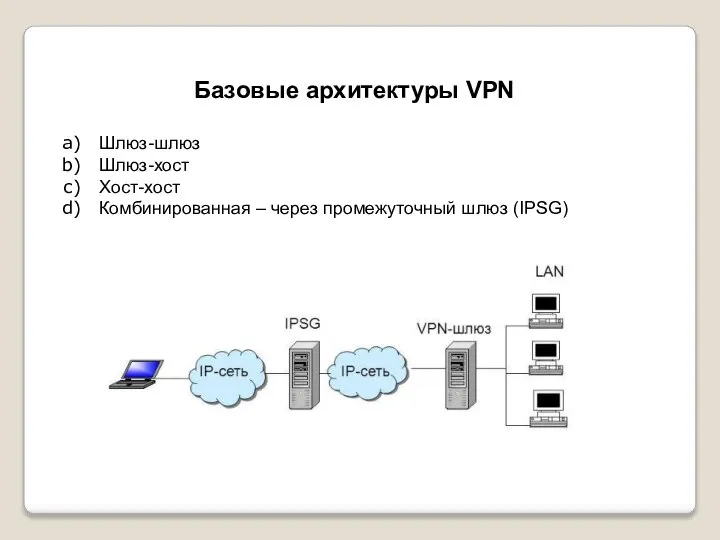

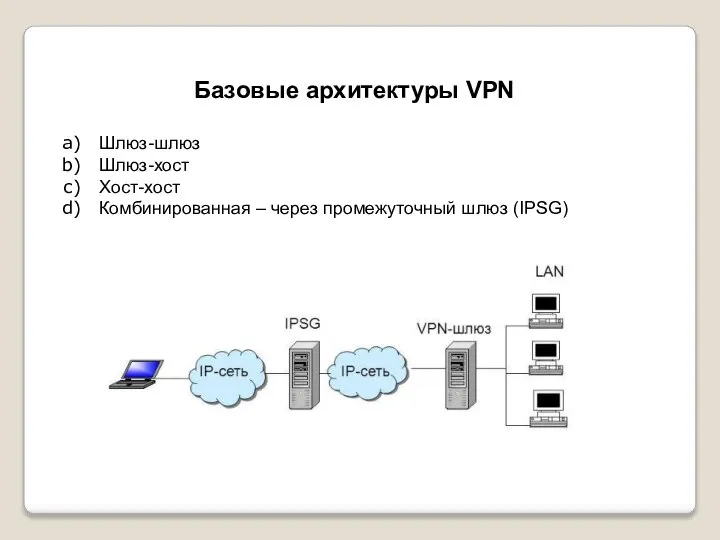

Слайд 5Базовые архитектуры VPN

Шлюз-шлюз

Шлюз-хост

Хост-хост

Комбинированная – через промежуточный шлюз (IPSG)

Слайд 6Основные компоненты VPN

VPN-шлюз – сетевое устройство, подключенное к нескольким сетям, выполняет функции

шифрования, идентификации, аутентификации, авторизации и туннелирования. Может быть решен как программно, так и аппаратно.

VPN-клиент (хост) решается программно. Выполняет функции шифрования и аутентификации. Сеть может быть построена без использования VPN-клиентов.

Туннель – логическая связь между клиентом и сервером. В процессе реализации туннеля используются методы защиты информации.

Граничный сервер – это сервер, являющийся внешним для корпоративной сети. В качестве такого сервера может выступать, например, брандмауэр или система NAT.

Обеспечение безопасности информации VPN – ряд мероприятий по защите трафика корпоративной сети при прохождении по туннелю от внешних и внутренних угроз.

Слайд 7Схемы взаимодействия провайдера и клиента

Пользовательская схема – оборудование размещается на территории

клиента, методы защиты информации и обеспечения QoS организуются самостоятельно.

Провайдерская схема – средства VPN размещаются в сети провайдера, методы защиты информации и обеспечения QoS организуются провайдером.

Смешанная схема – используется при взаимодействии клиента с несколькими провайдерами.

Слайд 8Схема соединения филиалов с центральным офисом

Слайд 9Связь удаленного пользователя с корпоративной сетью

Слайд 10Организация туннеля через провайдера Internet, поддерживающего службу VPN

Слайд 11 VPN-соединение защищенных сетей внутри корпоративной сети

Слайд 12VPN-соединение корпоративного клиента с защищенной сетью внутри корпоративной сети

Слайд 13Защита данных в VPN

Требования к защищенному каналу:

Конфиденциальность

Целостность

Доступность легальным

пользователям (аутентификация)

Методы организации защищенного канала:

Шифрование.

Аутентификация – позволяет организовать доступ к сети только легальных пользователей.

Авторизация – контролирует доступ легальных пользователей к ресурсам в объемах, соответствующих предоставленными им правами.

Туннелирование – позволяет зашифровать пакет вместе со служебной информацией.

Слайд 14Поддержка VPN на различных уровнях модели OSI

Канальный уровень:

–L2TP, PPTP и

др. (авторизация и аутентификация)

–Технология MPLS (установление туннеля)

Сетевой уровень:

–IPSec (архитектура «хост-шлюз» и «шлюз-шлюз», поддержка шифрования, авторизации и аутентификации, проблемы с реализацией NAT)

Транспортный уровень:

–SSL/TLS (архитектура «хост-хост» соединение из конца в конец, поддержка шифрования и аутентификации, реализован только для поддержки TCP-трафика)

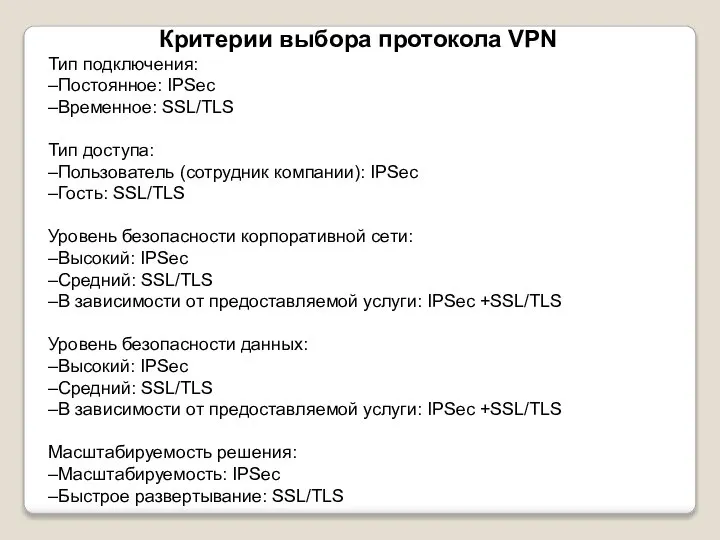

Слайд 15Критерии выбора протокола VPN

Тип подключения:

–Постоянное: IPSec

–Временное: SSL/TLS

Тип доступа:

–Пользователь (сотрудник компании): IPSec

–Гость: SSL/TLS

Уровень безопасности корпоративной сети:

–Высокий: IPSec

–Средний: SSL/TLS

–В зависимости от предоставляемой услуги: IPSec +SSL/TLS

Уровень безопасности данных:

–Высокий: IPSec

–Средний: SSL/TLS

–В зависимости от предоставляемой услуги: IPSec +SSL/TLS

Масштабируемость решения:

–Масштабируемость: IPSec

–Быстрое развертывание: SSL/TLS

Презентация на тему Геоинформационные системы в Интернете (ГИС)

Презентация на тему Геоинформационные системы в Интернете (ГИС)  Создание персонального сайта педагогического работника

Создание персонального сайта педагогического работника Игра Запомни

Игра Запомни Виды тестирования. Лекция 5

Виды тестирования. Лекция 5 Программирование на языке Си#. Работа с символьными строками

Программирование на языке Си#. Работа с символьными строками Представление информации в табличной форме

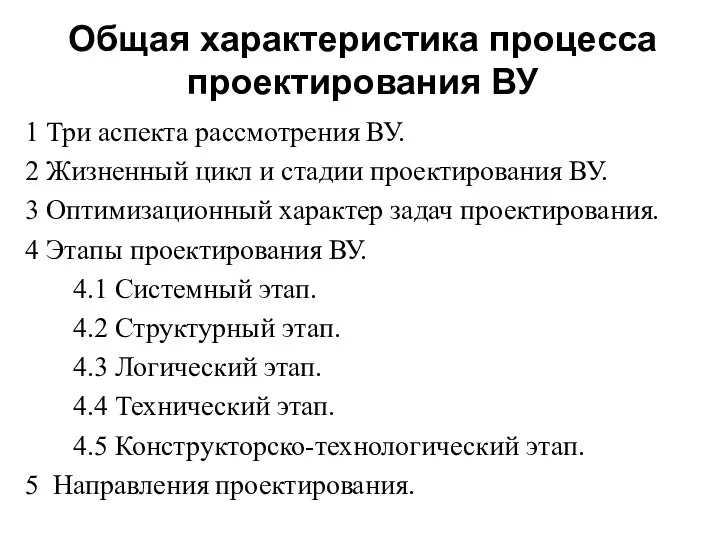

Представление информации в табличной форме Характеристика процесса проектирования ВУ

Характеристика процесса проектирования ВУ МПСвЭПиТК. Введение

МПСвЭПиТК. Введение Знакомство с Векторным редактором, встроеннЫм в WORD 2007

Знакомство с Векторным редактором, встроеннЫм в WORD 2007 Закрепление материала о Microsoft Word

Закрепление материала о Microsoft Word Логические основы устройства компьютера: базовые логические элементы

Логические основы устройства компьютера: базовые логические элементы Как можно задать значение переменной? Оператор присваивания

Как можно задать значение переменной? Оператор присваивания Алгоритмы

Алгоритмы Нужен всем, спору нет, безопасный Интернет

Нужен всем, спору нет, безопасный Интернет A. Another Game

A. Another Game Worldwidе Оil Portal - Это первый и единственный портал в мире

Worldwidе Оil Portal - Это первый и единственный портал в мире Презентация на тему Информационная культура

Презентация на тему Информационная культура  Методи підвищення безпеки захищуваних ресурсів засобами систем графічного паролю

Методи підвищення безпеки захищуваних ресурсів засобами систем графічного паролю Общие сведения о компьютерных сетях

Общие сведения о компьютерных сетях Алгоритмы с ветвлением и циклом. 3 класс

Алгоритмы с ветвлением и циклом. 3 класс Решение расчетных задач с помощью электронных таблиц Microsoft Excel

Решение расчетных задач с помощью электронных таблиц Microsoft Excel Обзор ERP-систем. Лекция №2

Обзор ERP-систем. Лекция №2 Схема технологии обеспечения электронным талоном на проезд (ЭТ ФСС). Предоставление билетному кассиру паспорта

Схема технологии обеспечения электронным талоном на проезд (ЭТ ФСС). Предоставление билетному кассиру паспорта OS Android

OS Android Алфавитный подход. Решение задач. Модуль 1

Алфавитный подход. Решение задач. Модуль 1 Правила поведения в кабинете информатики и вычислительной техники

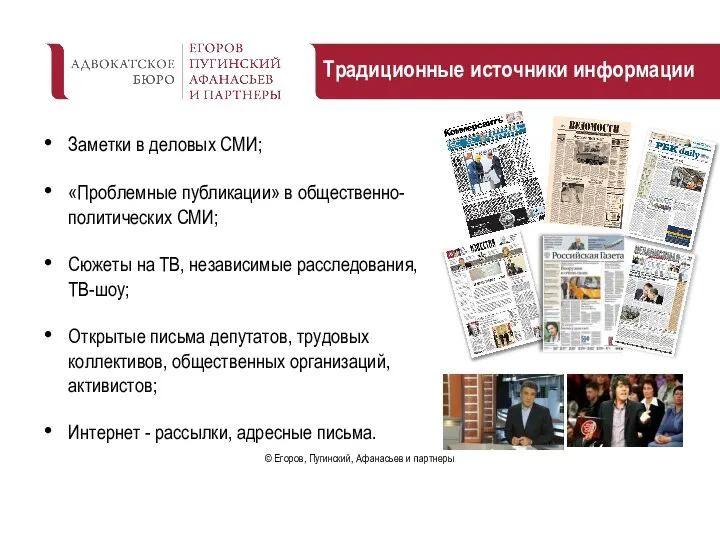

Правила поведения в кабинете информатики и вычислительной техники Традиционные источники информации

Традиционные источники информации Путевые листы для 1С

Путевые листы для 1С