Содержание

- 2. В некоторых случаях требуется покупка информации. Коммерческим компаниям бывает необходима информация, которая может повлиять на процесс

- 3. Информацию нельзя измерять только количественными характеристиками, т.к. качество ее различно, следовательно, различна и её стоимость. В

- 4. Cуществуют три главные причины тому, что информация имеет свою стоимость для бизнеса: 1. Информация снижает неопределенность

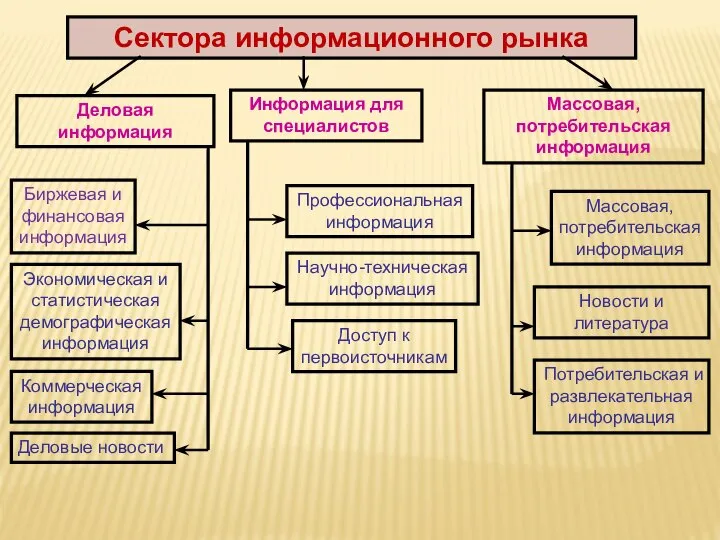

- 5. Сектора информационного рынка Деловая информация Информация для специалистов Массовая, потребительская информация Биржевая и финансовая информация Экономическая

- 6. Правовое регулирование Главная тенденция, характеризующая развитие современных информационных технологий - рост числа компьютерных преступлений, связанных с

- 7. Правовое регулирование Российской Федерации Закон «О правовой охране программ для ЭВМ и баз данных» регламентирует юридические

- 8. ИНФОРМАЦИОННОЕ ПРАВО Право распоряжения состоит в том, что только субъект-владелец информации имеет право определять, кому эта

- 9. Право собственности регулируется и охраняется государственной инфраструктурой: Законы Суд Наказание Знак охраны авторского права: © Имя

- 10. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ Информационная среда –это совокупность условий, средств и методов на базе компьютерных систем, предназначенных для

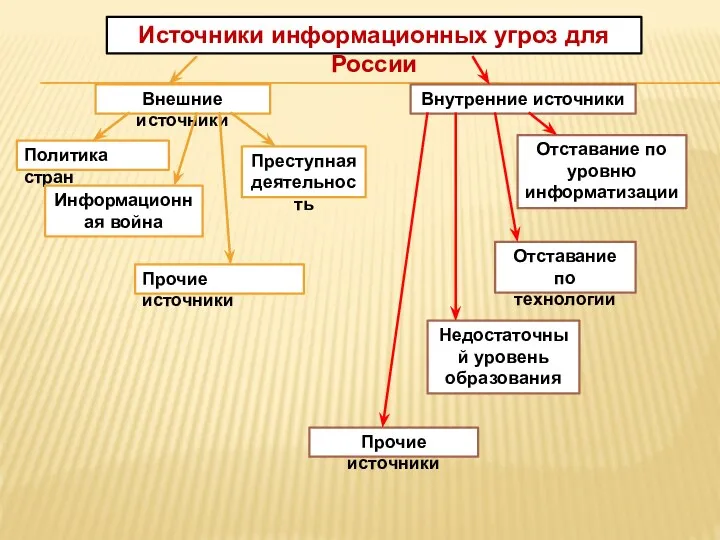

- 11. Источники информационных угроз для России Внешние источники Внутренние источники Политика стран Информационная война Преступная деятельность Прочие

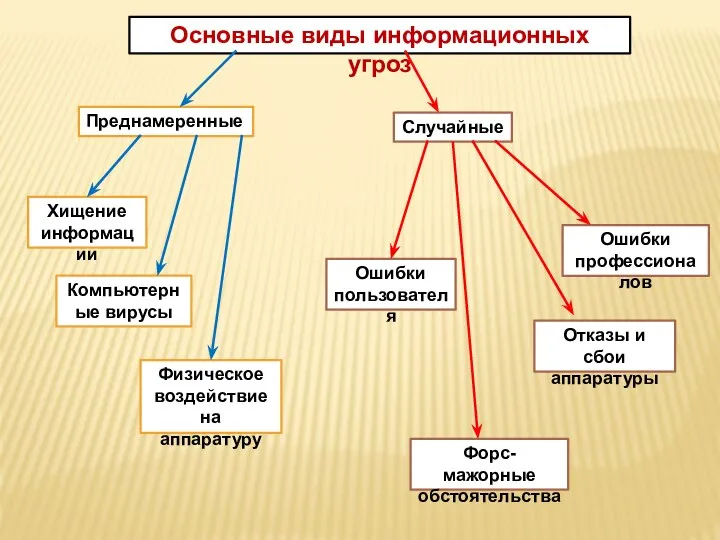

- 12. Основные виды информационных угроз Преднамеренные Хищение информации Компьютерные вирусы Физическое воздействие на аппаратуру Случайные Ошибки профессионалов

- 13. Основные цели и задачи информационной безопасности Цели информационной безопасности: Защита национальных интересов Обеспечение общества достоверной информацией

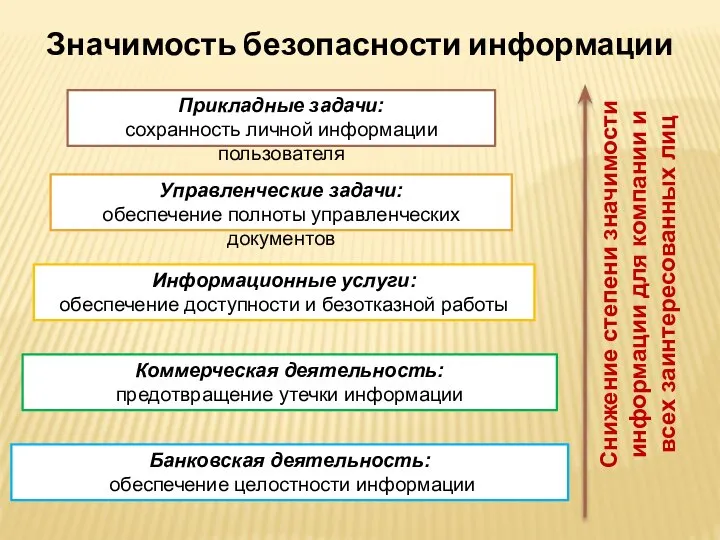

- 14. Значимость безопасности информации Прикладные задачи: сохранность личной информации пользователя Управленческие задачи: обеспечение полноты управленческих документов Информационные

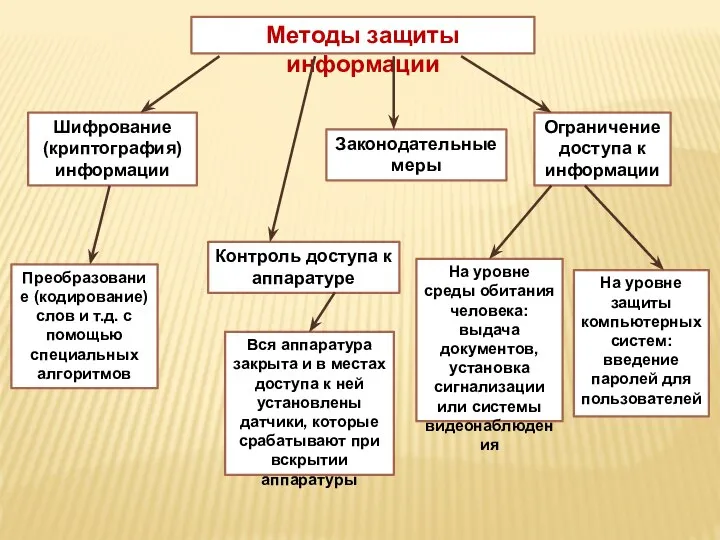

- 15. Методы защиты информации Ограничение доступа к информации Шифрование (криптография) информации Контроль доступа к аппаратуре Законодательные меры

- 16. Биометрические системы защиты По отпечаткам пальцев По характеристикам речи По геометрии ладони руки По радужной оболочке

- 18. Скачать презентацию

Компьютерные вирусы

Компьютерные вирусы Регистрация в Антиплагиат

Регистрация в Антиплагиат Дискретное (цифровое) представление текстовой, графической, звуковой информации и видеоинформации

Дискретное (цифровое) представление текстовой, графической, звуковой информации и видеоинформации 3D принтер для строительства домов как шаг в будущее

3D принтер для строительства домов как шаг в будущее Основы работы с поисковыми системами

Основы работы с поисковыми системами Компьютерная графика

Компьютерная графика Точность коэффициентов регрессии

Точность коэффициентов регрессии Технологический цикл обработки информации на компьютере. Лекция 2

Технологический цикл обработки информации на компьютере. Лекция 2 Элементы языка Турбо Паскаль

Элементы языка Турбо Паскаль Содержание и структура сайта

Содержание и структура сайта Библиотека на Стремянной, Санкт-Петербург

Библиотека на Стремянной, Санкт-Петербург Создание цветового портрета текста с помощью Wolfram Language

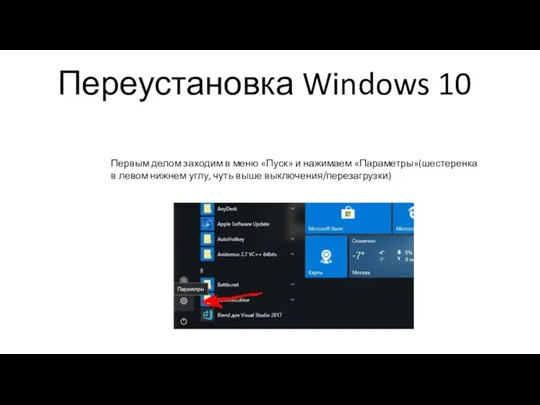

Создание цветового портрета текста с помощью Wolfram Language Переустановка Windows 10

Переустановка Windows 10 Киберспорт

Киберспорт SiTAiRIS_LabWork1_UML_Diagramm_of_classes

SiTAiRIS_LabWork1_UML_Diagramm_of_classes Luminar 4

Luminar 4 Полезные ресурсы (дизайнеры)

Полезные ресурсы (дизайнеры) Своя игра. История ЭВМ. Интернет. Microsoft Word. Microsoft Excel. Microsoft Access (8 класс)

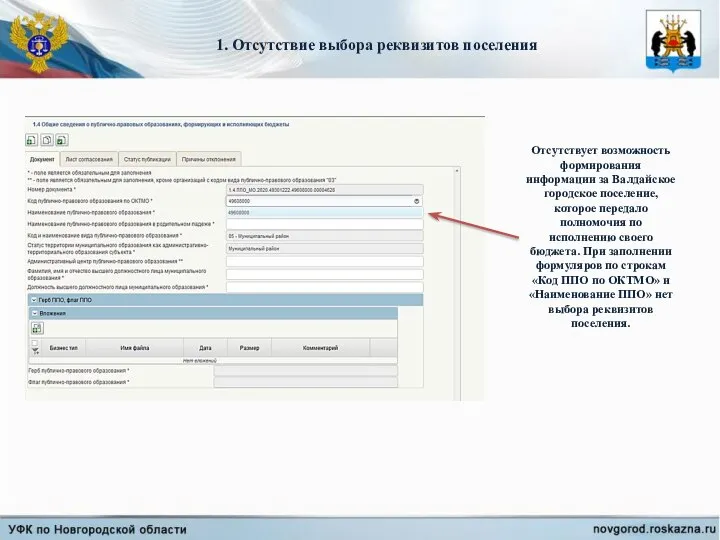

Своя игра. История ЭВМ. Интернет. Microsoft Word. Microsoft Excel. Microsoft Access (8 класс) Отсутствие выбора реквизитов поселения

Отсутствие выбора реквизитов поселения Texture_mapping (1)

Texture_mapping (1) Игра Да-нет. Информатика

Игра Да-нет. Информатика Chapter-1. Constructor and Destructor

Chapter-1. Constructor and Destructor Электронды үкімет

Электронды үкімет Polnaya_prezentatsia

Polnaya_prezentatsia Селфи как феномен XXI века

Селфи как феномен XXI века Файлы и файловые структуры

Файлы и файловые структуры Khranimye_protsedury

Khranimye_protsedury Хранение информационных объектов различных видов на разных цифровых носителях

Хранение информационных объектов различных видов на разных цифровых носителях