Слайд 2Темы докладов

Системы оповещения

Системы опознавания

Оборонительные системы

Охранное освещение

Автоматизированные системы контроля доступа

Биометрические системы идентификации (отпечаток

пальца, геометрия руки, геометрия лица)

Биометрические системы идентификации (радужная оболочка глаза, сетчатка глаза, голосовая идентификация)

Биометрические системы идентификации (клавиатурный почерк, подпись)

Технические средства обеспечения безопасности подвижных объектов

Технические средства охранной сигнализации физических лиц

Физическая защита ПК и носителей информации

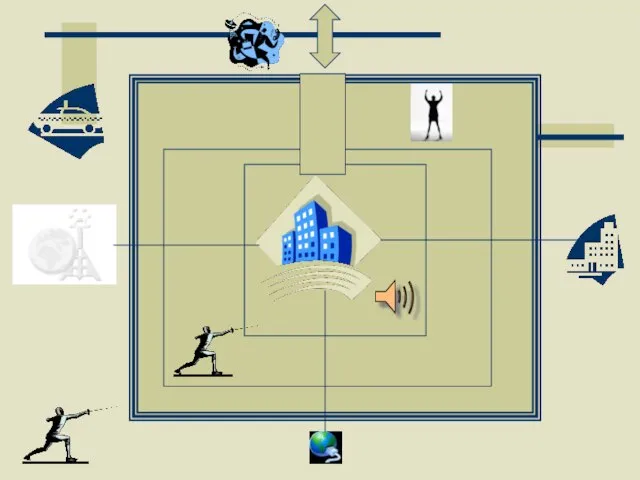

Слайд 3Комплексная безопасность

Предполагает обязательную непрерывность процесса обеспечения безопасности как во времени, так и

в пространстве (по всему технологическому циклу деятельности) с обязательным учетом всех возможных видов угроз (несанкционированный доступ, съем информации, терроризм, пожар, стихийные действия и т.п.)

Слайд 4Комплексная безопасность

Ограничение доступа к информации

Техническое и криптографическое закрытие информации

Ограничения уровней паразитных излучений

технических средств

Техническая укрепленность объектов

Охрана

Тревожная сигнализация

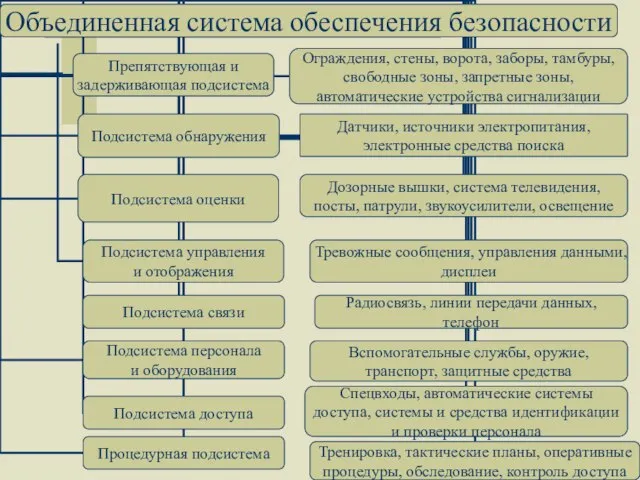

Слайд 5Подсистемы

физической безопасности

Управление доступом (с функцией досмотра)

Обнаружение проникновения, аварийная и пожарная сигнализации

Инженерно-техническая

защита (пассивная защита)

Отображение и оценка обстановки

Слайд 6Подсистемы

физической безопасности

Управление в аварийных и тревожных ситуациях

Оповещение и связь в экстремальных

ситуациях

Личная безопасность персонала

Слайд 7Средства противодействия

Здания и строительные препятствия, мешающие действиям злоумышленника и задерживающие его

Аппаратура тревожной

сигнализации

Системы связи, обеспечивающие сбор, объединение и передачу тревожной информации и других данных

Слайд 8Средства противодействия

Системы управления, необходимые для отображения и анализа тревожной информации

Персонал охраны

Процедуры обеспечения

безопасности

Слайд 11Концепция комплексной защиты информации должна удовлетворять следующей совокупности требований:

Должны быть разработаны

и доведены до уровня регулярного использования все необходимые механизмы гарантированного обеспечения требуемого уровня защищенности информации;

Должны существовать механизмы практической реализации требуемого уровня информации;

Необходимо располагать средствами рациональной реализации всех необходимых мероприятий по защите информации на базе достигнутого уровня развития науки и техники.

Должны быть разработаны способы оптимальной организации и обеспечения проведения всех мероприятий по защите в процессе обработки информации

Слайд 12Технические и механические средства защиты

Слайд 13 Средства защиты информации —

это совокупность инженерно-технических, электрических, электронных, оптических и

других устройств и приспособлений, приборов и технических систем, а также иных элементов, используемых для решения различных задач по защите информации, в том числе предупреждения утечки и обеспечения безопасности защищаемой информации.

Слайд 14Средства обеспечения защиты информации

Технические

Программные

Смешанные

Организационные

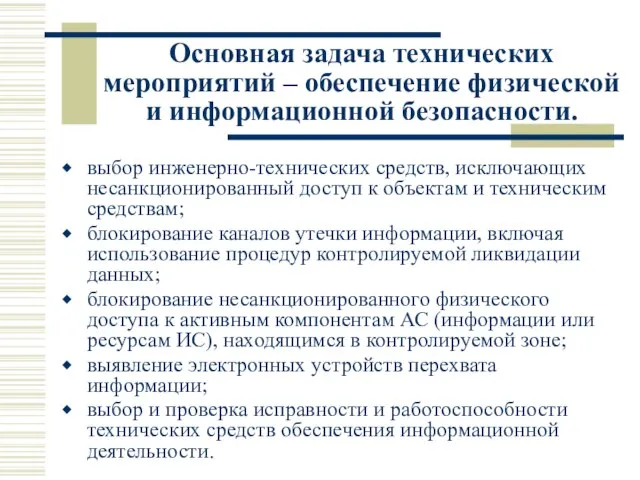

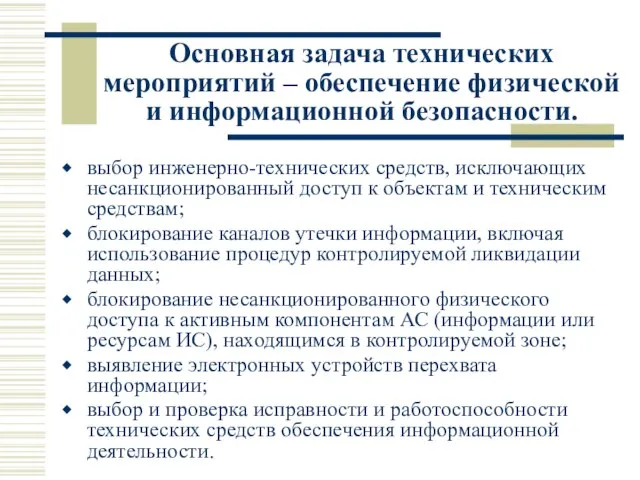

Слайд 15Основная задача технических мероприятий – обеспечение физической и информационной безопасности.

выбор инженерно-технических средств,

исключающих несанкционированный доступ к объектам и техническим средствам;

блокирование каналов утечки информации, включая использование процедур контролируемой ликвидации данных;

блокирование несанкционированного физического доступа к активным компонентам АС (информации или ресурсам ИС), находящимся в контролируемой зоне;

выявление электронных устройств перехвата информации;

выбор и проверка исправности и работоспособности технических средств обеспечения информационной деятельности.

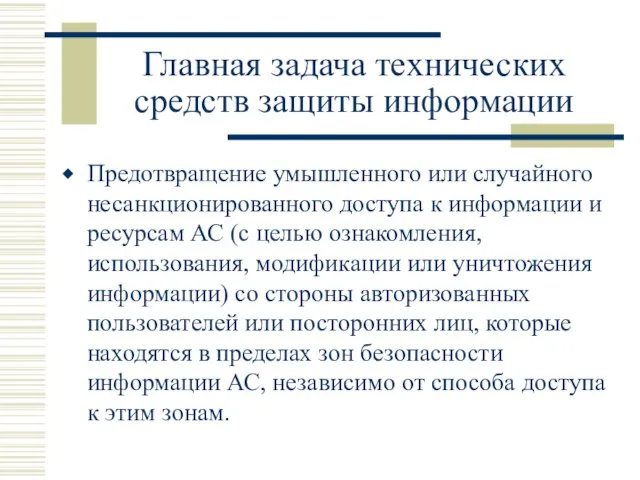

Слайд 16Главная задача технических средств защиты информации

Предотвращение умышленного или случайного несанкционированного доступа

к информации и ресурсам АС (с целью ознакомления, использования, модификации или уничтожения информации) со стороны авторизованных пользователей или посторонних лиц, которые находятся в пределах зон безопасности информации АС, независимо от способа доступа к этим зонам.

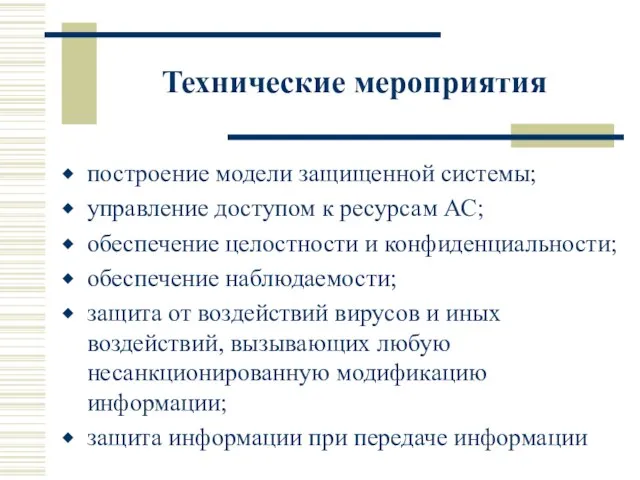

Слайд 17Технические мероприятия

построение модели защищенной системы;

управление доступом к ресурсам АС;

обеспечение целостности и конфиденциальности;

обеспечение

наблюдаемости;

защита от воздействий вирусов и иных воздействий, вызывающих любую несанкционированную модификацию информации;

защита информации при передаче информации

Слайд 19Принципы организации ТЗИ

Принцип системности предполагает необходимость учета всех взаимосвязанных, взаимодействующих и изменяющихся

во времени элементов, условий и факторов, существенно значимых для понимания и решения проблемы обеспечения безопасности.

Принцип комплексности предполагает согласованное применение разнородных средств при построении целостной системы защиты.

Принцип непрерывности предполагает, что защита информации - это непрерывный целенаправленный процесс, предполагающий принятие соответствующих мер в ходе всего рассматриваемого периода защиты информации.

Слайд 20Принципы организации ТЗИ

Разумная достаточность предполагает то, что важно правильно выбрать тот достаточный

уровень зашиты, при котором затраты, риск и размер возможного ущерба были бы приемлемыми.

Принцип гибкости системы защиты направлен на обеспечение возможности варьирования уровнем защищенности.

Принцип открытости алгоритмов и механизмов защиты предполагает, что защита не должна обеспечиваться только за счет секретности структурной организации и алгоритмов функционирования ее подсистем. При этом знание алгоритмов работы системы защиты не должно давать возможности ее преодоления.

Слайд 21Общий алгоритм организации ТЗИ на объекте информатизации

Оценка обстановки

Обоснование требований по защите информации

Формулирование

задач ТЗИ

Разработка замысла или концепции ТЗИ

Выбор способов (мер и средств) ТЗИ

Решение вопросов управления и обеспечения ТЗИ

Планирование ТЗИ

Привлечение подразделений организации, специализированных сторонних организаций к разработке и развертыванию системы ТЗИ

Разработка документации по вопросам организации ТЗИ

Развертывание и ввод в опытную эксплуатацию системы ТЗИ

Слайд 22Техника защиты информации

Устройства защиты от утечки акустической информации

Устройства защиты телефонных переговоров

от прослушивания

Комплексы защиты информации компьютеров и компьютерных сетей от несанкционированного доступа

Технические системы контроля эффективности защиты информации

Подавители диктофонов

Устройства защиты от утечки информации по электросети

Слайд 23Устройства защиты от утечки акустической информации

Шторм. Устройство противодействия радиоэлектронным средствам промышленного

шпионажа. Зона подавления – пространственный сектор с углом 60 град. и радиусом до 6 м. Обеспечивает нейтрализацию подслушивающих устройств, скрытых видеокамер, диктофонов.

Слайд 24Устройства защиты от утечки акустической информации

ANG-2200. Генератор шума для акустического зашумления

помещения и его защиты от утечки информации по виброканалам (250...5000 Гц).

Слайд 25Устройства защиты от утечки акустической информации

Барон. Комплекс виброакустической защиты объектов информатизации. Обеспечивает

максимально возможное противодействие техническим средствам перехвата речевой информации (стетоскопы, направленные и лазерные микрофоны, выносные микрофоны) по виброакустическим каналам.

Слайд 26Устройства защиты от утечки акустической информации

Вето. Устройство активной защиты информации. Формирует широкополосное

шумоподобное радиоизлучение с целью создания помеховой обстановки, затрудняющей работу различных систем контроля, в составе которых используется радиопередающая и радиоприемная аппаратура.

Слайд 27Устройства защиты телефонных переговоров от прослушивания

Прокруст-2000. Устройство защиты телефонных переговоров от

прослушивания и записи. Организуется участок дополнительной защищенности для гарантированного предотвращения снятия и передачи информации по телефонной линии при положенной трубке.

Слайд 28Устройства защиты телефонных переговоров от прослушивания

Прокруст-2000. Устройство защиты телефонных переговоров от

прослушивания и записи. Организуется участок дополнительной защищенности для гарантированного предотвращения снятия и передачи информации по телефонной линии при положенной трубке. Возможность дистанционного управления, включение одной кнопкой, световая индикация пиратского использования линии в промежутках между переговорами, возможность подключения звукозаписывающих устройств для документирования переговоров.

Слайд 29Устройства защиты телефонных переговоров от прослушивания

ГИ-1500. Выжигатель устройств съема информации в

проводных линиях связи и в обесточенной электросети для защиты от несанкционированного прослушивания переговоров как по телефону, так и в помещении с помощью устройств, работающих в проводных линиях, либо в электросети.

Слайд 30Комплексы защиты информации компьютеров и компьютерных сетей от несанкционированного доступа

X-Files. Программа

для контроля за выполнением персоналом правил безопасности при работе с компьютером, а также выявления и пресечения попыток несанкционированного доступа к конфиденциальным данным, хранящимся на ПК или в корпоративной локальной вычислительной сети.

Слайд 31Комплексы защиты информации компьютеров и компьютерных сетей от несанкционированного доступа

X-Files. Программа

для контроля за выполнением персоналом правил безопасности при работе с компьютером, а также выявления и пресечения попыток несанкционированного доступа к конфиденциальным данным, хранящимся на ПК или в корпоративной локальной вычислительной сети. Принцип работы программы основан на незаметном «фотографировании» изображения с экрана компьютера через определенные промежутки времени с регистрацией даты и времени снимка.

Слайд 32Технические системы контроля эффективности защиты информации

Навигатор (мобильныйЕ4402В). Переносной комплекс для проведения

инженерных исследований и исследований на сверхнормативные побочные электромагнитные излучения.

Спрут-6. Комплекс для проведения акустических и виброакустических измерений.

Слайд 33Подавители диктофонов

Мангуст. Предназначен для защиты от несанкционированного получения информации при помощи

цифровых и кинематических диктофонов. Возможно применение прибора для предотвращения утечки информации при помощи проводных микрофонов, а так же малогабаритных передатчиков. Зона подавления представляет собой шаровой сектор с радиусом до 4 м.

Слайд 34Подавители диктофонов

Шторм. Предназначен для защиты от несанкционированного получения информации при помощи

цифровых и кинематических диктофонов.

Слайд 35Подавители диктофонов

Барсетка. Предназначен для защиты от несанкционированного получения информации при помощи

цифровых и кинематических диктофонов. Речеподобная помеха. Возможно применение подавителя диктофонов для предотвращения утечки информации при помощи проводных микрофонов, а так же малогабаритных передатчиков. Зона подавления представляет собой шаровой сектор с радиусом до 2 м.

Слайд 36Устройства защиты от утечки информации по электросети

ГРОМ-ЗИ-4. Многофункциональный генератор шума.

ЛФС-40-1Ф.

Однофазный сетевой помехоподавляющий фильтр для максимального рабочего тока 40 А.

Соната-РС1. Генератор шума по сети электропитания.

Слайд 37Алмаз

Для обнаружения и локализации минивидеокамер по оптическому признаку. Позволяет находить как работающие,

так и не работающие на момент обнаружения видеокамеры, в т.ч. скрытые внутри упаковки, в стенах и потолках, внутри электромагнитного экрана и т. д.

Слайд 38Омега.

Компьютерный комплекс представляет собой мощную расширяемую аппаратную платформу, предназначенную для решения

различных задач радиоконтроля и анализа электромагнитной обстановки, в том числе для автоматического обнаружения, идентификации, локализации и нейтрализации подслушивающих устройств, передающих данные по радиоканалу и проводным линиям. Может использоваться для организации как стационарных, так и мобильных постов радиоконтроля.

Слайд 39Арфа

Для проверки радиоэлектронной аппаратуры, подключаемой к проводным силовым и коммуникационным линиям

на наличие возможных каналов утечки информации под воздействием сигнала высокочастотного навязывания.

Алгоритм по настройкам интернет

Алгоритм по настройкам интернет Изготовление и дизайн-макетов и подготовка их публикации в интернет

Изготовление и дизайн-макетов и подготовка их публикации в интернет Почему мы на пороге слияния людей и машин

Почему мы на пороге слияния людей и машин Сфера деятельности Adobe Systems

Сфера деятельности Adobe Systems Линии связи с использованием искусственных спутников Земли

Линии связи с использованием искусственных спутников Земли Автоматизация инженерных расчетов

Автоматизация инженерных расчетов Области применения компьютерной графики

Области применения компьютерной графики Графический редактор Paint. Бабочка

Графический редактор Paint. Бабочка Modeling of Netropsin and Proflavin molecules and their components in the programm HyperChem

Modeling of Netropsin and Proflavin molecules and their components in the programm HyperChem Модулярный подход

Модулярный подход VKontakte. Маркетинг-план компании TC Group

VKontakte. Маркетинг-план компании TC Group Исследования в сотрудничестве с работодателями Microsoft

Исследования в сотрудничестве с работодателями Microsoft Модели жизненного цикла программного обеспечения. Каскадная модель и ее модификации. Лекции 7-8

Модели жизненного цикла программного обеспечения. Каскадная модель и ее модификации. Лекции 7-8 Язык запросов SQL. Оператор объединения Union

Язык запросов SQL. Оператор объединения Union Лекция 3-4

Лекция 3-4 Сравнительный анализ сайтов

Сравнительный анализ сайтов Кредитный конфигуратор. Архитектура

Кредитный конфигуратор. Архитектура Основы Медиаобразования

Основы Медиаобразования Інтерактивний додаток вивчення математики для учнів 5-9 класів

Інтерактивний додаток вивчення математики для учнів 5-9 класів Понятие функции хэширования, дайджест сообщения, свойства необратимости, рассеивания и чувствительности к изменениям

Понятие функции хэширования, дайджест сообщения, свойства необратимости, рассеивания и чувствительности к изменениям Урок 1. Страхи и мотивация

Урок 1. Страхи и мотивация Системное администрирование. Про unix

Системное администрирование. Про unix Автопрограмма AutoPlus

Автопрограмма AutoPlus Пакеты прикладных программ

Пакеты прикладных программ python 2

python 2 Мосты. Прозрачные мосты. Транслирующие и инкапсулирующие мосты

Мосты. Прозрачные мосты. Транслирующие и инкапсулирующие мосты Этика и этикет в электронной среде общения

Этика и этикет в электронной среде общения Программирование в кодах ЦВМ. Программирование на ЯВУ. Лекция 4

Программирование в кодах ЦВМ. Программирование на ЯВУ. Лекция 4