Содержание

- 2. Учебные вопросы: 1. Меры контроля эффективности защиты информации. Виды контроля эффективности инженерно-технической защиты информации. 2. Характеристика

- 3. Литература 1. Бузов Г. А. и д.р. Защита от утечки информации по техническим каналам. М.: Горячая

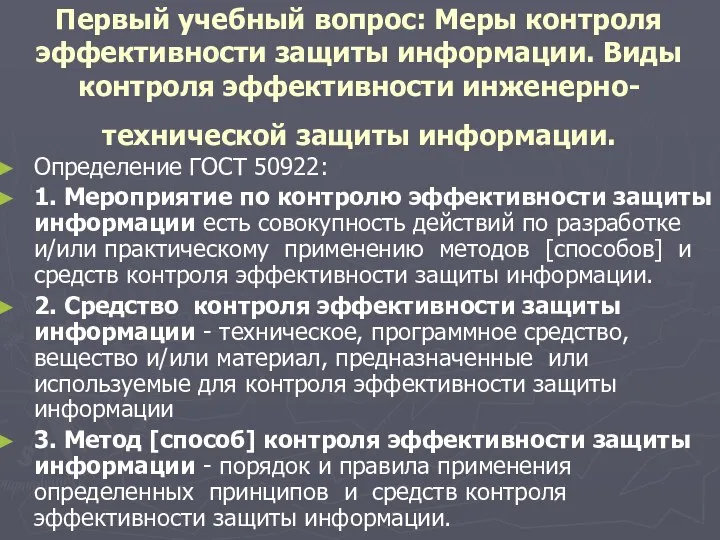

- 4. Первый учебный вопрос: Меры контроля эффективности защиты информации. Виды контроля эффективности инженерно-технической защиты информации. Определение ГОСТ

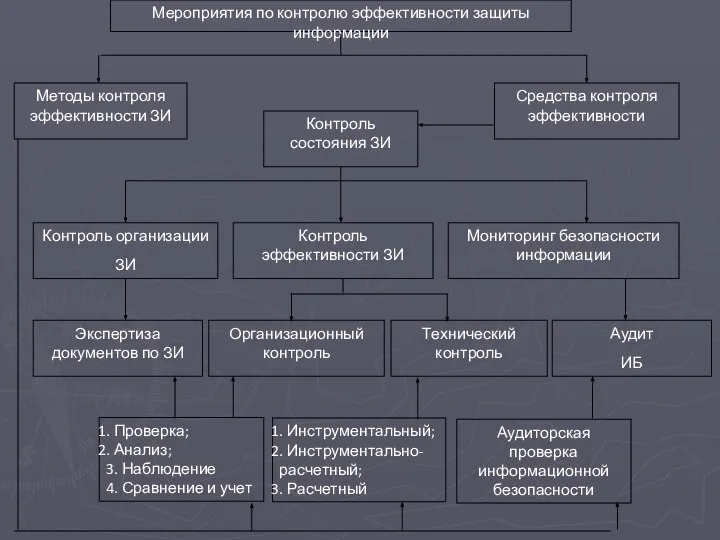

- 5. . Проверка; . Анализ; 3. Наблюдение 4. Сравнение и учет

- 6. Контроль состояния защиты информации - проверка соответствия организации и эффективности защиты информации установленным требованиям и/или нормам

- 7. Мониторинг безопасности информации Мониторинг безопасности информации: Постоянное наблюдение за процессом обеспечения безопасности информации в информационной системе

- 8. Контроль организации защиты информации - проверка соответствия состояния организации, наличия и содержания документов требованиям правовых, организационно-распорядительных

- 9. Контроль эффективности защиты информации - проверка соответствия эффективности мероприятий по защите информации установленным требованиям или нормам

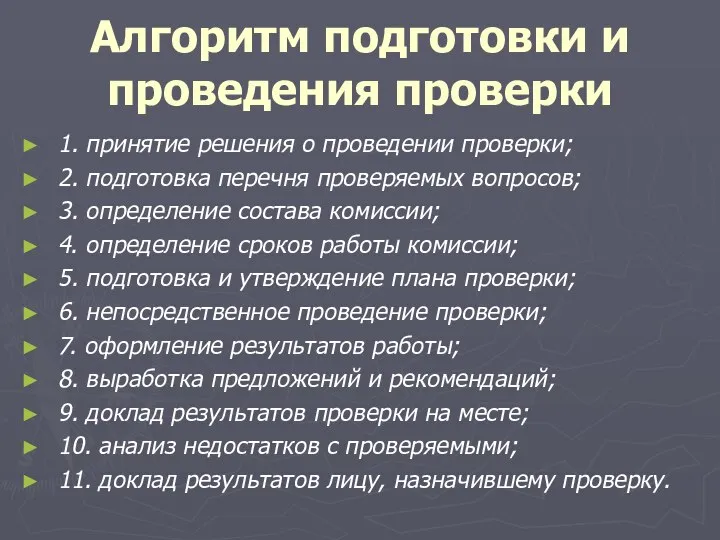

- 10. Алгоритм подготовки и проведения проверки 1. принятие решения о проведении проверки; 2. подготовка перечня проверяемых вопросов;

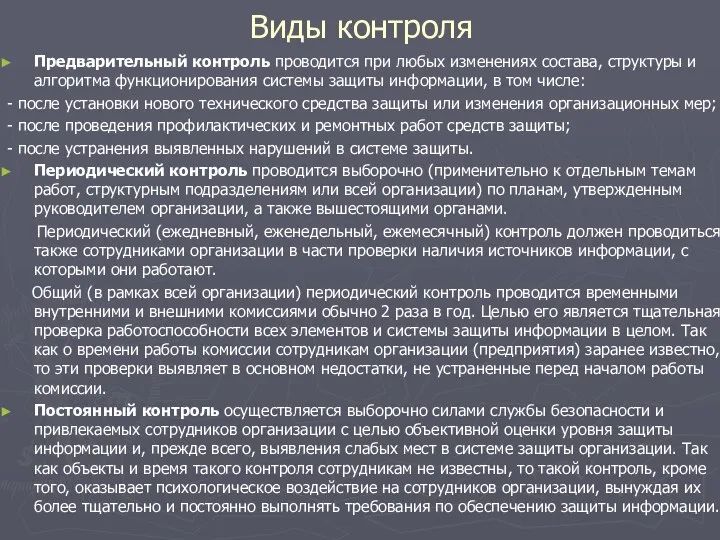

- 11. Виды контроля Предварительный контроль проводится при любых изменениях состава, структуры и алгоритма функционирования системы защиты информации,

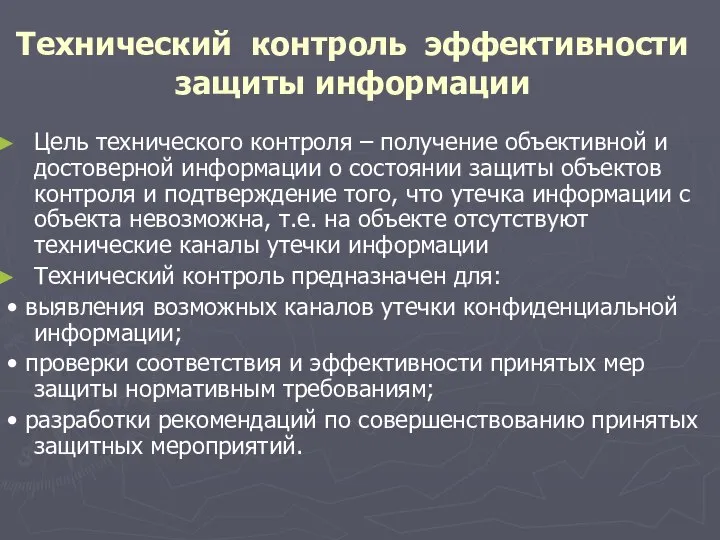

- 12. Технический контроль эффективности защиты информации Цель технического контроля – получение объективной и достоверной информации о состоянии

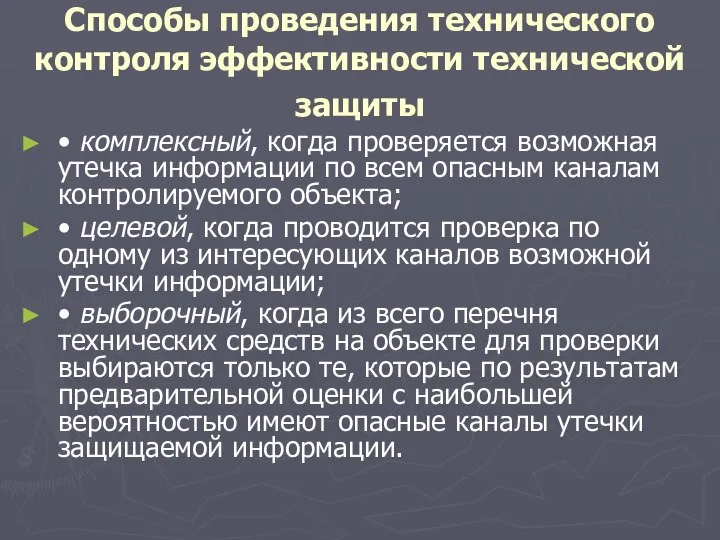

- 13. Способы проведения технического контроля эффективности технической защиты • комплексный, когда проверяется возможная утечка информации по всем

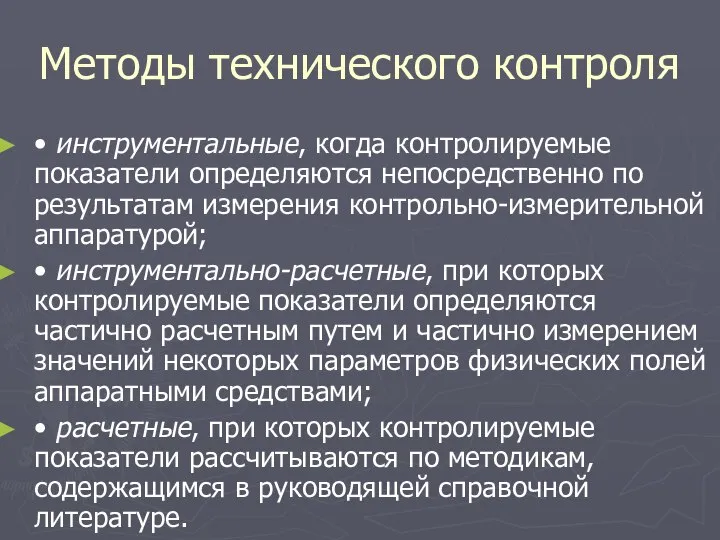

- 14. Методы технического контроля • инструментальные, когда контролируемые показатели определяются непосредственно по результатам измерения контрольно-измерительной аппаратурой; •

- 15. Технический контроль проводится по отдельным физическим полям, создаваемых объектами информатизации, и состоит из: • сбора исходных

- 17. Скачать презентацию

Ссылки и цвет ссылок

Ссылки и цвет ссылок Big picture. Persistence

Big picture. Persistence Information and communication technologies (lecture 6)

Information and communication technologies (lecture 6) Программирование. Введение

Программирование. Введение Создание и развитие систем программирования

Создание и развитие систем программирования Информатика. Лабораторная работа №1

Информатика. Лабораторная работа №1 Технические устройства в презентации

Технические устройства в презентации RegExp Обертки Object

RegExp Обертки Object Компьютерные игры для девушек

Компьютерные игры для девушек Система электронных ценников на базе Е-INK технологии

Система электронных ценников на базе Е-INK технологии Решение для автоматизации выездного обслуживания

Решение для автоматизации выездного обслуживания Экономика и финансы. Творческая школа Хорошие презентации

Экономика и финансы. Творческая школа Хорошие презентации Каналы размещения контента

Каналы размещения контента Серверы. Сетевые службы, виды и назначение серверов

Серверы. Сетевые службы, виды и назначение серверов Дизайн система

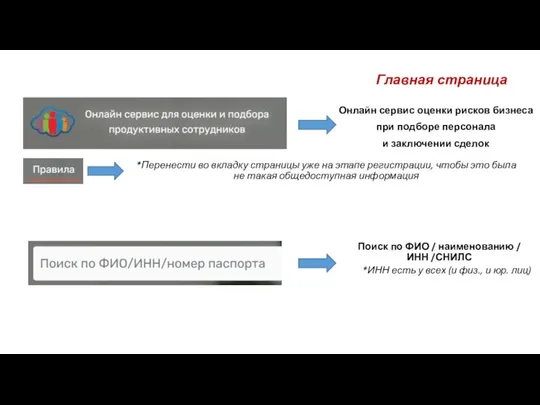

Дизайн система HR-911 (Онлайн сервис оценки рисков бизнеса при подборе персонала и заключении сделок)

HR-911 (Онлайн сервис оценки рисков бизнеса при подборе персонала и заключении сделок) Обзор современных языков программирования. Scala

Обзор современных языков программирования. Scala Prezentatsia_EVM

Prezentatsia_EVM Блюпринты в действии. Лекция 10

Блюпринты в действии. Лекция 10 Операционные системы

Операционные системы Этапы развития инициативных проектов

Этапы развития инициативных проектов Проведение исследований в сети интернет с использованием регулярных выражений

Проведение исследований в сети интернет с использованием регулярных выражений Форматирование при подготовке документов на компьютере

Форматирование при подготовке документов на компьютере Общее понятие системы

Общее понятие системы Презентация на тему Файлы и папки

Презентация на тему Файлы и папки  Модель TCP/IP

Модель TCP/IP Технологии сегодня

Технологии сегодня Проектирование интерфейсов

Проектирование интерфейсов