Содержание

- 2. Содержание Лекция 1.1 Содержание и основные понятия компьютерной безопасности. Лекция 1.2 Угрозы безопасности в компьютерных системах.

- 3. Содержание Лекция 2.8 Политика и модели безопасности в распределенных КС Лекция 3.1 Методы, критерии и шкалы

- 4. «

- 7. 3.

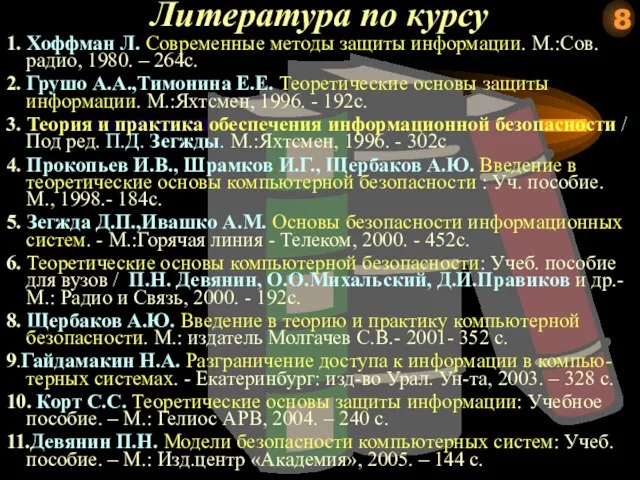

- 8. 1. Хоффман Л. Современные методы защиты информации. М.:Сов.радио, 1980. – 264с. 2. Грушо А.А.,Тимонина Е.Е. Теоретические

- 9. Лекция 1.1Лекция 1.1. Содержание и основные понятия компьютерной безопасности Тема 1. Основы теории компьютерной безопасности

- 10. Учебные вопросы: 1.История развития теории и практики обеспечения компьютерной безопасности 2.Содержание и структура понятия компьютерной безопасности

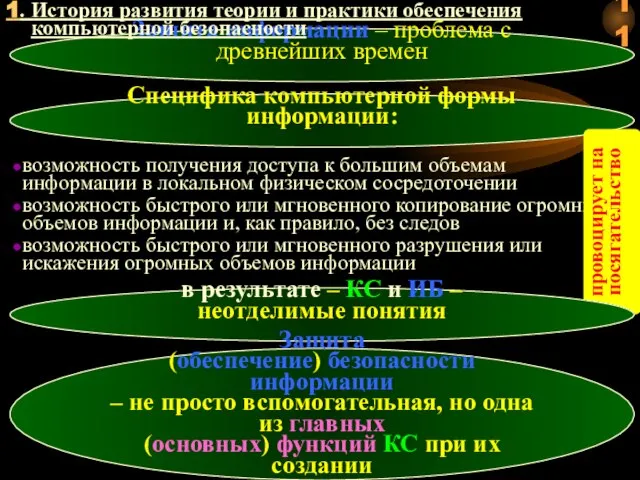

- 11. Защита информации – проблема с древнейших времен 1. История развития теории и практики обеспечения компьютерной безопасности

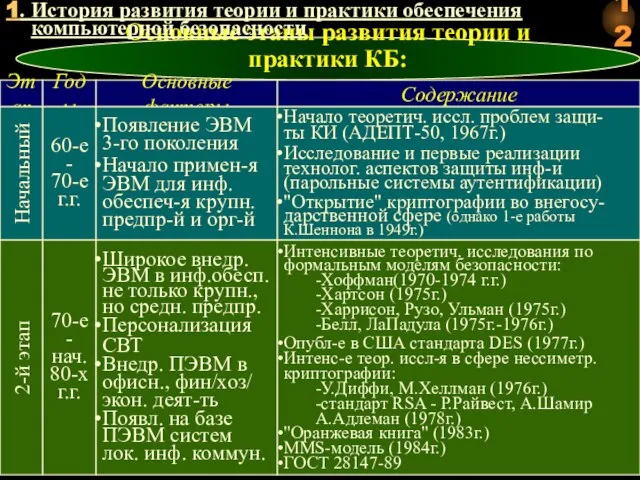

- 12. Основные этапы развития теории и практики КБ: 1. История развития теории и практики обеспечения компьютерной безопасности

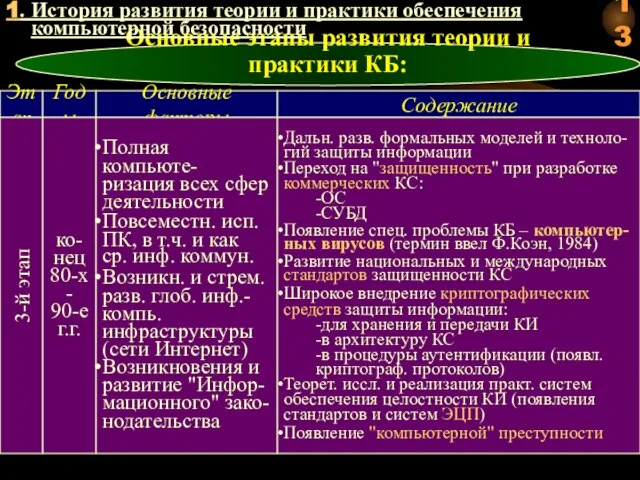

- 13. Основные этапы развития теории и практики КБ: 1. История развития теории и практики обеспечения компьютерной безопасности

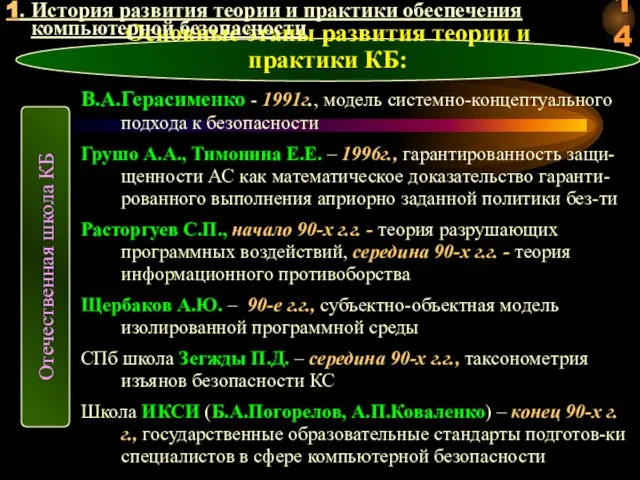

- 14. Основные этапы развития теории и практики КБ: Отечественная школа КБ В.А.Герасименко - 1991г., модель системно-концептуального подхода

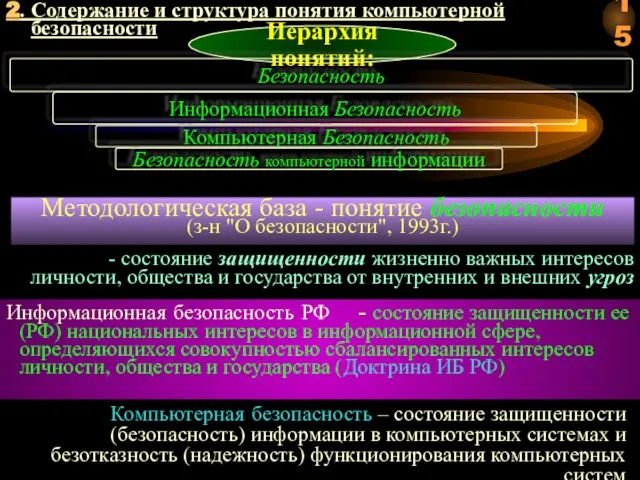

- 15. Методологическая база - понятие безопасности (з-н "О безопасности", 1993г.) - состояние защищенности жизненно важных интересов личности,

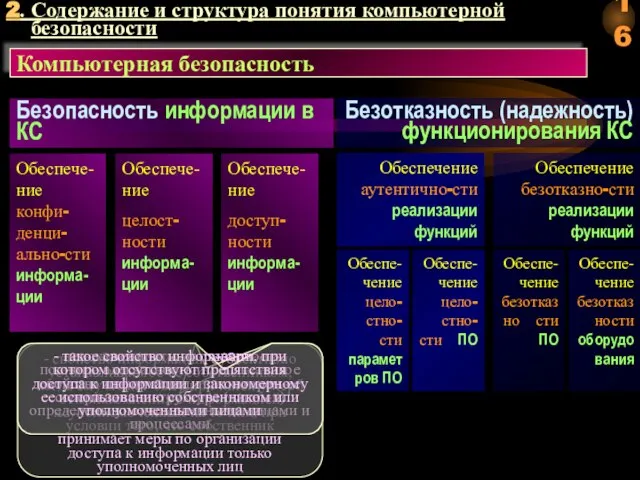

- 16. 2. Содержание и структура понятия компьютерной безопасности Безопасность информации в КС Безотказность (надежность) функционирования КС Обеспече-ние

- 17. Методы и средства нейтрализации, предотвращения угроз или снижения ущерба Субъект защиты Угрозы (формы, методы осуществления) Субъект

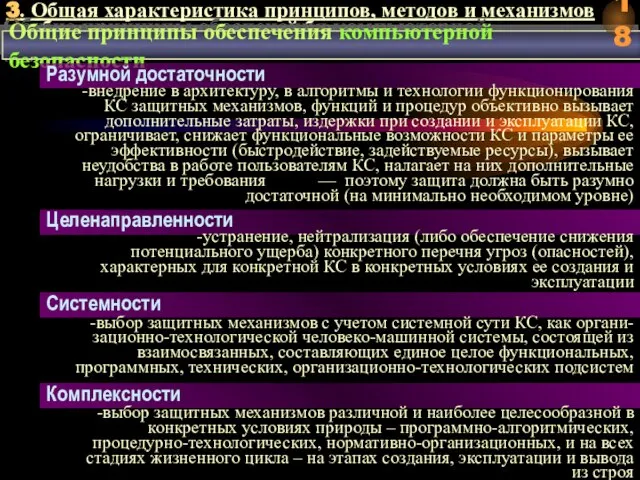

- 18. 3. Общая характеристика принципов, методов и механизмов обеспечения компьютерной безопасности Общие принципы обеспечения компьютерной безопасности Разумной

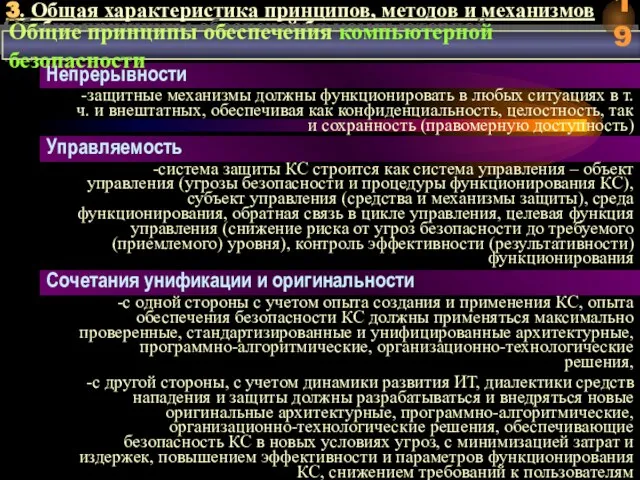

- 19. 3. Общая характеристика принципов, методов и механизмов обеспечения компьютерной безопасности Непрерывности -защитные механизмы должны функционировать в

- 20. 3. Общая характеристика принципов, методов и механизмов обеспечения компьютерной безопасности Систематика методов и механизмов обеспечения КБ

- 21. Лекция 1.2. Угрозы безопасности в компьютерных системах Тема 1. Исходные положения теории компьютерной безопасности «Теоретические основы

- 22. Литература: 1. ГОСТ Р 51275-99. Защита информации. Объект информа- тизации. Факторы, воздействующие на информацию 2. Bundesamt

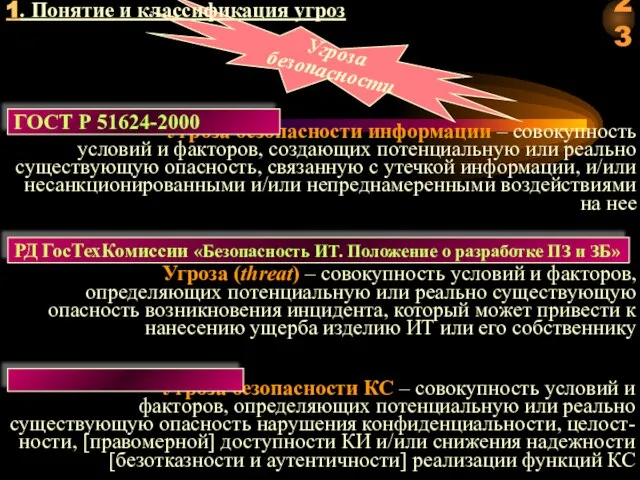

- 23. Угроза безопасности 1. Понятие и классификация угроз

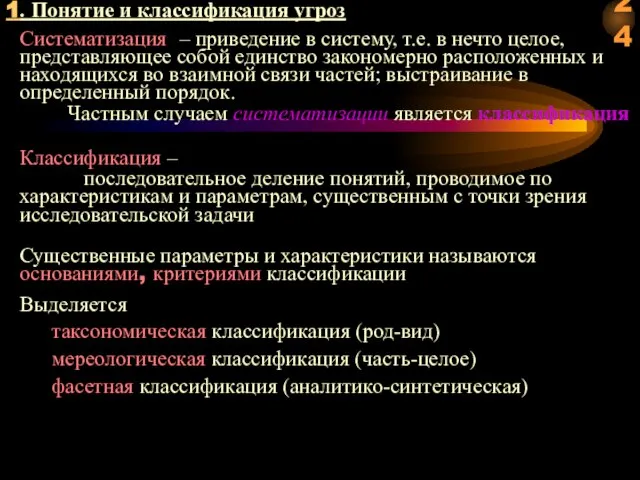

- 24. 1. Понятие и классификация угроз Классификация – последовательное деление понятий, проводимое по характеристикам и параметрам, существенным

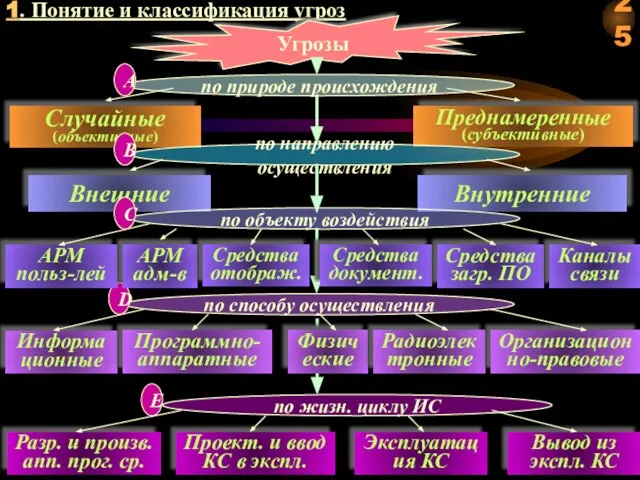

- 25. 1. Понятие и классификация угроз Угрозы

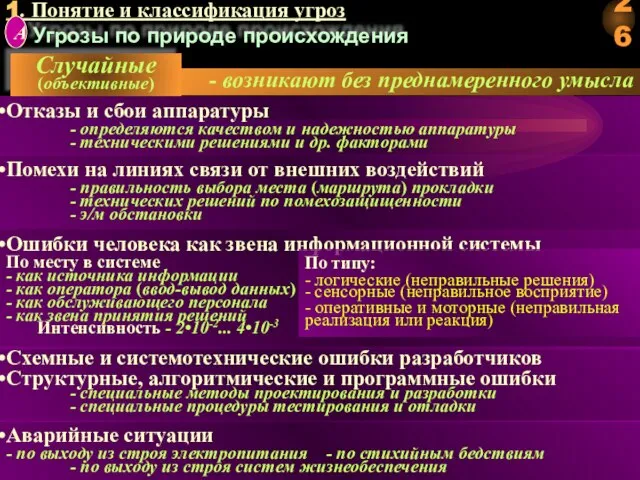

- 26. 1. Понятие и классификация угроз Угрозы по природе происхождения А Отказы и сбои аппаратуры - определяются

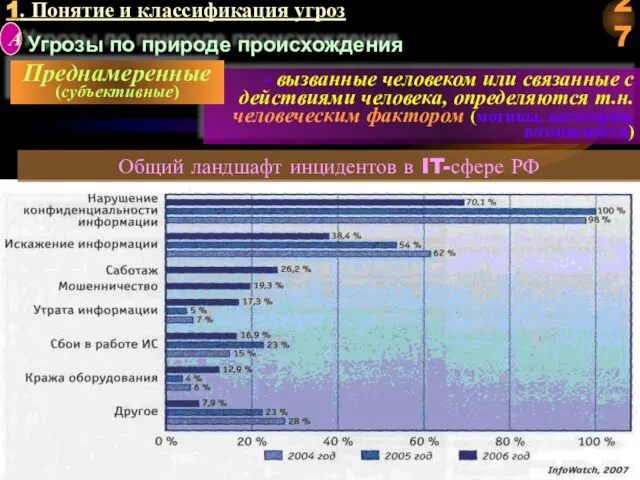

- 27. 1. Понятие и классификация угроз Угрозы по природе происхождения - вызванные человеком или связанные с действиями

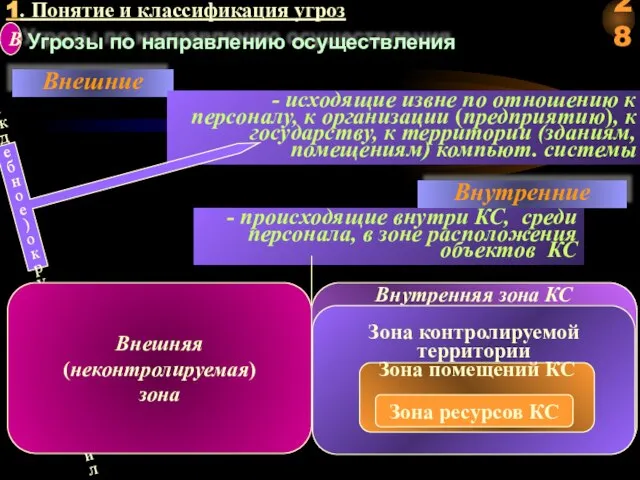

- 28. 1. Понятие и классификация угроз Угрозы по направлению осуществления B Причины, источники: недружественное (враждебное) окружение дестабилизирующие

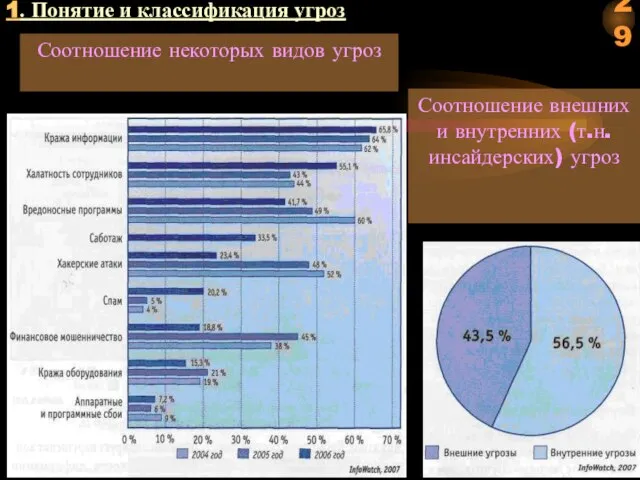

- 29. 1. Понятие и классификация угроз Соотношение некоторых видов угроз Соотношение внешних и внутренних (т.н. инсайдерских) угроз

- 30. 2. Идентификация и таксонометрия (каталогизация) угроз ГОСТ Р ИСО/МЭК 15408-2002,ч.1 Процесс создания КС в аспекте обеспечения

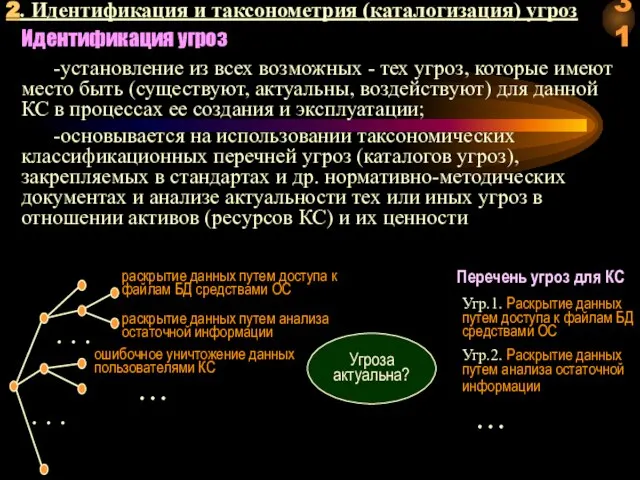

- 31. Идентификация угроз -установление из всех возможных - тех угроз, которые имеют место быть (существуют, актуальны, воздействуют)

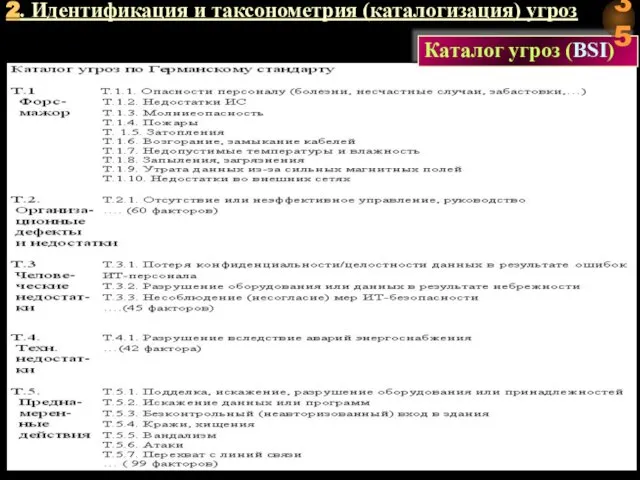

- 32. 2. Идентификация и таксонометрия (каталогизация) угроз ГОСТ Р 51275-99. Защита информации. Объект информа- тизации. Факторы, воздействующие

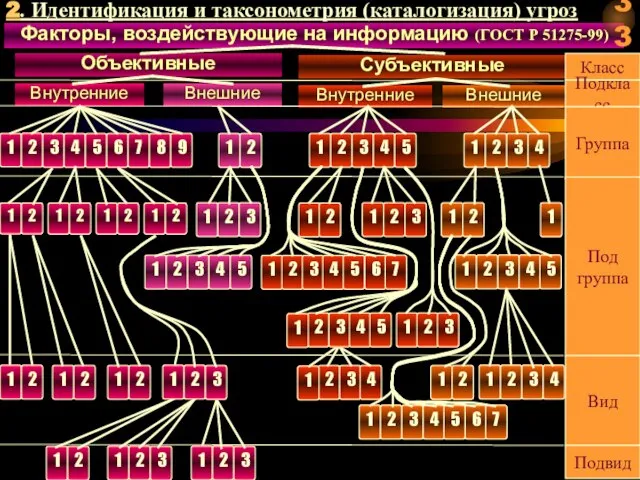

- 33. Факторы, воздействующие на информацию (ГОСТ Р 51275-99) Класс Подкласс Группа Под группа Вид Подвид 2. Идентификация

- 34. Классы, подклассы и группы факторов (ГОСТ Р 51275-99) 2. Идентификация и таксонометрия (каталогизация) угроз

- 35. 2. Идентификация и таксонометрия (каталогизация) угроз

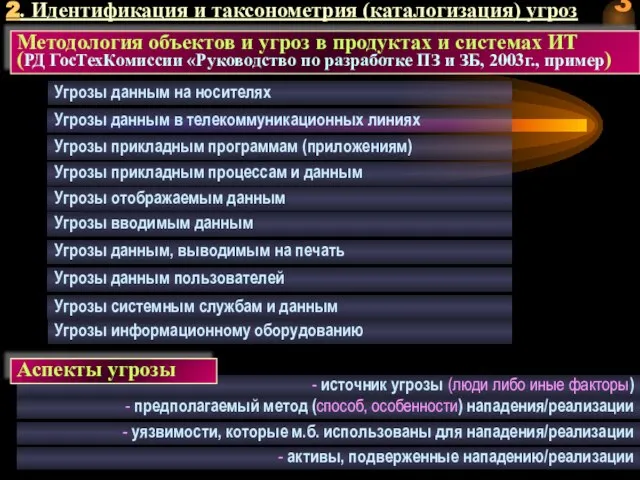

- 36. 2. Идентификация и таксонометрия (каталогизация) угроз Методология объектов и угроз в продуктах и системах ИТ (РД

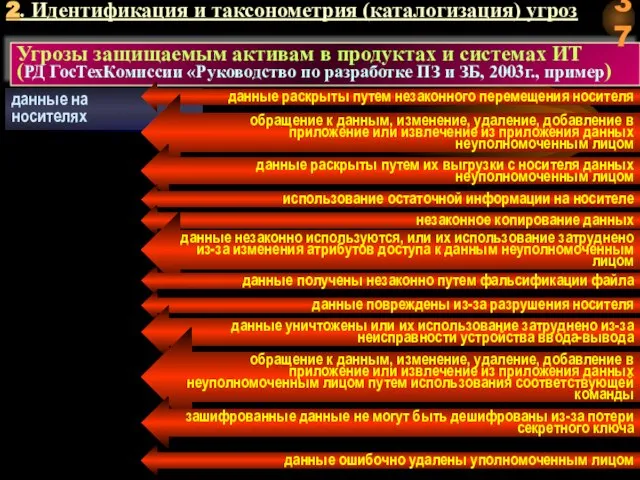

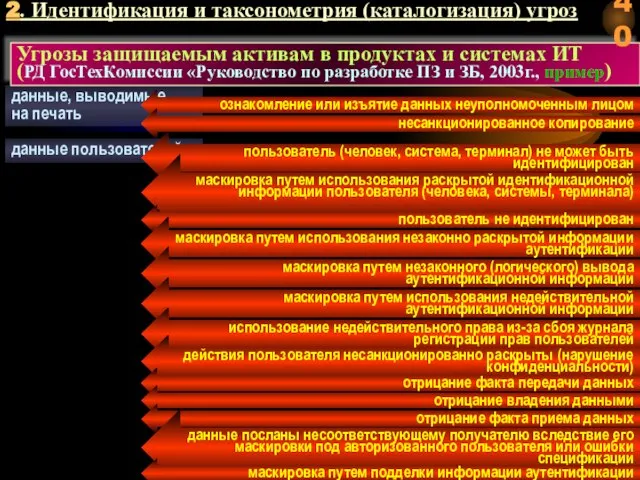

- 37. Угрозы защищаемым активам в продуктах и системах ИТ (РД ГосТехКомиссии «Руководство по разработке ПЗ и ЗБ,

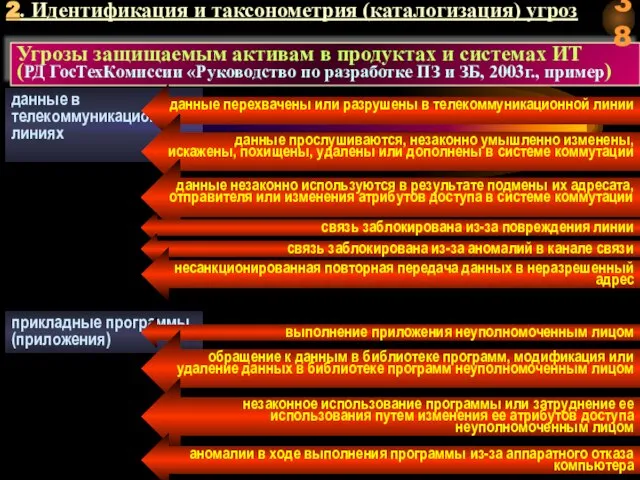

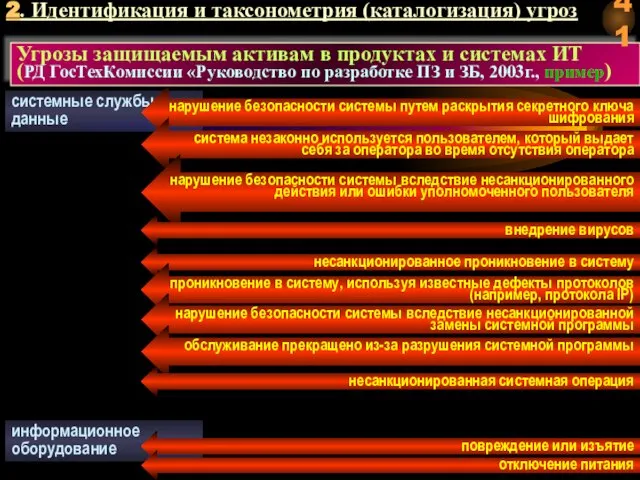

- 38. Угрозы защищаемым активам в продуктах и системах ИТ (РД ГосТехКомиссии «Руководство по разработке ПЗ и ЗБ,

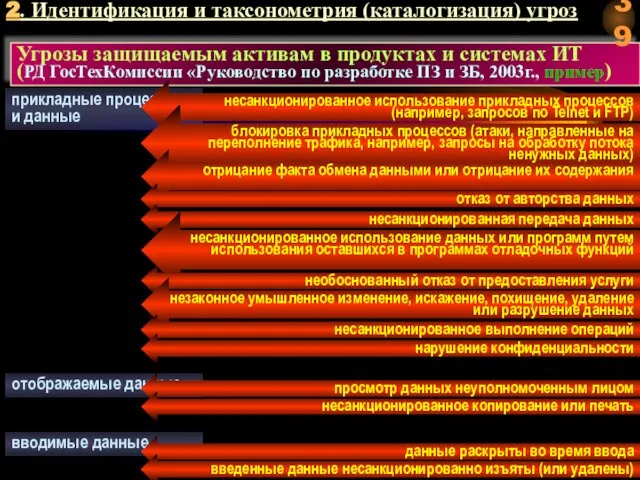

- 39. Угрозы защищаемым активам в продуктах и системах ИТ (РД ГосТехКомиссии «Руководство по разработке ПЗ и ЗБ,

- 40. данные, выводимые на печать ознакомление или изъятие данных неуполномоченным лицом несанкционированное копирование данные пользователей пользователь (человек,

- 41. системные службы и данные нарушение безопасности системы путем раскрытия секретного ключа шифрования Угрозы защищаемым активам в

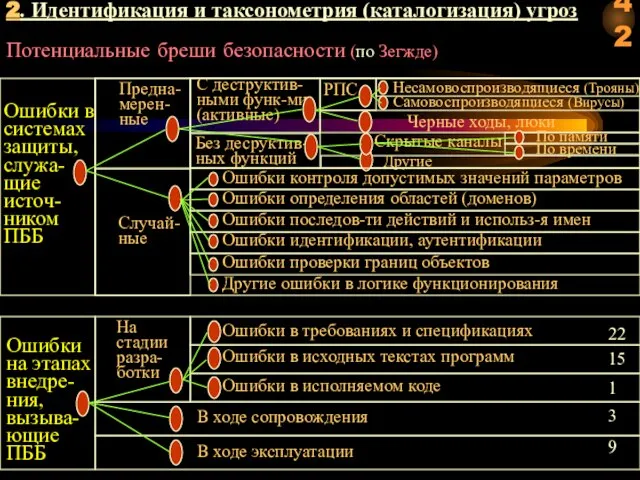

- 42. Потенциальные бреши безопасности (по Зегжде) Ошибки в системах защиты, служа-щие источ-ником ПББ Предна-мерен-ные Случай-ные С деструктив-ными

- 43. Потенциальные бреши безопасности (Зегжда) Програм-мное обеспе-чение Инициализация ОС (загрузка) Управление файловой системой Управление процессами Аппаратное обеспечение

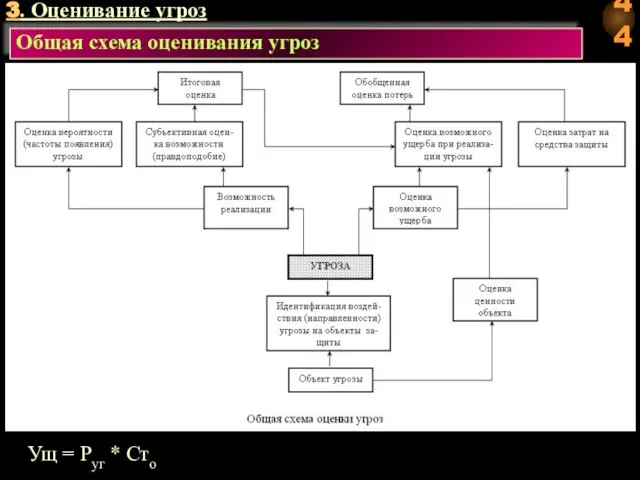

- 44. Общая схема оценивания угроз Ущ = Pуг * Сто 3. Оценивание угроз

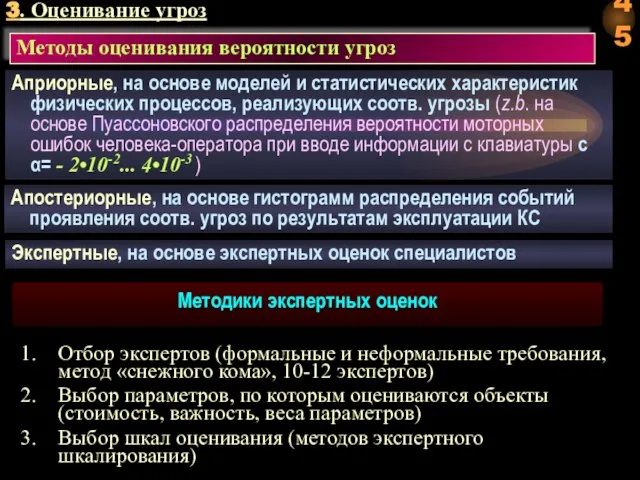

- 45. 3. Оценивание угроз Методы оценивания вероятности угроз Априорные, на основе моделей и статистических характеристик физических процессов,

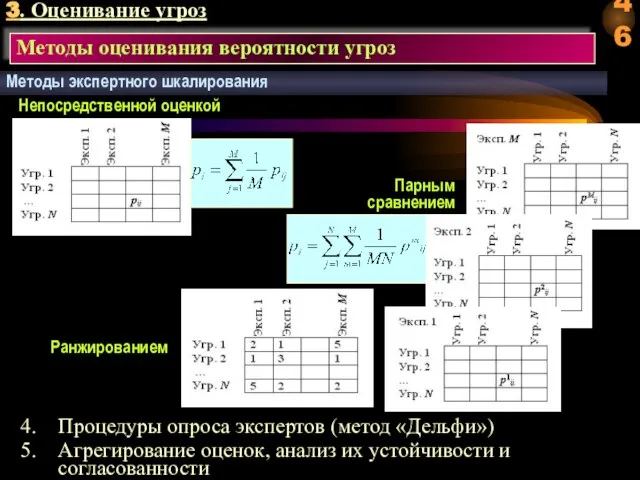

- 46. 3. Оценивание угроз Методы оценивания вероятности угроз Методы экспертного шкалирования Ранжированием Процедуры опроса экспертов (метод «Дельфи»)

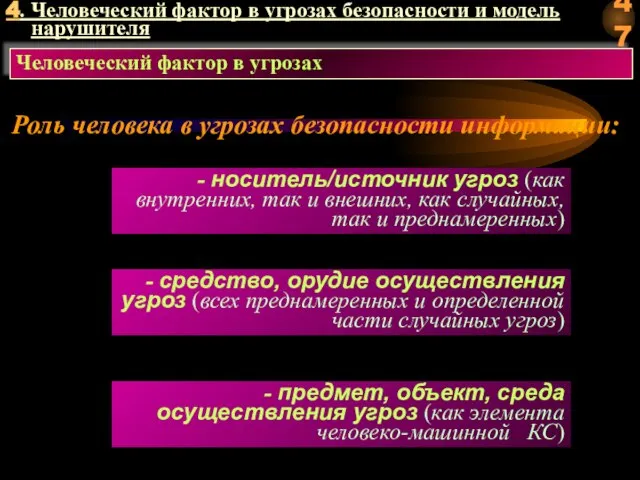

- 47. 4. Человеческий фактор в угрозах безопасности и модель нарушителя Человеческий фактор в угрозах Роль человека в

- 48. Иные сферы •Персонал, непосредственно связанный с КС ••обслуживающий персонал •••администраторы ••••системные ••••безопасности •••инженеры-программисты ••••системные ••••прикладные •••руководители

- 49. Мотивы действий, поступков по осуществлению угроз Осознанные - Корысть, нажива - Политика, власть, шпионаж - Исследовательский

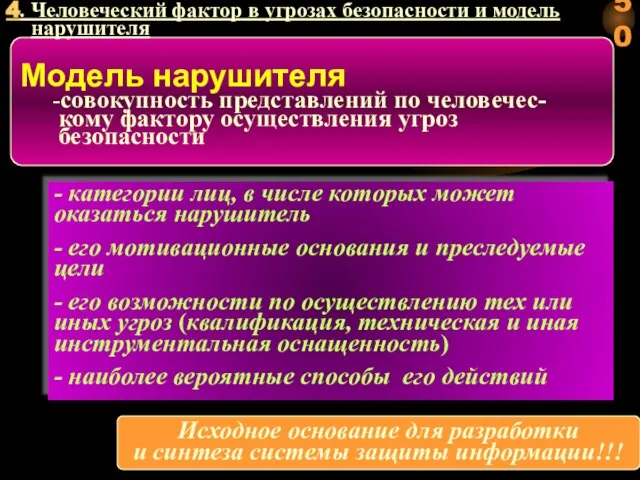

- 50. Модель нарушителя -совокупность представлений по человечес- кому фактору осуществления угроз безопасности - категории лиц, в числе

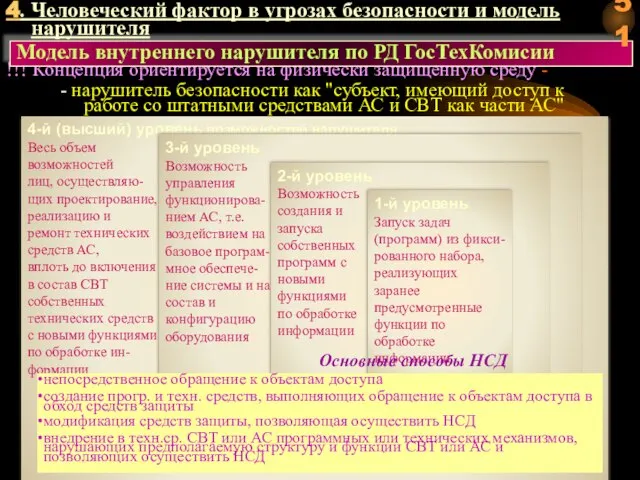

- 51. !!! Концепция ориентируется на физически защищенную среду - - нарушитель безопасности как "субъект, имеющий доступ к

- 52. Лекция Лекция 1Лекция 1.Лекция 1.3Лекция 1.3. Политика и модели безопасности в компьютерных системах Тема 1. Исходные

- 53. 1.Теория и практика обеспечения информационной безопасности / Под ред. П.Д. Зегжды. М.:Яхтсмен, 1996. - 302с 2.

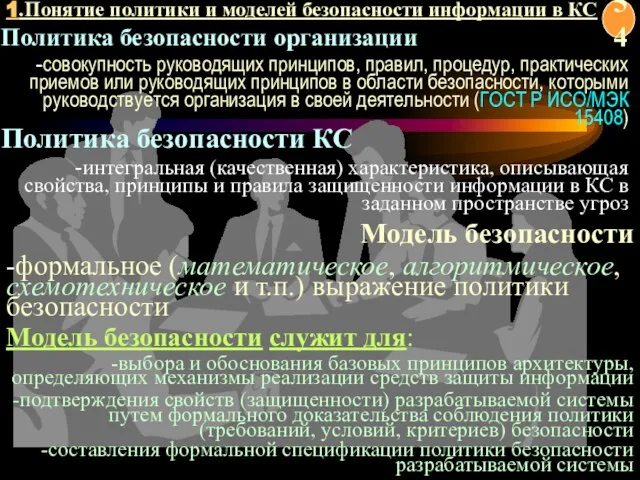

- 54. Модель безопасности служит для: -выбора и обоснования базовых принципов архитектуры, определяющих механизмы реализации средств защиты информации

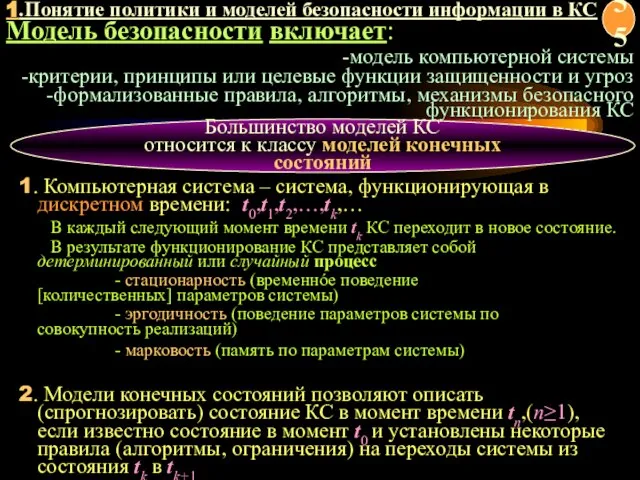

- 55. Большинство моделей КС относится к классу моделей конечных состояний Модель безопасности включает: -модель компьютерной системы -критерии,

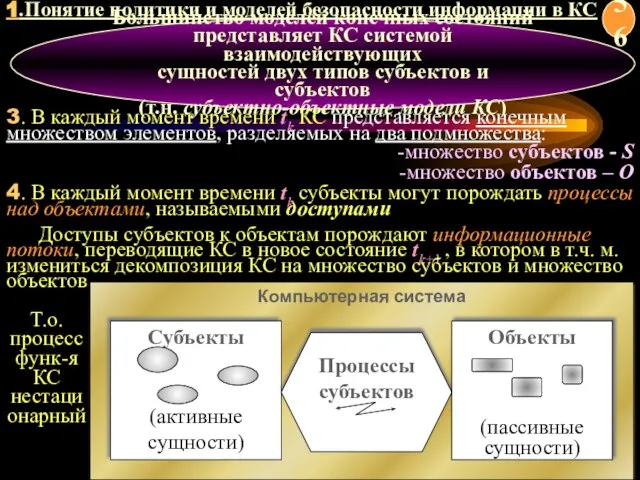

- 56. Большинство моделей конечных состояний представляет КС системой взаимодействующих сущностей двух типов субъектов и субъектов (т.н. субъектно-объектные

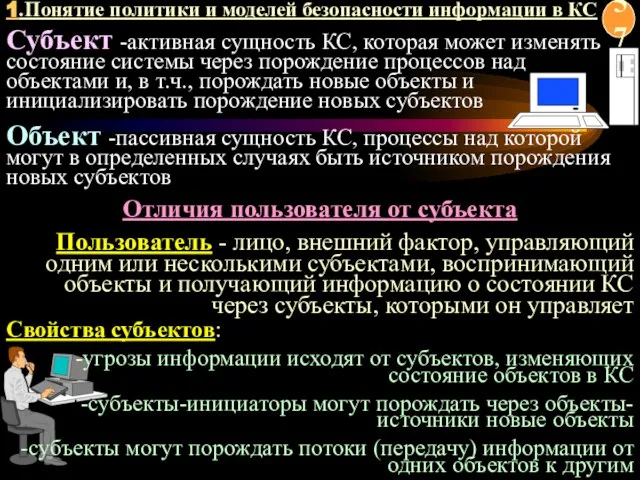

- 57. Отличия пользователя от субъекта Пользователь - лицо, внешний фактор, управляющий одним или несколькими субъектами, воспринимающий объекты

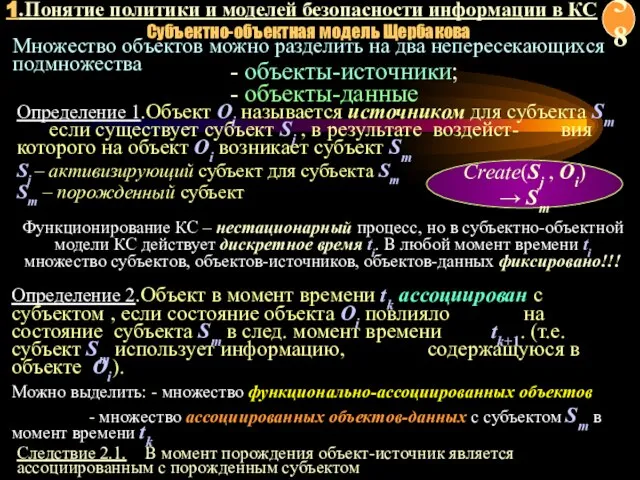

- 58. Множество объектов можно разделить на два непересекающихся подмножества Определение 1.Объект Oi называется источником для субъекта Sm

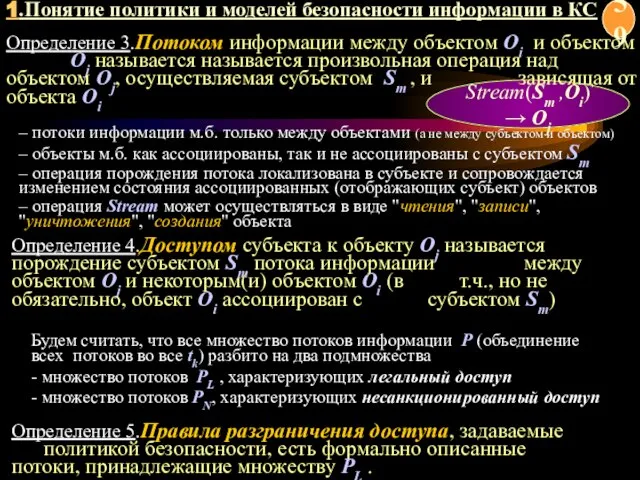

- 59. Stream(Sm ,Oi)→ Oj Определение 3.Потоком информации между объектом Oi и объектом Oj называется называется произвольная операция

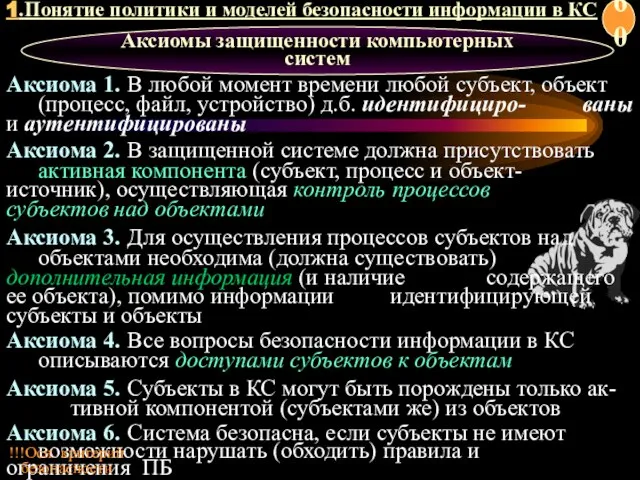

- 60. Аксиомы защищенности компьютерных систем Аксиома 4. Все вопросы безопасности информации в КС описываются доступами субъектов к

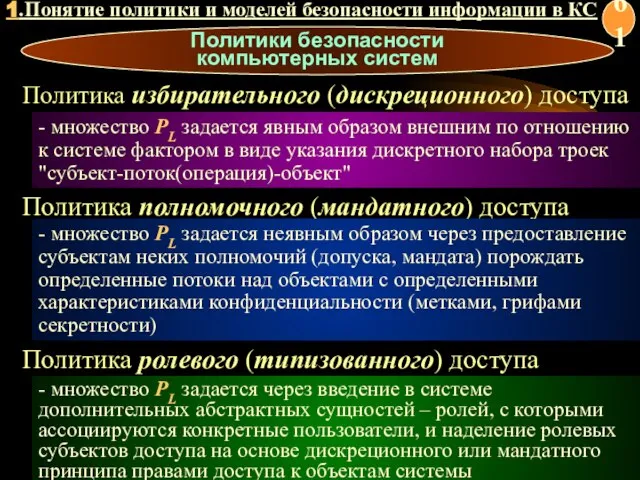

- 61. Политики безопасности компьютерных систем - множество PL задается явным образом внешним по отношению к системе фактором

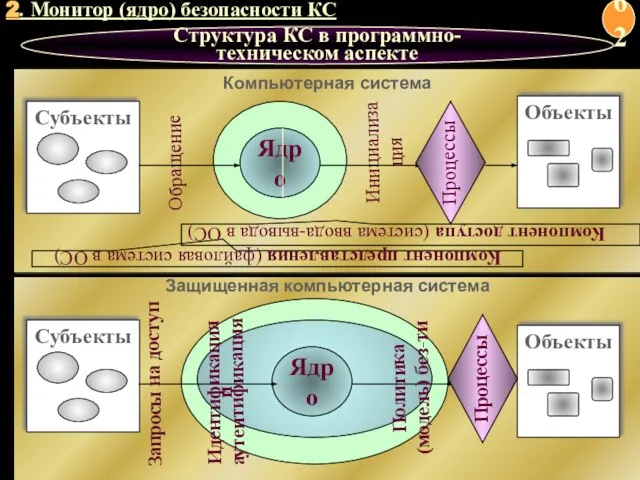

- 62. Защищенная компьютерная система 2. Монитор (ядро) безопасности КС Структура КС в программно-техническом аспекте Компьютерная система Компонент

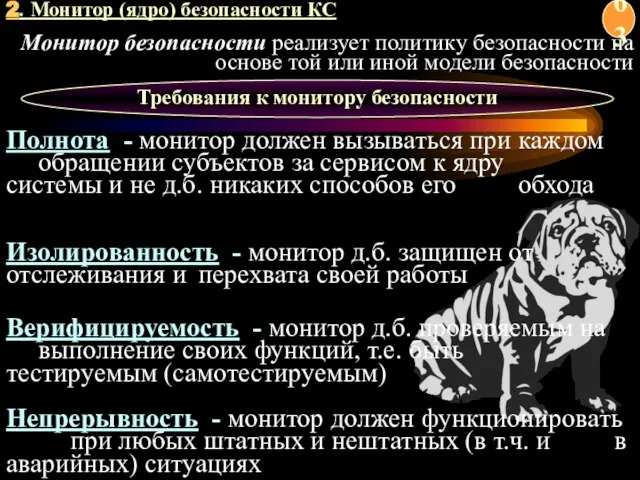

- 63. Требования к монитору безопасности Полнота - монитор должен вызываться при каждом обращении субъектов за сервисом к

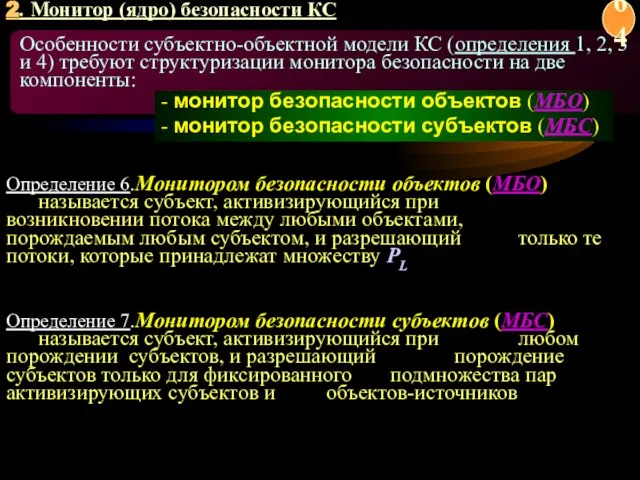

- 64. Особенности субъектно-объектной модели КС (определения 1, 2, 3 и 4) требуют структуризации монитора безопасности на две

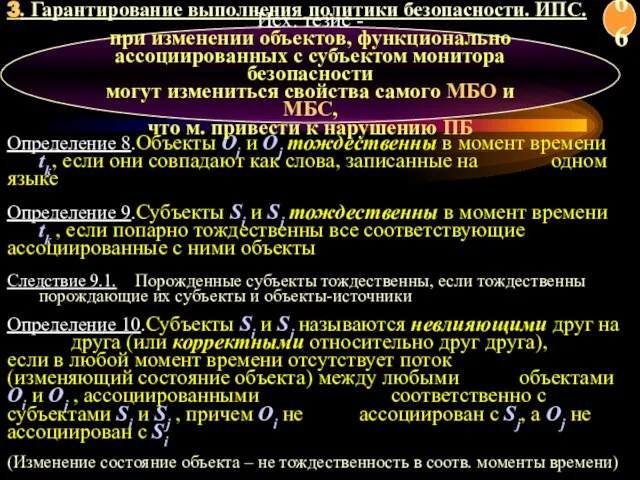

- 65. Гарантии выполнения политики безопасности обеспечиваются определенными требованиями к МБО и МБС, реализующими т.н. изолированную программную среду

- 66. 3. Гарантирование выполнения политики безопасности. ИПС. Определение 8.Объекты Oi и Oj тождественны в момент времени tk,

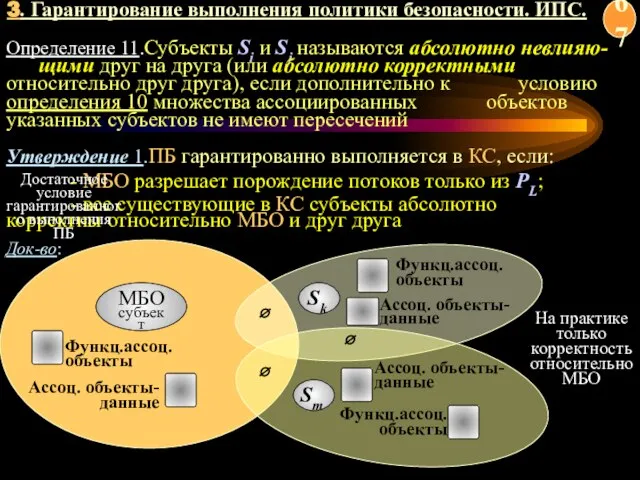

- 67. Определение 11.Субъекты Si и Sj называются абсолютно невлияю- щими друг на друга (или абсолютно корректными относительно

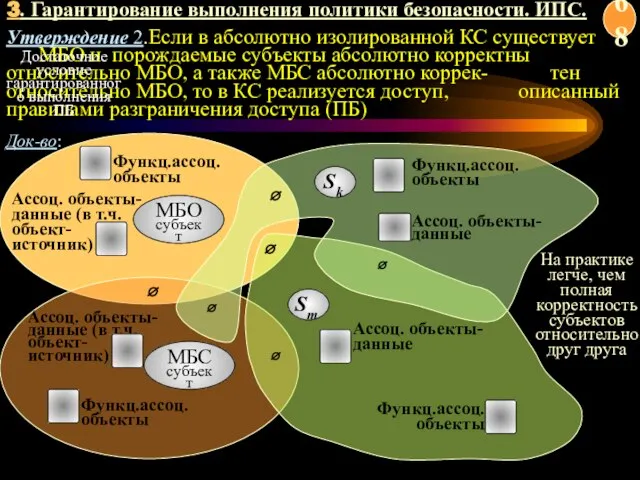

- 68. Утверждение 2.Если в абсолютно изолированной КС существует МБО и порождаемые субъекты абсолютно корректны относительно МБО, а

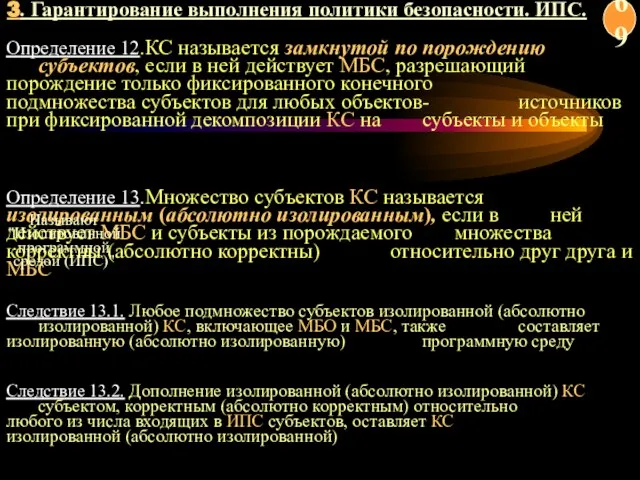

- 69. Определение 12.КС называется замкнутой по порождению субъектов, если в ней действует МБС, разрешающий порождение только фиксированного

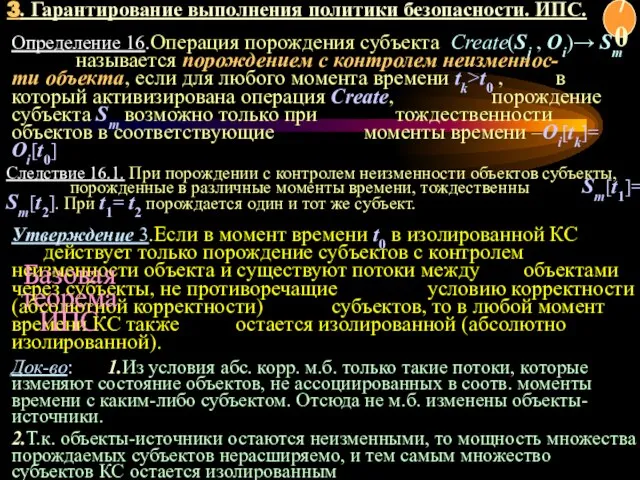

- 70. Определение 16.Операция порождения субъекта Create(Sj , Oi)→ Sm называется порождением с контролем неизменнос- ти объекта, если

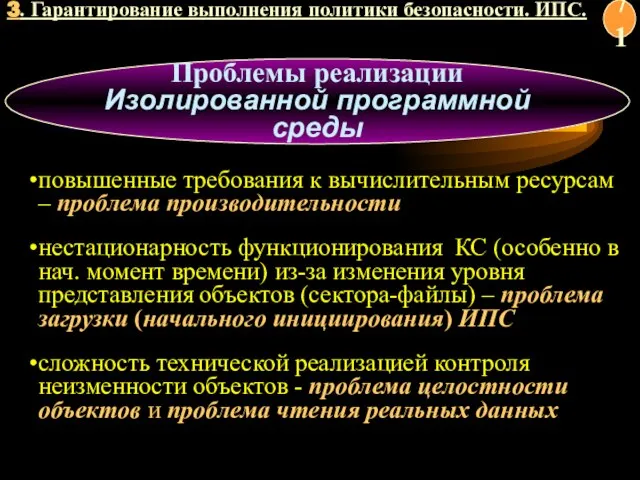

- 71. Проблемы реализации Изолированной программной среды повышенные требования к вычислительным ресурсам – проблема производительности нестационарность функционирования КС

- 72. Лекция 2.1. Модели безопасности на основе дискреционной политики Тема 2. Модели безопасности компьютерных систем

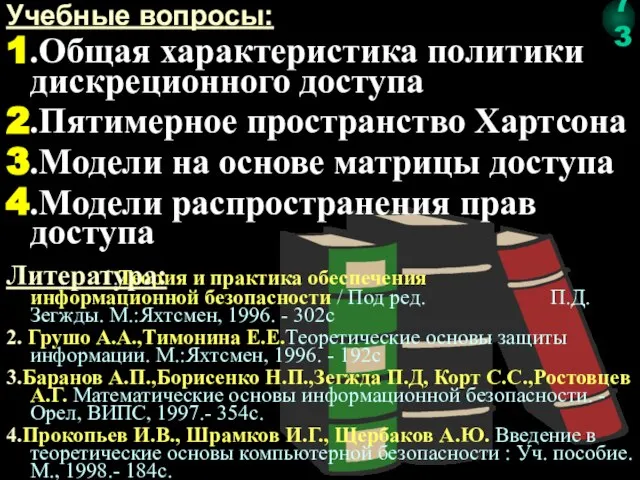

- 73. 1.Теория и практика обеспечения информационной безопасности / Под ред. П.Д. Зегжды. М.:Яхтсмен, 1996. - 302с 2.

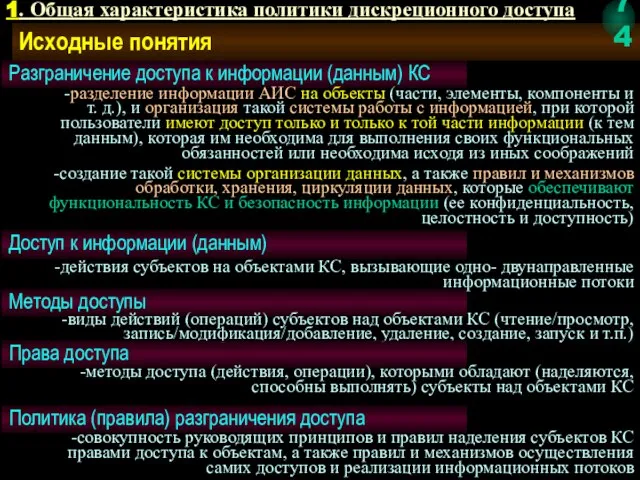

- 74. Исходные понятия Доступ к информации (данным) -действия субъектов на объектами КС, вызывающие одно- двунаправленные информационные потоки

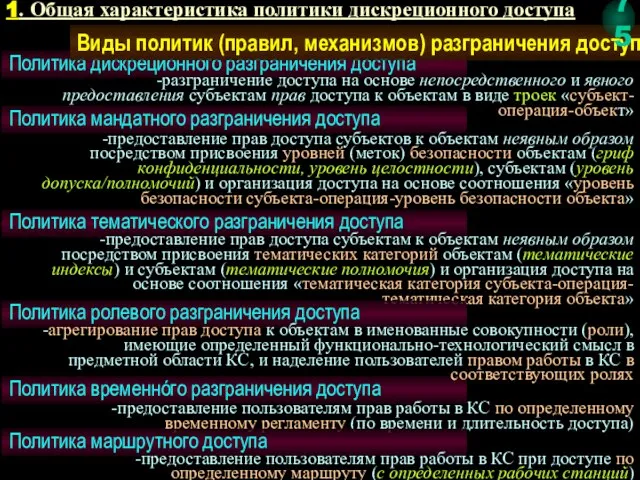

- 75. Политика дискреционного разграничения доступа -разграничение доступа на основе непосредственного и явного предоставления субъектам прав доступа к

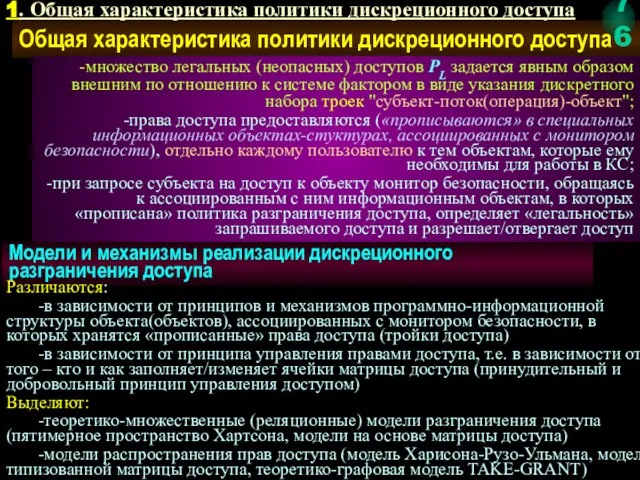

- 76. Общая характеристика политики дискреционного доступа множество легальных (неопасных) доступов PL задается явным образом внешним по отношению

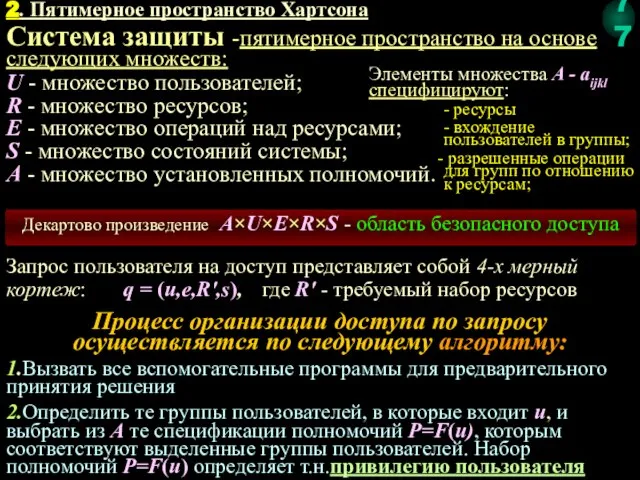

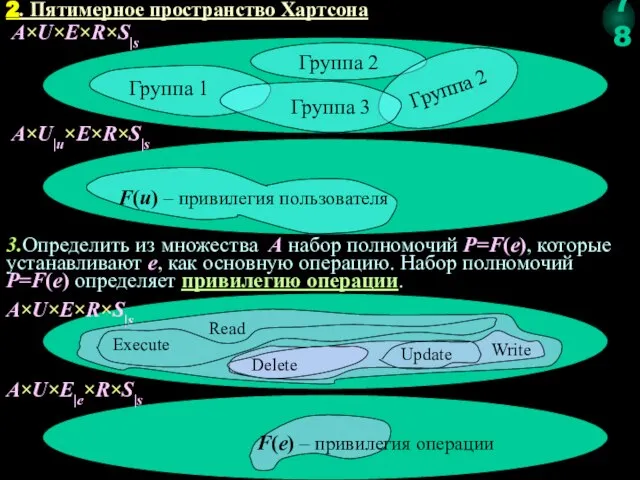

- 77. 2. Пятимерное пространство Хартсона Система защиты -пятимерное пространство на основе следующих множеств: U - множество пользователей;

- 78. 3.Определить из множества A набор полномочий P=F(e), которые устанавливают e, как основную операцию. Набор полномочий P=F(e)

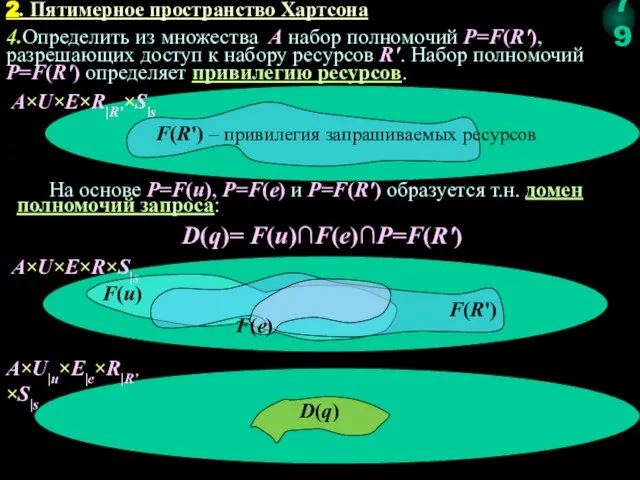

- 79. 4.Определить из множества A набор полномочий P=F(R'), разрешающих доступ к набору ресурсов R'. Набор полномочий P=F(R')

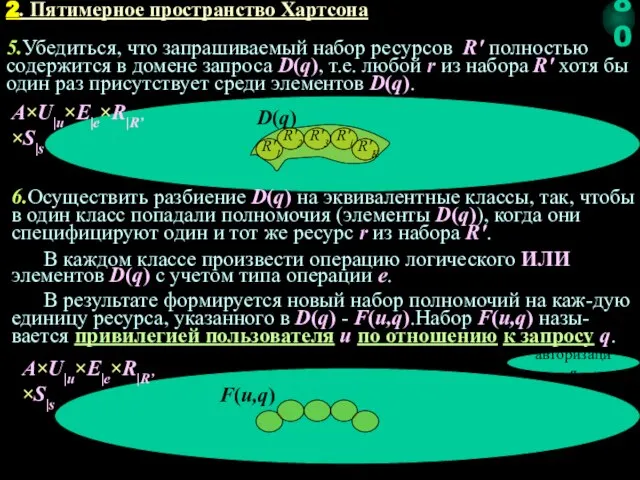

- 80. 5.Убедиться, что запрашиваемый набор ресурсов R' полностью содержится в домене запроса D(q), т.е. любой r из

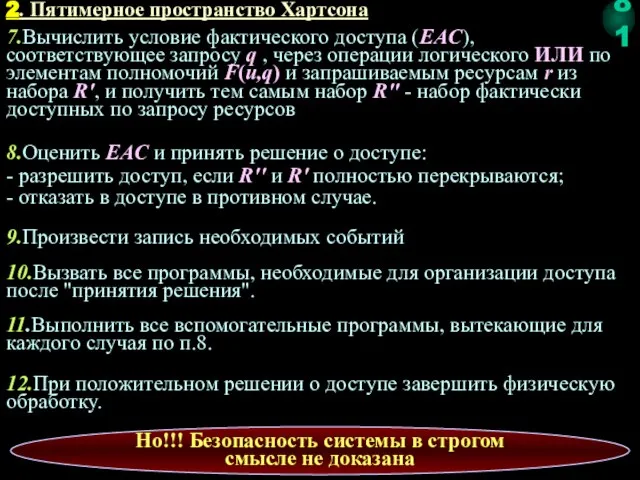

- 81. 7.Вычислить условие фактического доступа (EAC), соответствующее запросу q , через операции логического ИЛИ по элементам полномочий

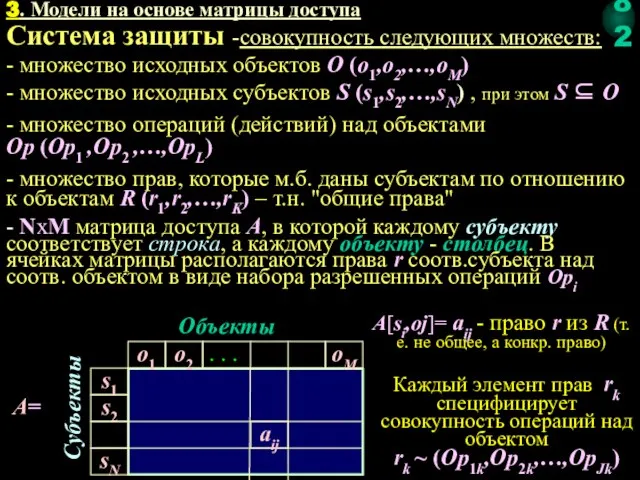

- 82. 3. Модели на основе матрицы доступа Система защиты -совокупность следующих множеств: - множество исходных объектов O

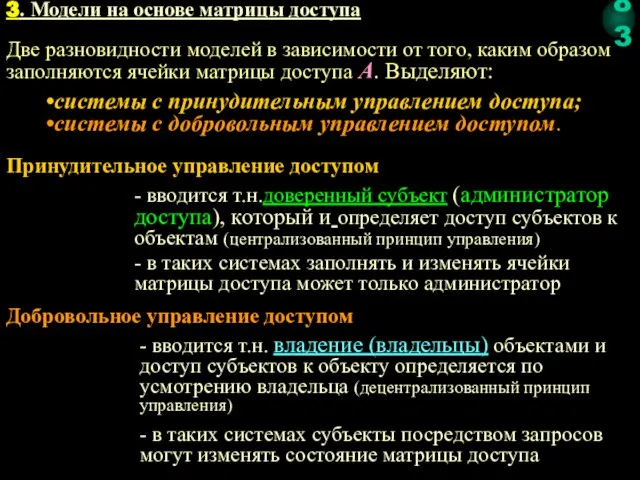

- 83. Две разновидности моделей в зависимости от того, каким образом заполняются ячейки матрицы доступа A. Выделяют: системы

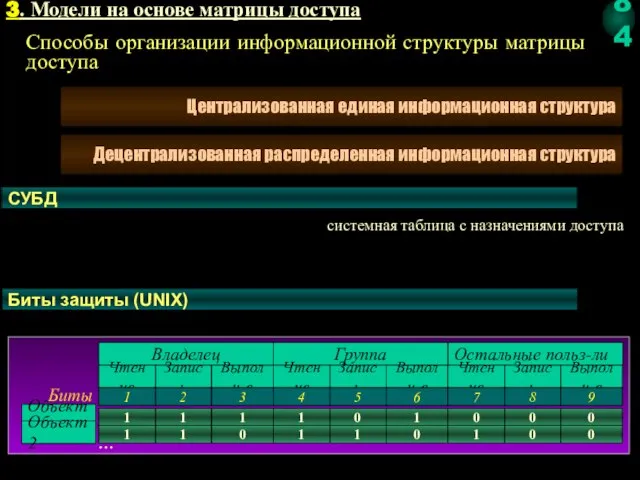

- 84. Биты защиты (UNIX) Владелец Группа Остальные польз-ли Способы организации информационной структуры матрицы доступа Централизованная единая информационная

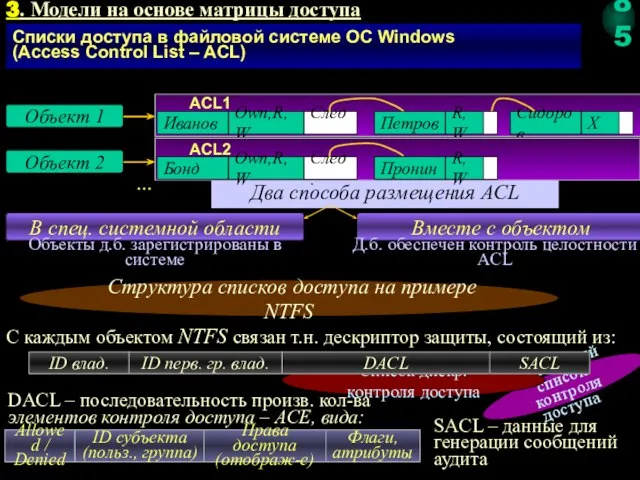

- 85. Два способа размещения ACL Системный список контроля доступа Список дискр. контроля доступа Списки доступа в файловой

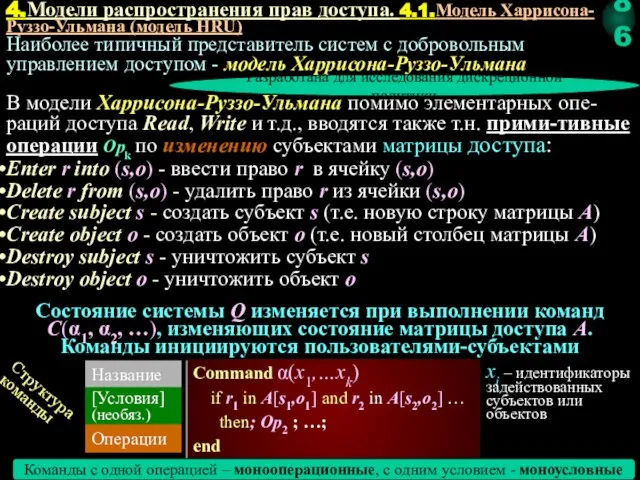

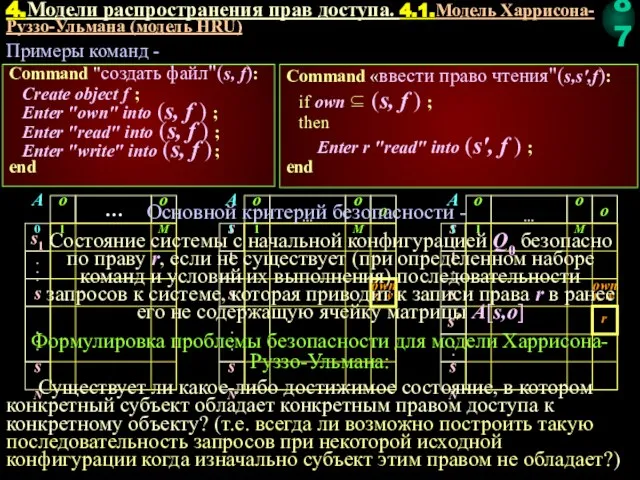

- 86. Наиболее типичный представитель систем с добровольным управлением доступом - модель Харрисона-Руззо-Ульмана Разработана для исследования дискреционной политики

- 87. Основной критерий безопасности - Состояние системы с начальной конфигурацией Q0 безопасно по праву r, если не

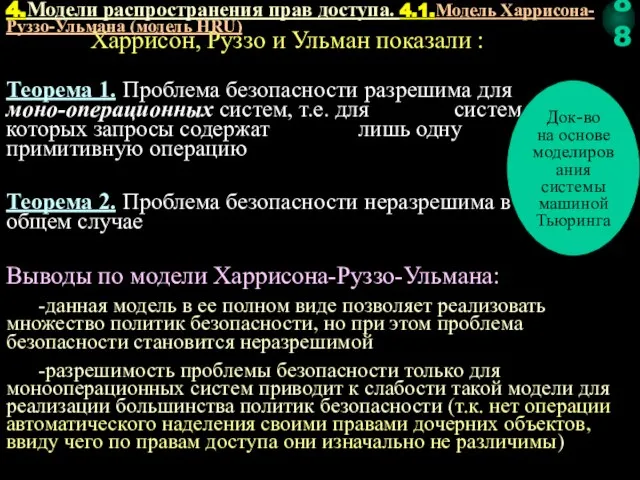

- 88. Теорема 1. Проблема безопасности разрешима для моно-операционных систем, т.е. для систем, в которых запросы содержат лишь

- 89. Проблема «троянских» программ Command "создать файл“ (s2,f): if write ∈ [s2, o2] ; then Create object

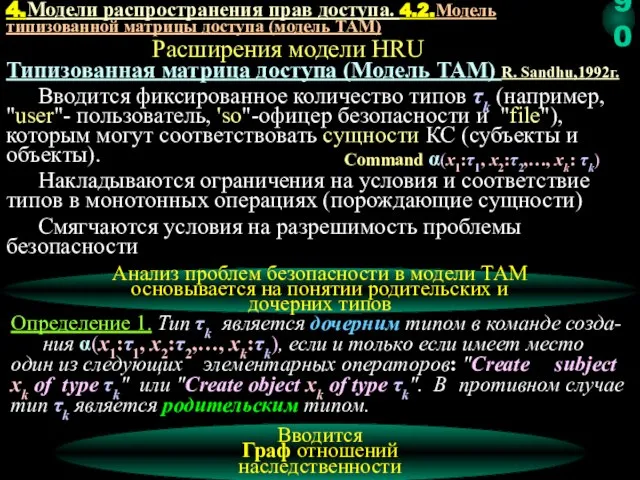

- 90. Расширения модели HRU Типизованная матрица доступа (Модель TAM) R. Sandhu,1992г. Вводится фиксированное количество типов τk (например,

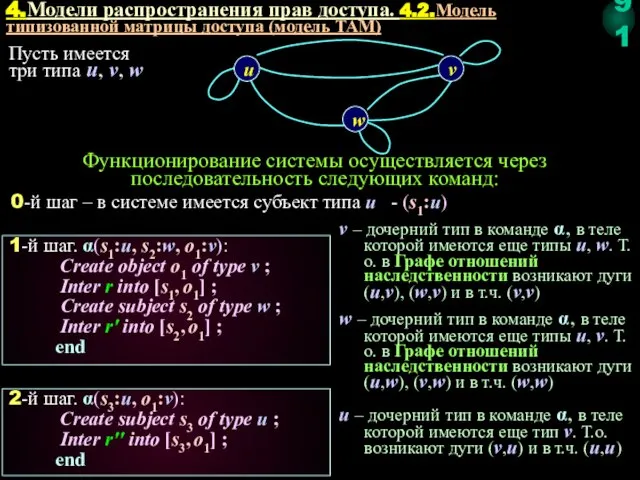

- 91. Функционирование системы осуществляется через последовательность следующих команд: 0-й шаг – в системе имеется субъект типа u

- 92. Определение 2. Реализация МTAM является ацикличной тогда и только тогда, когда ее граф отношений наследственности не

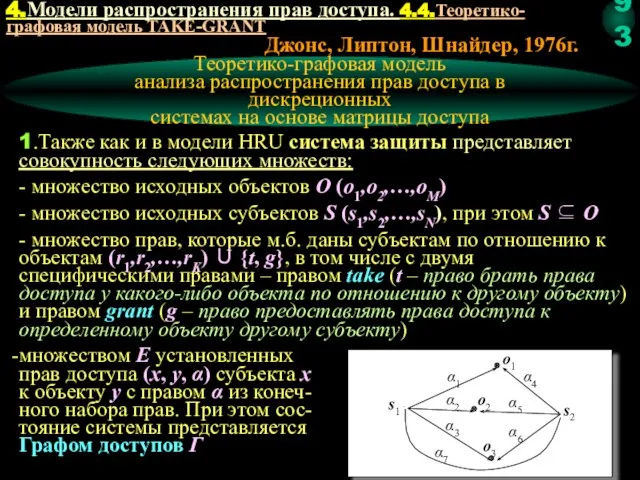

- 93. Теоретико-графовая модель анализа распространения прав доступа в дискреционных системах на основе матрицы доступа 1.Также как и

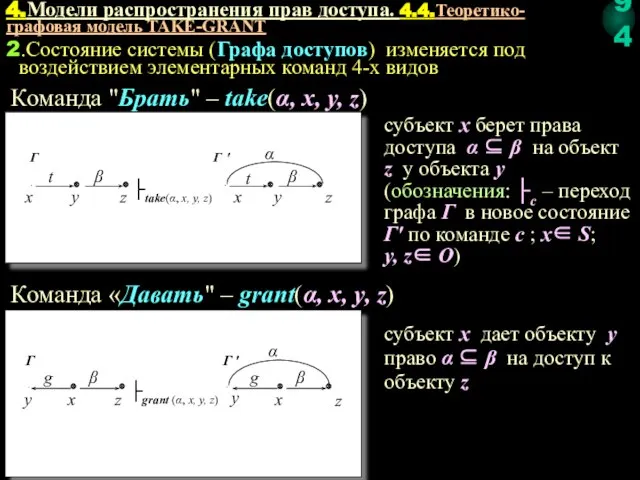

- 94. 2.Состояние системы (Графа доступов) изменяется под воздействием элементарных команд 4-х видов Команда "Брать" – take(α, x,

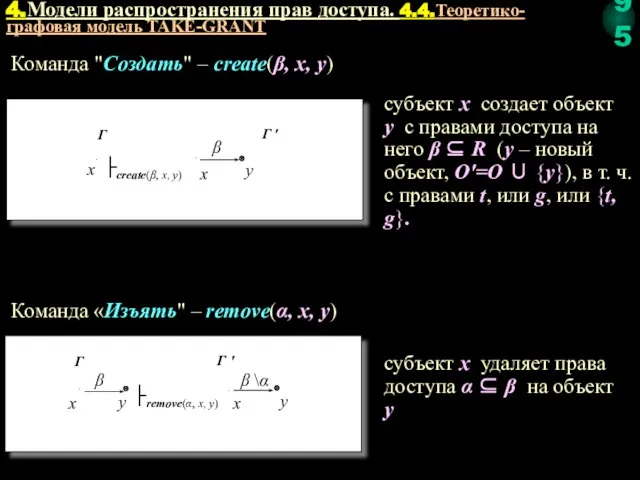

- 95. Команда "Создать" – create(β, x, y) субъект x создает объект y с правами доступа на него

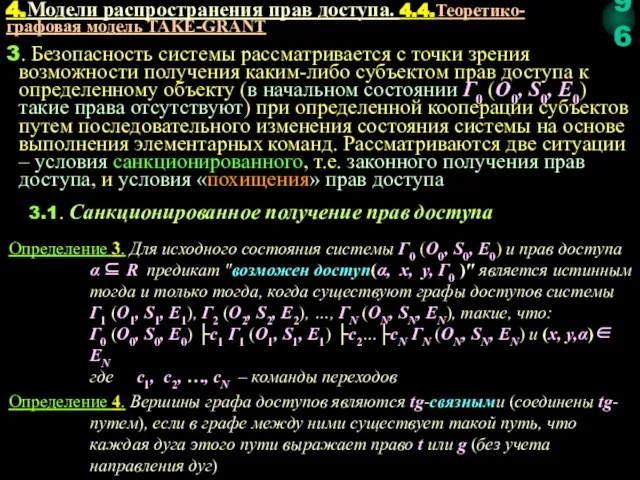

- 96. 3. Безопасность системы рассматривается с точки зрения возможности получения каким-либо субъектом прав доступа к определенному объекту

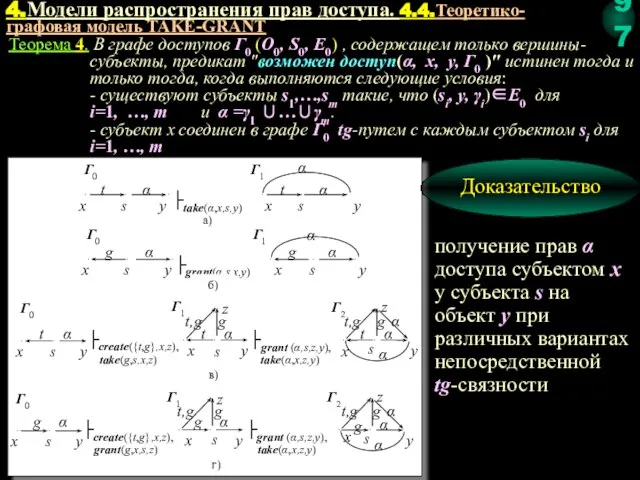

- 97. Теорема 4. В графе доступов Г0 (O0, S0, E0) , содержащем только вершины-субъекты, предикат "возможен доступ(α,

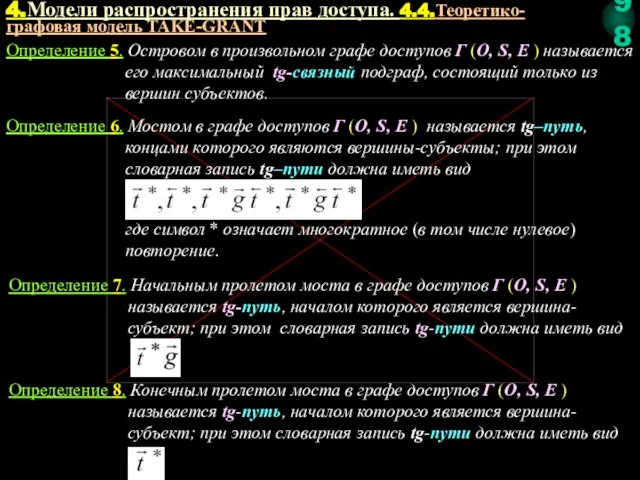

- 98. Определение 5. Островом в произвольном графе доступов Г (O, S, E ) называется его максимальный tg-связный

- 100. Скачать презентацию

![Проблема «троянских» программ Command "создать файл“ (s2,f): if write ∈ [s2, o2]](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/846175/slide-88.jpg)

Математические технологии моделирования вирусной динамики

Математические технологии моделирования вирусной динамики Ссылки – теория

Ссылки – теория Проект Коронаверсус. Студенческий совет РУДН

Проект Коронаверсус. Студенческий совет РУДН Обучение госслужащих в связи с переводом компьютерного оснащения учреждения на отечественную операционную систему

Обучение госслужащих в связи с переводом компьютерного оснащения учреждения на отечественную операционную систему Компьютерные вирусы: какими они бывают и как с ними бороться

Компьютерные вирусы: какими они бывают и как с ними бороться Поле битвы

Поле битвы Букстаграм

Букстаграм Dates. Round

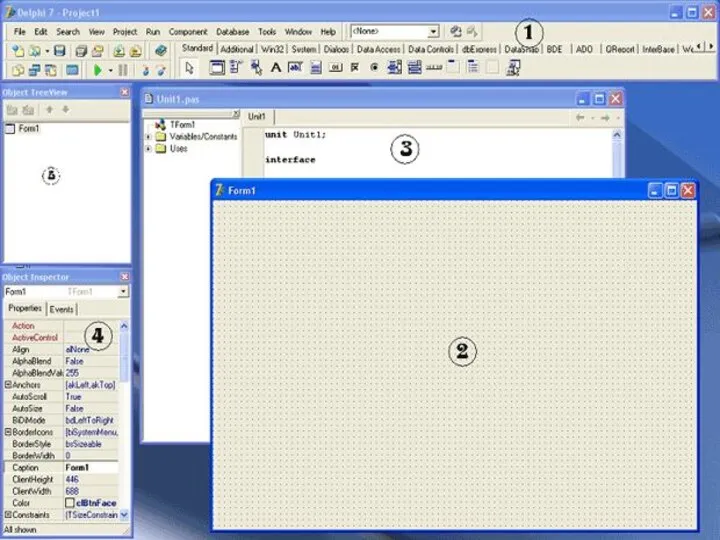

Dates. Round Структура проекта Delphi

Структура проекта Delphi Информационные технологии. Понятие информационной технологии

Информационные технологии. Понятие информационной технологии Текстовые документы

Текстовые документы Введение в программную инженерию Тест 8

Введение в программную инженерию Тест 8 анализ конкурентов презентация

анализ конкурентов презентация Кодирование информации. Декодирование

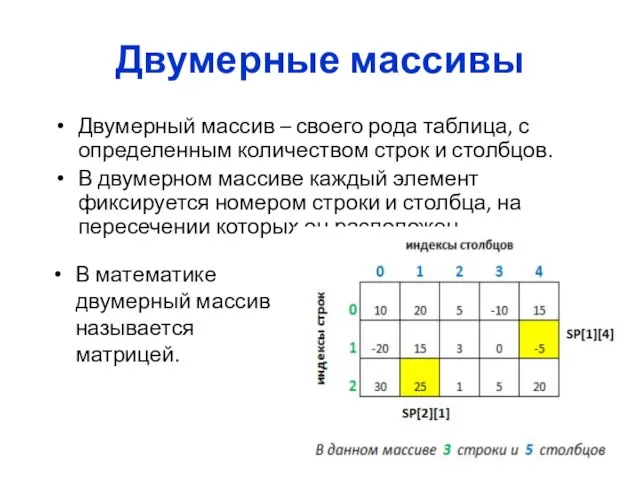

Кодирование информации. Декодирование Двумерные массивы

Двумерные массивы Мой первый online-лагерь. Отзыв

Мой первый online-лагерь. Отзыв Графика в Basic

Графика в Basic Сервисы Арбикон. Форма библиотечного обслуживания

Сервисы Арбикон. Форма библиотечного обслуживания Поиск информации в сети Интернет

Поиск информации в сети Интернет Презентация на тему Угрозы безопасности информации, их виды

Презентация на тему Угрозы безопасности информации, их виды  Структуры и перечисления в С++. (Лекция 2)

Структуры и перечисления в С++. (Лекция 2) Цветовая модель RGB. Случайные числа. Занятие 3

Цветовая модель RGB. Случайные числа. Занятие 3 Выделение контуров. Контур vs. Граница

Выделение контуров. Контур vs. Граница Шаблон решения противоречий

Шаблон решения противоречий Регистрация в личном кабинете Госуслуг на экзамен в ГИБДД

Регистрация в личном кабинете Госуслуг на экзамен в ГИБДД Основы видеомонтажа

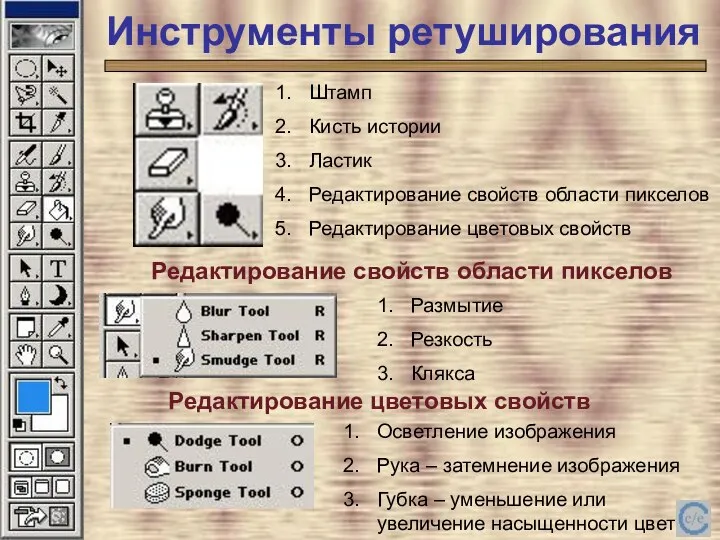

Основы видеомонтажа 1- Инструменты ретуширования

1- Инструменты ретуширования Презентация на тему Архитектура персонального компьютера

Презентация на тему Архитектура персонального компьютера