- Главная

- Информатика

- Трояны. Программы-шпионы

Содержание

- 2. Трояны - это программы, которые являются разновидностью вирусов. Главное отличие от вирусов это то, что трояны

- 3. · Программы-шпионы (Mail sender, Password Trojans и т.п.) - самый распространённый вид троянов. Они сразу ищут

- 4. · Используйте антивирусы и регулярно их обновляйте · То же самое, но касаемо брэндмауеров · Обновляйте

- 6. Ха-ха-ха!!!! Испугались?

- 8. Скачать презентацию

Слайд 2Трояны - это программы, которые являются разновидностью вирусов. Главное отличие от вирусов

Трояны - это программы, которые являются разновидностью вирусов. Главное отличие от вирусов

это то, что трояны "служат хозяину", точнее тому, кто их разработал. Если действия вируса - это заразить систему и распространится всеми способами и при этом портить всё подряд, то действия трояна - это тихо мирно установится и собирать информацию о зараженной системе, а затем отослать её своему создателю.

Т.е. тот же принцип знаменитого Троянского коня - втереться в доверие под видом хорошего, а потом предоставить неприятный сюрприз.

Троян попадает на компьютер различными способами, но самый распространённые - это через установку программ или просмотр файлов. Думаете только через программы можете подхватить? Отнюдь. Вы можете получить на почту банальный спам, в котором будет содержаться ссылка или прикреплен файл с зазывающим названием "Посмотри, как мышка ест кошку" и Вы перейдете и увидите картинку. Да да да! Даже через картинку Вы можете подхватить трояна.

Троян попадает на компьютер различными способами, но самый распространённые - это через установку программ или просмотр файлов. Думаете только через программы можете подхватить? Отнюдь. Вы можете получить на почту банальный спам, в котором будет содержаться ссылка или прикреплен файл с зазывающим названием "Посмотри, как мышка ест кошку" и Вы перейдете и увидите картинку. Да да да! Даже через картинку Вы можете подхватить трояна.

Что такое трояны и как их можно подхватить ?

Слайд 3· Программы-шпионы (Mail sender, Password Trojans и т.п.) - самый распространённый вид

· Программы-шпионы (Mail sender, Password Trojans и т.п.) - самый распространённый вид

троянов. Они сразу ищут в системе все сохраненные пароли и отсылают их своему создателю (обычно по почте).

· Программы удаленного доступа (BackDoor) - второй по распространённости вид троянов. Смысл в том, что троян открывает какой-нибудь порт на компьютере и отсылает данные создателю. Если выражаться чуть проще, то на зараженном компьютере устанавливается Сервер, а у хозяина стоит Клиент. И вот этот самый Сервер ждёт сигнала от Клиента, чтобы передать ему всё что тот пожелает, а так же дать ему доступ к управлению.

· Перехватчики-кейлогеры (Keyloggers) - третий по популярности вид троянов. Исходя из названия можно догадаться, что они перехватывают. А что именно? Да все нажатия на клавиатуру. А через клавиатуру вводятся все данные - и логины и пароли и переписка. Всё это тщательно записывается в файл, который потом отсылается куда сами догадываетесь.

· Загрузчики (Downloader) - загружают с интернета всякий хлам на своё усмотрение. Обычно это вирусы.

· Дропперы (Droppers) - загружают в систему другие трояны.

· Программы-шутки (Joke Programs) - выводят на экран что сейчас комп будет перезагружен или что вся информация будет кому-то передана или что комп взломан и т.п. По сути безвредны и создаются для забавы.

· Взломщики (Destructive Trojans) - самые злые и противные трояны. Ломают систему, шифруют данные, уничтожают целые разделы жестких дисков и т.п

· Программы удаленного доступа (BackDoor) - второй по распространённости вид троянов. Смысл в том, что троян открывает какой-нибудь порт на компьютере и отсылает данные создателю. Если выражаться чуть проще, то на зараженном компьютере устанавливается Сервер, а у хозяина стоит Клиент. И вот этот самый Сервер ждёт сигнала от Клиента, чтобы передать ему всё что тот пожелает, а так же дать ему доступ к управлению.

· Перехватчики-кейлогеры (Keyloggers) - третий по популярности вид троянов. Исходя из названия можно догадаться, что они перехватывают. А что именно? Да все нажатия на клавиатуру. А через клавиатуру вводятся все данные - и логины и пароли и переписка. Всё это тщательно записывается в файл, который потом отсылается куда сами догадываетесь.

· Загрузчики (Downloader) - загружают с интернета всякий хлам на своё усмотрение. Обычно это вирусы.

· Дропперы (Droppers) - загружают в систему другие трояны.

· Программы-шутки (Joke Programs) - выводят на экран что сейчас комп будет перезагружен или что вся информация будет кому-то передана или что комп взломан и т.п. По сути безвредны и создаются для забавы.

· Взломщики (Destructive Trojans) - самые злые и противные трояны. Ломают систему, шифруют данные, уничтожают целые разделы жестких дисков и т.п

Какие виды троянов существуют и что они делают?

Слайд 4· Используйте антивирусы и регулярно их обновляйте

· То же самое, но касаемо брэндмауеров

·

· Используйте антивирусы и регулярно их обновляйте

· То же самое, но касаемо брэндмауеров

·

Обновляйте свою операционную систему с помощью режима обновления.

· Не работайте часто под учетной записью Администратора. Если троян и будет в системе, то будет работать под учёткой с ограниченными правами. А представьте если ему дать Админа?

· Обновляйте свои программные продукты.

· Качайте программы только с официальных сайтов. В крайнем случае через проверенные источники.

· Не посещайте незнакомые и сомнительные сайты с обилием рекламы или подозрительные. (Каким сайтам можно доверять)

· Не сохраняйте пароли на важных сайтах. Лучше уж ввести вручную или скопировать из какого-нибудь файла. Ведь что любят вредосные программы? Да да - кукисы

· Если уж коснулись паролей, то могу ещё раз напомнить, что не стоит использовать простые и одинаковые пароли на всех сайтах. Соблюдение этих рекомендаций немного, но защитит Вас от нежелательных угроз. Ну а если уж заразились, то симптомами могут быть перезагрузка компьютера, создание снимков экрана, перезапуск программы, издавание каких-то звуков - в общем всё то, что обычно не бывает. Будем лечиться Чаще всего троян сразу же пытается прописаться ещё и в автозагрузке, поэтому нужно посмотреть там что прописалось и удалить лишнее.

· Не работайте часто под учетной записью Администратора. Если троян и будет в системе, то будет работать под учёткой с ограниченными правами. А представьте если ему дать Админа?

· Обновляйте свои программные продукты.

· Качайте программы только с официальных сайтов. В крайнем случае через проверенные источники.

· Не посещайте незнакомые и сомнительные сайты с обилием рекламы или подозрительные. (Каким сайтам можно доверять)

· Не сохраняйте пароли на важных сайтах. Лучше уж ввести вручную или скопировать из какого-нибудь файла. Ведь что любят вредосные программы? Да да - кукисы

· Если уж коснулись паролей, то могу ещё раз напомнить, что не стоит использовать простые и одинаковые пароли на всех сайтах. Соблюдение этих рекомендаций немного, но защитит Вас от нежелательных угроз. Ну а если уж заразились, то симптомами могут быть перезагрузка компьютера, создание снимков экрана, перезапуск программы, издавание каких-то звуков - в общем всё то, что обычно не бывает. Будем лечиться Чаще всего троян сразу же пытается прописаться ещё и в автозагрузке, поэтому нужно посмотреть там что прописалось и удалить лишнее.

Как защититься и удалить трояны?

Слайд 6Ха-ха-ха!!!! Испугались?

Ха-ха-ха!!!! Испугались?

- Предыдущая

в память о юреСледующая -

Значение русских имён

Динамические структуры данных (язык Си)

Динамические структуры данных (язык Си) Лекция 3_Основы технологии совместной работы_Облачные технологии

Лекция 3_Основы технологии совместной работы_Облачные технологии Ваш онлайн-репетитор

Ваш онлайн-репетитор Понятие физической среды передачи данных, типы линий связи

Понятие физической среды передачи данных, типы линий связи Дизайн-макет для выборочного лакирования в Adobe Illustrator

Дизайн-макет для выборочного лакирования в Adobe Illustrator Информация и сигналы

Информация и сигналы Программирование в C++

Программирование в C++ Автоматизированное рабочее место (АРМ) специалиста

Автоматизированное рабочее место (АРМ) специалиста Концепция и Политика ИБ

Концепция и Политика ИБ Графы. Вершина графа. Ребро графа

Графы. Вершина графа. Ребро графа Организация ввода данных начала программирования. 8 класс

Организация ввода данных начала программирования. 8 класс Информатика. Информационные технологии

Информатика. Информационные технологии Состав и структура ЭВМ

Состав и структура ЭВМ Мастер-класс по информатике. Где нас ждут?

Мастер-класс по информатике. Где нас ждут? Текстовый редактор Microsoft Word

Текстовый редактор Microsoft Word Обеспечение надежности передачи информации

Обеспечение надежности передачи информации Altivar Machine ATV340 Каталог

Altivar Machine ATV340 Каталог Безопасность, гигиена, эргономика, защита информации

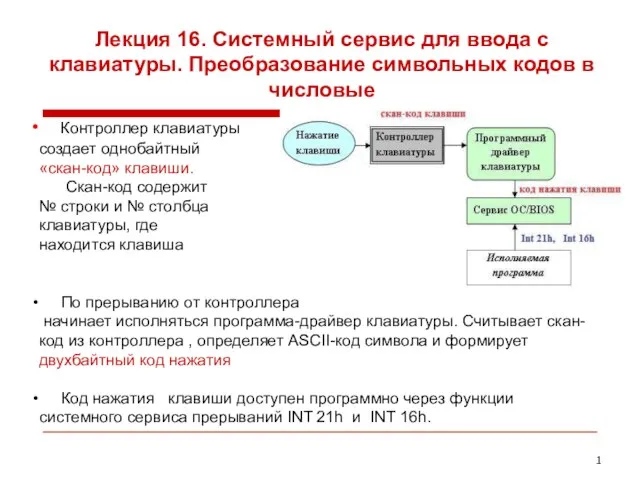

Безопасность, гигиена, эргономика, защита информации Системный сервис для ввода символов с клавиатуры. Преобразование символьных кодов в числовые. (Лекция 16)

Системный сервис для ввода символов с клавиатуры. Преобразование символьных кодов в числовые. (Лекция 16) ОС и базы данных

ОС и базы данных JavaScrpt

JavaScrpt Безопасность детей в сети интернет

Безопасность детей в сети интернет Внешняя память компьютера

Внешняя память компьютера Текстовый редактор word. 9-10 класс

Текстовый редактор word. 9-10 класс Resume Or Curriculum vitae

Resume Or Curriculum vitae Уровни сетевой архитектуры

Уровни сетевой архитектуры Исключения. Работа с файлами

Исключения. Работа с файлами Кибербезопасность Безопасность в интернете

Кибербезопасность Безопасность в интернете