Содержание

- 2. У Г А Т У Содержание лекции Уфимский государственный авиационный технический университет Структура курса Общие сведения

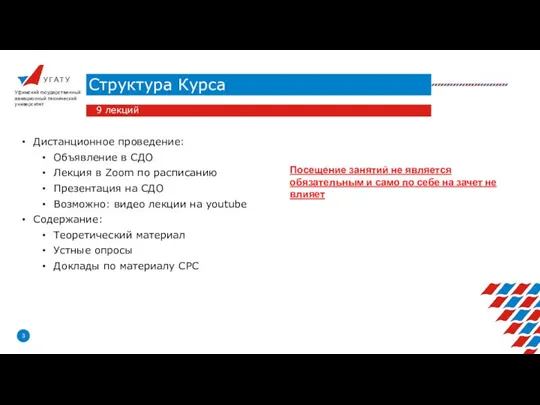

- 3. У Г А Т У Структура Курса Уфимский государственный авиационный технический университет 9 лекций Дистанционное проведение:

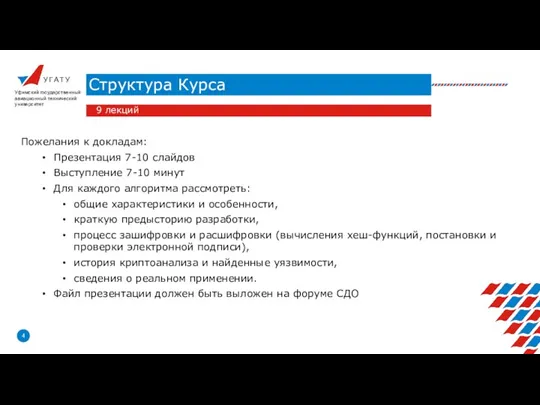

- 4. У Г А Т У Структура Курса Уфимский государственный авиационный технический университет 9 лекций Пожелания к

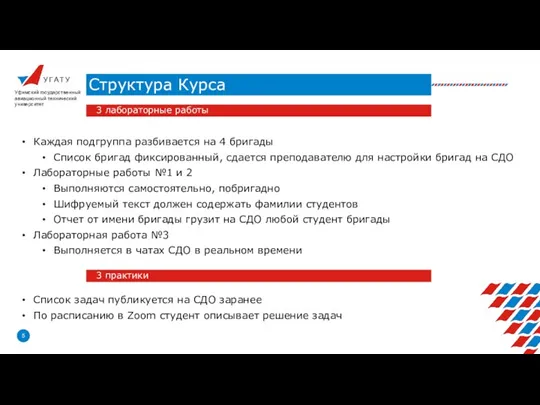

- 5. У Г А Т У Структура Курса Уфимский государственный авиационный технический университет 3 лабораторные работы Каждая

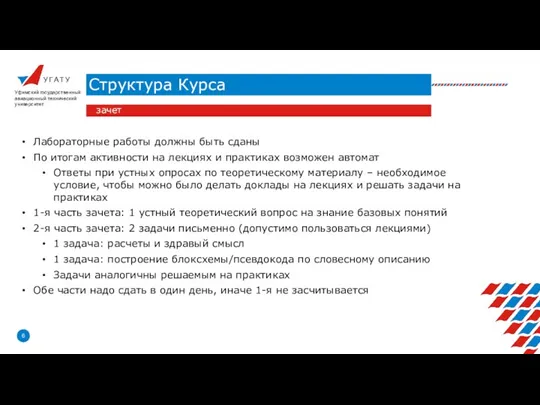

- 6. У Г А Т У Структура Курса Уфимский государственный авиационный технический университет зачет Лабораторные работы должны

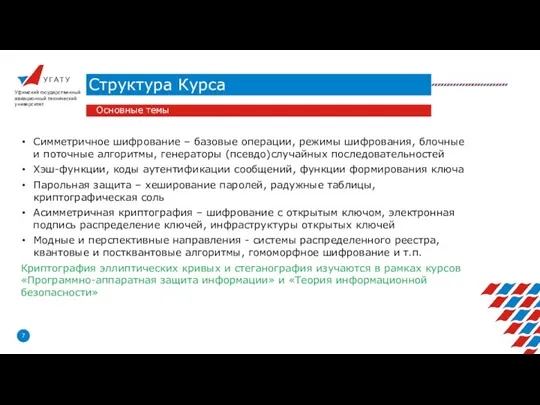

- 7. У Г А Т У Структура Курса Уфимский государственный авиационный технический университет Основные темы Симметричное шифрование

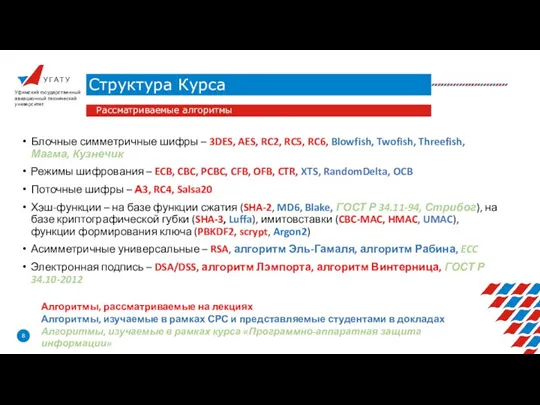

- 8. У Г А Т У Структура Курса Уфимский государственный авиационный технический университет Рассматриваемые алгоритмы Блочные симметричные

- 9. У Г А Т У Содержание лекции Уфимский государственный авиационный технический университет Структура курса Общие сведения

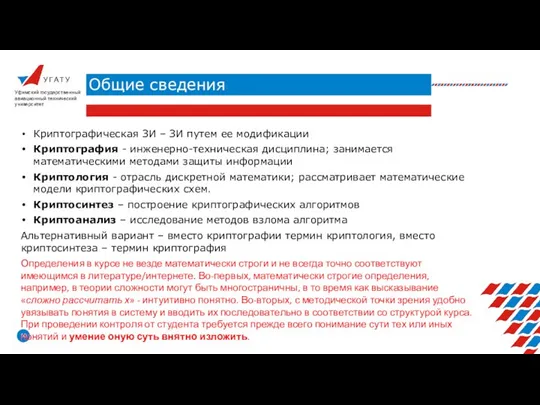

- 10. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Криптографическая ЗИ – ЗИ

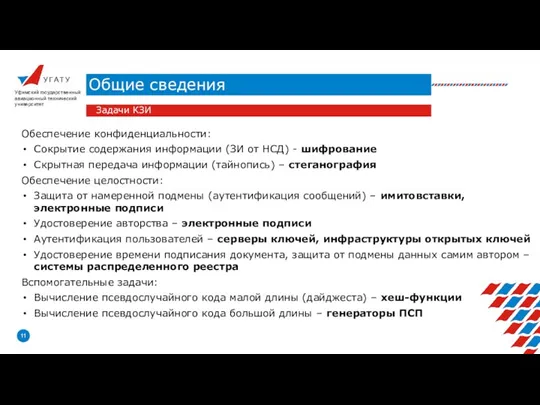

- 11. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Задачи КЗИ Обеспечение конфиденциальности:

- 12. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет «Большинство элементов системы безопасности

- 13. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Защищаемая информация может представлять

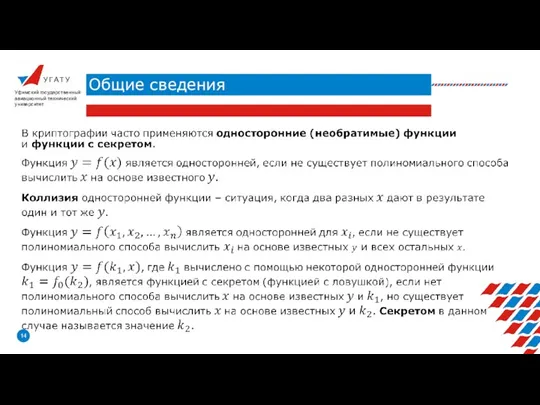

- 14. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет

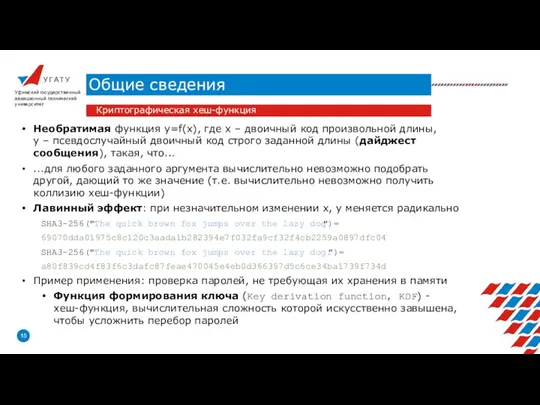

- 15. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Криптографическая хеш-функция Необратимая функция

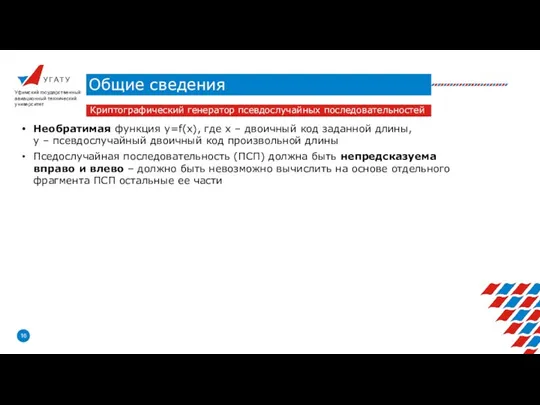

- 16. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Криптографический генератор псевдослучайных последовательностей

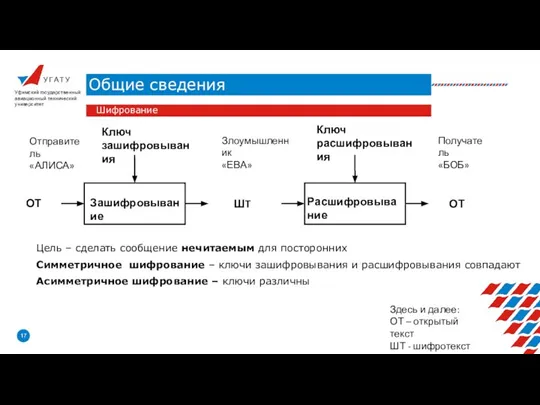

- 17. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Шифрование Зашифровывание Ключ зашифровывания

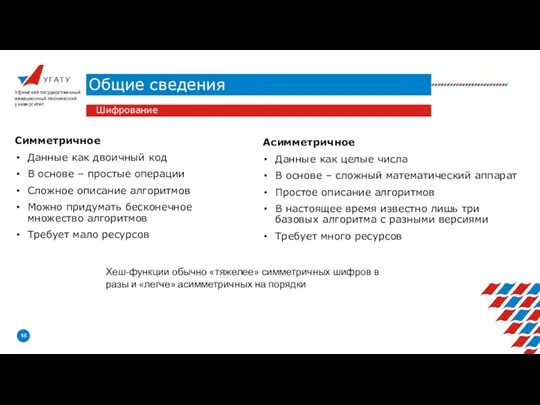

- 18. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Шифрование Симметричное Данные как

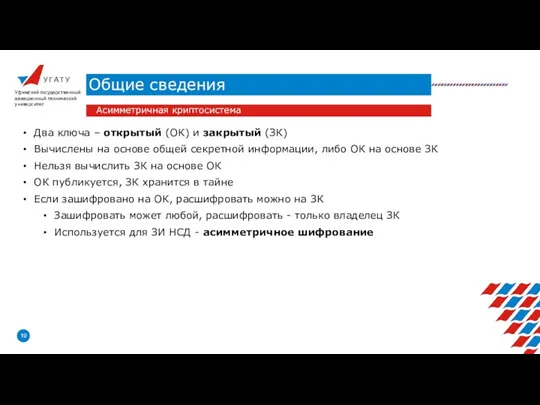

- 19. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Асимметричная криптосистема Два ключа

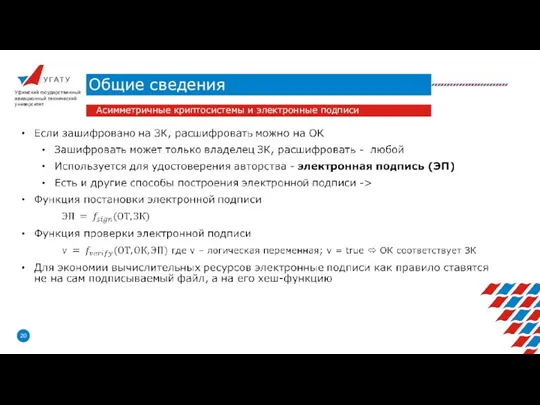

- 20. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Асимметричные криптосистемы и электронные

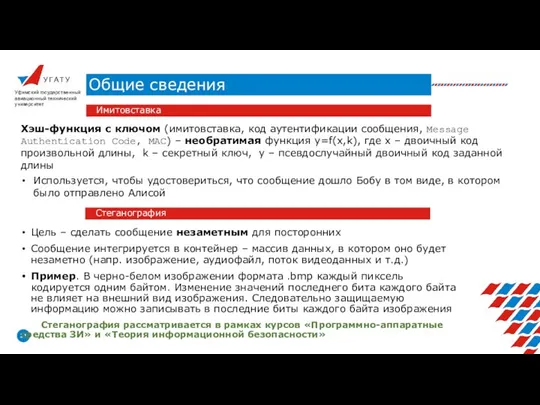

- 21. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Имитовставка Хэш-функция с ключом

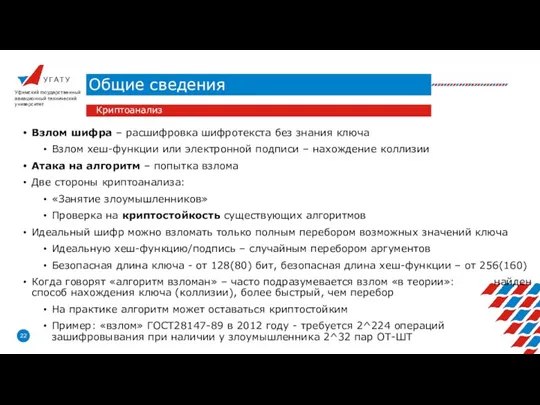

- 22. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Криптоанализ Взлом шифра –

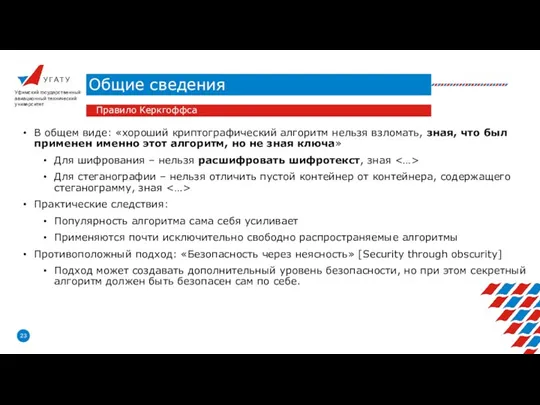

- 23. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Правило Керкгоффса В общем

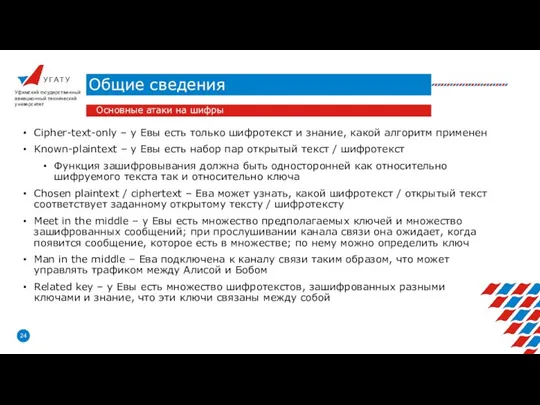

- 24. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Основные атаки на шифры

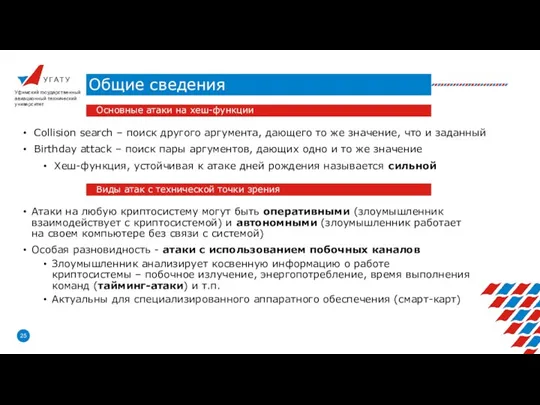

- 25. У Г А Т У Общие сведения Уфимский государственный авиационный технический университет Основные атаки на хеш-функции

- 26. У Г А Т У Содержание лекции Уфимский государственный авиационный технический университет Структура курса Общие сведения

- 27. У Г А Т У Исторический обзор Уфимский государственный авиационный технический университет Классическая криптография Перестановочные шифры

- 28. У Г А Т У Скремблирование Уфимский государственный авиационный технический университет Пример: защита телефонных разговоров от

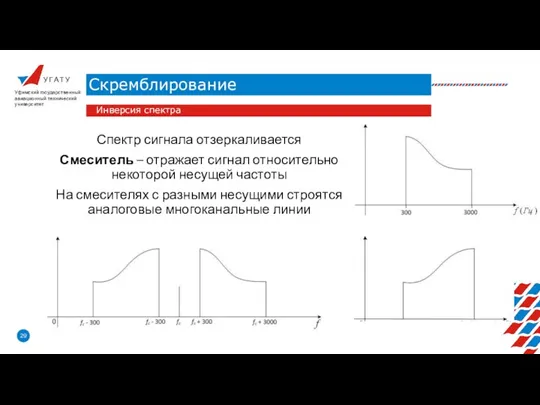

- 29. У Г А Т У Скремблирование Уфимский государственный авиационный технический университет Инверсия спектра Спектр сигнала отзеркаливается

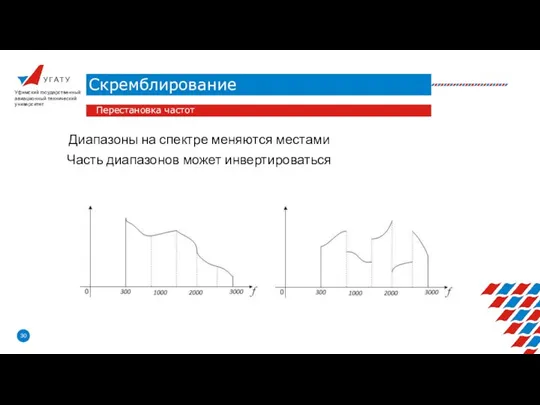

- 30. У Г А Т У Скремблирование Уфимский государственный авиационный технический университет Перестановка частот Диапазоны на спектре

- 31. У Г А Т У Скремблирование Уфимский государственный авиационный технический университет Временные преобразования Кадр делится на

- 32. У Г А Т У Современная криптография Уфимский государственный авиационный технический университет Симметричное шифрование 1917 -

- 33. У Г А Т У Современная криптография Уфимский государственный авиационный технический университет Асимметричная криптография 1970-е –

- 34. У Г А Т У Современная криптография Уфимский государственный авиационный технический университет Криптография в СССР и

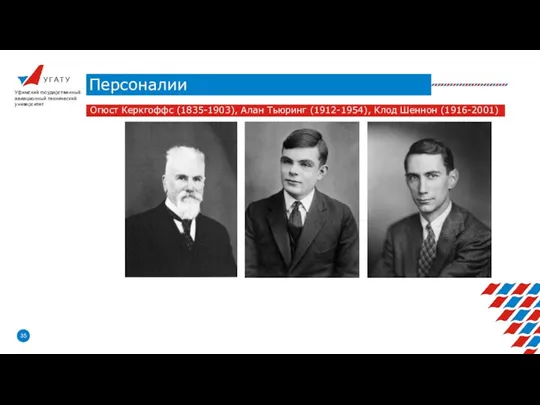

- 35. У Г А Т У Персоналии Уфимский государственный авиационный технический университет Огюст Керкгоффс (1835-1903), Алан Тьюринг

- 36. У Г А Т У Персоналии Уфимский государственный авиационный технический университет Хорст Фейстель (1915-1990) Первый крупный

- 37. У Г А Т У Персоналии Уфимский государственный авиационный технический университет Рональд Райвест (род. 1947) Асимметричный

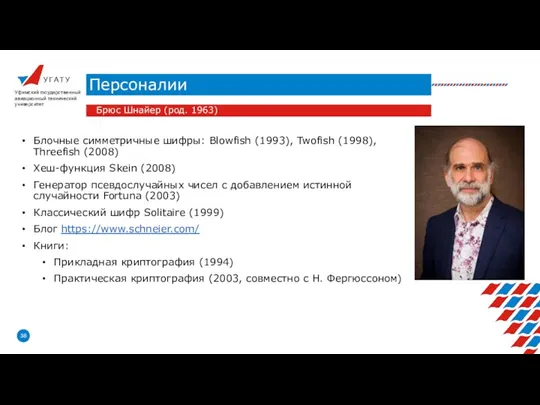

- 38. У Г А Т У Персоналии Уфимский государственный авиационный технический университет Брюс Шнайер (род. 1963) Блочные

- 40. Скачать презентацию

Разработка внутрикорпоративного сайта для БУ Республиканская детская клиническая больница

Разработка внутрикорпоративного сайта для БУ Республиканская детская клиническая больница Троллинг

Троллинг HTML (HyperText Markup Language, язык разметки гипертекста)

HTML (HyperText Markup Language, язык разметки гипертекста) Физические и астрономические модели

Физические и астрономические модели Создание мультфильмов в программе PowerPoint

Создание мультфильмов в программе PowerPoint Оценка точности навигации внутри помещений по данным Bluetooth устройств

Оценка точности навигации внутри помещений по данным Bluetooth устройств Все основные версии GTA. C чего начиналась GTA

Все основные версии GTA. C чего начиналась GTA Контрольная работа. Общие принципы построения ЭВМ

Контрольная работа. Общие принципы построения ЭВМ Самые неудачные прогнозы

Самые неудачные прогнозы Организационное и информационное обеспечение фандрейзинга

Организационное и информационное обеспечение фандрейзинга Эксплуатационные требования к компьютерному рабочему месту

Эксплуатационные требования к компьютерному рабочему месту Информация. Свойства и единицы измерения

Информация. Свойства и единицы измерения Разработка игры DogeClicker

Разработка игры DogeClicker Основы языка HTML

Основы языка HTML Публикуйся на Юнпресс

Публикуйся на Юнпресс Школа::Кода Основы программирования на языке Python. 20 занятие

Школа::Кода Основы программирования на языке Python. 20 занятие Умение декодировать кодовую последовательность. ОГЭ - 2 (N2)

Умение декодировать кодовую последовательность. ОГЭ - 2 (N2) Системы счисления

Системы счисления Осмотр компьютера

Осмотр компьютера Представление количественных результатов в журнальных публикациях

Представление количественных результатов в журнальных публикациях Предварительная информация

Предварительная информация Периферийные устройства

Периферийные устройства Создание образовательного ресурса для социальной адаптации пожилых людей

Создание образовательного ресурса для социальной адаптации пожилых людей Шкала, первый импульс и N-формация

Шкала, первый импульс и N-формация Виды информационных технологий

Виды информационных технологий АРМ адресной социальной помощи по выплате пенсий и пособий

АРМ адресной социальной помощи по выплате пенсий и пособий Файл и файловая система

Файл и файловая система Знакомство с Векторным редактором, встроеннЫм в WORD 2007

Знакомство с Векторным редактором, встроеннЫм в WORD 2007