Содержание

- 2. Информационная безопасность Защита информации – это деятельность по предотвращению: утечки защищаемой информации; несанкционированных или непреднамеренных воздействий

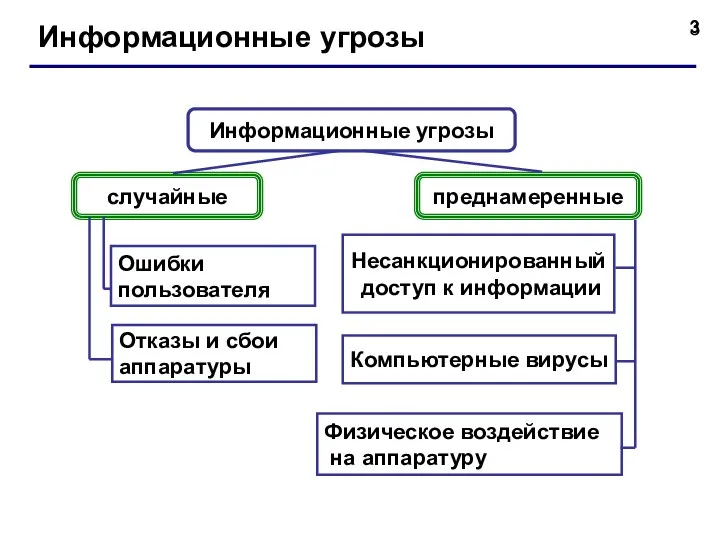

- 3. Информационные угрозы Информационные угрозы случайные преднамеренные Несанкционированный доступ к информации Физическое воздействие на аппаратуру Ошибки пользователя

- 4. Методы защиты информации Методы защиты от преднамеренных угроз: 1. Ограничение доступа к информации – использование паролей,

- 5. Средства защиты информации Законодательные средства защиты информации: 1. Международные договоры РФ; 2. Конституция РФ; 3. Законы

- 6. Средства защиты информации Законодательные средства защиты информации: Законодательные средства защиты определяются законодательными актами страны. Эти акты

- 7. Средства защиты информации Законодательные средства защиты информации: Интересы государства в плане обеспечения конфиденциальности информации представлены в

- 8. Средства защиты информации Организационные средства защиты информации: Гарантом информационной безопасности является Президент РФ, при котором существует

- 9. Средства защиты информации Технические и программные средства защиты информации: 1. Системы мониторинга сетей. 2. Антивирусные средства.

- 10. Компьютерные вирусы Компьютерный вирус – это программа, предназначенная для несанкционированного доступа к данным с целью их

- 11. Компьютерные вирусы по способу заражения: - резидентные (после исполнения зараженной программы остаются в оперативной памяти и

- 12. Компьютерные вирусы по алгоритму функционирования: - невидимки (стелс) – вирусы, способные скрываться при попытках их обнаружения;

- 13. Антивирусные программы Антивирус – программное средство, предназначенное для борьбы с вирусами. Программы-детекторы (сканеры) Назначение: обнаружение конкретных

- 14. Антивирусные программы Программы-ревизоры Назначение: запоминают исходное состояние файлов и системных областей дисков и сравнивают его с

- 15. Криптография Криптология – это наука о тайных записях. Криптология включает: Криптографию (наука о составлении шифров); Криптоанализ

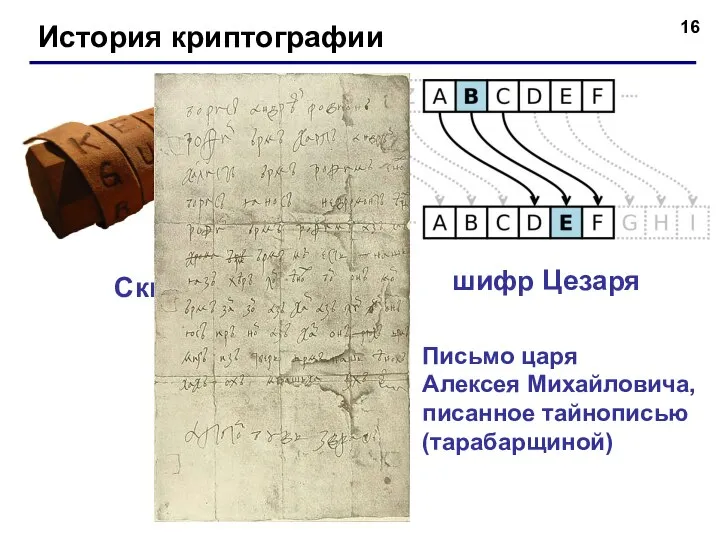

- 16. История криптографии Скитала шифр Цезаря Письмо царя Алексея Михайловича, писанное тайнописью (тарабарщиной)

- 17. История криптографии Эра «черных кабинетов»

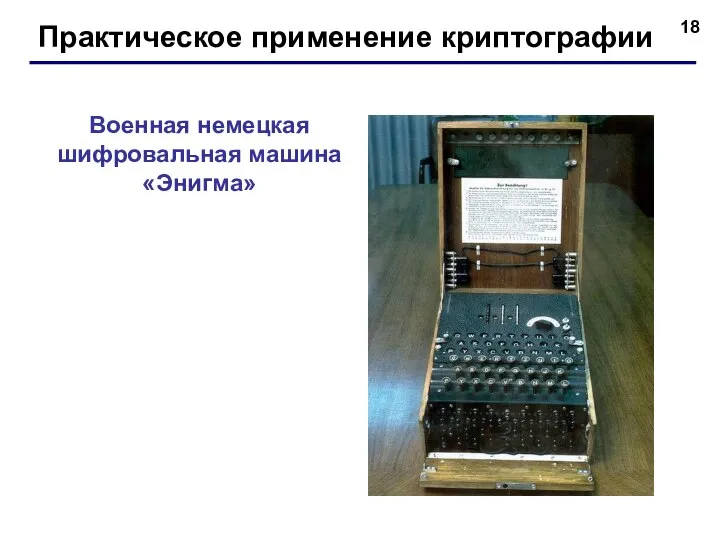

- 18. Практическое применение криптографии Военная немецкая шифровальная машина «Энигма»

- 19. Математическая криптография У. Диффи М. Хеллман Симметричные криптографические шифры - подстановочные. Асимметричные криптографические системы - основаны

- 20. Методы шифрования Симметричные криптосистемы: моноалфавитные подстановки; многоалфавитные подстановки; перестановки; гаммирование; блочное шифрование; DES (Data Encrypting Standard);

- 21. Методы шифрования Асимметричные криптосистемы: криптосистема RSA; (названа по имени авторов — R. Rivest, A. Shamir и

- 22. Методы шифрования Асимметричные криптосистемы: криптосистема Эль-Гамаля (El Gamal); криптосистема DSS (Digital Signature Standard); российский стандарт цифровой

- 23. Электронная подпись Электронная цифровая подпись (ЭЦП) используется для аутентификации данных (установления подлинности данных и источника их

- 24. Криптография сегодня Место криптографии сегодня — не только в офисе или банке, в государственном учреждении или

- 25. Стеганография Стеганография («стеганос» - тайный, «графо» - пишу; дословно – «тайнопись») — это наука о скрытой

- 26. История и классификация стеганографии 440 г. до н.э. - первая запись об использовании стеганографии встречается в

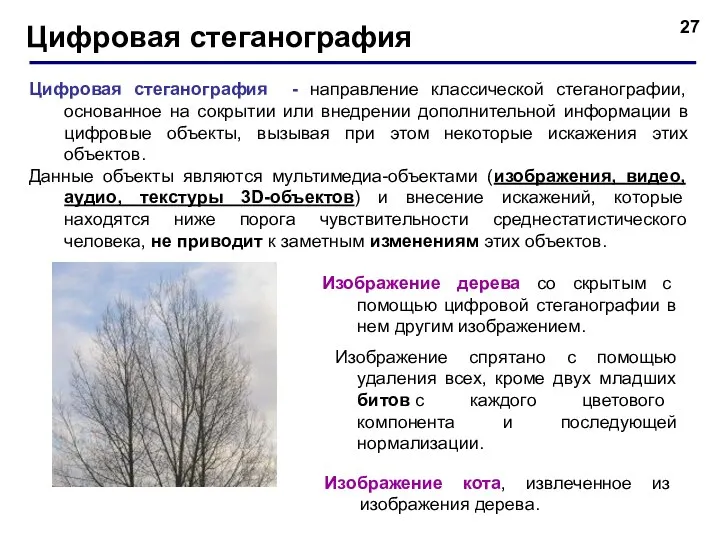

- 27. Цифровая стеганография Цифровая стеганография - направление классической стеганографии, основанное на сокрытии или внедрении дополнительной информации в

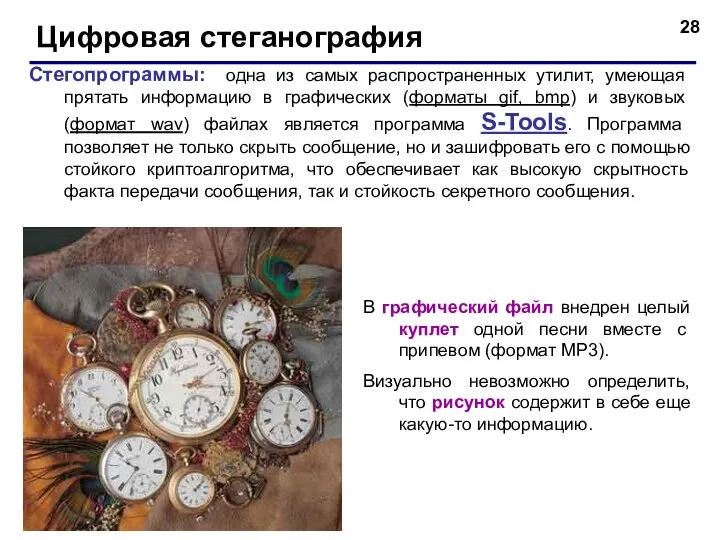

- 28. Цифровая стеганография Стегопрограммы: одна из самых распространенных утилит, умеющая прятать информацию в графических (форматы gif, bmp)

- 30. Скачать презентацию

Портал государственных и муниципальных услуг Республики Татарстан

Портал государственных и муниципальных услуг Республики Татарстан Программирование на языке Java. Форматный вывод

Программирование на языке Java. Форматный вывод Шаблон презентации

Шаблон презентации Презентация на тему Компьютерные вирусы

Презентация на тему Компьютерные вирусы  Медиапроект #твой плейлист

Медиапроект #твой плейлист Компьютерные вирусы и антивирусные программы

Компьютерные вирусы и антивирусные программы Представление чисел в компьютере

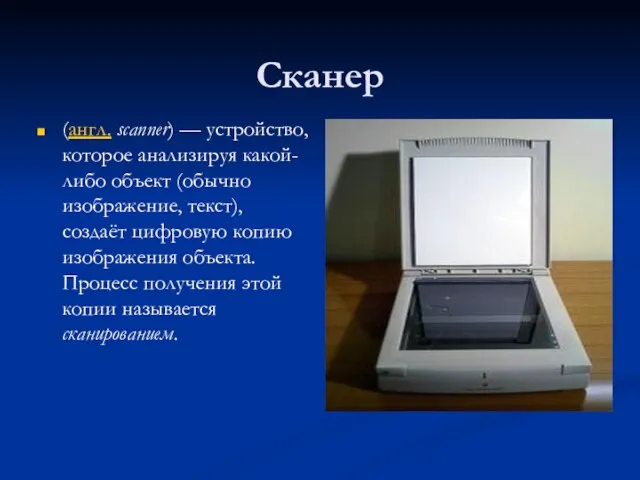

Представление чисел в компьютере Презентация на тему Сканер

Презентация на тему Сканер  Суперкомпьютерные программы Беларуси и России

Суперкомпьютерные программы Беларуси и России Работа с памятью

Работа с памятью Информационные системы обработки данных

Информационные системы обработки данных Запись видео мастер-класса в дистанционной форме. Магнит-одуванчик

Запись видео мастер-класса в дистанционной форме. Магнит-одуванчик От комплексной автоматизации к цифровизации производства

От комплексной автоматизации к цифровизации производства Презентация по информатике на тему _Аппаратное и программное обеспечение компьютера_, 11 класс

Презентация по информатике на тему _Аппаратное и программное обеспечение компьютера_, 11 класс Структурно-топологическое описание сетей связи

Структурно-топологическое описание сетей связи Компания TravelTree

Компания TravelTree CryptoTrader - Сигналы

CryptoTrader - Сигналы Погашение займа через официальный сайт НАЛИЧНОЕ

Погашение займа через официальный сайт НАЛИЧНОЕ Курсовой проект по предмету алгоритмизация и программирование

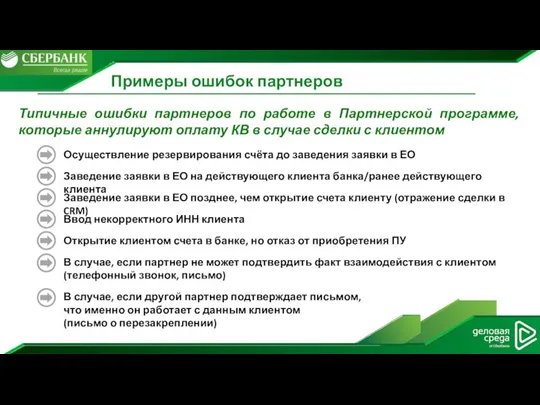

Курсовой проект по предмету алгоритмизация и программирование Примеры ошибок партнеров

Примеры ошибок партнеров Практические архитектуры информационных систем. Файл-серверная архитектура. (Лекция 3)

Практические архитектуры информационных систем. Файл-серверная архитектура. (Лекция 3) ТЗ на дизайн проекта

ТЗ на дизайн проекта Модификатор Edit Poly. Общие сведения. Полигональное моделирование

Модификатор Edit Poly. Общие сведения. Полигональное моделирование Основные логические узлы ЭВМ

Основные логические узлы ЭВМ Загрузка операционной системы

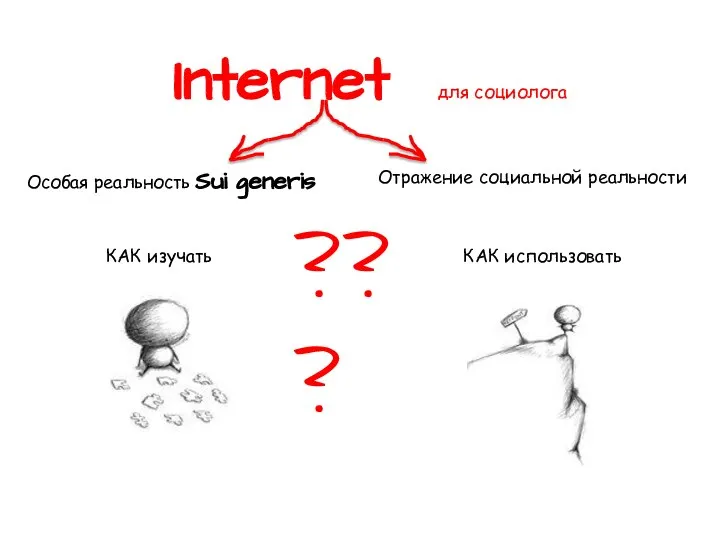

Загрузка операционной системы Интернет для социолога

Интернет для социолога Использование информационных технологий в обучении истории и обществознания

Использование информационных технологий в обучении истории и обществознания Порядок предоставления в электронной форме услуги Государственная экспертиза проектной документации

Порядок предоставления в электронной форме услуги Государственная экспертиза проектной документации