Содержание

- 2. Вводная часть Актуальна ли данная тема?

- 3. Цель работы: Задачи:

- 4. Методы: 1. Изучение литературы, посвященной исследуемой проблеме. 2. Изучение технологии внедрения программного обеспечения. 2. Методы расчета

- 5. Основная часть Первая глава: Вторая глава:

- 6. Заключение После внедрения 1. время на поиск 2. создание 3. регистрацию и обработку документов 4. передачу

- 7. Используемые источники: 1. Грекул В.И., Денищенко Г.Н. , Коровкина Н.Л. Проектирование информационных систем. - Издательство: Интернет-университет

- 9. Скачать презентацию

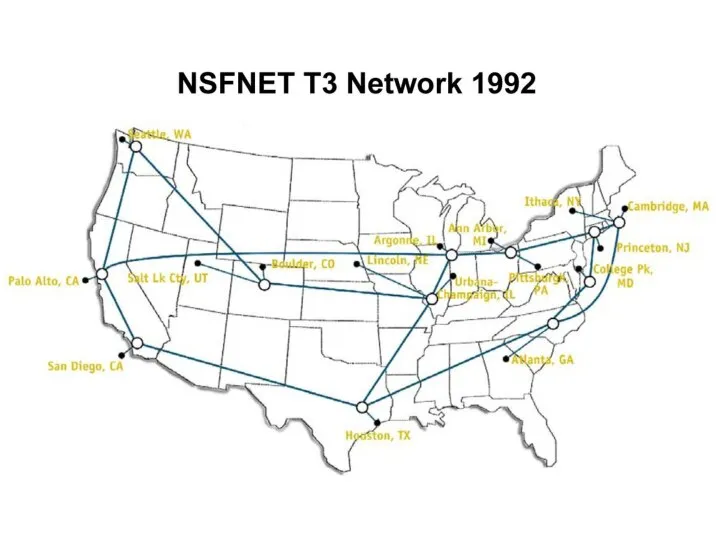

Особенности защиты информации в компьютерных сетях

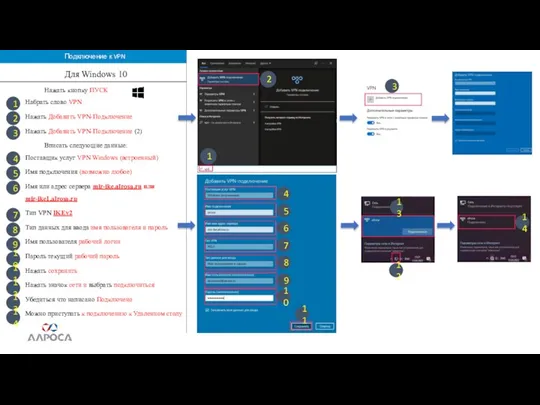

Особенности защиты информации в компьютерных сетях Подключение к VPN Для Windows 10

Подключение к VPN Для Windows 10 Новий INVASION REVOLT RS

Новий INVASION REVOLT RS Сервисы для создания дидактических материалов

Сервисы для создания дидактических материалов WinAPI Графика - относительные координаты. Функции с параметрами

WinAPI Графика - относительные координаты. Функции с параметрами Троллинг

Троллинг Язык программирования Python

Язык программирования Python Алгоритм. Свойства алгоритма

Алгоритм. Свойства алгоритма Кибернетические системы

Кибернетические системы Віруси та антивіруси

Віруси та антивіруси Системы распознавания речи: базовые принципы и алгоритмы

Системы распознавания речи: базовые принципы и алгоритмы I mobili di Jerry

I mobili di Jerry Контент-анализ онлайн-ресурсов, посвященных тенденциям развития отраслей инновационных проектов

Контент-анализ онлайн-ресурсов, посвященных тенденциям развития отраслей инновационных проектов Хеширование паролей. Лекция №6

Хеширование паролей. Лекция №6 Состав компьютера

Состав компьютера Искусственный интеллект. Модели, проектирование, разработка

Искусственный интеллект. Модели, проектирование, разработка Моделирование эпидемии гриппа

Моделирование эпидемии гриппа Создание таблиц баз данных. Задание

Создание таблиц баз данных. Задание Логические элементы

Логические элементы Разработка веб-сервиса для обработки снимков ДЗЗ

Разработка веб-сервиса для обработки снимков ДЗЗ Спецсимволы

Спецсимволы Компьютерное моделирование работы ядерного реактора

Компьютерное моделирование работы ядерного реактора Мовиус — это система автоматической продажи билетов в соответствии с ФЗ-54

Мовиус — это система автоматической продажи билетов в соответствии с ФЗ-54 Электронные таблицы EXCEL

Электронные таблицы EXCEL Умозаключение (4 класс)

Умозаключение (4 класс) Datortikli

Datortikli Защита информации в компьютерных системах

Защита информации в компьютерных системах Аутентификация и идентификация. Программно-технические способы реализации идентификации и аутентификации

Аутентификация и идентификация. Программно-технические способы реализации идентификации и аутентификации