Содержание

- 2. Тема 6. Защита информации в компьютерных системах

- 3. Информационная безопасность. Понятие защиты информации. Принципы защиты информации. Категории защищаемой информации. Угрозы, риски и пути утечки

- 4. Информационная безопасность — состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах

- 5. Защита информации (информационных систем) - сохранение информации и данных, которое обеспечивает: Конфиденциальность - защита важной (чувствительной,

- 6. Категории защищаемой информации Жизненно важная информация — незаменимая для функционирования предприятия. Важная информация - та, которую

- 7. Угроза безопасности в результате применения ИТ и ИС — это потенциальное действие или событие, которое может

- 8. 1. Аппаратные и программные неисправности компьютерной системы, внезапное отключение питания; старение, повреждение носителей информации. 2. Намеренные

- 9. 1. Несанкционированный доступ в форме непосредственного общения к аппаратным и программным средствам компьютерных систем обработки (несанкционированное

- 10. Меры защиты информации Правовой уровень Организационный уровень Технический уровень

- 11. Разработка политики безопасности Разработка средств управления безопасностью Распределение ответственности Обучение персонала Контроль за соблюдением политики безопасности

- 12. Физические мероприятия Внешняя защита Охрана Ограничение доступа Визуальное наблюдение Распознавание Опознание людей Идентификация технических средств Внутренняя

- 13. Управление доступом к компьютерной системе Авторизация – процедура, по которой пользователь при входе в систему опознается

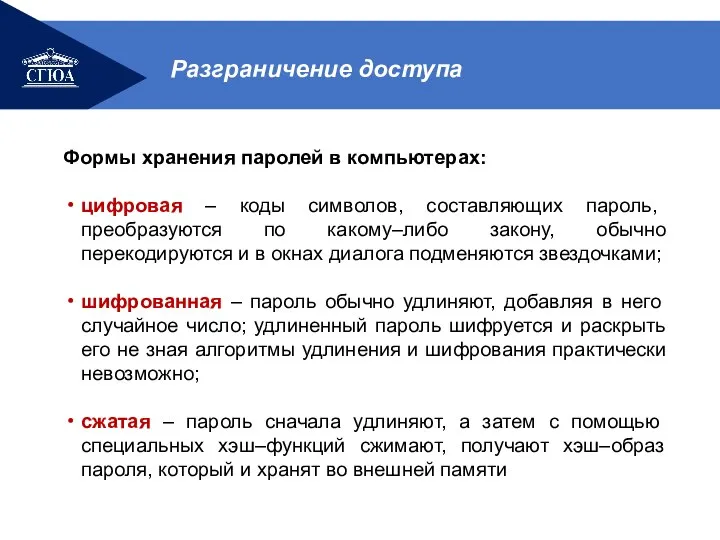

- 14. Формы хранения паролей в компьютерах: цифровая – коды символов, составляющих пароль, преобразуются по какому–либо закону, обычно

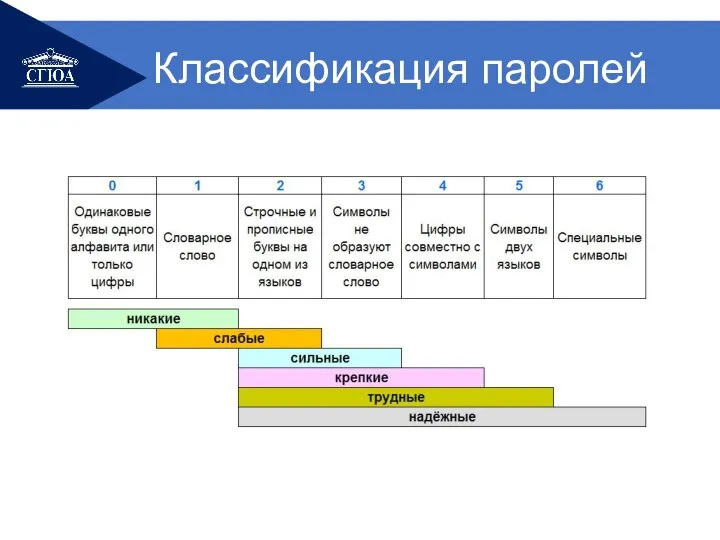

- 15. Классификация паролей

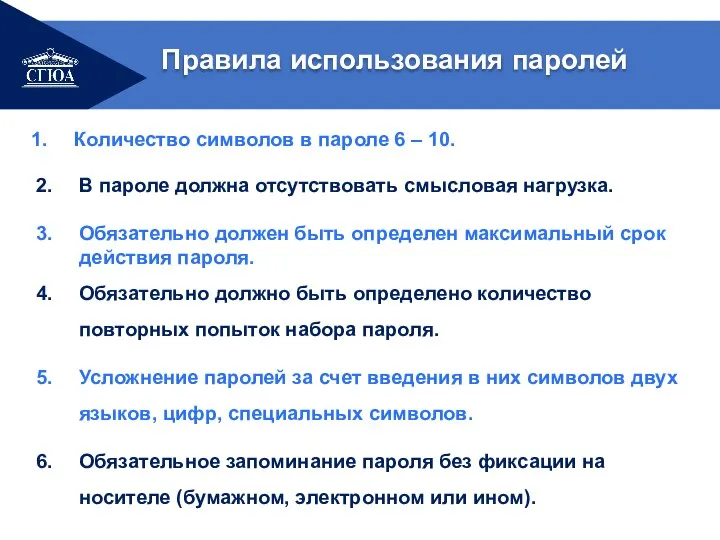

- 16. Правила использования паролей Количество символов в пароле 6 – 10. В пароле должна отсутствовать смысловая нагрузка.

- 17. Пароль на открытие файлов с документами Пароль на изменение режима доступа к документу Пароль на доступ

- 18. Существуют три наиболее распространенных способа умышленного искажения читаемой информации. Сжатие (архивирование) информации – это процесс уменьшения

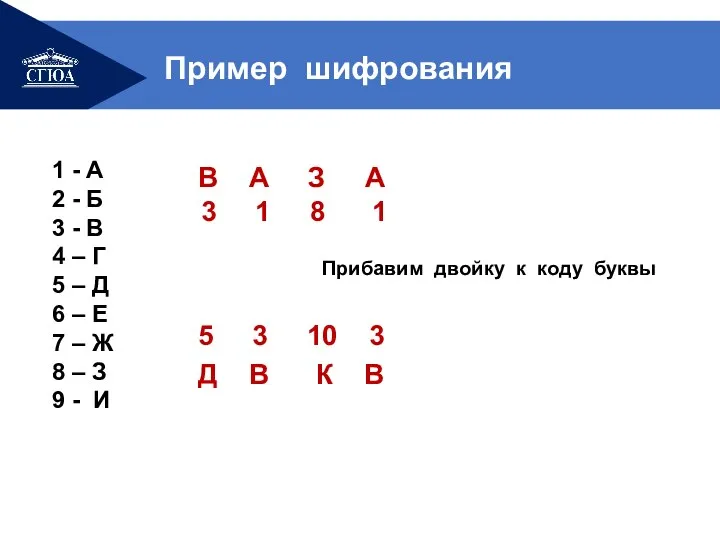

- 19. 1 - А 2 - Б 3 - В 4 – Г 5 – Д 6

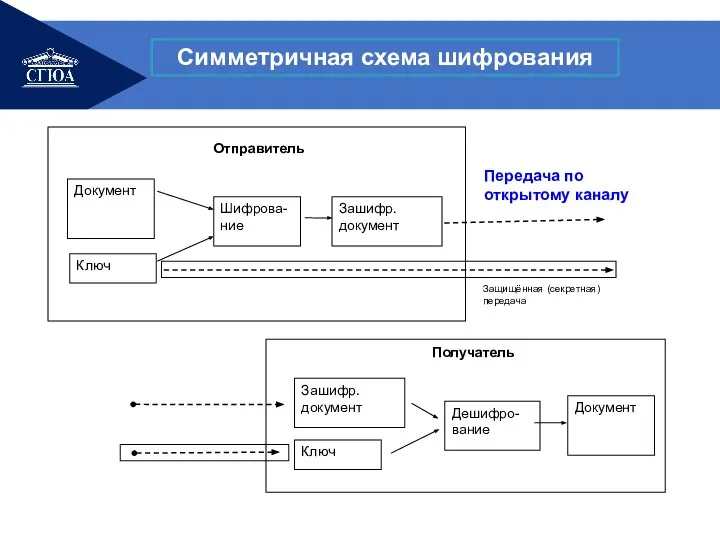

- 20. Существуют две основные схемы шифрования: симметричная – использует для шифрования и дешифрования один и тот же

- 21. Симметричная схема шифрования

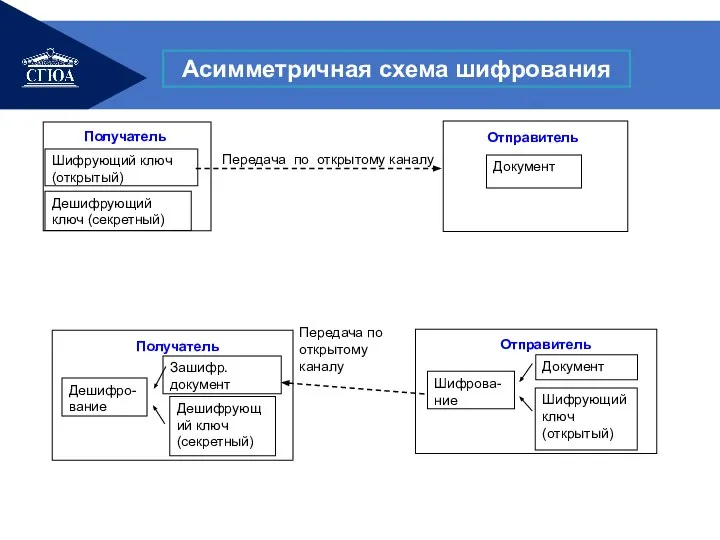

- 22. Асимметричная схема шифрования

- 23. Электронная почта. Отправитель шифрует свое письмо открытым ключом получателя, но только получатель с помощью своего закрытого

- 24. Злоумышленник может перехватить передачу открытого ключа и подменить его своим ключом. Чтобы этого избежать, существуют удостоверяющие

- 25. Хэширование информации Хэш – набор символов фиксированной длины, который вычисляется для электронного документа произвольного размера. Размер

- 26. Как удалить информацию с компьютера Воспользоваться специальными утилитами Eraser HDD Auslogics BootSpeed Удаляем защищённые и заблокированные

- 27. Вредоносные программы Статья 273 Уголовного Кодекса Российской Федерации («Создание, использование и распространение вредоносных программ для ЭВМ»)

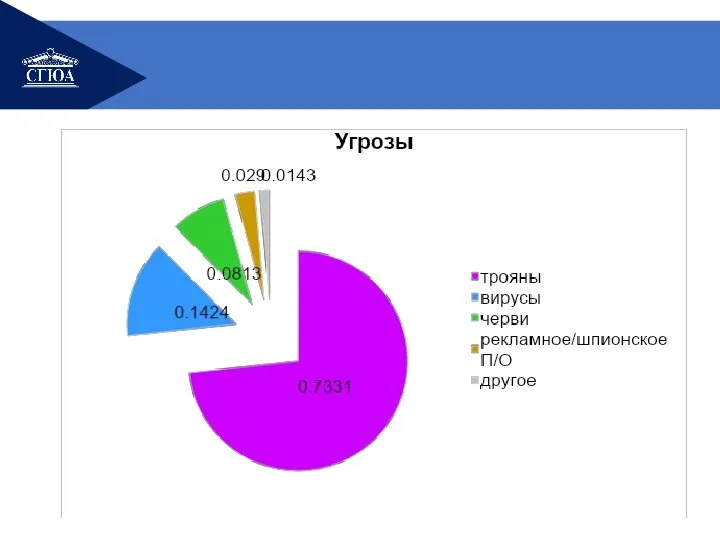

- 28. Троянские программы («троянские кони», «троянцы», «трояны») Компьютерные вирусы Сетевые черви Хакерские утилиты и прочие вредоносные программы

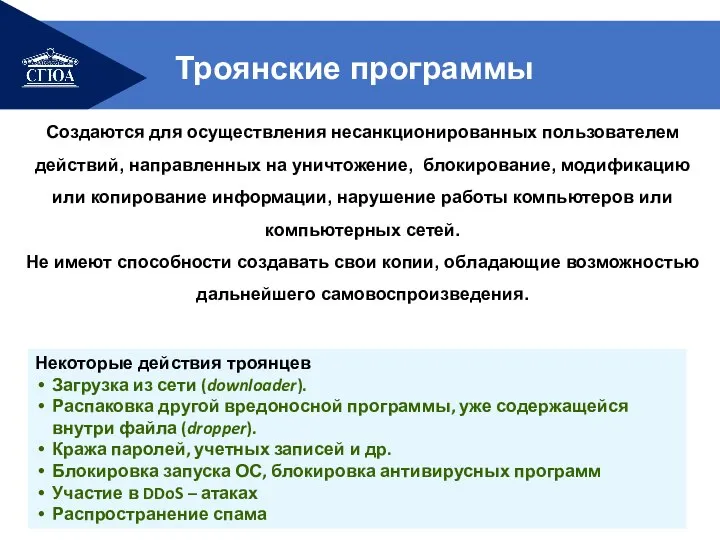

- 29. Троянские программы. Создаются для осуществления несанкционированных пользователем действий, направленных на уничтожение, блокирование, модификацию или копирование информации,

- 30. Создаются для осуществления несанкционированных пользователем действий, направленных на уничтожение, блокирование, модификацию или копирование информации, нарушение работы

- 31. Проникают на компьютер через локальные и глобальные сети, способны создавать свои копии. Используют уязвимости в программном

- 32. Компьютерные вирусы Способы проникновения: Сменные накопители Электронная почта, Интернет Источники заражения: Исполняемые программы Веб-страницы, содержащие активное

- 33. Компьютерная программа или код программы, выполняющая несанкционированные пользователем действия, имеющая способность к размножению. Вирусы делятся :

- 34. Прочие вредоносные программы Предназначаются для автоматизации создания других вирусов, червей или троянских программ, организации DDoS-атак на

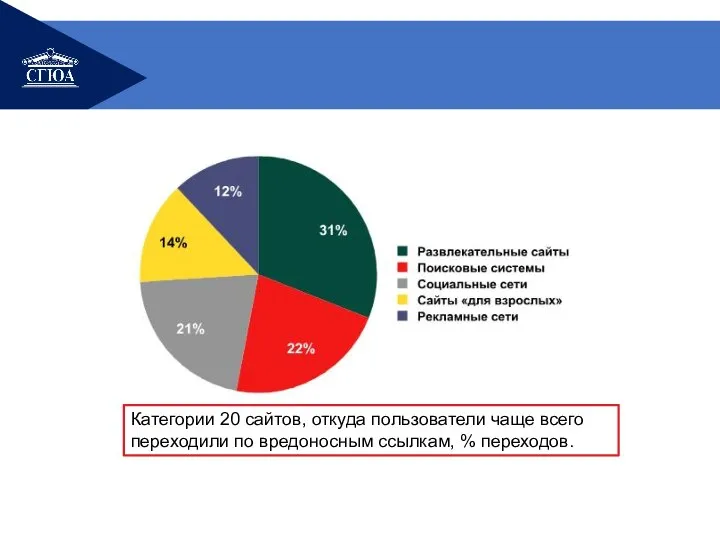

- 36. Категории 20 сайтов, откуда пользователи чаще всего переходили по вредоносным ссылкам, % переходов.

- 38. Скачать презентацию

История языков программирования: разброд и консолидация JavaScript

История языков программирования: разброд и консолидация JavaScript Основные методики моделирования

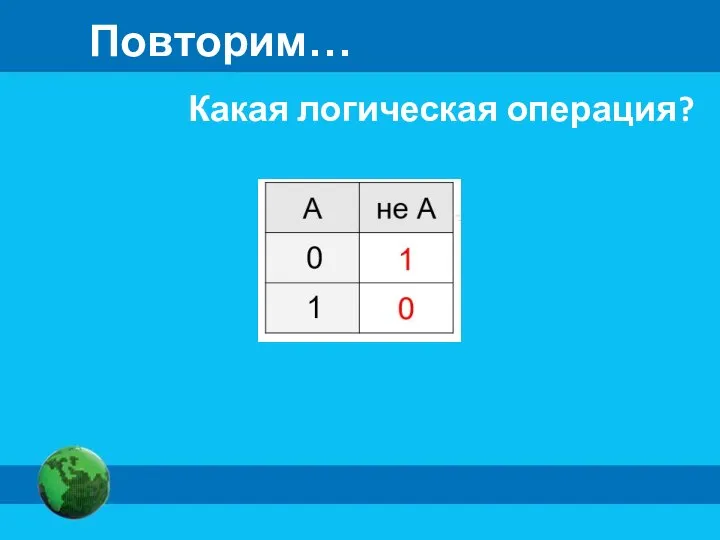

Основные методики моделирования Построение таблиц истинности логических выражений. 8 класс

Построение таблиц истинности логических выражений. 8 класс Основы программирования. Рекуррентные вычисления

Основы программирования. Рекуррентные вычисления Использование функций в табличном процессоре MS EXCEL

Использование функций в табличном процессоре MS EXCEL Алгебра логики

Алгебра логики Дипломная работа. Проект развития сети доступа с использованием технологии GPON

Дипломная работа. Проект развития сети доступа с использованием технологии GPON Репортаж и интервью

Репортаж и интервью Розробка системи автоматизованої перевірки (тестування) знань курсантів

Розробка системи автоматизованої перевірки (тестування) знань курсантів Cумська обласна наукова медична бібліотека

Cумська обласна наукова медична бібліотека Палитры цветов в системах цветопередачи RGB и CMYK

Палитры цветов в системах цветопередачи RGB и CMYK Регрессия Python

Регрессия Python Презентация Черноволенко Алины 10 класс МОУ «СОШ № 5» ТОРЖОК 2011

Презентация Черноволенко Алины 10 класс МОУ «СОШ № 5» ТОРЖОК 2011 Представление чисел в памяти компьютера (10 класс)

Представление чисел в памяти компьютера (10 класс) Работа с готовой электронной таблицей:добавление и удаление строк и столбцов,изменение формул и их копирование

Работа с готовой электронной таблицей:добавление и удаление строк и столбцов,изменение формул и их копирование 8 клас Урок 10

8 клас Урок 10 Области применения компьютерной графики

Области применения компьютерной графики Инструкция для RadiON

Инструкция для RadiON Модели итеративных процессов. Итеративная инкрементальная модель

Модели итеративных процессов. Итеративная инкрементальная модель Основные термины типографики

Основные термины типографики Презентация на тему Графика в Pascal

Презентация на тему Графика в Pascal  Aplikací pro cestování a dopravu

Aplikací pro cestování a dopravu Правила ввода и решения задач с одномерными массивами. Часть 1

Правила ввода и решения задач с одномерными массивами. Часть 1 5_Arrays_Lubchenko

5_Arrays_Lubchenko Проектирование интерфейсов

Проектирование интерфейсов Инновации в информационно-образовательном пространстве

Инновации в информационно-образовательном пространстве Freelance магазин “ITShoping”

Freelance магазин “ITShoping” Формирование и ведение единой автоматизированной информационной системы Единый реестр запрещенной информации

Формирование и ведение единой автоматизированной информационной системы Единый реестр запрещенной информации