Содержание

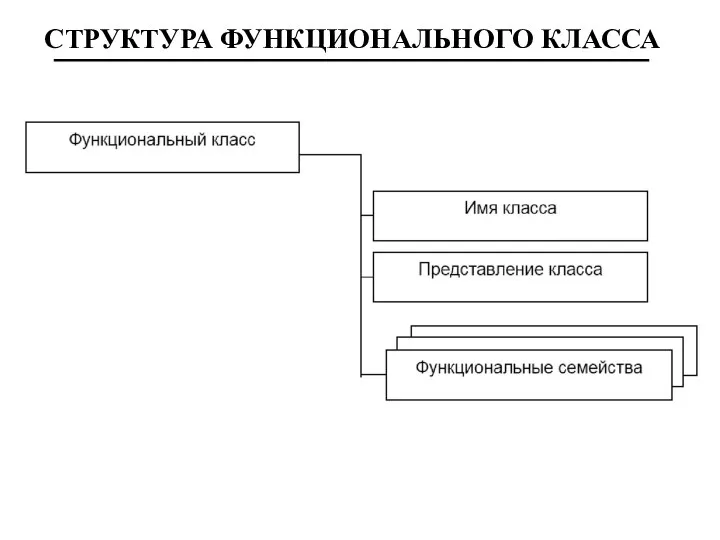

- 2. СТРУКТУРА ФУНКЦИОНАЛЬНОГО КЛАССА

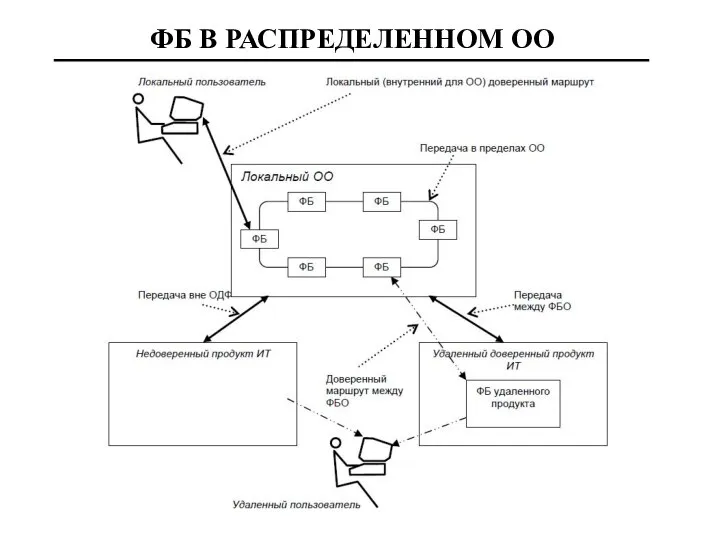

- 3. ФБ В РАСПРЕДЕЛЕННОМ ОО

- 4. СТРУКТУРА ФУНКЦИОНАЛЬНОГО КЛАССА Имя класса - содержит информацию, необходимую для идентификации функционального класса и отнесения его

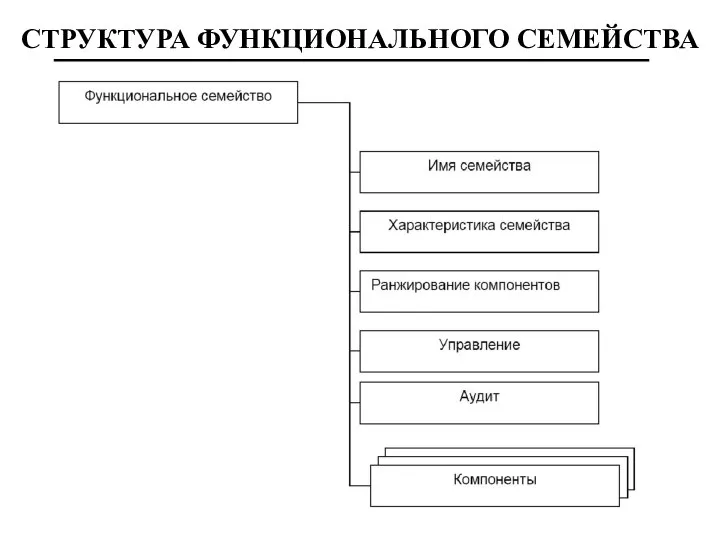

- 5. СТРУКТУРА ФУНКЦИОНАЛЬНОГО СЕМЕЙСТВА

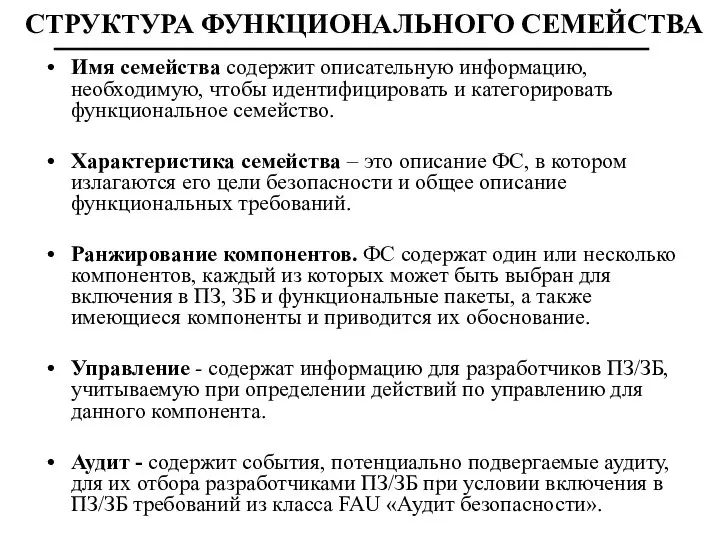

- 6. СТРУКТУРА ФУНКЦИОНАЛЬНОГО СЕМЕЙСТВА Имя семейства содержит описательную информацию, необходимую, чтобы идентифицировать и категорировать функциональное семейство. Характеристика

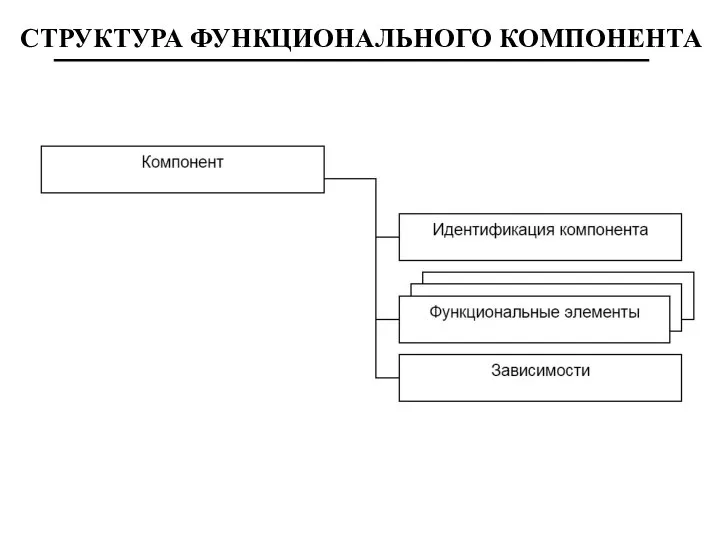

- 7. СТРУКТУРА ФУНКЦИОНАЛЬНОГО КОМПОНЕНТА

- 8. ПРИМЕР ДЕКОМПОЗИЦИИ КЛАССА

- 9. Декомпозиция класса FAU «Аудит безопасности» FAU_GEN.2 (ассоциация идентификатора пользователя) FAU_STG.1 (защищенное хранение журнала аудита) FAU_STG.2 (гарантии

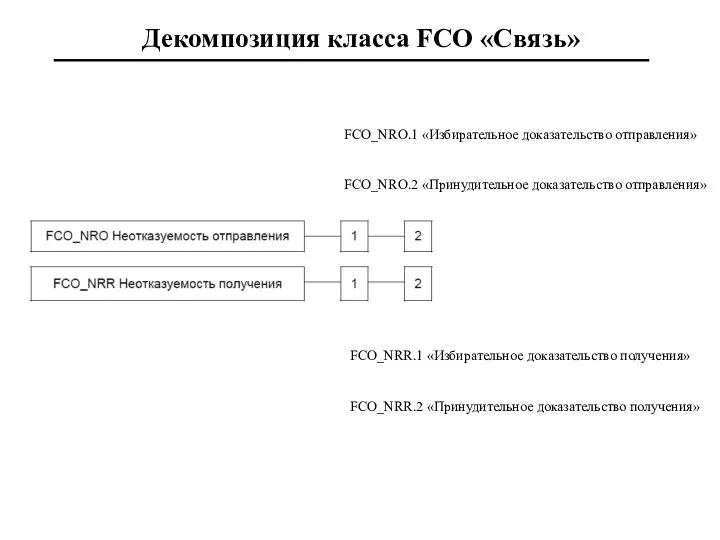

- 10. Декомпозиция класса FCO «Связь» FCO_NRO.1 «Избирательное доказательство отправления» FCO_NRO.2 «Принудительное доказательство отправления» FCO_NRR.1 «Избирательное доказательство получения»

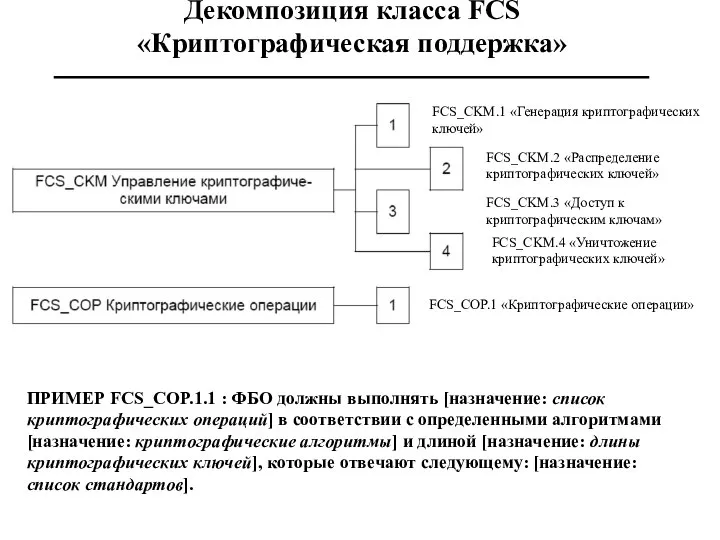

- 11. Декомпозиция класса FCS «Криптографическая поддержка» FCS_CKM.1 «Генерация криптографических ключей» FCS_CKM.2 «Распределение криптографических ключей» FCS_CKM.3 «Доступ к

- 12. FDP «Защита данных пользователя» FDP_ACC.1 «Ограниченное управление доступом» FDP_ACC.2 «Полное управление доступом» FDP_ACF.1 «Управление доступом, основанное

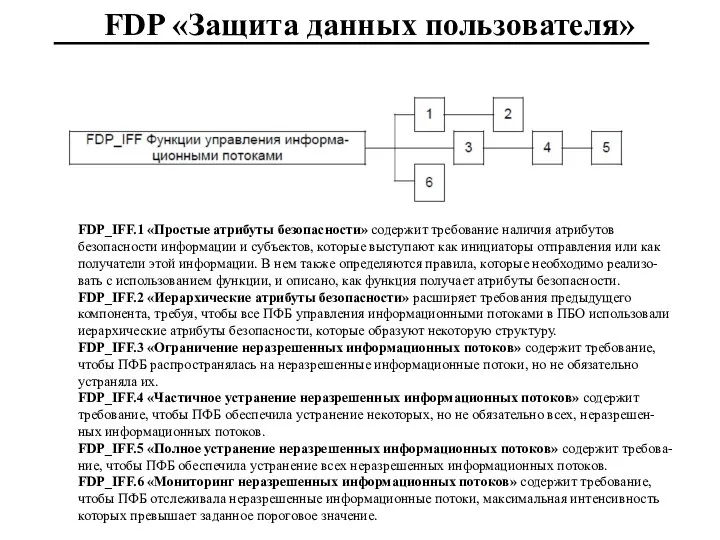

- 13. FDP «Защита данных пользователя» FDP_IFF.1 «Простые атрибуты безопасности» содержит требование наличия атрибутов безопасности информации и субъектов,

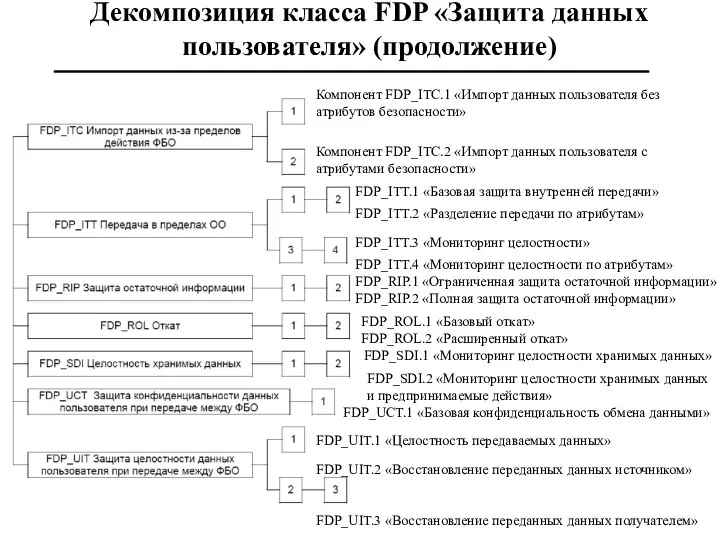

- 14. Декомпозиция класса FDP «Защита данных пользователя» (продолжение) Компонент FDP_ITC.1 «Импорт данных пользователя без атрибутов безопасности» Компонент

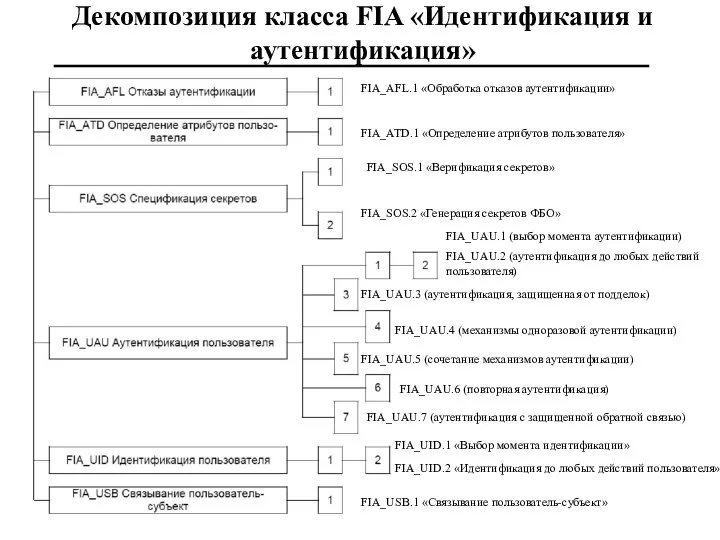

- 15. Декомпозиция класса FIA «Идентификация и аутентификация» FIA_UAU.1 (выбор момента аутентификации) FIA_UAU.2 (аутентификация до любых действий пользователя)

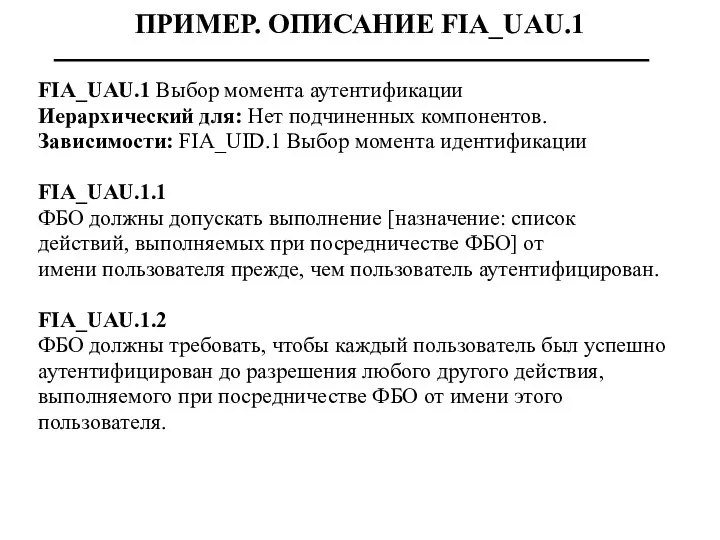

- 16. ПРИМЕР. ОПИСАНИЕ FIA_UAU.1 FIA_UAU.1 Выбор момента аутентификации Иерархический для: Нет подчиненных компонентов. Зависимости: FIA_UID.1 Выбор момента

- 17. Декомпозиция класса FMT «Управление безопасностью» FMT_MOF.1 «Управление режимом выполнения ФБ» FMT_MSA.1 «Управление атрибутами безопасности» FMT_MTD.1 «Управление

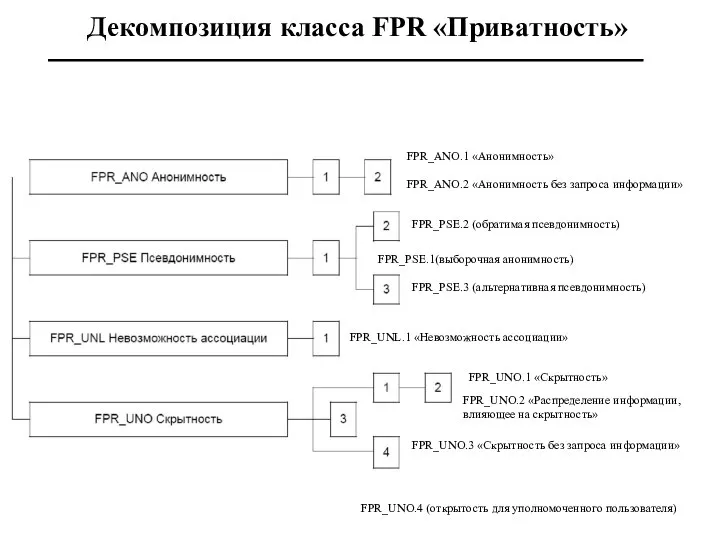

- 19. Декомпозиция класса FPR «Приватность» FPR_PSE.1(выборочная анонимность) FPR_PSE.2 (обратимая псевдонимность) FPR_PSE.3 (альтернативная псевдонимность) FPR_UNO.4 (открытость для уполномоченного

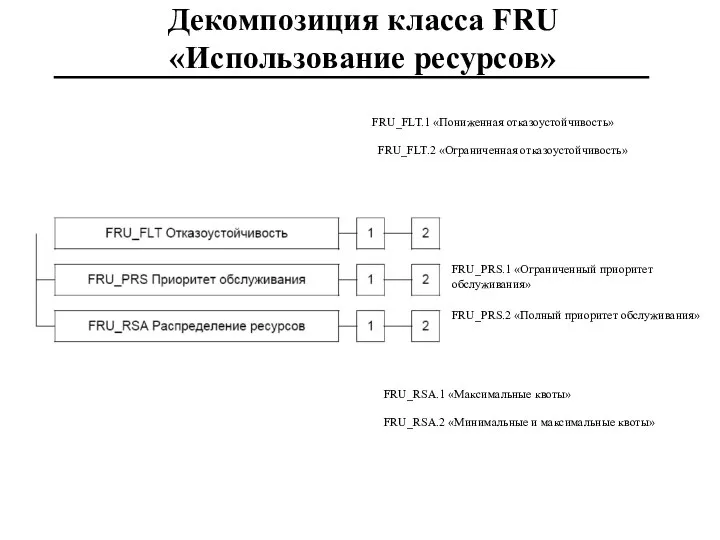

- 20. Декомпозиция класса FRU «Использование ресурсов» FRU_PRS.1 «Ограниченный приоритет обслуживания» FRU_PRS.2 «Полный приоритет обслуживания» FRU_RSA.1 «Максимальные квоты»

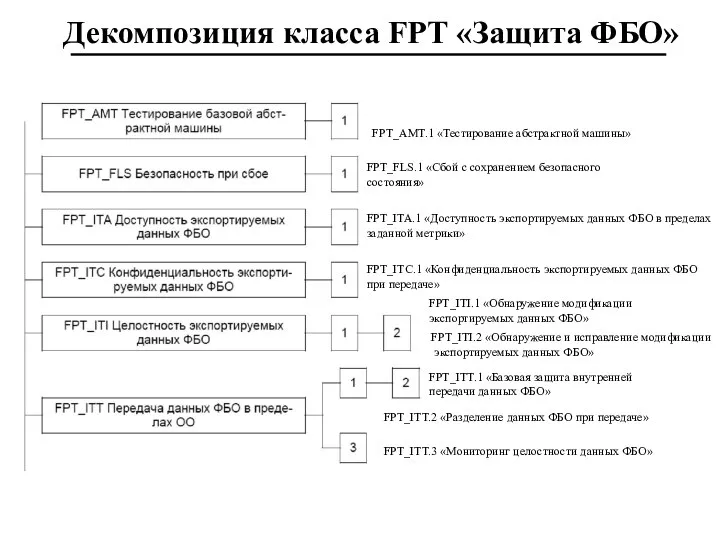

- 21. Декомпозиция класса FPT «Защита ФБО» FPT_AMT.1 «Тестирование абстрактной машины» FPT_FLS.1 «Сбой с сохранением безопасного состояния» FPT_ITA.1

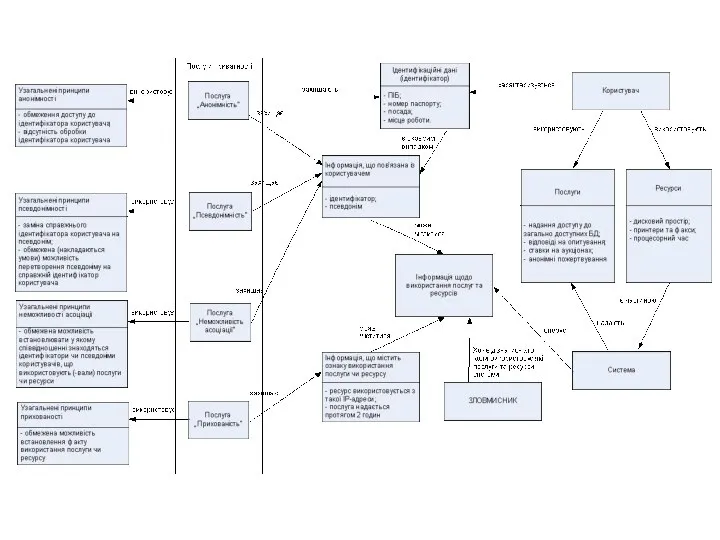

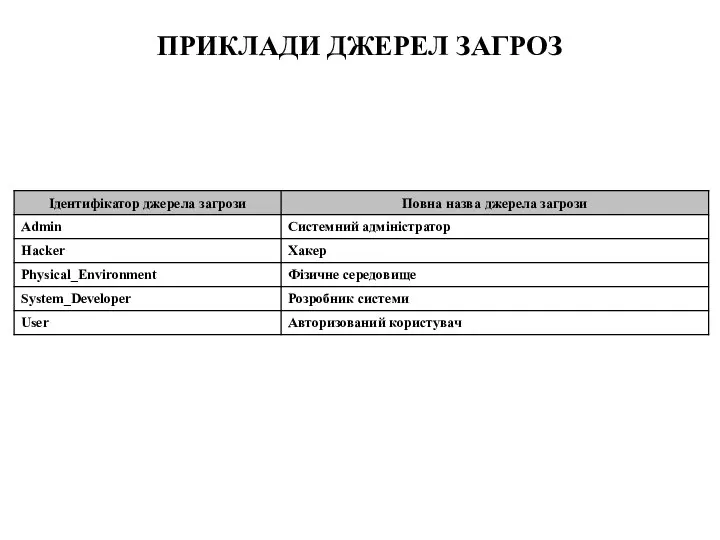

- 22. ПРИКЛАДИ ДЖЕРЕЛ ЗАГРОЗ

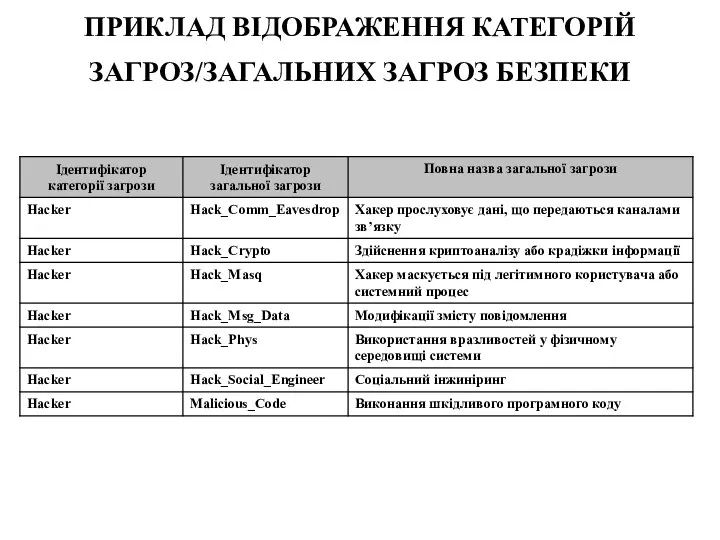

- 23. ПРИКЛАД ВІДОБРАЖЕННЯ КАТЕГОРІЙ ЗАГРОЗ/ЗАГАЛЬНИХ ЗАГРОЗ БЕЗПЕКИ

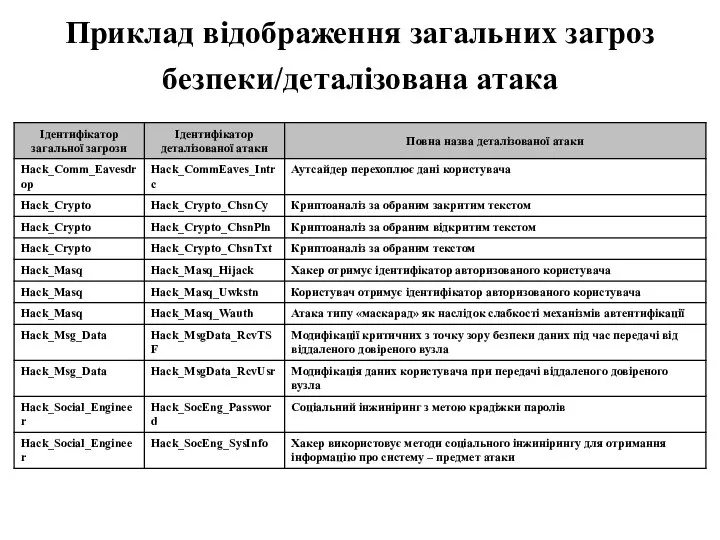

- 24. Приклад відображення загальних загроз безпеки/деталізована атака

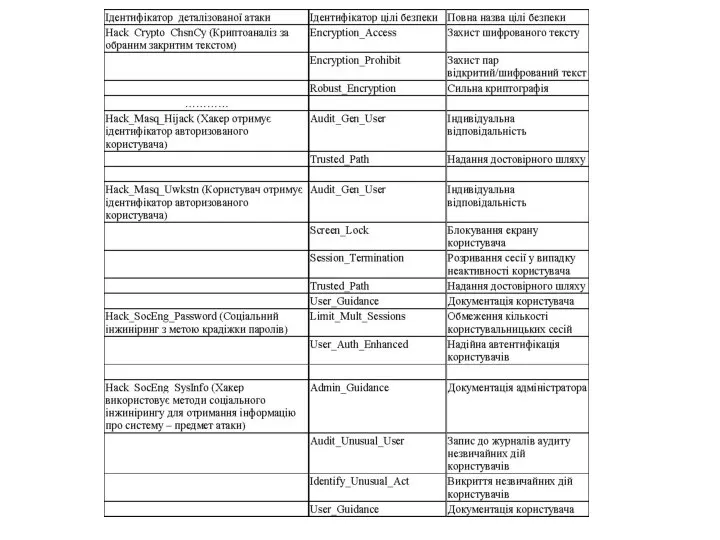

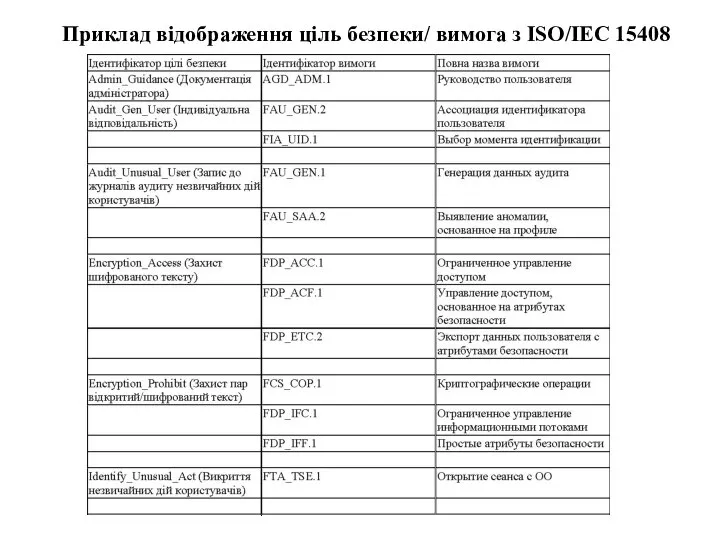

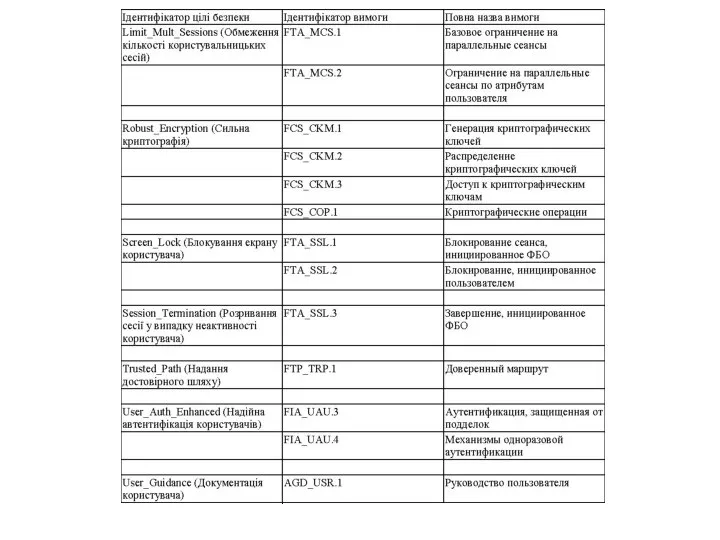

- 26. Приклад відображення ціль безпеки/ вимога з ISO/IEC 15408

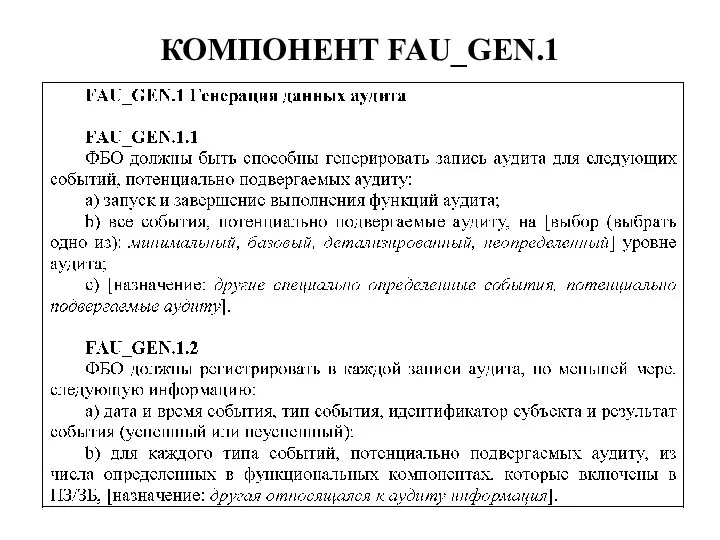

- 28. КОМПОНЕНТ FAU_GEN.1

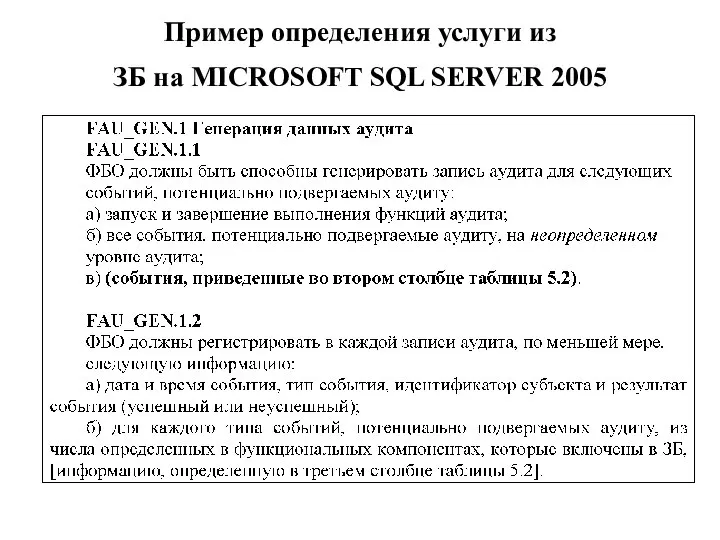

- 29. Пример определения услуги из ЗБ на MICROSOFT SQL SERVER 2005

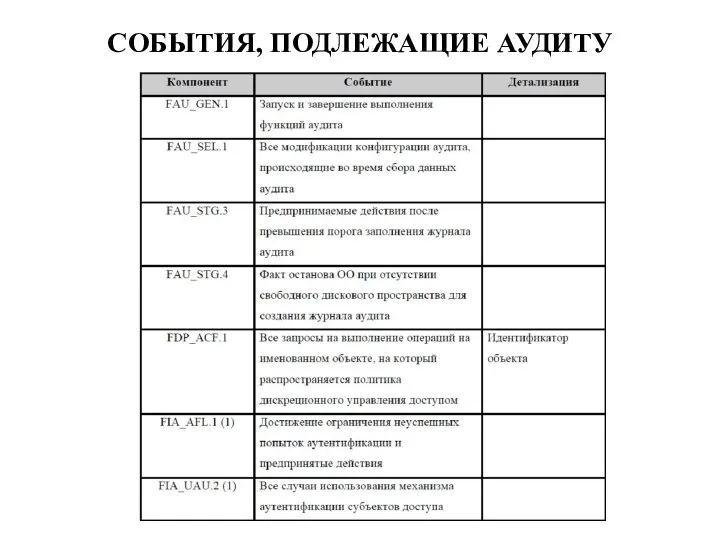

- 30. СОБЫТИЯ, ПОДЛЕЖАЩИЕ АУДИТУ

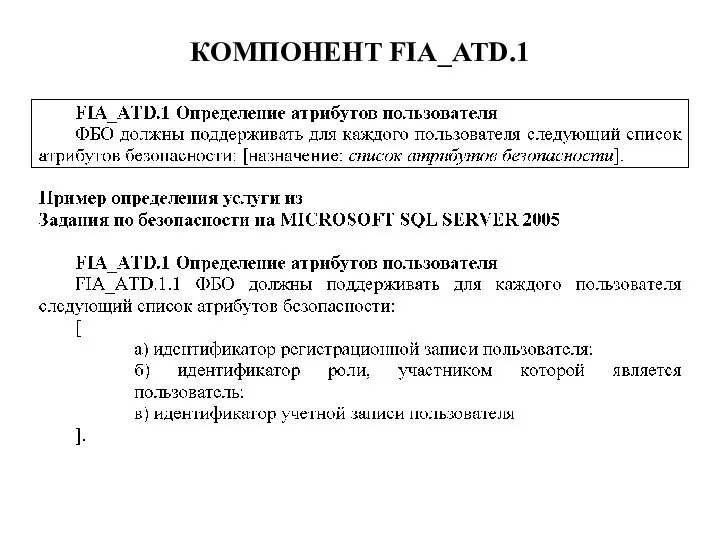

- 31. КОМПОНЕНТ FIA_ATD.1

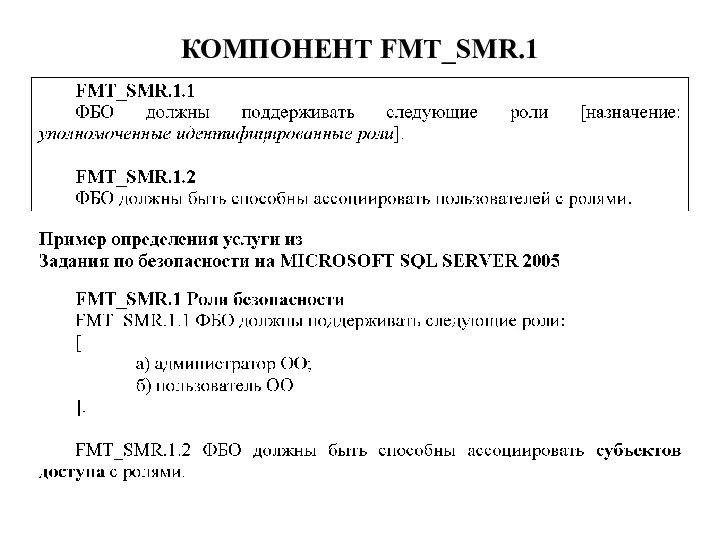

- 32. КОМПОНЕНТ FMT_SMR.1

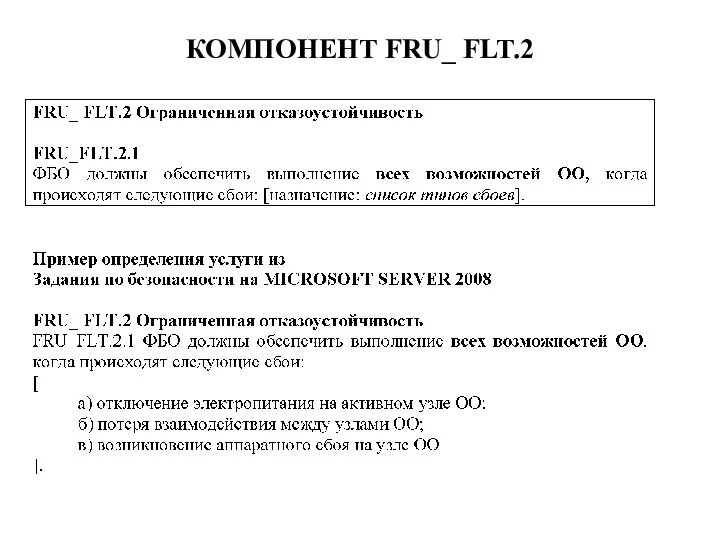

- 33. КОМПОНЕНТ FRU_ FLT.2

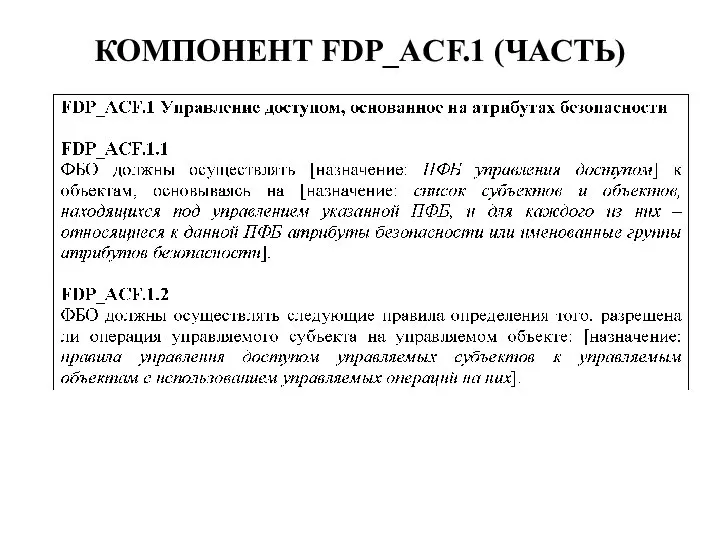

- 34. КОМПОНЕНТ FDP_ACF.1 (ЧАСТЬ)

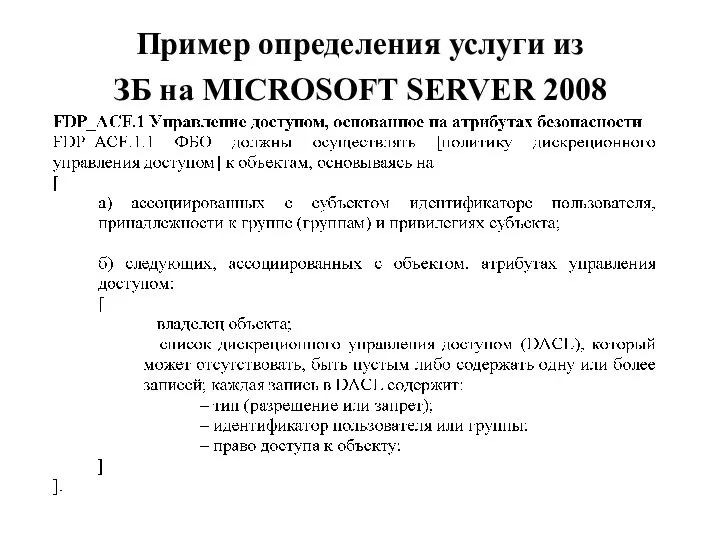

- 35. Пример определения услуги из ЗБ на MICROSOFT SERVER 2008

- 37. Скачать презентацию

Гидродинамические аварии

Гидродинамические аварии Расчет противорадиационных укрытий (ПРУ)

Расчет противорадиационных укрытий (ПРУ) Химичесая авария

Химичесая авария Стоп наркотик. Борьба с наркоманией

Стоп наркотик. Борьба с наркоманией Управление в условиях чрезвычайных ситуаций

Управление в условиях чрезвычайных ситуаций Осторожно! Огонь!

Осторожно! Огонь! Работы конкурса Дорога и мы

Работы конкурса Дорога и мы Правила поведения в общественном транспорте

Правила поведения в общественном транспорте Лёд — это олпасно

Лёд — это олпасно Осторожно: СНЮС

Осторожно: СНЮС Боевая одежда пожарного

Боевая одежда пожарного Профилактика алкогольной зависимости

Профилактика алкогольной зависимости Неисправности и условия, при которых запрещается эксплуатация транспортных средств

Неисправности и условия, при которых запрещается эксплуатация транспортных средств Государственная инспекция труда в Республике Башкортостан

Государственная инспекция труда в Республике Башкортостан Опыт работы муниципального образования город Ливны по формированию навыков безопасного участия в дорожном движении

Опыт работы муниципального образования город Ливны по формированию навыков безопасного участия в дорожном движении Гражданская защита и национальная безопасность Российской Федерации. Лекция 1/2

Гражданская защита и национальная безопасность Российской Федерации. Лекция 1/2 Правила работы на высоте

Правила работы на высоте Отравления. Первая помощь при отравлении

Отравления. Первая помощь при отравлении Ответственное поведение

Ответственное поведение Презентация на тему Паспорт безопасности

Презентация на тему Паспорт безопасности  Презентация на тему Что меняет "ветер перемен"?

Презентация на тему Что меняет "ветер перемен"?  Безопасные каникулы. Зима. Правила безопасного поведения на зимних каникулах

Безопасные каникулы. Зима. Правила безопасного поведения на зимних каникулах Курить -здоровью вредить

Курить -здоровью вредить Курение как социальное зло в наше время

Курение как социальное зло в наше время Вплив радіації на організм

Вплив радіації на організм Предметы снаряжения пожарных

Предметы снаряжения пожарных Кофе: вред или польза

Кофе: вред или польза Безопасность на железнодорожных путях

Безопасность на железнодорожных путях