Методы построения моделей штатной работы ПО и алгоритмы выявления аномального поведения ПО Жилкин Сергей Дмитриевич МИФИ, факу

Содержание

- 2. Предпосылки Хорошо поддаются обнаружению: классические вирусы вирусы-трояны spyware/adware прочие вирусы, содержащие вредоносный код Меньше внимания уделено:

- 3. Задачи Создание программного комплекса для: моделирования работы ПО в режиме, который заведомо считается доверенным использование построенной

- 4. Целевое ПО ПО пользовательского уровня можно поделить на: специализированное алгоритмическое ПО системные службы службы, работающие в

- 5. Моделирование ПО Предлагается отслеживать поведение по взаимодействию с ресурсами операционной системы: работа с файловой системой обращение

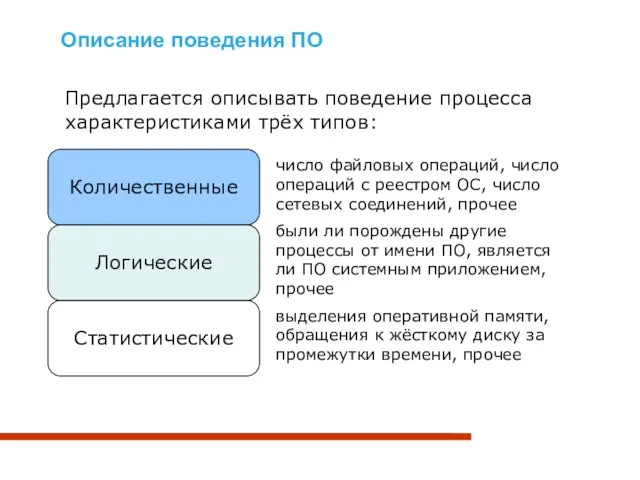

- 6. Описание поведения ПО Предлагается описывать поведение процесса характеристиками трёх типов: число файловых операций, число операций с

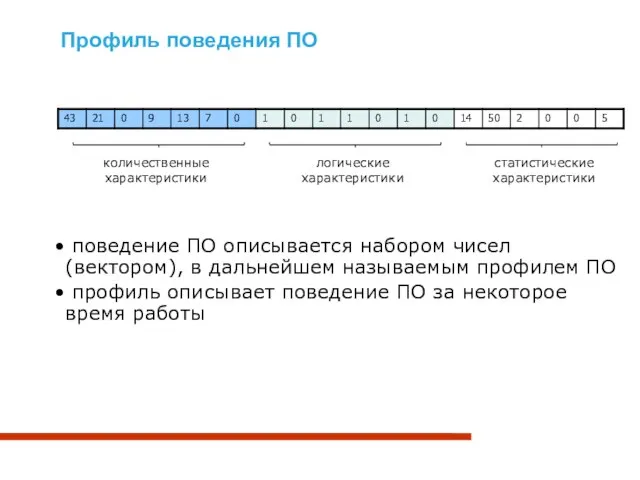

- 7. Профиль поведения ПО поведение ПО описывается набором чисел (вектором), в дальнейшем называемым профилем ПО профиль описывает

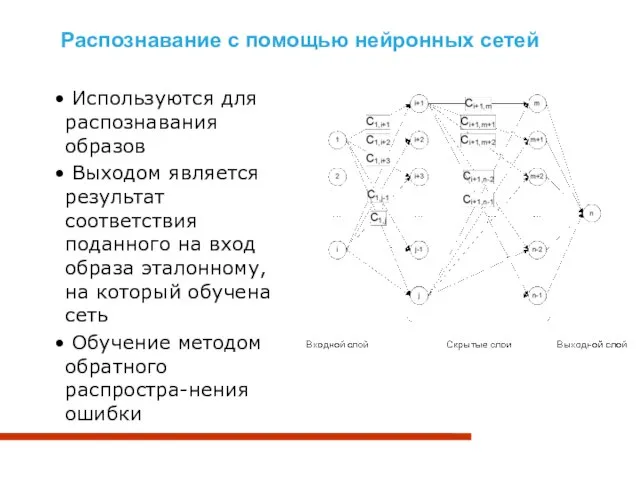

- 8. Распознавание с помощью нейронных сетей Используются для распознавания образов Выходом является результат соответствия поданного на вход

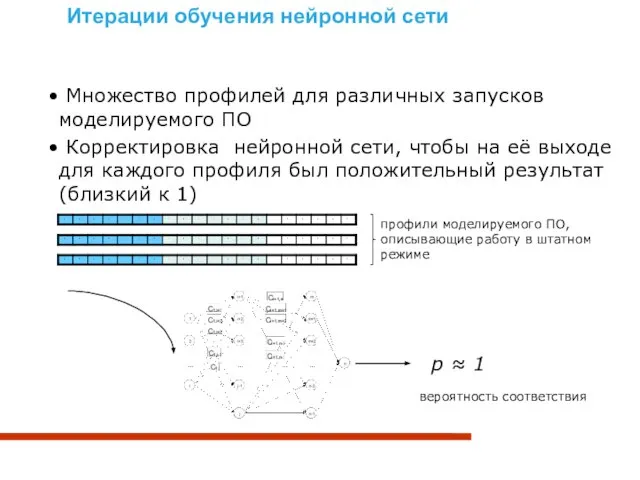

- 9. Итерации обучения нейронной сети профили моделируемого ПО, описывающие работу в штатном режиме Множество профилей для различных

- 10. Разделение работы на фазы Трудности: заранее не определённая последовательность выполнения функций ПО заранее не определённое время

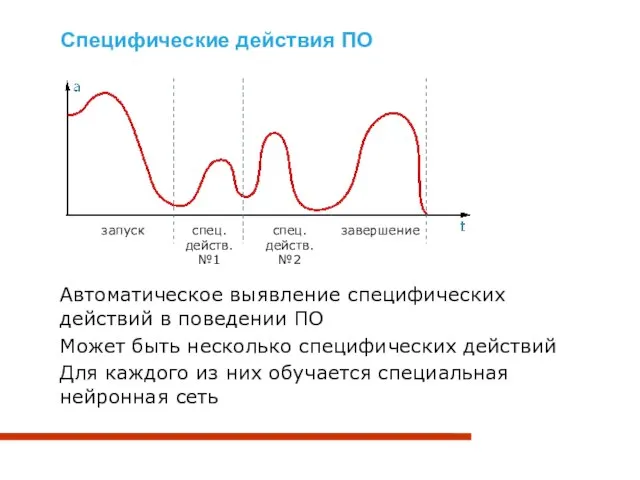

- 11. Специфические действия ПО Автоматическое выявление специфических действий в поведении ПО Может быть несколько специфических действий Для

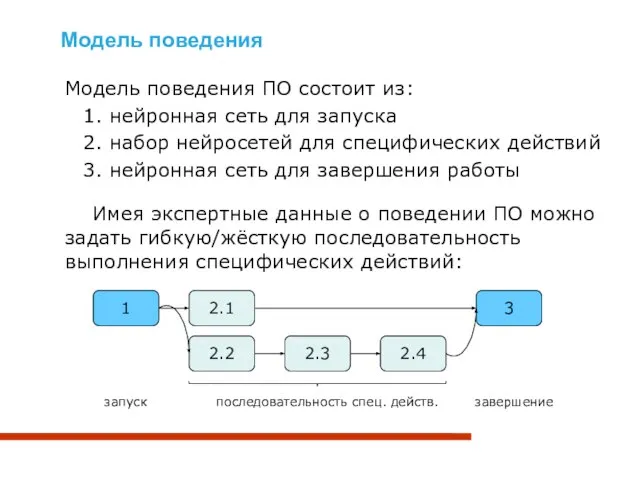

- 12. Модель поведения Модель поведения ПО состоит из: нейронная сеть для запуска набор нейросетей для специфических действий

- 13. Анализ работы ПО Динамическое выделение фаз работы в данных, поступающих о поведении ПО Профиль каждой фазы

- 14. Структура комплекса комплекс обучения комплекс анализа хранилище данных сенсоры оператор или эксперт программы-сенсоры, поставляющие информацию о

- 15. Применение на практике Комплекс испытывался на: Microsoft Office, Adobe Acrobat, Internet Explorer, системных службах и ряде

- 17. Скачать презентацию

Любимые сказки о животных

Любимые сказки о животных Бег на 1000 метров. Развитие выносливости

Бег на 1000 метров. Развитие выносливости Христианская церковь в раннее средневековье

Христианская церковь в раннее средневековье УЧЕБНЫЙ ИНТЕГРИРОВАННЫЙ ПРОЕКТ

УЧЕБНЫЙ ИНТЕГРИРОВАННЫЙ ПРОЕКТ Тарифы. Срок. Программа

Тарифы. Срок. Программа Язык архитектуры. Живое пространство города

Язык архитектуры. Живое пространство города Научно-приключенческий роман «Дети капитана Гранта»

Научно-приключенческий роман «Дети капитана Гранта» Презентация на тему Цветоведение

Презентация на тему Цветоведение Кто я? (Вырази себя)

Кто я? (Вырази себя) В помощь юному исследователю

В помощь юному исследователю Особенности построения процессов тестирования в продуктовой компании

Особенности построения процессов тестирования в продуктовой компании Роль художественной детали в поэме Гоголя «Мёртвые души» (Чичиков у Коробочки)

Роль художественной детали в поэме Гоголя «Мёртвые души» (Чичиков у Коробочки) Волновой фактор при эксплуатации морских нефтегазовых сооружений. Лекция 1

Волновой фактор при эксплуатации морских нефтегазовых сооружений. Лекция 1 Элементы логики

Элементы логики Результаты работ ФГУ «Ростовский ЦСМ» в области формирования инфраструктуры Центра метрологического обеспечения и оценки соотв

Результаты работ ФГУ «Ростовский ЦСМ» в области формирования инфраструктуры Центра метрологического обеспечения и оценки соотв Фашистская оккупация и партизанское движение в годы великой отечественной войны

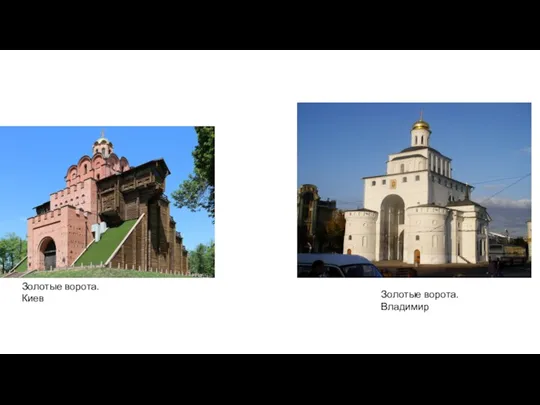

Фашистская оккупация и партизанское движение в годы великой отечественной войны Храмы к ВПР

Храмы к ВПР Скорость равноускоренного прямолинейного движения

Скорость равноускоренного прямолинейного движения Роспись по стеклу

Роспись по стеклу Уклад жизни на Руси

Уклад жизни на Руси Виды и типы схем. Правила выполнения схем

Виды и типы схем. Правила выполнения схем Диалектизмы

Диалектизмы Чума XXI века

Чума XXI века Пауль Йозеф Геббельс

Пауль Йозеф Геббельс Инструкция ДОТ

Инструкция ДОТ Проработка мк. Новые возможности создания трафика

Проработка мк. Новые возможности создания трафика Понятие управление поставками в проекте. Стадии процесса управления поставками в проекте

Понятие управление поставками в проекте. Стадии процесса управления поставками в проекте Презентация на тему Окончание Смутного времени

Презентация на тему Окончание Смутного времени