Содержание

- 2. 25.06.2006 Д. Заборов GRID Вычислительный GRID – форма распределенной вычислительной сети, предполагающая совместное координированное использование различными

- 3. 25.06.2006 Д. Заборов Преимущества GRID … перед простым набором независимых вычислительных кластеров Автоматическое распределение нагрузки между

- 4. 25.06.2006 Д. Заборов Преимущества GRID ... перед одним большим “супер-кластером” Большая гибкость в плане организации и

- 5. 25.06.2006 Д. Заборов Что такое gLite “Lightweight Middleware for Grid Computing” Программный пакет для организации географически

- 6. 25.06.2006 Д. Заборов Происхождение gLite gLite – программное обеспечение GRID, разрабатываемое в рамках проекта EGEE (www.eu-egee.org),

- 7. 25.06.2006 Д. Заборов Задействованные технологии Condor (входит в gLite WMS) Системы хранения данных CASTOR, dCache, и

- 8. 25.06.2006 Д. Заборов Web-сервисы Многие сетевые протоколы gLite определены с помощью языка WSDL (Web Service Definition

- 9. 25.06.2006 Д. Заборов gLite 3.0 gLite 3.0 в большей степени основан на LCG 2.7, чем на

- 10. 25.06.2006 Д. Заборов Где используется gLite gLite 3 в настоящее время является стандартом для WLHC/EGEE GRID

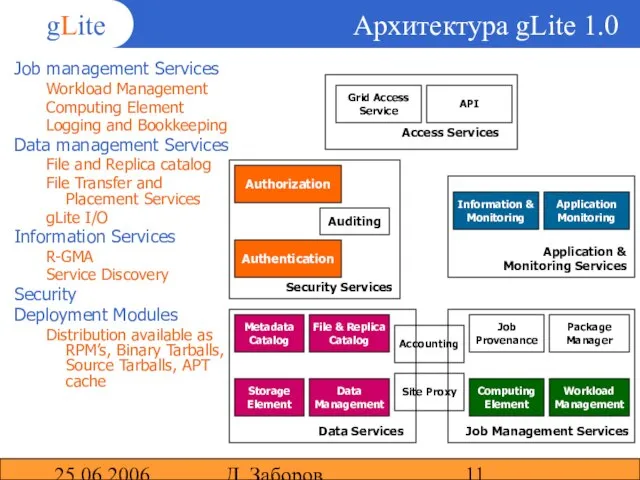

- 11. 25.06.2006 Д. Заборов Архитектура gLite 1.0 Job management Services Workload Management Computing Element Logging and Bookkeeping

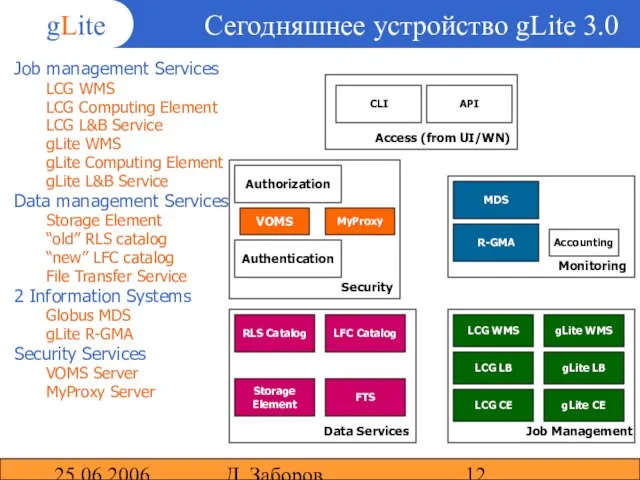

- 12. 25.06.2006 Д. Заборов Сегодняшнее устройство gLite 3.0 Job management Services LCG WMS LCG Computing Element LCG

- 13. 25.06.2006 Д. Заборов GRID Security Infrastructure (GSI) Инфраструктура безопасности gLite 3.0 в целом соответствует принятой во

- 14. 25.06.2006 Д. Заборов Аутентификация Аутентификация = опознавание пользователя Аутентификация в GRID основана на использовании асимметричной криптографии

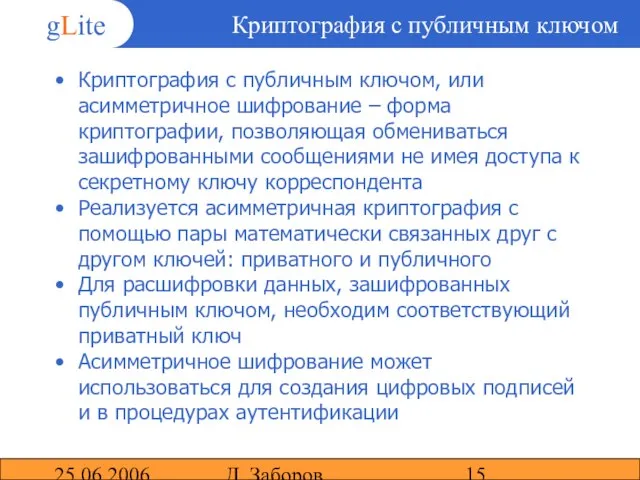

- 15. 25.06.2006 Д. Заборов Криптография с публичным ключом Криптография с публичным ключом, или асимметричное шифрование – форма

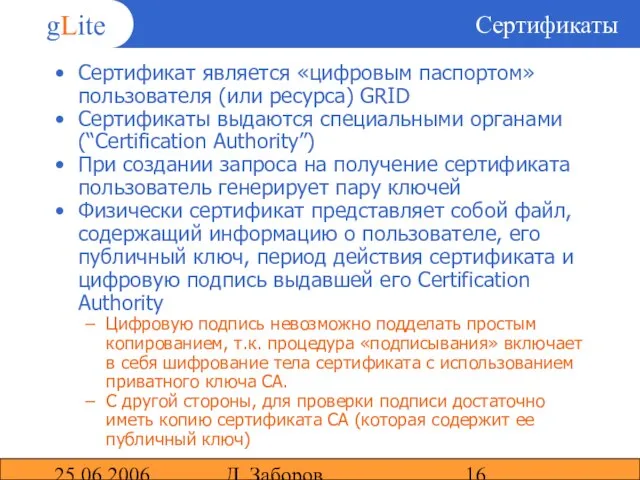

- 16. 25.06.2006 Д. Заборов Сертификаты Сертификат является «цифровым паспортом» пользователя (или ресурса) GRID Сертификаты выдаются специальными органами

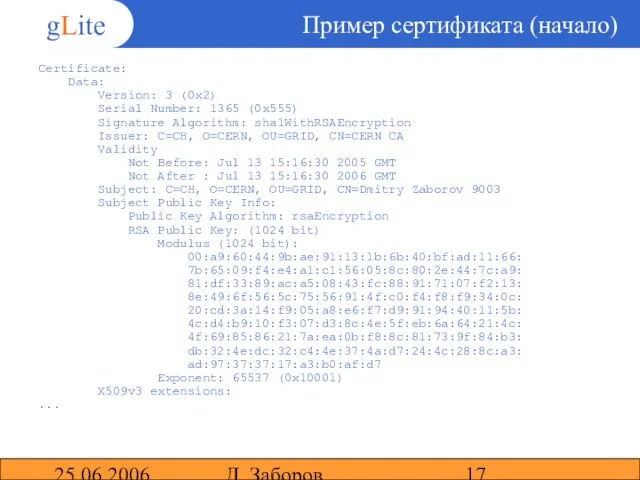

- 17. 25.06.2006 Д. Заборов Пример сертификата (начало) Certificate: Data: Version: 3 (0x2) Serial Number: 1365 (0x555) Signature

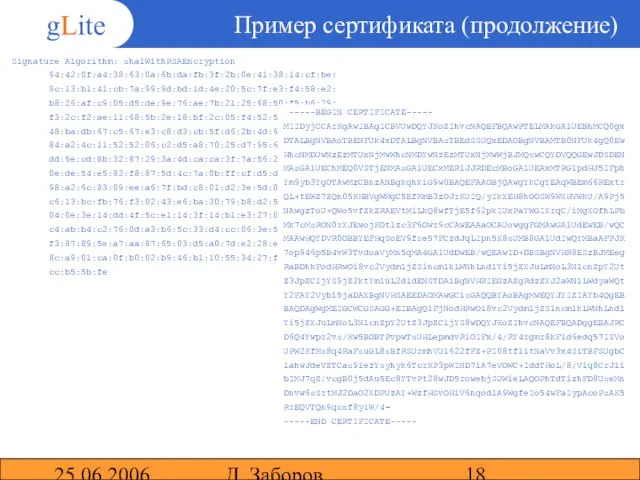

- 18. 25.06.2006 Д. Заборов Пример сертификата (продолжение) Signature Algorithm: sha1WithRSAEncryption 94:42:0f:a4:38:63:0a:6b:da:fb:3f:2b:0e:41:38:14:cf:be: 9c:13:b1:41:cb:7a:99:9d:bd:1d:4e:20:5c:7f:e3:f4:58:e2: b8:26:af:c9:05:d5:de:9e:76:ae:7b:21:25:68:50:f5:b6:29: f3:2c:f2:ae:11:68:5b:2e:18:bf:2c:05:f4:52:52:b9:a1:55: 48:ba:db:67:c5:67:e3:c8:d3:cb:5f:d6:2b:4d:69:5b:f7:c7: 84:a2:4c:11:52:52:06:c2:d5:a8:70:25:d7:95:65:30:9a:b3: dd:5e:cd:8b:32:87:29:3a:4d:ca:ca:3f:7a:56:20:d0:fb:88:

- 19. 25.06.2006 Д. Заборов Proxy Сертификаты Основной сертификат пользователя (точнее его приватный ключ) для повышения безопасности защищен

- 20. 25.06.2006 Д. Заборов MyProxy Иногда периода действия proxy-сертификата может оказаться недостаточно (например при запуске очень «долгих»

- 21. 25.06.2006 Д. Заборов Авторизация Авторизация = проверка наличия прав на совершение запрошенной операции В gLite 3.0

- 22. 25.06.2006 Д. Заборов Особенности системы безопасности gLite При выполнении задач на рабочих нодах производится “отображение” DN

- 23. 25.06.2006 Д. Заборов User Interface User Interface (UI) – компьютер, служащий в качестве точки доступа к

- 24. 25.06.2006 Д. Заборов Working Node Working Node (WN, Рабочий Нод) – компьютер, служащий для выполнения вычислений

- 25. 25.06.2006 Д. Заборов CLI и API В распоряжении пользователя имеются все необходимые для работы в GRID

- 26. 25.06.2006 Д. Заборов Задачи Задача (англ. Job) – совокупность действий по обработке и передаче данных, рассматриваемая

- 27. 25.06.2006 Д. Заборов Job Description Language Задача должна быть описана на языке описания задач JDL JDL

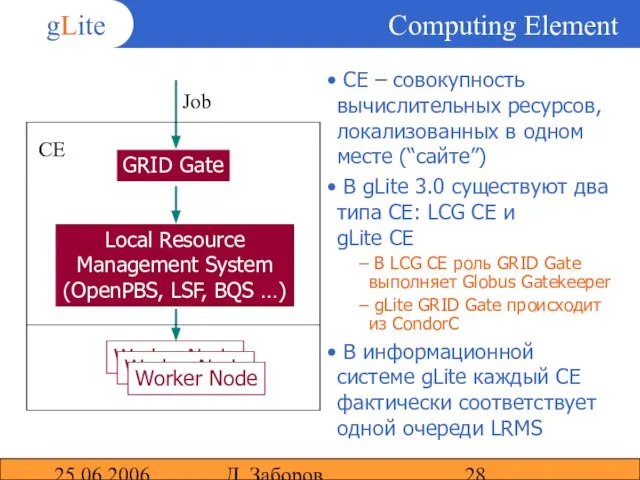

- 28. 25.06.2006 Д. Заборов Computing Element GRID Gate Local Resource Management System (OpenPBS, LSF, BQS …) Worker

- 29. 25.06.2006 Д. Заборов Workload Management System WMS - Система Управления Рабочей Нагрузкой - отвечает за: Принятие

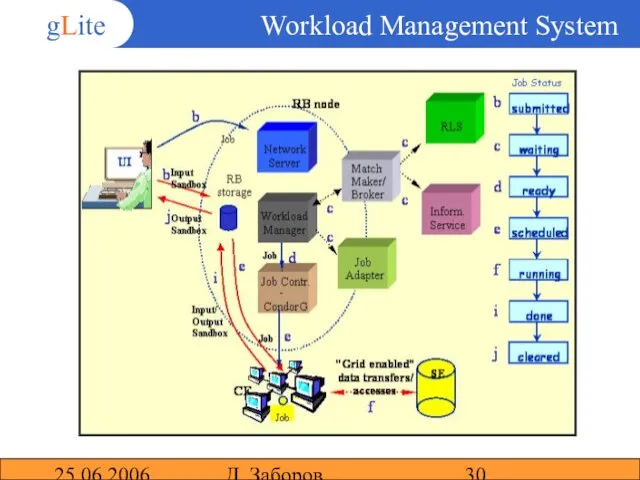

- 30. 25.06.2006 Д. Заборов Workload Management System

- 31. 25.06.2006 Д. Заборов Компоненты gLite WMS WMProxy/Network Server – интерфейс к функциональности WMS Workload Manager –

- 32. 25.06.2006 Д. Заборов LCG vs. gLite WMS В gLite 3.0 две системы WMS: LCG WMS и

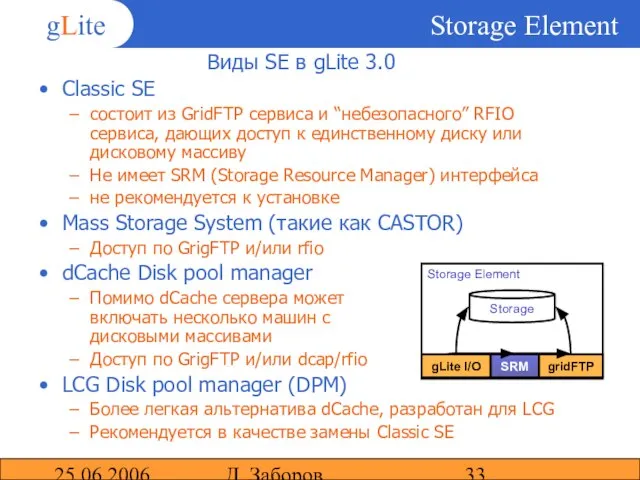

- 33. 25.06.2006 Д. Заборов Storage Element Виды SE в gLite 3.0 Classic SE состоит из GridFTP сервиса

- 34. 25.06.2006 Д. Заборов Имена GRID файлов GUID (Grid Unique ID) Уникальный идентификатор файла LFN (Logical File

- 35. 25.06.2006 Д. Заборов Способы доступа к GRID файлам GSIFTP/GridFTP Позволяет помещать файлы на SE и получать/скачивать

- 36. 25.06.2006 Д. Заборов Права доступа к GRID файлам Права доступа к файлам в WLCG/EGEE GRID определяются

- 37. 25.06.2006 Д. Заборов Права на использование ресурсов GRID Различные сайты (операционные центры) GRID могут поддерживать или

- 38. 25.06.2006 Д. Заборов Службы Каталогов Файлы хранящиеся на различных SE объединяются в единую “файловую систему” путем

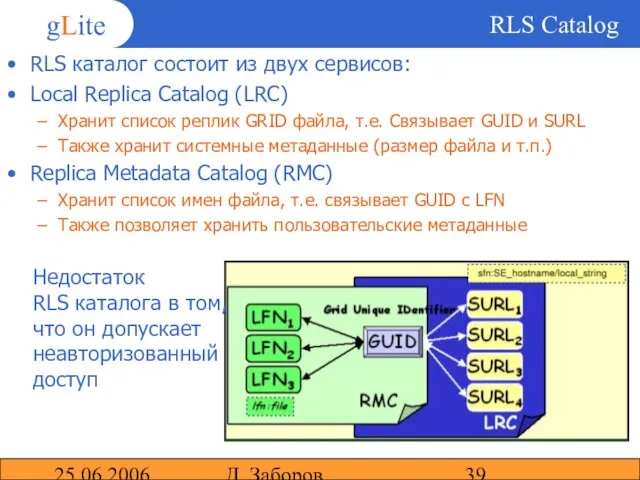

- 39. 25.06.2006 Д. Заборов RLS Catalog RLS каталог состоит из двух сервисов: Local Replica Catalog (LRC) Хранит

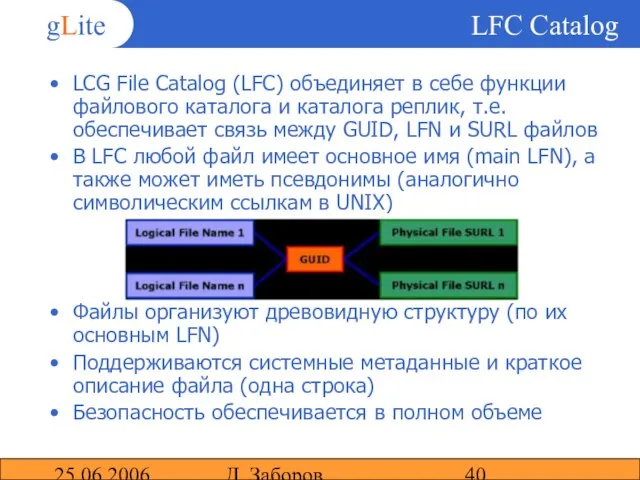

- 40. 25.06.2006 Д. Заборов LFC Catalog LCG File Catalog (LFC) объединяет в себе функции файлового каталога и

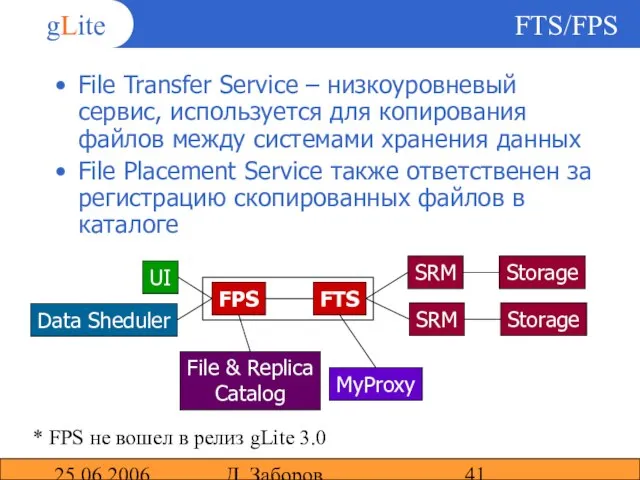

- 41. 25.06.2006 Д. Заборов FTS/FPS File Transfer Service – низкоуровневый сервис, используется для копирования файлов между системами

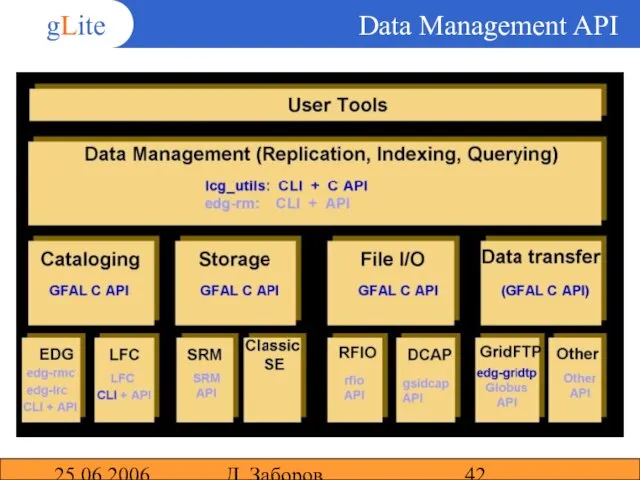

- 42. 25.06.2006 Д. Заборов Data Management API

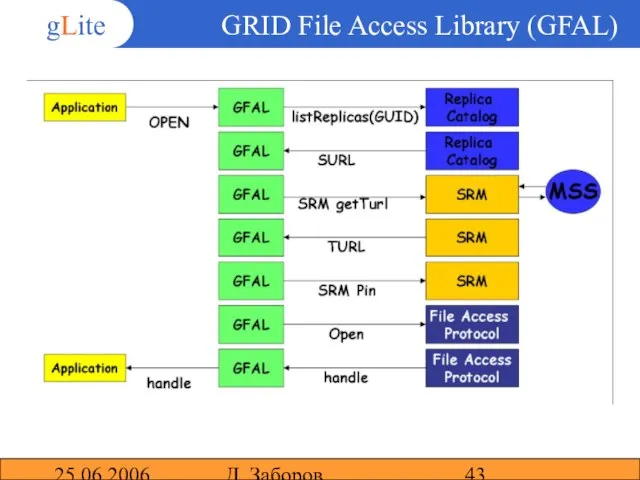

- 43. 25.06.2006 Д. Заборов GRID File Access Library (GFAL)

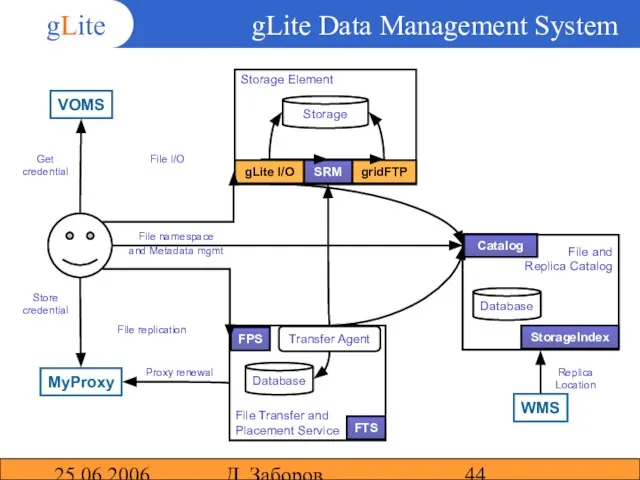

- 44. 25.06.2006 Д. Заборов gLite Data Management System WMS Storage Element SRM Storage gLite I/O gridFTP VOMS

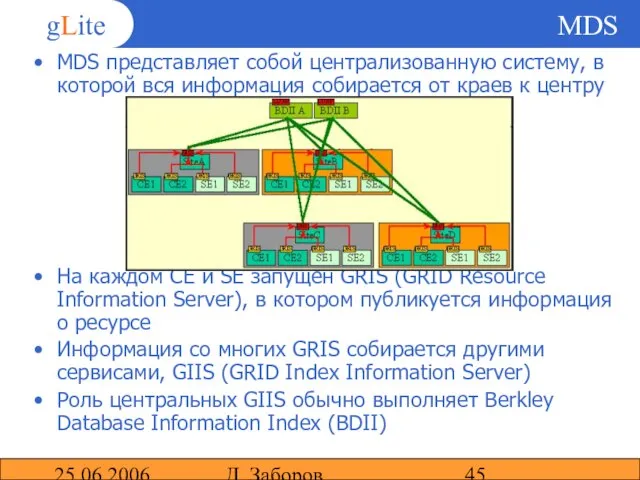

- 45. 25.06.2006 Д. Заборов MDS MDS представляет собой централизованную систему, в которой вся информация собирается от краев

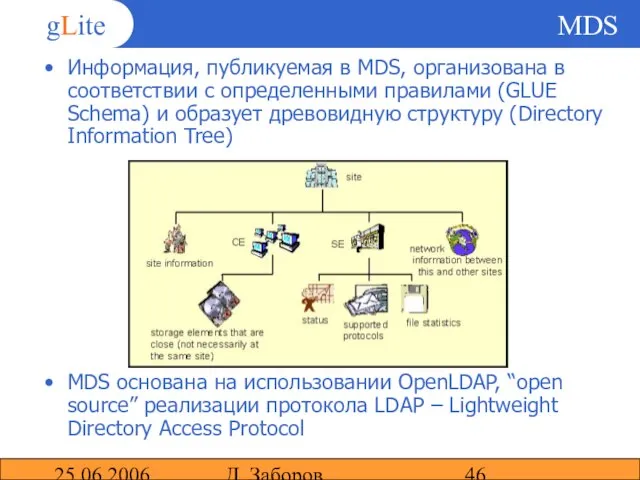

- 46. 25.06.2006 Д. Заборов MDS Информация, публикуемая в MDS, организована в соответствии с определенными правилами (GLUE Schema)

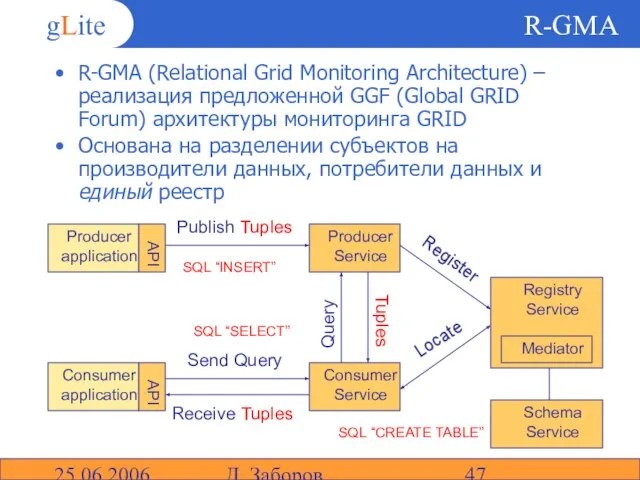

- 47. 25.06.2006 Д. Заборов R-GMA R-GMA (Relational Grid Monitoring Architecture) – реализация предложенной GGF (Global GRID Forum)

- 48. 25.06.2006 Д. Заборов Особенности R-GMA Хотя R-GMA и является централизованной системой, данные в ней не собираются

- 49. 25.06.2006 Д. Заборов MDS vs. R-GMA R-GMA обладает большей гибкостью чем MDS Главным недостатком MDS является

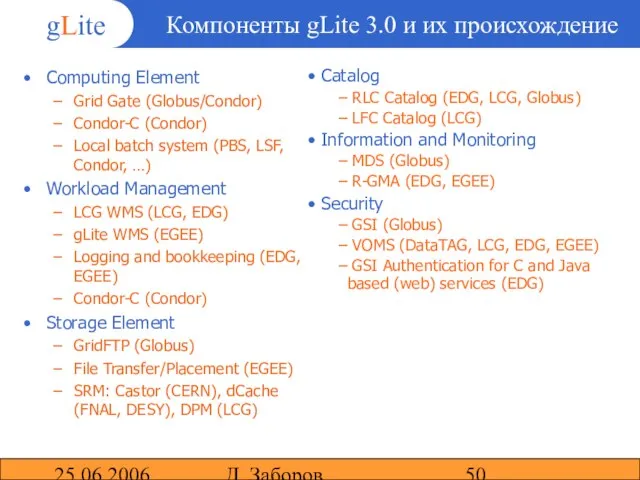

- 50. 25.06.2006 Д. Заборов Компоненты gLite 3.0 и их происхождение Computing Element Grid Gate (Globus/Condor) Condor-C (Condor)

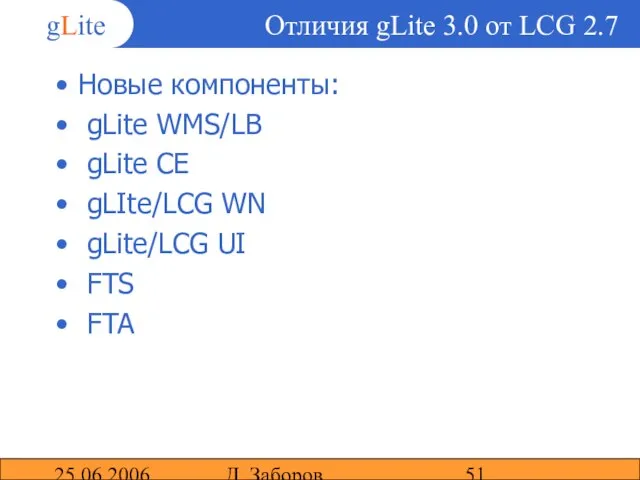

- 51. 25.06.2006 Д. Заборов Отличия gLite 3.0 от LCG 2.7 Новые компоненты: gLite WMS/LB gLite CE gLIte/LCG

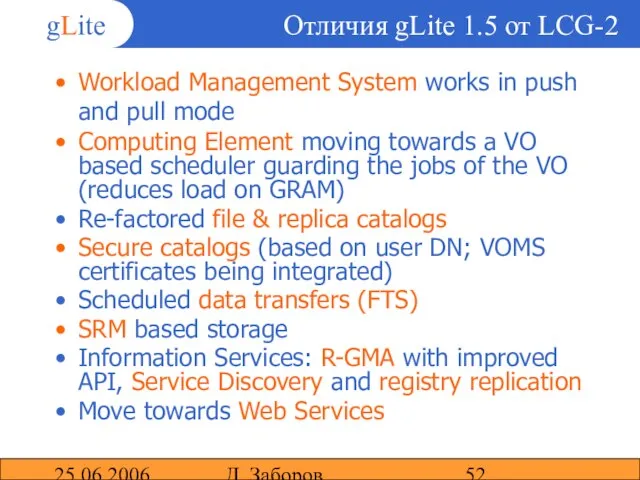

- 52. 25.06.2006 Д. Заборов Отличия gLite 1.5 от LCG-2 Workload Management System works in push and pull

- 54. Скачать презентацию

Фотоальбом

Фотоальбом Презентация на тему Экономическая политика красных и белых Политика военного коммунизма

Презентация на тему Экономическая политика красных и белых Политика военного коммунизма Шахматная фигура. Ладья

Шахматная фигура. Ладья Препарирование и пломбирование кариозных полостей

Препарирование и пломбирование кариозных полостей Стан службово-бойової діяльності в підпорядкованій військовій частині за звітний період 2019 року

Стан службово-бойової діяльності в підпорядкованій військовій частині за звітний період 2019 року Физическая культура личности и её взаимосвязь с общей культурой общества

Физическая культура личности и её взаимосвязь с общей культурой общества Команда D Vesti

Команда D Vesti Экономическая информатика и информационные технологии

Экономическая информатика и информационные технологии Белоснежка Snow white

Белоснежка Snow white Прямолинейное равномерное движение

Прямолинейное равномерное движение Конструктор модульных станков Unimat

Конструктор модульных станков Unimat Конструирование из строительного материала в младшей группе

Конструирование из строительного материала в младшей группе Микробиологии как наука

Микробиологии как наука Происхождение Вселенной

Происхождение Вселенной Електронний веб сервіс для найбільшого міжпланетного туристичного оператора Молочного шляху та сусідніх галктик

Електронний веб сервіс для найбільшого міжпланетного туристичного оператора Молочного шляху та сусідніх галктик Береги зрение

Береги зрение Армянская Ассоциация врачей стоматологов 21-Века

Армянская Ассоциация врачей стоматологов 21-Века Почему библиотеки? Формирование экологической культуры Экологическое просвещение населения. - презентация

Почему библиотеки? Формирование экологической культуры Экологическое просвещение населения. - презентация Презентация на тему Этика человеческих отношений

Презентация на тему Этика человеческих отношений Раннее детство (1-3 года)

Раннее детство (1-3 года) Презентация на тему Вопросы профилактики наркомании среди учащихся

Презентация на тему Вопросы профилактики наркомании среди учащихся цмви срс

цмви срс Понятие о глаголе (6 класс)

Понятие о глаголе (6 класс) Бизнес план по открытию киоска быстрого питания

Бизнес план по открытию киоска быстрого питания Презентация на тему Внутренние воды Австралии

Презентация на тему Внутренние воды Австралии  К 80-летию Ханты-Мансийского автономного округа - Югры

К 80-летию Ханты-Мансийского автономного округа - Югры Исторические персонажи в романе М.А.Шолохова «Тихий Дон»

Исторические персонажи в романе М.А.Шолохова «Тихий Дон» Калачева

Калачева