Компьютерные системы и сети Олизарович Евгений Владимирович ГрГУ им. Я.Купалы, 2011/2012 Безопасность передачи данных. VPN.

Содержание

- 2. Задачи: Обеспечение доступности (availability) - авторизованные пользователи всегда должны иметь доступ к необходимой информации. Обеспечение конфиденциальности

- 3. Шифрование – процесс преобразования сообщения из открытого текста (plaintext) в шифротекст (ciphertext) В алгоритмах шифрования предусматривается

- 4. Использование шифрования: защита содержания данных: шифрование потока (SSL, TLS) шифрование канала (VPN); контроль целостности: хэш-функции; электронные

- 5. Хэш-функция – это необратимое преобразование данных (односторонняя функция) произвольной длины в выходную строку фиксированной длины (хеш-код,

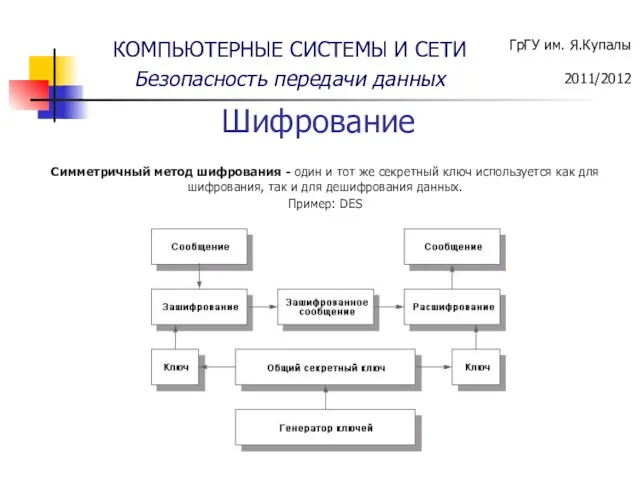

- 6. Cимметричный метод шифрования - один и тот же секретный ключ используется как для шифрования, так и

- 7. Data Encryption Standard (DES) - использует 56-битный ключ для шифрования 64-битных блоков данных. Обеспечивает хорошую производительность

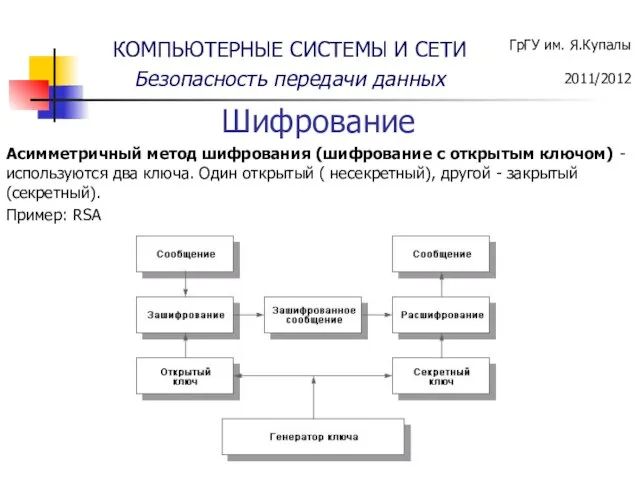

- 8. Асимметричный метод шифрования (шифрование с открытым ключом) - используются два ключа. Один открытый ( несекретный), другой

- 9. Алгоритмы симметричного шифрования: RSA - блочный криптографический алгоритм с открытым ключом. Используется и для шифрования, и

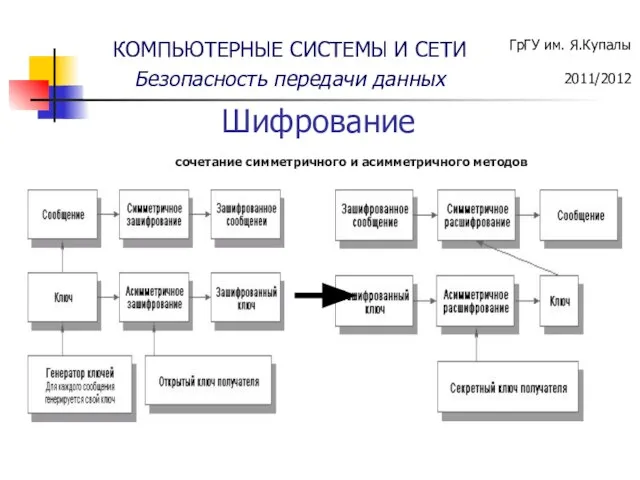

- 10. сочетание симметричного и асимметричного методов Шифрование

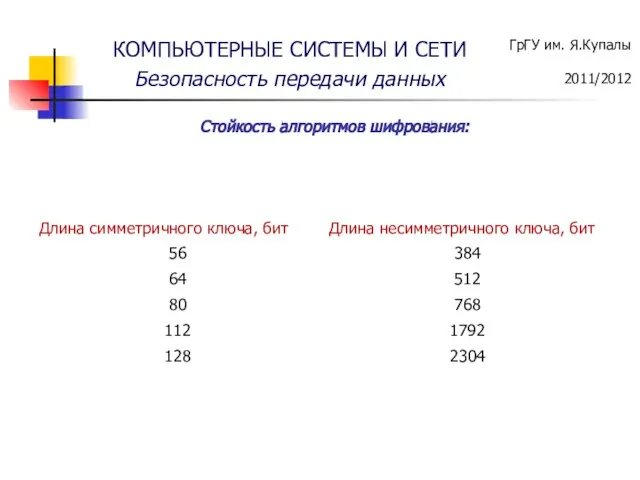

- 11. Стойкость алгоритмов шифрования:

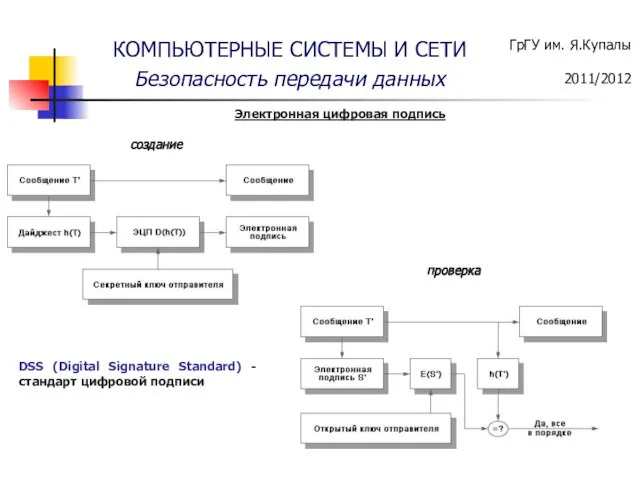

- 12. Электронная цифровая подпись создание проверка DSS (Digital Signature Standard) - стандарт цифровой подписи

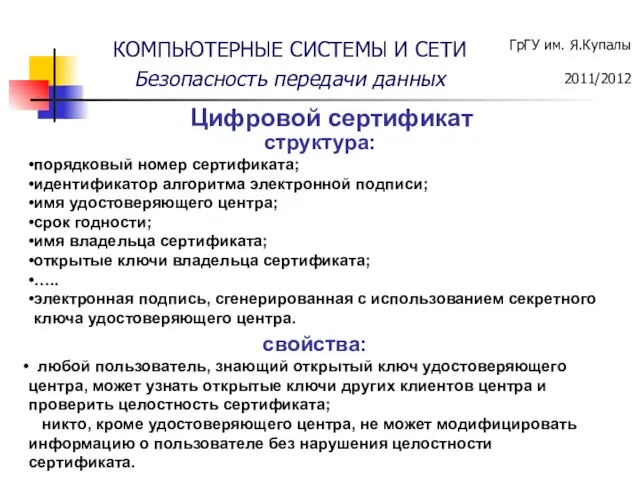

- 13. Цифровой сертификат структура: порядковый номер сертификата; идентификатор алгоритма электронной подписи; имя удостоверяющего центра; срок годности; имя

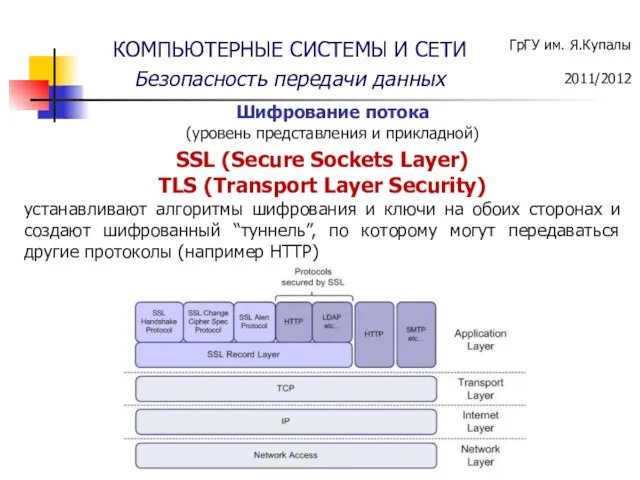

- 14. SSL (Secure Sockets Layer) TLS (Transport Layer Security) устанавливают алгоритмы шифрования и ключи на обоих сторонах

- 15. VPN

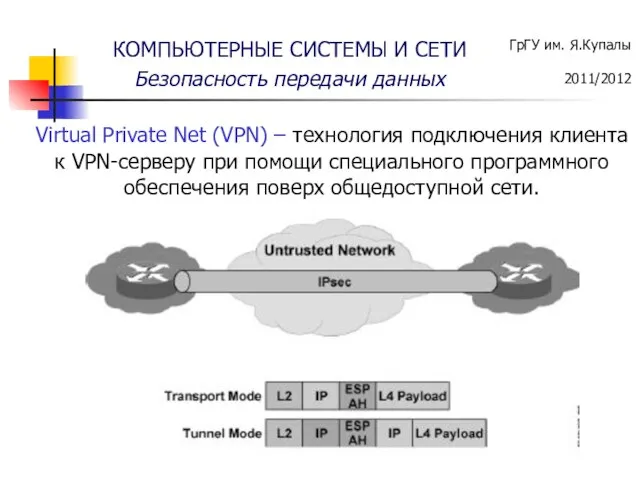

- 16. Virtual Private Net (VPN) – технология подключения клиента к VPN-серверу при помощи специального программного обеспечения поверх

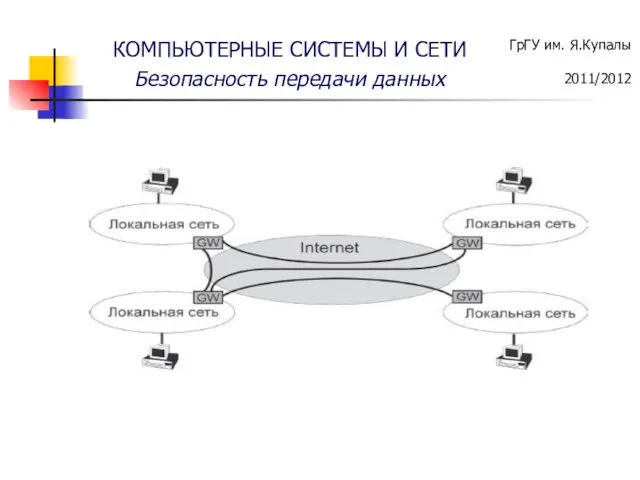

- 18. Virtual Private Net (VPN) В установленном соединении организуется зашифрованный канал, обеспечивающий высокую защиту передаваемой по этому

- 19. Virtual Private Net (VPN) Туннель - логический путь данных, через который пересылаются пакеты. Для источника и

- 21. Virtual Private Net (VPN) Customer Provided VPN - Организация VPN силами потребителя Provider Provisioned VPN -

- 22. Virtual Private Net (VPN) Способы организации тоннелей PPTP (Point-to-Point Tunneling Protocol) L2TP (Layer 2 Tunneling Protocol)

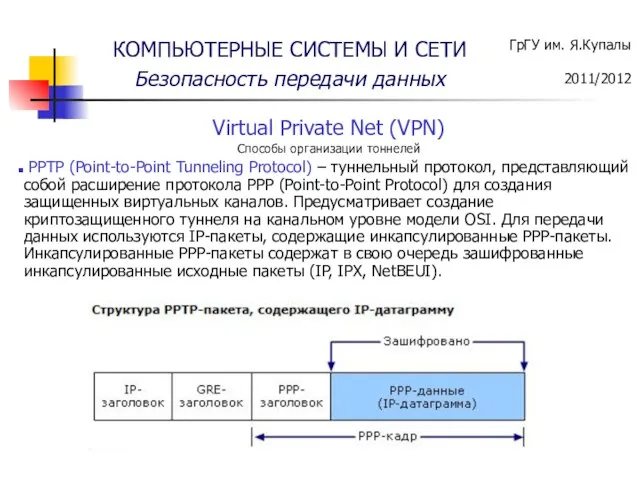

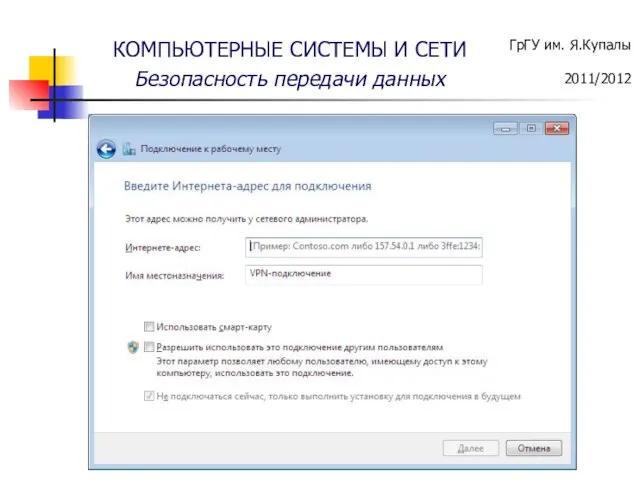

- 23. Virtual Private Net (VPN) Способы организации тоннелей PPTP (Point-to-Point Tunneling Protocol) – туннельный протокол, представляющий собой

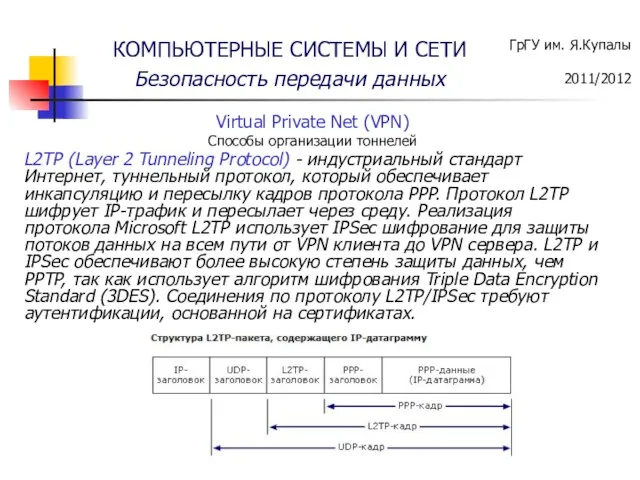

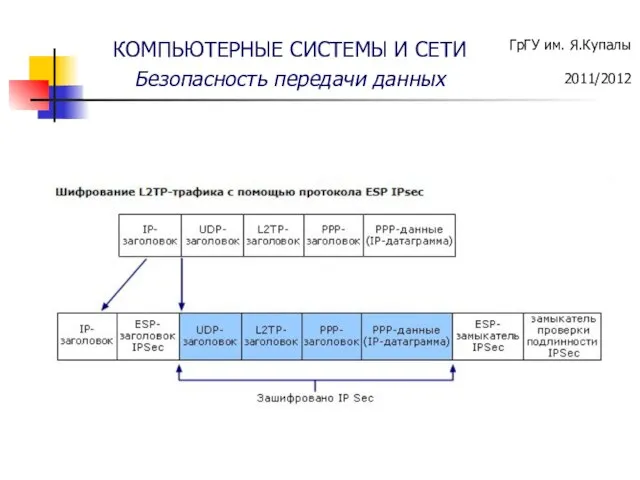

- 24. Virtual Private Net (VPN) Способы организации тоннелей L2TP (Layer 2 Tunneling Protocol) - индустриальный стандарт Интернет,

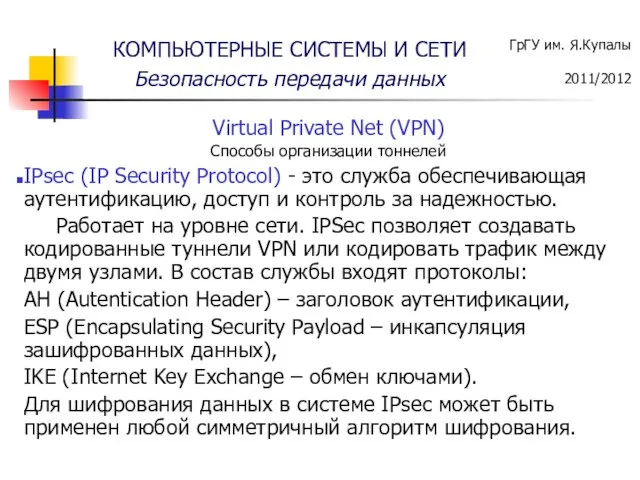

- 26. Virtual Private Net (VPN) Способы организации тоннелей IPsec (IP Security Protocol) - это служба обеспечивающая аутентификацию,

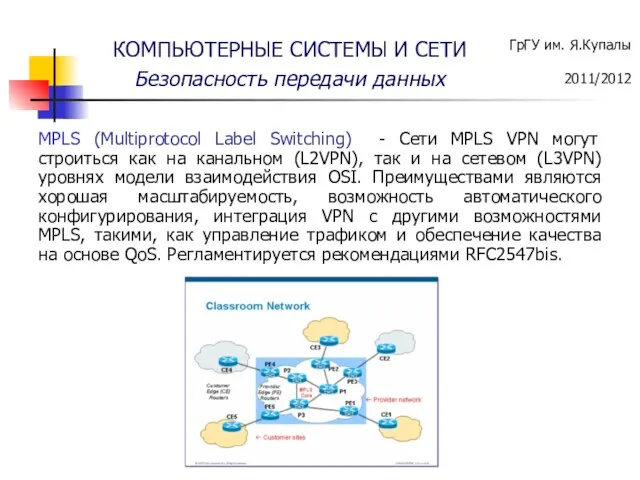

- 28. MPLS (Multiprotocol Label Switching) - Сети MPLS VPN могут строиться как на канальном (L2VPN), так и

- 29. Virtual Private Net (VPN) Альтернатива обособленным корпоративным сетям. Преимущества: отсутствие значительных капитальных вложений при создании сети;

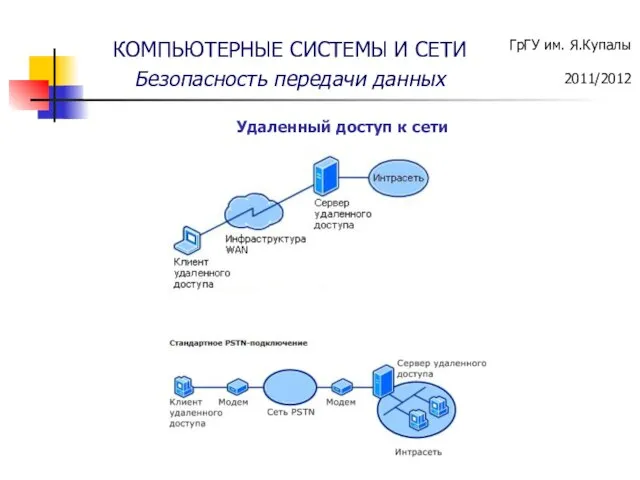

- 30. Удаленный доступ к сети

- 31. Удаленный доступ к сети

- 32. ИНТЕРНЕТ (INTERNET) – открытая сеть ИНТРАНЕТ (INTRANET) – закрытая корпоративная сеть ЭКСТРАНЕТ (EXTRANET) – корпоративная сеть

- 33. Сетевая безопасность

- 34. Spoofing – подмена адреса (MAC, IP, DNS). Сетевые угрозы

- 35. DoS, DDoS — сетевые атаки, выполняемые посылкой многочисленных запросов к серверам и сервисам, что приводит к

- 36. Flood (ping, SYN) — «затопление» сети. Реализуется посылкой большого количества бесполезных сообщений, загружающих телекоммуникационные и информационные

- 37. Nuker — фатальные сетевые атаки. Утилиты, отправляющие специально оформленные запросы на атакуемые компьютеры в сети, в

- 38. Использование протокола ARP Сканирование зоны DNS Сканирование сети методом ping Сканирование TCP портов Сканирование UDP портов

- 39. Фильтрация трафика. Локализация трафика (VLAN, VPN). Организация маршрутов через надёжные узлы. Использование средств шифрования трафика (криптографии)

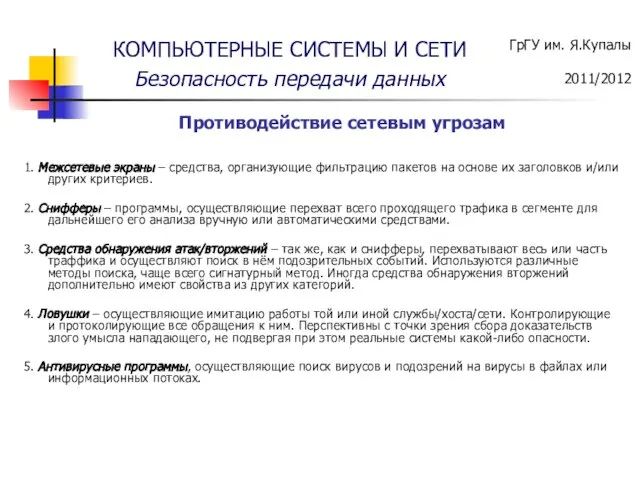

- 40. 1. Межсетевые экраны – средства, организующие фильтрацию пакетов на основе их заголовков и/или других критериев. 2.

- 42. Скачать презентацию

Жираф (2 класс)

Жираф (2 класс) Административная юрисдикция

Административная юрисдикция 10 best food

10 best food Древний Восток

Древний Восток CHLOROPHYTA. Отдел Зеленые водоросли

CHLOROPHYTA. Отдел Зеленые водоросли Помещение по адресу ул. Ленина 96, г. Волгодонск

Помещение по адресу ул. Ленина 96, г. Волгодонск Явление электромагнитной индукции. Правило Ленца

Явление электромагнитной индукции. Правило Ленца Практические аспекты мониторинга программ

Практические аспекты мониторинга программ FIS Collection System Возврат долгов: от стратегии к задачам.

FIS Collection System Возврат долгов: от стратегии к задачам. Введение в служебные части речи

Введение в служебные части речи Компоненты системного блока. Типы корпусов. Особенности современных ЭВМ

Компоненты системного блока. Типы корпусов. Особенности современных ЭВМ Специальное предложение для работников ООО Велфарм и их близких родственников*

Специальное предложение для работников ООО Велфарм и их близких родственников* Некрасов. Биография и творчество

Некрасов. Биография и творчество Терроризм

Терроризм  Дистанционное образование в России Ученики 9А класса школы №50 Шакилова Ассель Стародубцев Дима

Дистанционное образование в России Ученики 9А класса школы №50 Шакилова Ассель Стародубцев Дима Челси в финалах Лиги Чемпионов

Челси в финалах Лиги Чемпионов Требования и виды КИМ (для разработки РП)

Требования и виды КИМ (для разработки РП) Изображать можно в объеме

Изображать можно в объеме Первый московский образовательный комплекс. Факультет культуры и искусства

Первый московский образовательный комплекс. Факультет культуры и искусства Филиал ТИУ в г. Нижневартовске

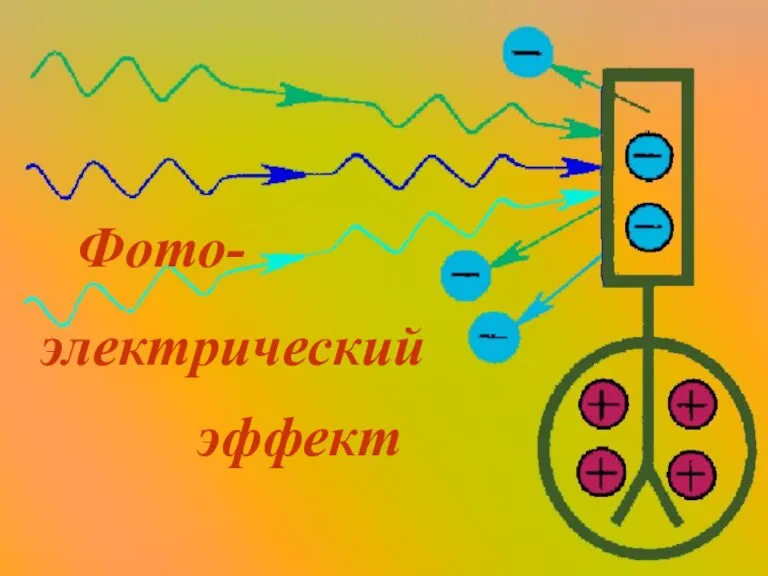

Филиал ТИУ в г. Нижневартовске Фото-электрический эффект

Фото-электрический эффект «Оглянись вокруг»Рассказы

«Оглянись вокруг»Рассказы SCHOOL CAN BE FUN

SCHOOL CAN BE FUN  Особенности проведения тестов на проникновение в организациях банковской сферы

Особенности проведения тестов на проникновение в организациях банковской сферы ТЕЛЕВИЗИОННАЯ ПРОГРАММА «ПИТЕРСКИЙ ДЕСАНТ» (ПИЛОТ ПРИЛАГАЕТСЯ)

ТЕЛЕВИЗИОННАЯ ПРОГРАММА «ПИТЕРСКИЙ ДЕСАНТ» (ПИЛОТ ПРИЛАГАЕТСЯ) Электроснабжение предприятий от электрической системы

Электроснабжение предприятий от электрической системы Тема проповеди: Тайна домофона

Тема проповеди: Тайна домофона Презентация на тему Федеральный закон от 21 ноября 2011 г. №324-ФЗ «О бесплатной юридической помощи В Российской Федерации

Презентация на тему Федеральный закон от 21 ноября 2011 г. №324-ФЗ «О бесплатной юридической помощи В Российской Федерации