Содержание

- 2. Шифрование Шифрование – использование криптографических сервисов безопасности. Процедура шифрования – преобразование открытого текста сообщения в закрытый.

- 3. Шифрование Криптографические преобразования используются при реализации следующих сервисов безопасности: Собственно шифрование (обеспечение конфиденциальности данных); Контроль целостности;

- 4. Системы криптографической защиты информации Задача средств криптографической защиты информации — преобразование информационных объектов с помощью некоторого

- 5. Криптографические средства защиты данных Для обеспечения защиты информации в распределенных информационных системах активно применяются криптографические средства

- 6. Использование средств криптографической защиты для предотвращения угроз ИБ Обеспечение конфиденциальности данных. Использование криптографических алгоритмов позволяет предотвратить

- 7. Требования к системам криптографической защиты Криптографические требования Эффективность применения злоумышленником определяется средней долей дешифрованной информации, являющейся

- 8. Требования к системам криптографической защиты Требования надежности. Средства защиты должны обеспечивать заданный уровень надежности применяемых криптографических

- 9. Требования к системам криптографической защиты Требование по защите от несанкционированного доступа для средств криптографической информации в

- 10. Требования к системам криптографической защиты Требования к средствам разработки, изготовления и функционирования средств криптографической защиты информации.

- 11. Способы шифрования Различают два основных способа шифрования: Симметричное шифрование, иначе шифрование с закрытым ключом; Ассиметричное шифрование,

- 12. Шифрование с секретным ключом При симметричном шифровании процесс зашифровывания и расшифровывания использует некоторый секретный ключ. При

- 13. Шифрование с секретным ключом Выделяют следующие общие принципы построения шифров: электронная кодовая книга (режим простой замены);

- 14. Шифрование с секретным ключом Стандарт шифрования DES. Алгоритм шифрования представляет собой блочный шифр, использующий подстановки, перестановки

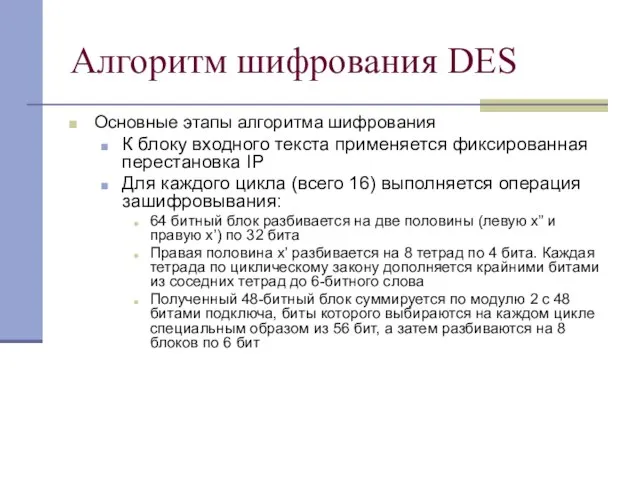

- 15. Алгоритм шифрования DES Основные этапы алгоритма шифрования К блоку входного текста применяется фиксированная перестановка IP Для

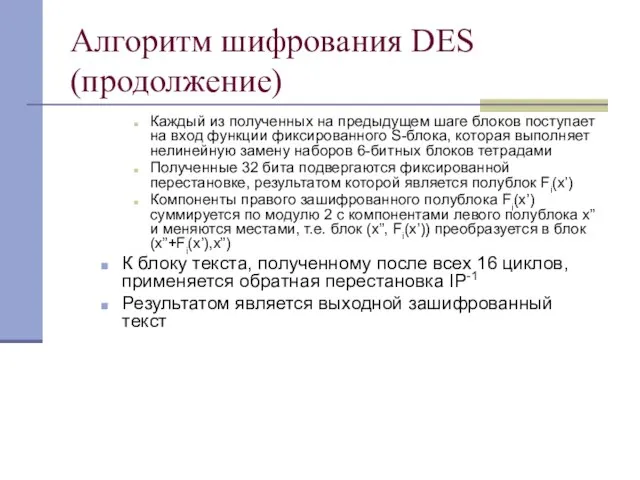

- 16. Алгоритм шифрования DES (продолжение) Каждый из полученных на предыдущем шаге блоков поступает на вход функции фиксированного

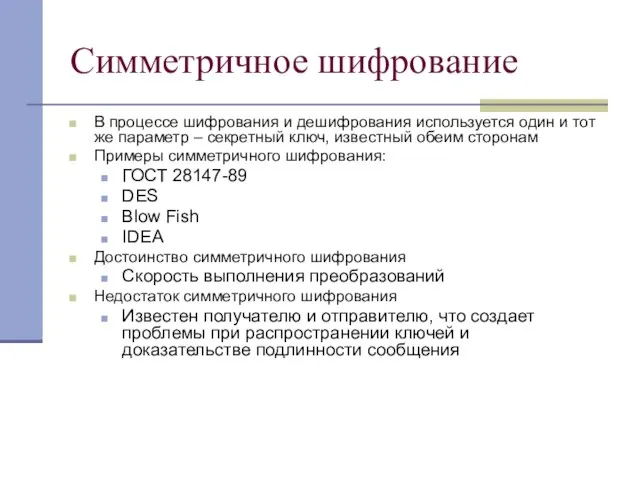

- 17. Симметричное шифрование В процессе шифрования и дешифрования используется один и тот же параметр – секретный ключ,

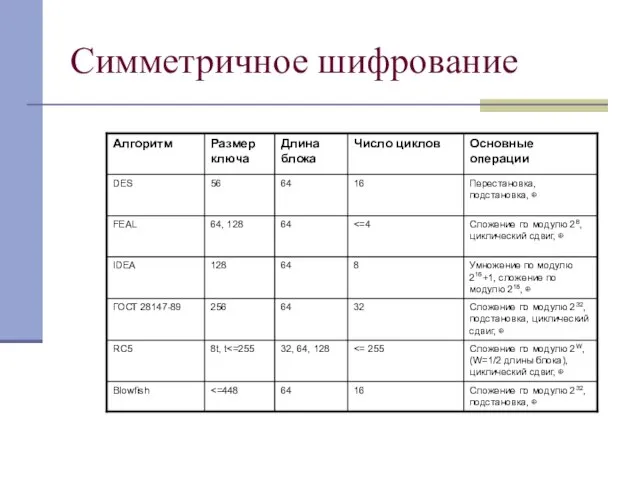

- 18. Симметричное шифрование

- 19. Несимметричное шифрование В несимметричных алгоритмах шифрования ключи зашифровывания и расшифровывания всегда разные (хотя и связанные между

- 20. Несимметричное шифрование Алгоритм шифрования RSA (предложен Р.Ривестом, Э.Шамиром и Л.Адлманом) включает в себя: Пусть заданы два

- 21. Несимметричное шифрование Кроме алгоритма RSA часто используемыми алгоритмами несимметричного шифрования являются: Алгоритм Эль-Гамаля (использует простое число

- 22. Ассиметричное шифрование В криптографических преобразованиях используется два ключа. Один из них несекретный (открытый) ключ используется для

- 23. Сравнение симметричных и несимметричных алгоритмов шифрования Преимущества симметричных алгоритмов: Скорость выполнения криптографических преобразований Относительная легкость внесения

- 24. Проверка подлинности Криптографические методы позволяют контролировать целостность сообщений, определять подлинность источников данных, гарантировать невозможность отказа от

- 25. Проверка целостности сообщений Контроль целостности потока сообщений помогает обнаружить их повтор, задержку, переупорядочивание или утрату. Для

- 26. Контроль подлинности Электронная цифровая подпись выполняет роль обычной подписи в электронных документах для подтверждения подлинности сообщений

- 27. Алгоритм формирования электронной цифровой подписи При формировании цифровой подписи по классической схеме отправитель: Применяет к исходному

- 28. Примеры алгоритмов формирования хэш-функции и ЭЦП В качестве распространенных алгоритмов хэширования можно указать: MD5; SHA; ГОСТ

- 30. Скачать презентацию

НазванияХимическихЭлементов

НазванияХимическихЭлементов Акты применения права. Характеристика и классификация

Акты применения права. Характеристика и классификация САМЫЕ-САМЫЕ

САМЫЕ-САМЫЕ Отчет о научно-организационной деятельности Президиума АН РБ в 2009 году

Отчет о научно-организационной деятельности Президиума АН РБ в 2009 году Невидимые нити (2 класс)

Невидимые нити (2 класс) НИКОЛАЯ ДМИТРИЕВИЧА ПАПАЛЕКСИ

НИКОЛАЯ ДМИТРИЕВИЧА ПАПАЛЕКСИ Реализация принципов нормативно-подушевого финансирования на муниципальном уровне

Реализация принципов нормативно-подушевого финансирования на муниципальном уровне Верейская по деньгам - ИТОГ

Верейская по деньгам - ИТОГ Дизайнер в отечественном ИТ бизнесе: многообразие деятельности, недооцененные компоненты профессионализма, стратегия роста Сер

Дизайнер в отечественном ИТ бизнесе: многообразие деятельности, недооцененные компоненты профессионализма, стратегия роста Сер Симметрия в архитектуре

Симметрия в архитектуре Презентация на тему Основные типы задач на проценты

Презентация на тему Основные типы задач на проценты  Вопросы внедрения национальной Интернет-адресации (IDN) .КАЗ

Вопросы внедрения национальной Интернет-адресации (IDN) .КАЗ Шаблон. Название темы

Шаблон. Название темы Презентация на тему Деревья

Презентация на тему Деревья  Учимся рисовать синичку (1)

Учимся рисовать синичку (1) Ох, уж эта функция

Ох, уж эта функция ЕДИНАЯ СИСТЕМА КЛАССИФИКАТОРОВ АНАЛИТИЧЕСКИХ ДАННЫХ

ЕДИНАЯ СИСТЕМА КЛАССИФИКАТОРОВ АНАЛИТИЧЕСКИХ ДАННЫХ Основы программирования промышленных роботов

Основы программирования промышленных роботов Образ матери в искусстве

Образ матери в искусстве Исследование опорно-двигательного аппарата учащихся Кугультинской средней школы

Исследование опорно-двигательного аппарата учащихся Кугультинской средней школы Шар ( сфера )

Шар ( сфера ) Школа нумерологии Светланы Сорокиной. Основы нумерологии. Базовый курс. Урок 2

Школа нумерологии Светланы Сорокиной. Основы нумерологии. Базовый курс. Урок 2 С Новым годом поздравляю

С Новым годом поздравляю Презентация на тему Книжная миниатюра Востока

Презентация на тему Книжная миниатюра Востока  О ДОЛГОСРОЧНОМ РЕГУЛИРОВАНИИ ТАРИФОВ НА УСЛУГИ ПО ПЕРЕДАЧЕ ТЕПЛОВОЙ ЭНЕРГИИ ООО «СВЕРДЛОВСКАЯ ТЕПЛОСНАБЖАЮЩАЯ КОМПАНИЯ»

О ДОЛГОСРОЧНОМ РЕГУЛИРОВАНИИ ТАРИФОВ НА УСЛУГИ ПО ПЕРЕДАЧЕ ТЕПЛОВОЙ ЭНЕРГИИ ООО «СВЕРДЛОВСКАЯ ТЕПЛОСНАБЖАЮЩАЯ КОМПАНИЯ» Начало Второй Мировой Войны

Начало Второй Мировой Войны Понятие психологии

Понятие психологии Страховые фонды Понятие, сущность, основные формы

Страховые фонды Понятие, сущность, основные формы