Содержание

- 2. Розпочинаємо згори спочатку слід проаналізувати ділові та технічні цілі вивчити структуру підрозділів та робочих груп і

- 3. Структуроване проектування Слід зосередитися на зрозумінні потоків і типів даних, процесів доступу до даних і їх

- 4. Життєві цикли опрацювання системи Типові системи опрацьовують і вони існують протягом часового інтервалу, який називають життєвим

- 5. Аналіз вимог Логічне проектування Фізичне проектування Опрацювання тестів, засобів оптимізації та документації Моніторинг та оптимізація продуктивності

- 6. Кроки мережного проектування Фаза 1 – аналіз вимог Аналіз ділових цілей та обмежень Аналіз технічних цілей

- 7. Кроки мережного проектування Фаза 2 – логічне проектування мережі Проектування мережної топології Проектування моделі адресації та

- 8. Кроки мережного проектування Фаза 3 – фізичне проектування мережі Вибір технологій і пристроїв для мережі кампусу

- 9. Кроки мережного проектування Фаза 4 – тестування, оптимізація та документування проекту мережі Тестування проекту мережі Оптимізація

- 10. Ділові цілі: приклади Збільшення доходу Зменшення коштів експлуатації Покращення комунікації Скорочення циклу розробки продукту Здобуття ринків

- 11. Сучасні ділові пріоритети Мобільність Безпека Стійкість до відмов Неперервність ділової діяльності після катастроф Мережні проекти мусять

- 12. Ділові обмеження Кошторис Штат фахівців Часовий графік Політики і настанови

- 13. Збір інформації перед першою зустріччю Перед зустріччю з замовником необхідно зібрати деяку основну ділово-орієнтовану інформацію Види

- 14. Зустріч з замовником Слід отримати: Коротке формулювання цілей проекту Які проблеми слід розв’язати? Як повинні допомогти

- 15. Зустріч з замовником (2) Що трапиться, якщо проект буде невдалим? Чи це критичний вид ділової діяльності?

- 16. Зустріч з замовником (3) Слід вивчити можливі упередження, наприклад чи бажано використовувати тільки вироби конкретних фірм?

- 17. Зустріч з замовником (4) Слід отримати копію організаційної схеми підприємства Це може виявити загальну структуру підприємства

- 18. Зустріч з замовником (5) Слід отримати копію настанов з безпеки Як впливає політика безпеки на новий

- 19. Масштабність мережного проекту Маломасштабний? Дозволяє продавцям доступ до мережі через VPN Великомасштабний? Перепроектування мережі підприємства Слід

- 20. Підсумки Систематичний підхід Зосередженість спочатку тільки на ділових вимогах та обмеженнях і на застосуваннях Здобуття розуміння

- 22. Методологія і процес мережного планування 1.2 Аналіз технічних цілей та компромісів

- 23. Технічні цілі Масштабованість Присутність Продуктивність Безпека Керованість Зручність використання Пристосовність (адаптивність) Доступність

- 24. Масштабованість Масштабованість стосується здатності до збільшення Певні технології більш масштабовані Наприклад, плоска побудова мережі не дуже

- 25. Присутність Присутність можна виразити як відсоток чинності мережі за рік, місяць, тиждень, день або годину порівняно

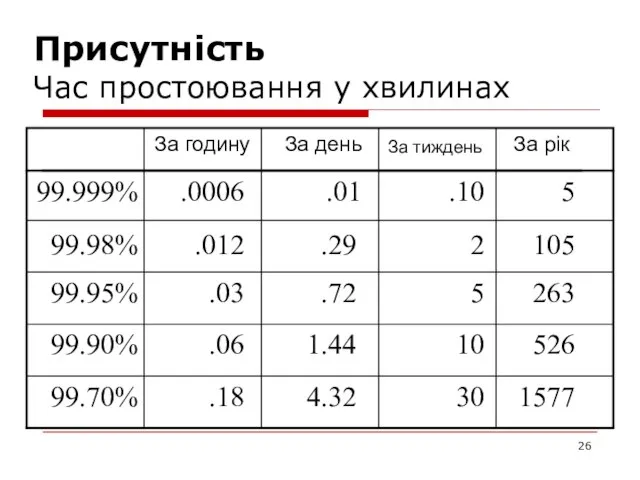

- 26. Присутність Час простоювання у хвилинах 4.32 1.44 .72 .01 30 10 5 .10 1577 99.70% 526

- 27. Присутність Присутність також можна виразити через середній час між відмовами (MTBF) і середній час ремонту (MTTR)

- 28. Продуктивність мережі Поширені фактори продуктивності включають: ширину смуги; перепускну здатність; використання ширини смуги; пропоноване навантаження; безпомилковість;

- 29. Порівняння ширини смуги і перепускної здатності Ширина смуги і перепускна здатність – це не те саме

- 30. Ширина смуги, перепускна здатність, навантаження Пропоноване навантаження Перепускна здатність Реально Ідеально 100 % ємності 100 %

- 31. Інші фактори, які впливають на перепускну здатність Розмір пакетів Інтервали між пакетами Протоколи Помилки і т.п.

- 32. Перепускна здатність для застосувань Проектант повинен вирішити, як розуміти перепускну здатність: чи це кількість байт за

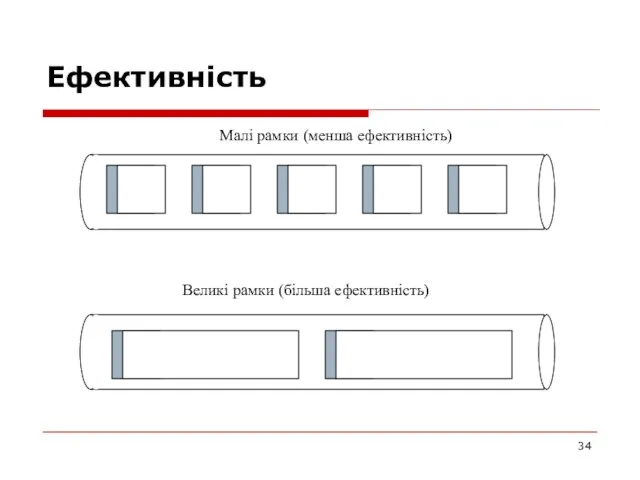

- 33. Продуктивність (продовження) Ефективність Скільки службового навантаження необхідно для доручення визначеного обсягу даних? Наскільки великими повинні бути

- 34. Ефективність Малі рамки (менша ефективність) Великі рамки (більша ефективність)

- 35. Затримка з точки зору користувача Час відгуку Це функція застосування та обладнання, на якому виконується застосування,

- 36. Затримка з точки зору інженера Затримка поширення Сигнал поширюється у кабелях зі швидкістю приблизно 2/3 від

- 37. Зміни затримки Величина середнього часу затримки змінюється це відоме як джиттер (тремтіння) Голос, відео та аудіо

- 38. Безпека Атаки на мережні пристрої Дані можуть бути перехоплені, проаналізовані, змінені або видалені Паролі користувачів можуть

- 39. Керованість Управління продуктивністю Управління відмовами Управління конфігуруванням Управління безпекою Управління обліком користувачів

- 40. Зручність використання Зручність використання – це простота, з якою користувачі мережі можуть отримати доступ до мережі

- 41. Адаптивність Слід уникати уведення будь-яких елементів проекту, які могли б ускладнити впровадження нових технологій у майбутньому

- 42. Доступність Мережа повинна транспортувати максимальний обсяг трафіку за виділені фінансові кошти Доступність особливо важлива при проектуванні

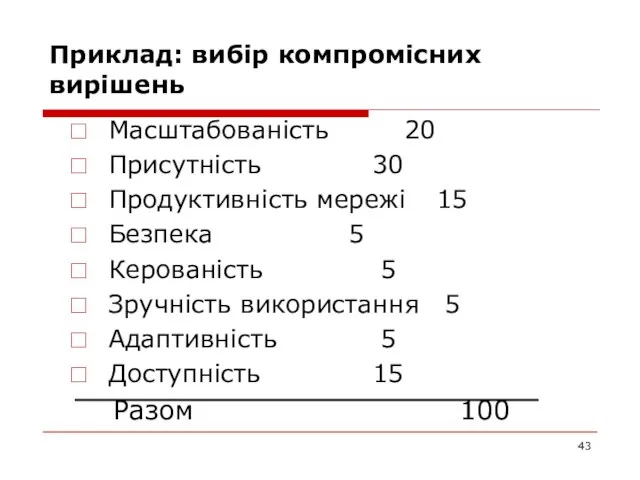

- 43. Приклад: вибір компромісних вирішень Масштабованість 20 Присутність 30 Продуктивність мережі 15 Безпека 5 Керованість 5 Зручність

- 44. Підсумки Продовжуємо стосувати систематичний підхід згори вниз. Не слід вибирати засоби, доки не зрозумілі цілі замовника

- 46. Методологія і процес мережного планування 1.3 Характеризація чинної мережі

- 47. Цілі Оцінити, якими засобами можна задовільнити очікування щодо мережної масштабованості, продуктивності та присутності Вивчити топологію і

- 48. Характеризація поточного стану Охарактеризувати чинну мережу в термінах: її інфраструктура логічна структура (модульність, ієрархія, топологія) фізична

- 49. Здобуття мережної карти: цілі Вивчити розташування основних станцій, пристроїв для їх сполучення і мережних сегментів з

- 50. Характеристики адресації та іменування IP-адресація основних пристроїв, клієнтських мереж, серверних мереж і т.п. Будь-яка додаткова інформація

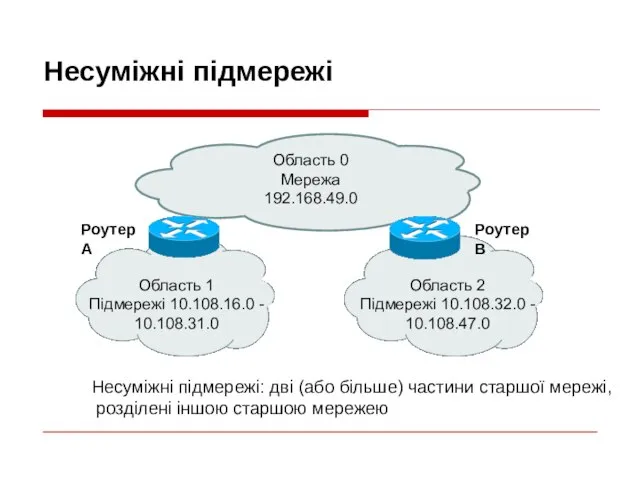

- 51. Несуміжні підмережі Несуміжні підмережі: дві (або більше) частини старшої мережі, розділені іншою старшою мережею

- 52. Характеризація кабелів і середовищ Одномодовий оптоволоконний кабель Багатомодовий оптоволоконний кабель Екранований провідний кабель типу “скручена пара”

- 53. Архітектурні обмеження Слід упевнитися у достатній наявності засобів кондиціонування повітря нагрівників засобів вентиляції електроживлення забезпечення перед

- 54. Архітектурні обмеження Слід упевнитися в наявності місця для: кабельних коробів комутаційних панелей шаф для обладнання робочого

- 55. Проблеми для встановлення безпровідних мереж Відбиття – обумовлюють повернення сигналів до вихідного пункту. Поглинання – певна

- 56. Перевірка життєздатності наявної мережі Продуктивність Присутність Використання ширини смуги Безпомилковість Ефективність Час відгуку Статус основних роутерів,

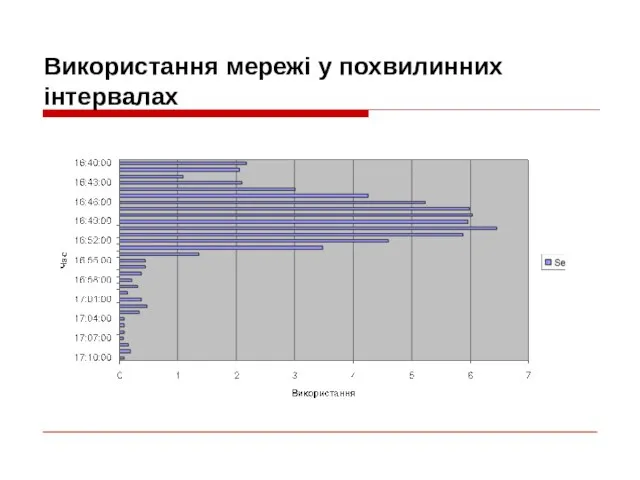

- 57. Використання мережі у похвилинних інтервалах

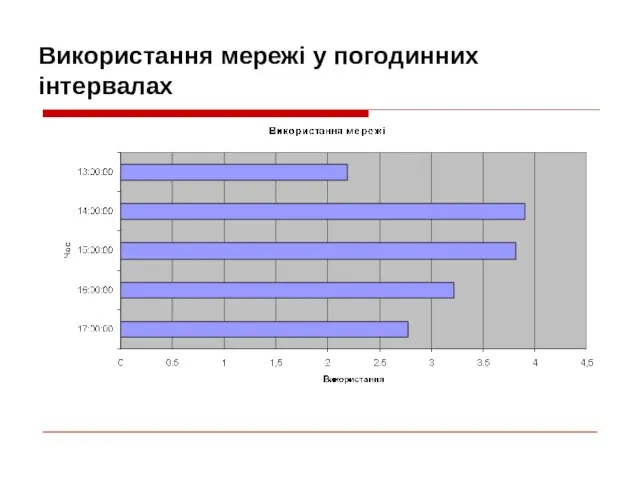

- 58. Використання мережі у погодинних інтервалах

- 59. Інструменти Аналізатори протоколів Multi Router Traffic Grapher (MRTG) Remote monitoring (RMON) probes Cisco Discovery Protocol (CDP)

- 60. Підсумки Характеризація наявної мережі перед проектуванням її вдосконалень Допомагає перевірити реалістичність проектних цілей замовника Допомагає проектанту

- 61. Огляд питань Які фактори можуть допомогти проектанту вирішити, чи чинна мережа має достатньо добру форму, щоб

- 63. Методологія і процес мережного планування 1.4 Характеризація мережного трафіку

- 64. Характеризація мережного трафіку У цій темі розгляду підлягають: техніки аналізу мережного трафіку залежно від застосунків і

- 65. Характеризація мережного трафіку (2) Ідентифікація джерел і призначень мережного трафіку Аналіз напряму і симетрії переміщення даних

- 66. Ідентифікація головних джерел трафіку і їх відвідуваності Ідентифікація спільнот користувачів і сховищ даних для чинних і

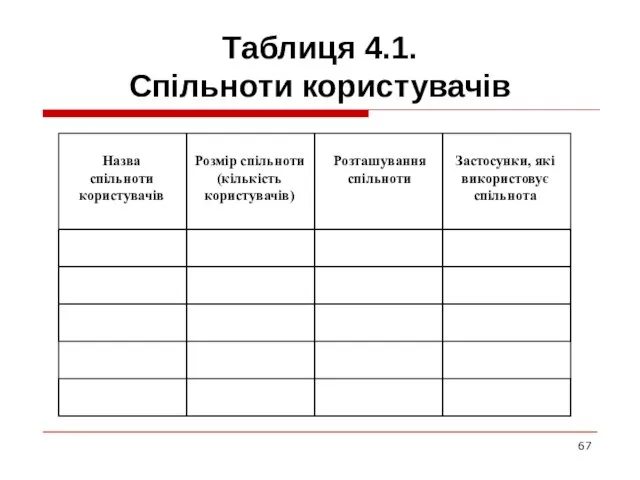

- 67. Таблиця 4.1. Спільноти користувачів Назва спільноти користувачів Розмір спільноти (кількість користувачів) Розташування спільноти Застосунки, які використовує

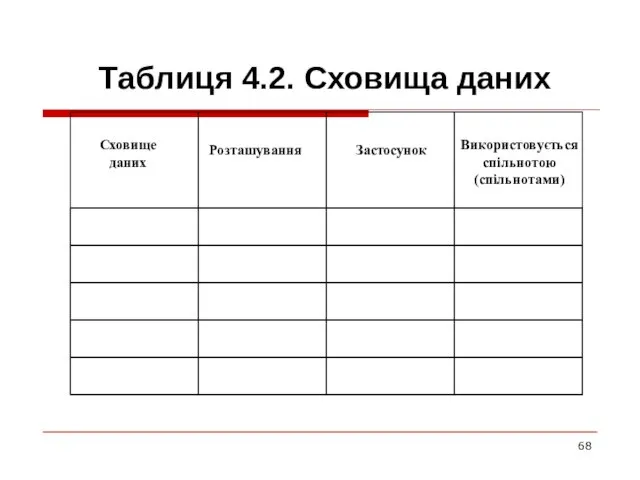

- 68. Таблиця 4.2. Сховища даних Сховище даних Розташування Застосунок Використовується спільнотою (спільнотами)

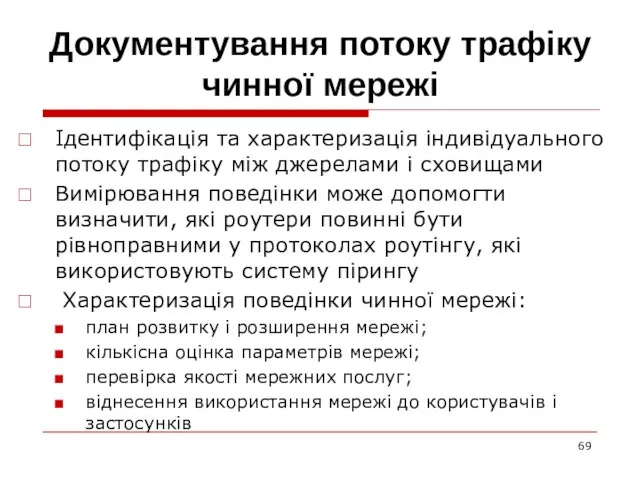

- 69. Документування потоку трафіку чинної мережі Ідентифікація та характеризація індивідуального потоку трафіку між джерелами і сховищами Вимірювання

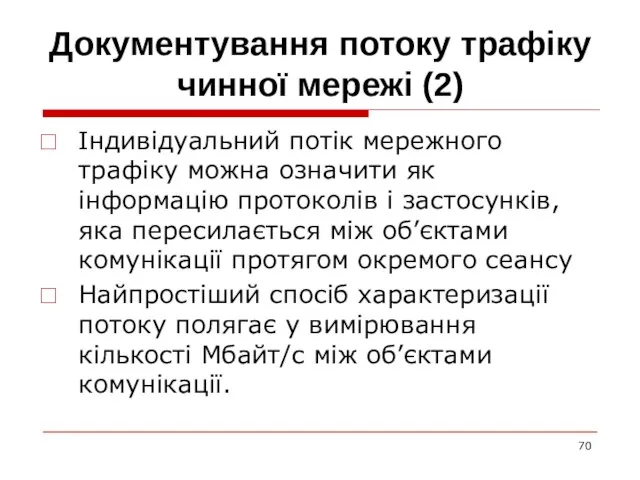

- 70. Документування потоку трафіку чинної мережі (2) Індивідуальний потік мережного трафіку можна означити як інформацію протоколів і

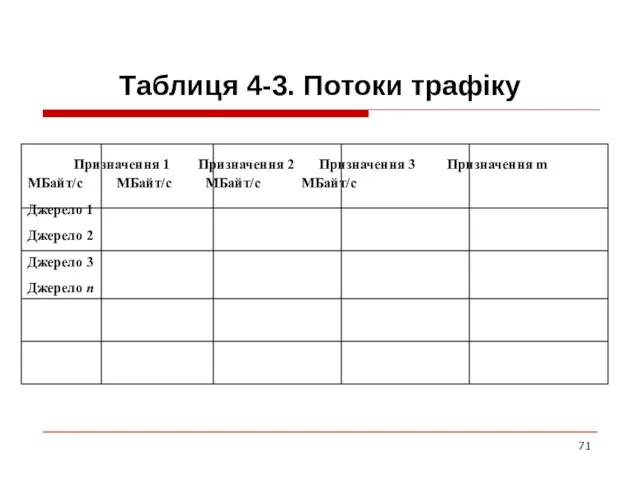

- 71. Таблиця 4-3. Потоки трафіку Призначення 1 Призначення 2 Призначення 3 Призначення m MБайт/с MБайт/с MБайт/с MБайт/с

- 72. Типи потоків трафіку Термінал/станція Клієнт/сервер Партнер/партнер (одноранговий, піринговий) Сервер/сервер Розподілені обчислення

- 73. Потік трафіку термінал/станція Потік звичайно асиметричний Термінал висилає мало символів/ станція висилає багато Для повноекранних застосунків

- 74. Потік трафіку клієнт/сервер Найпоширеніший тип потоку Запит клієнта звичайно містить менше від 64 байти Обсяг відповідей

- 75. Потік трафіку між партнерами (піринг) Звичайно двосторонній і симетричний Об’єкти звичайно пересилають однакові обсяги інформації протоколів

- 76. Потік трафіку між серверами Пересилання між серверами і пересилання між серверами і застосунками для управління (менеджменту)

- 77. Потік трафіку розподілених обчислень Застосунки, які потребують багатьох вузлів обчислень, що працюють разом Дані переміщаються між

- 78. Потік трафіку для голосу понад IP (VoIP) Потік, пов’язаний з пересиланням аудіо, окремий від потоку, пов’язаного

- 79. Документування потоків трафіку для мережних застосунків Слід документувати тип потоку для кожного застосунку і складати список

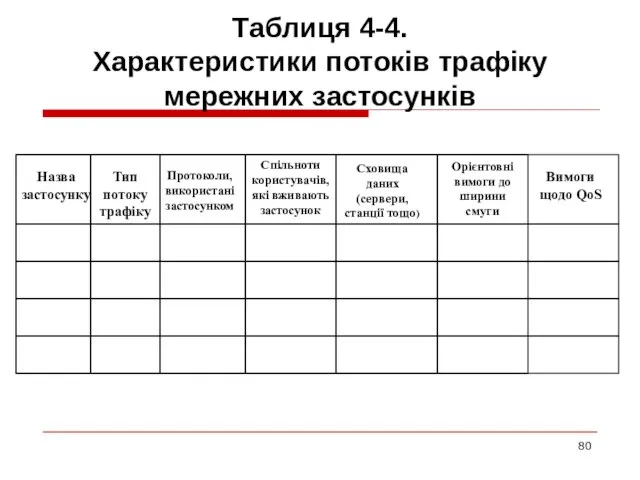

- 80. Таблиця 4-4. Характеристики потоків трафіку мережних застосунків Назва застосунку Тип потоку трафіку Протоколи, використані застосунком Спільноти

- 81. Характеризація навантаження трафіком Характеризація не може бути точною внаслідок впливу багатьох факторів Для уникнення вузьких місць

- 82. Обчислення теоретичного навантаження трафіком Навантаження трафіком – це сума обсягів усіх даних, готових до пересилання в

- 83. Обчислення теоретичного навантаження трафіком (2) Слід вивчити тривалості простоювання і розмірів рамок з використанням аналізатора протоколів

- 84. Документування взірців використання застосунків Ідентифікувати спільноти користувачів Встановити кількість користувачів у цих спільнотах Застосунки користувачів частота

- 85. Уточнення оцінок навантаження трафіком, зумовленого застосунками Необхідно дослідити: обсяг об’єктів даних, які висилають застосунки; службове навантаження,

- 86. Обсяги інформаційних об’єктів мережі Екран терміналу: 4 кБайти Звичайний е-лист: 10 кБайт Звичайна Web-сторінка: 50 кБайт

- 87. Оцінювання обсягу службового навантаження різних протоколів Якщо відомі використані протоколи, можна точніше обчислити навантаження трафіком, додавши

- 88. Оцінювання навантаження трафіком, зумовленим протоколами роутінгу Особливо важливо оцінити навантаження трафіком, коли топологія мережі містить багато

- 89. Ефективність мережі Ефективність – це міра того, чи застосунки і протоколи ефективно використовують ширину смуги На

- 90. Розмір рамки Слід вживати максимальний розмір рамки, який підтримує використане середовище пересилання, бо це позитивно впливає

- 91. Розмір рамки (2) У середовищі IP уникають збільшення MTU понад максимум, який підтримується середовищами, через які

- 92. Взаємодія протоколів Неефективність може бути зумовлена взаємодією протоколів і помилковим конфігуруванням таймерів підтверджень та інших параметрів

- 93. Використання вікон і управління потоками Вікна висилання і приймання відіграють важливу роль при пересиланні пакетів TCP.

- 94. Механізми виправлення помилок Погано побудовані механізми виправлення помилок можуть даремно витрачати ширину смуги. Протоколи без встановлення

- 95. Характеризація вимог щодо якості послуг (QoS) Самого знання вимог навантажень для застосунків недостатньо Необхідно знати, чи

- 96. Вимоги QoS ATM Специфікації послуг ATM Постійний темп пересилання бітів (Constant bit rate - CBR) Змінний

- 97. Категорія послуг з постійним темпом пересилання бітів Кінцева система-джерело заздалегідь резервує мережні ресурси і запитує гарантії,

- 98. Категорія послуг зі змінним темпом пересилання бітів Сполучення rtVBR характеризують у поняттях пікового тему пересилання комірок

- 99. Категорія послуг зі змінним темпом пересилання бітів не-реального часу Категорія послуг Nrt-VBR призначена для послуг не-реального

- 100. Категорія послуг з неспецифікованим темпом пересилання бітів Категорія послуг UBR не визначає жодних гарантій, пов’язаних з

- 101. Категорія послуг з наявним темпом пересилання бітів Для категорії послуг ABR характеристики пересилання мережі можуть змінюватися

- 102. Специфікації QoS робочої групи інтегрованих послуг IETF У середовищі IP можна використовувати протокол резервування ресурсів (Resource

- 103. Послуга з регульованим навантаженням (IETF) Забезпечує потік даних клієнта з QoS, наближеною до QoS такого самого

- 104. Гарантована послуга (IETF) RFC 2212 описує поведінку мережного вузла, необхідну для доручення послуги, яку називають гарантованою

- 105. Гарантована послуга (2) Призначена для застосунків, які потребують гарантії, що пакет прибуде не пізніше від певного

- 106. Специфікації QoS робочої групи диференційованих послуг IETF RFC 2475 IP-пакети можуть бути позначені кодовими позначками розрізнення

- 108. Скачать презентацию

Антон Павлович Чехов Толстый и тонкий

Антон Павлович Чехов Толстый и тонкий ДЕПАРТАМЕНТ ПО СОЦИАЛЬНЫМ ВОПРОСАМ Муниципальное образовательное учреждение для детей-сирот и детей, оставшихся без попечения р

ДЕПАРТАМЕНТ ПО СОЦИАЛЬНЫМ ВОПРОСАМ Муниципальное образовательное учреждение для детей-сирот и детей, оставшихся без попечения р Neuropsychology of Memory

Neuropsychology of Memory  Синтетические волокна: полиуретановые и полиакрилонитрильные волокна

Синтетические волокна: полиуретановые и полиакрилонитрильные волокна Организация как объект менеджмента

Организация как объект менеджмента Геология

Геология  Эмоции и традиционное общество

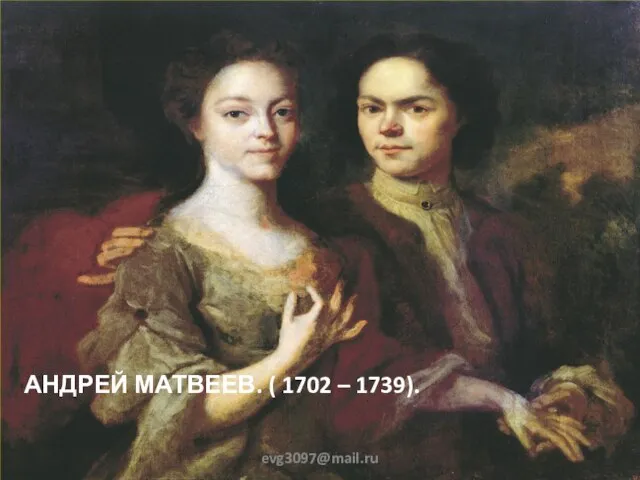

Эмоции и традиционное общество Андрей Матвеев

Андрей Матвеев Инновационные перспективы преподавания валеологического компонента в структуре базовых клинических дисциплин Реализация мер

Инновационные перспективы преподавания валеологического компонента в структуре базовых клинических дисциплин Реализация мер Виды повреждений ТС

Виды повреждений ТС Молекулярная физика и термодинамика

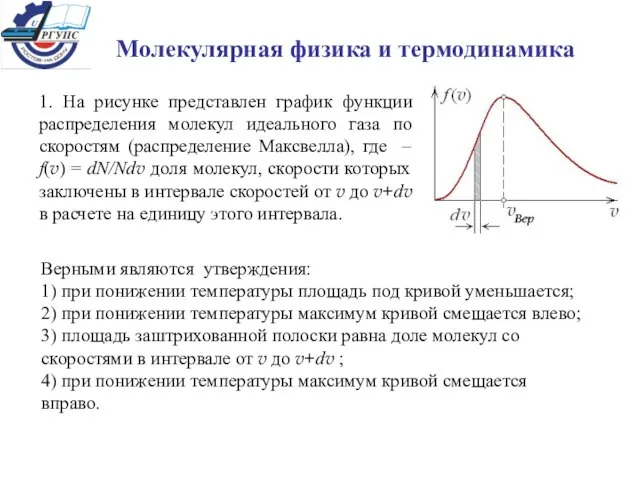

Молекулярная физика и термодинамика Жизнь 8а

Жизнь 8а ХАРАКТЕРИСТИКА ТУНДР

ХАРАКТЕРИСТИКА ТУНДР 2012 – год российской истории

2012 – год российской истории Наш кандидат - Миншаехова Дарья

Наш кандидат - Миншаехова Дарья Начало подросткового возраста

Начало подросткового возраста Презентация на тему Применение компьютерных технологий в обучении младших классов

Презентация на тему Применение компьютерных технологий в обучении младших классов  Жесты судей

Жесты судей Текстовый редактор Microsoft Word Одной из наиболее широких сфер использования компьютеров является обработка текстовой информации: ре

Текстовый редактор Microsoft Word Одной из наиболее широких сфер использования компьютеров является обработка текстовой информации: ре Куликовская битва 4 класс - тест

Куликовская битва 4 класс - тест 48843

48843 Презентация Института оценки программ и политик (ИОПП) 2008 г.

Презентация Института оценки программ и политик (ИОПП) 2008 г. Поговорим о любимых домашних питомцах

Поговорим о любимых домашних питомцах Павел Мишарин - свадебный фотограф

Павел Мишарин - свадебный фотограф Торговые организации Башкортостана

Торговые организации Башкортостана Проект "Выпекаем праздник"

Проект "Выпекаем праздник" Правда о диете

Правда о диете Религия как форма культуры

Религия как форма культуры