Содержание

- 2. Цепочка поставок ПО Требование: Защищенные (доверенные) продукты Потенциальные проблемы: Экономика Национальная безопасность Общественная безопасность Зависимость от

- 3. Что такое защищенное ПО

- 4. Security Development Lifecycle (SDL) 16 основных процессов. От тренинга до выпуска продукта Максимальное использование автоматизации Подразумевает

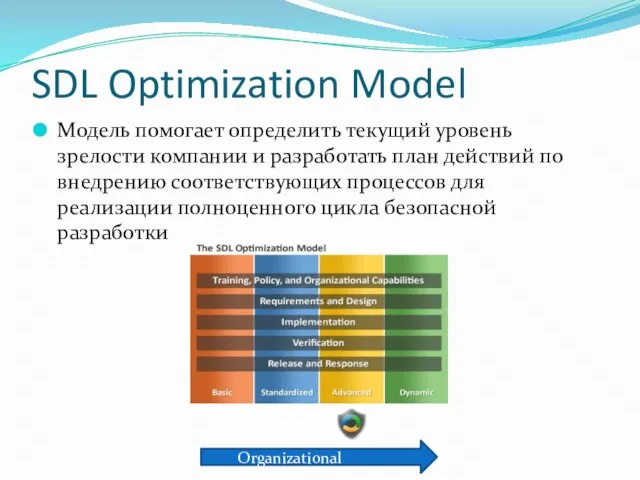

- 5. SDL Optimization Model Модель помогает определить текущий уровень зрелости компании и разработать план действий по внедрению

- 6. Что такой Simplified (упрощенный) SDL? Минимальный набор условий, соответствие которым оценивает Advanced уровень модели оптимизации SDL

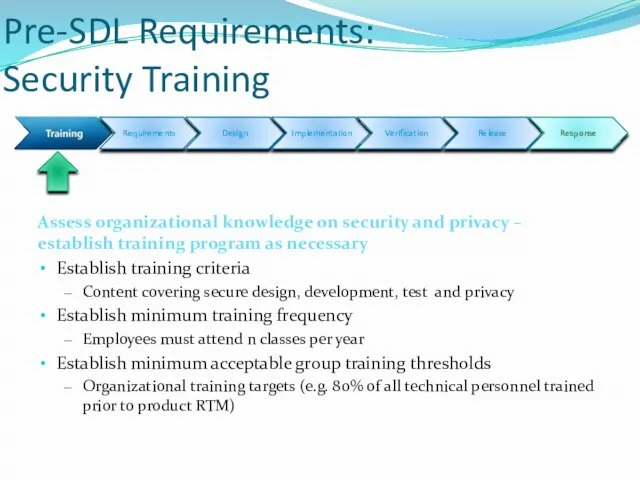

- 7. Pre-SDL Requirements: Security Training Assess organizational knowledge on security and privacy – establish training program as

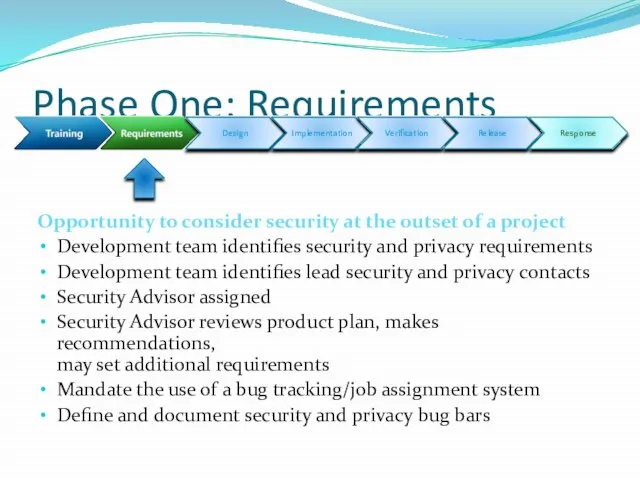

- 8. Phase One: Requirements Opportunity to consider security at the outset of a project Development team identifies

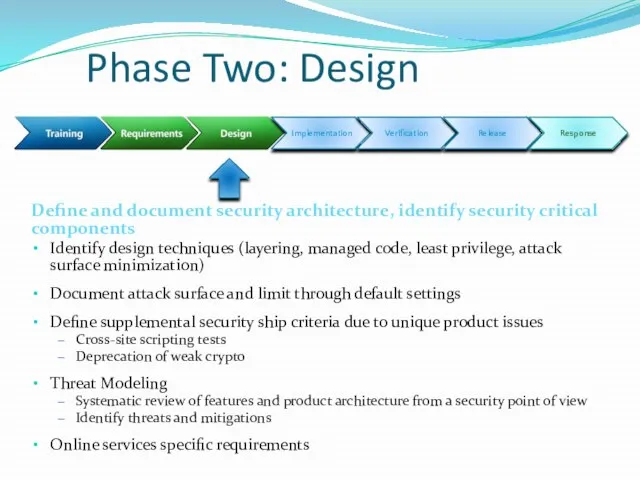

- 9. Phase Two: Design Identify design techniques (layering, managed code, least privilege, attack surface minimization) Document attack

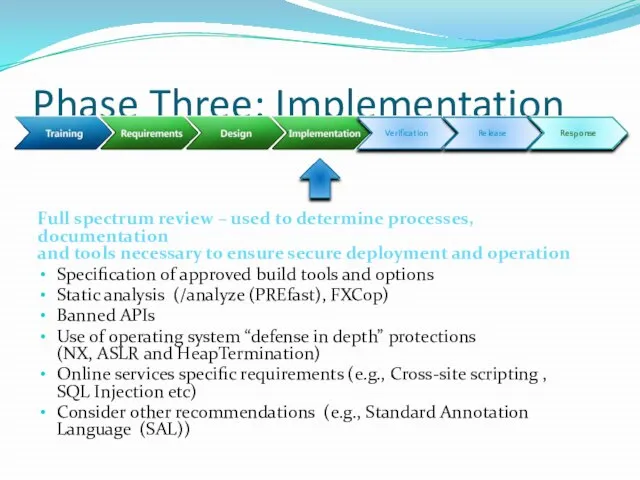

- 10. Phase Three: Implementation Full spectrum review – used to determine processes, documentation and tools necessary to

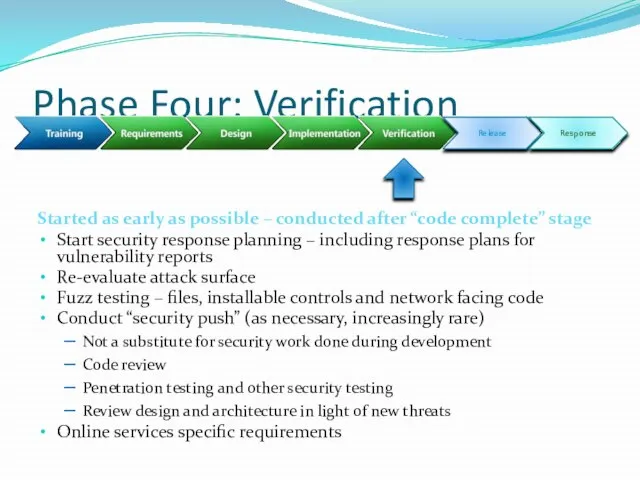

- 11. Phase Four: Verification Started as early as possible – conducted after “code complete” stage Start security

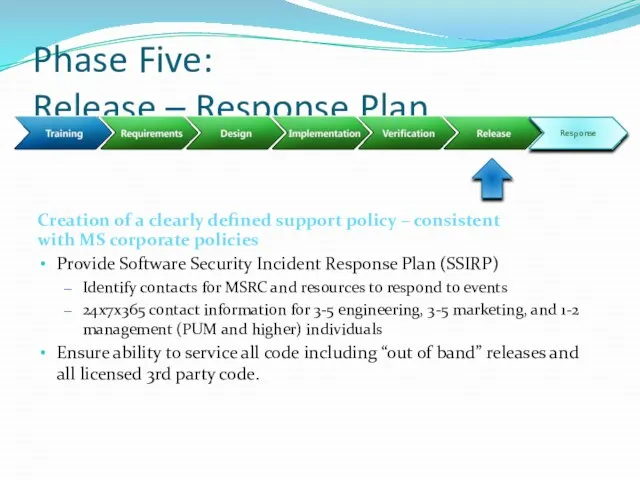

- 12. Phase Five: Release – Response Plan Creation of a clearly defined support policy – consistent with

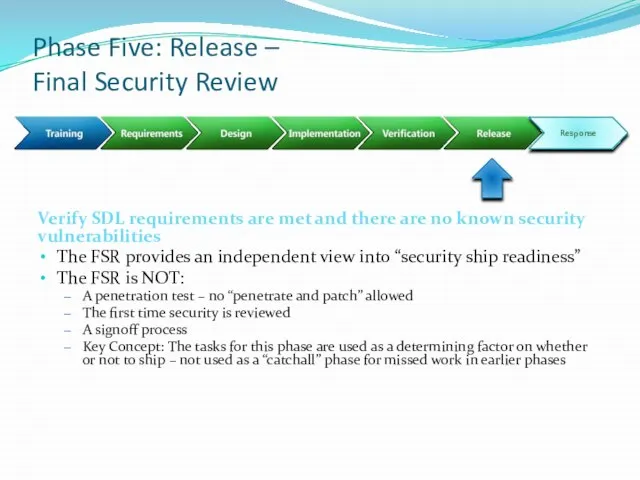

- 13. Phase Five: Release – Final Security Review Verify SDL requirements are met and there are no

- 14. Post-SDL Requirement: Response “Plan the work, work the plan…” Execution on response tasks outlined during Security

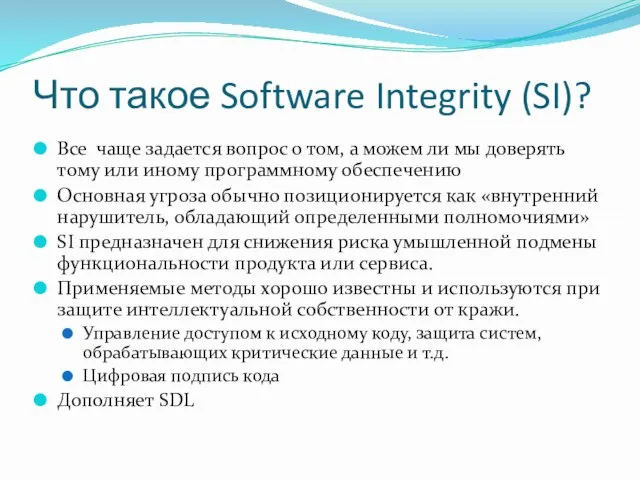

- 15. Что такое Software Integrity (SI)? Все чаще задается вопрос о том, а можем ли мы доверять

- 16. Software Integrity Оценка угроз целостности в рамках существующей модели разработки и идентификация наиболее высоких рисков Обычно

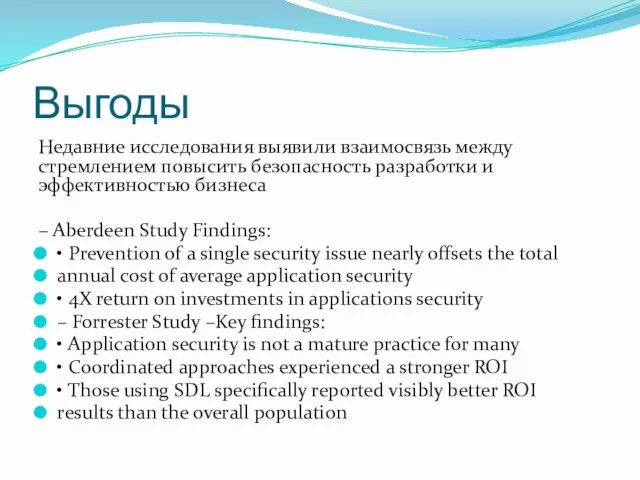

- 17. Выгоды Недавние исследования выявили взаимосвязь между стремлением повысить безопасность разработки и эффективностью бизнеса – Aberdeen Study

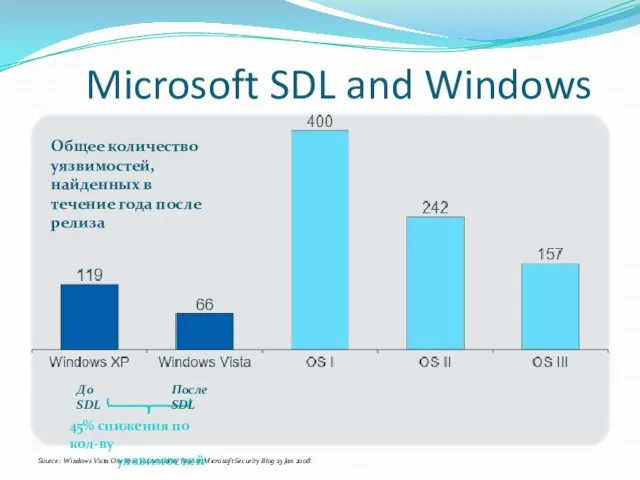

- 18. Microsoft SDL and Windows Source: Windows Vista One Year Vulnerability Report, Microsoft Security Blog 23 Jan

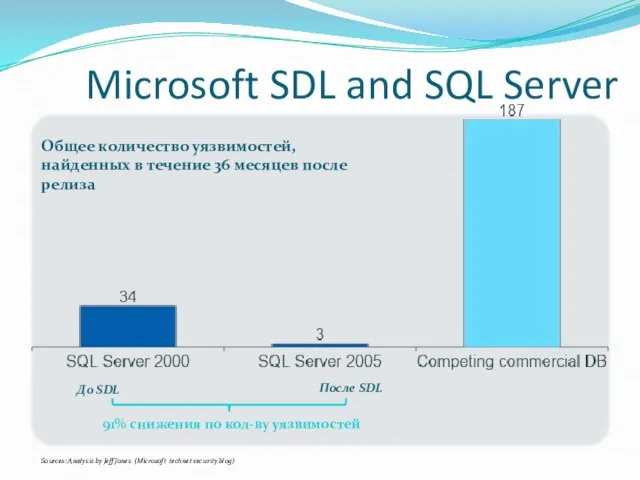

- 19. Microsoft SDL and SQL Server Sources: Analysis by Jeff Jones (Microsoft technet security blog) Общее количество

- 20. Trustworthy Computing http://www.microsoft.com/twc TwC Blogs http://www.microsoft.com/mscorp/twc/blogs/default.mspx SDL Portal http://www.microsoft.com/sdl SDL Process on MSDN (Web) http://msdn.microsoft.com/en-us/library/cc307748.aspx SI

- 22. Скачать презентацию

Центр гидравлики трубопроводного транспорта Академии наук Республики Башкортостан

Центр гидравлики трубопроводного транспорта Академии наук Республики Башкортостан Конкурс презентаций

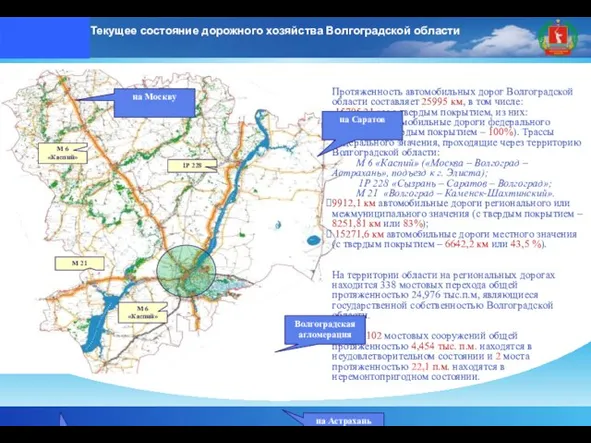

Конкурс презентаций Текущее состояние дорожного хозяйства Волгоградской области

Текущее состояние дорожного хозяйства Волгоградской области Особенности экономического районирования России Подготовила: Клеутина С.А. Группа МЭ-092

Особенности экономического районирования России Подготовила: Клеутина С.А. Группа МЭ-092 TPG

TPG Глава 2

Глава 2 Джонатан Свифт. Слово о писателе. «Путешествие Гулливера» как сатира на государственное устройство общества. Образ Гулливера (час

Джонатан Свифт. Слово о писателе. «Путешествие Гулливера» как сатира на государственное устройство общества. Образ Гулливера (час Теория целей Локка

Теория целей Локка Как подобрать телефон для учебы работы игр

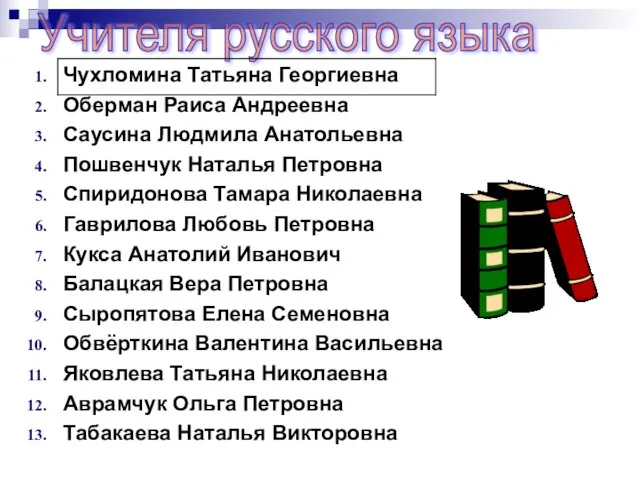

Как подобрать телефон для учебы работы игр Учителя русского языка

Учителя русского языка Правонарушения и юридическая ответственность

Правонарушения и юридическая ответственность В объятьях двух морей новый

В объятьях двух морей новый МОДЕЛЬ И АЛГОРИТМ ДЕЯТЕЛЬНОСТИ МОУ СОШ № 13 В УСЛОВИЯХ ВВЕДЕНИЯ Федерального государственного образовательного стандарта начал

МОДЕЛЬ И АЛГОРИТМ ДЕЯТЕЛЬНОСТИ МОУ СОШ № 13 В УСЛОВИЯХ ВВЕДЕНИЯ Федерального государственного образовательного стандарта начал Профилактикa и защита детей от насилия в школе

Профилактикa и защита детей от насилия в школе Шлифовальные станки, используемые в производстве фанеры

Шлифовальные станки, используемые в производстве фанеры Бухобслуживание

Бухобслуживание Портфель здоровья

Портфель здоровья Правило "ЕСЛИ-ТО"

Правило "ЕСЛИ-ТО" Русские народные праздники

Русские народные праздники О работе информационной системы «Единое окно доступа к образовательным ресурсам»

О работе информационной системы «Единое окно доступа к образовательным ресурсам» Русский язык и культура речи. Виртуальная выставка

Русский язык и культура речи. Виртуальная выставка Деловые документы (автобиография, заявление, резюме )

Деловые документы (автобиография, заявление, резюме ) 1 классМБОУ Великовская СОШ2011/2012 учебный год

1 классМБОУ Великовская СОШ2011/2012 учебный год Эквадор

Эквадор Презентация на тему Былины

Презентация на тему Былины 4. карта позиционирования, конкуренты_Шашина_3ГИВ13

4. карта позиционирования, конкуренты_Шашина_3ГИВ13 Нитяная графика

Нитяная графика Афанасий Фет и Фёдор Тютчев – певцы русской природы

Афанасий Фет и Фёдор Тютчев – певцы русской природы