Содержание

- 2. ЧТО ТАКОЕ ИНФОРМАЦИЯ? РАЗЪЯСНЕНИЕ, ИЗЛОЖЕНИЕ

- 3. ТРИ ПРИНЦИПА Целостность данных Конфиденциальность информации Доступность информации для всех авторизованных пользователей

- 4. ОСНОВНЫЕ ЦЕЛИ ЗАЩИТЫ ИНФОРМАЦИИ Обеспечение физической целостности; Предупреждение несанкционированного получения; Предупреждение несанкционированной модификации; Предупреждение несанкционированного копирования;

- 5. ПОГОВОРИМ О ВЫБОРЕ ПАРОЛЯ Пароль – конкретно выбранное засекреченное слово или засекреченная строка символов

- 6. Удивительно простой в использовании 1. Подключите USB-диск с RoboForm2Go к любому компьютеру в любой точке Мира.

- 7. КАКИМ ОБРАЗОМ ЛУЧШЕ ВЫБИРАТЬ СОСТАВЛЯЮЩИЕ ДЛЯ ПАРОЛЯ? Не применять пароль, который является словарным словом. Если есть

- 8. ЧТО ТАКОЕ ФИШИНГ? Фишинг – вид интернет-мошенничества, цель которого – получить идентифицированные данные пользователей.

- 9. «Если не сообщите данные в течении недели, вы будете заблокированы» «Если хотите обезопасить себя от фишинга,

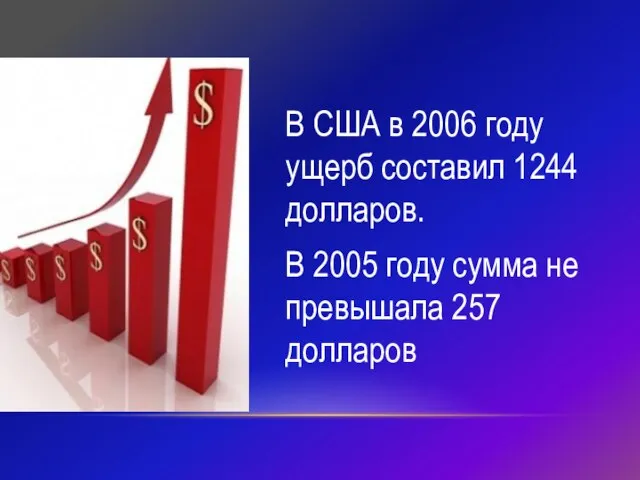

- 10. В США в 2006 году ущерб составил 1244 долларов. В 2005 году сумма не превышала 257

- 11. ВИРУСЫ И АНТИВИРУСНЫЕ ПРОГРАММЫ Способность к саморазмножению; Высокой скорости распространения; Избирательности поражаемых систем; Трудности борьбы с

- 12. КОМПЬЮТЕРНЫЙ ВИРУС - Это программа, которая может создавать свои копии и внедрять их в файлы, загрузочные

- 13. КАК НАЗЫВАЕТ СЕБЯ ЧЕЛОВЕК, КОТОРЫЙ «ПИШЕТ» ВИРУСЫ? ВИРЬМЕЙКЕР

- 14. КАК МОЖЕТ ПОПАСТЬ НА ПК ВРЕДОНОСНАЯ ПРОГРАММА? Глобальная сеть Internet Электронная почта Локальная сеть Компьютеры «общего

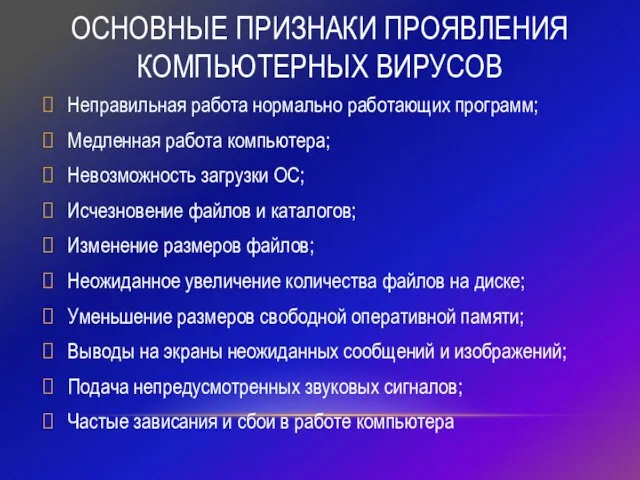

- 15. ОСНОВНЫЕ ПРИЗНАКИ ПРОЯВЛЕНИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ Неправильная работа нормально работающих программ; Медленная работа компьютера; Невозможность загрузки ОС;

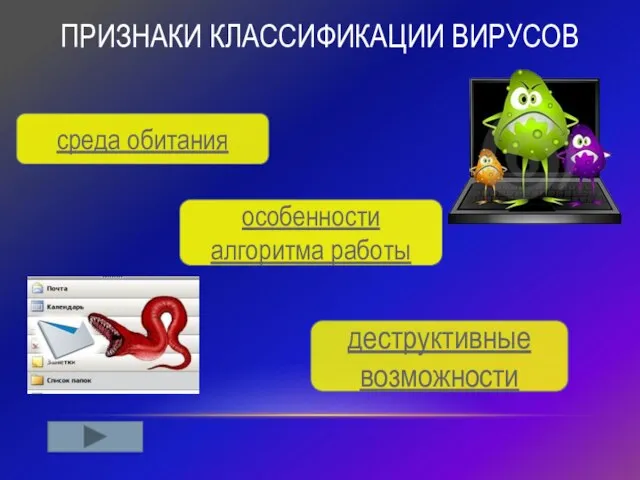

- 16. ПРИЗНАКИ КЛАССИФИКАЦИИ ВИРУСОВ среда обитания особенности алгоритма работы деструктивные возможности

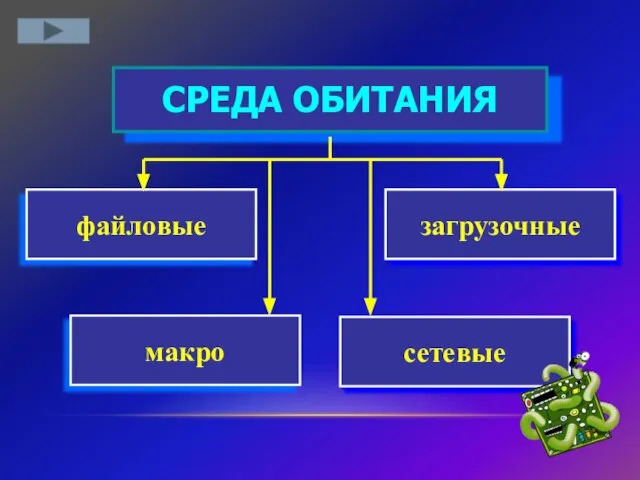

- 17. загрузочные СРЕДА ОБИТАНИЯ файловые сетевые макро

- 18. неопасные ДЕСТРУКТИВНЫЕ ВОЗМОЖНОСТИ безвредные очень опасные опасные

- 19. Стелс (невидимка) Алгоритм работы Простейшие Полиморфные (мутанты) Спутники (компаньоны) Трояны Черви

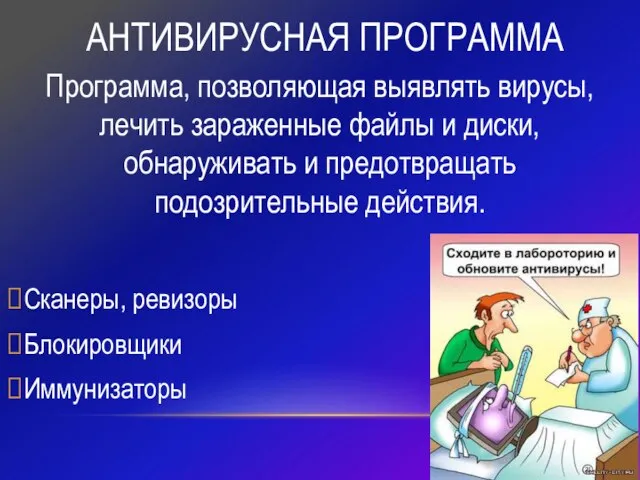

- 20. АНТИВИРУСНАЯ ПРОГРАММА Программа, позволяющая выявлять вирусы, лечить зараженные файлы и диски, обнаруживать и предотвращать подозрительные действия.

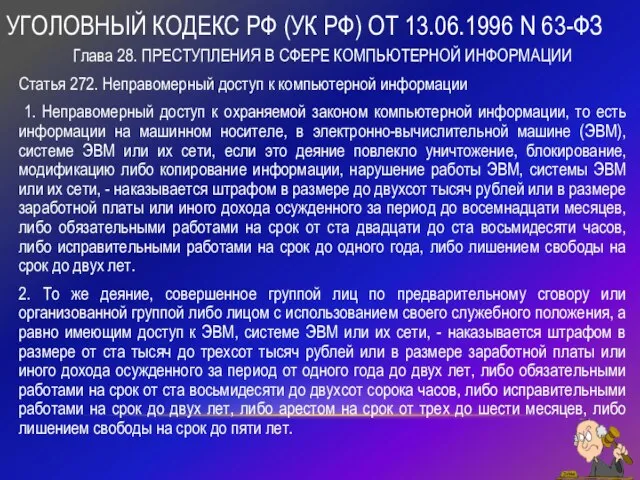

- 22. УГОЛОВНЫЙ КОДЕКС РФ (УК РФ) ОТ 13.06.1996 N 63-ФЗ Глава 28. ПРЕСТУПЛЕНИЯ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

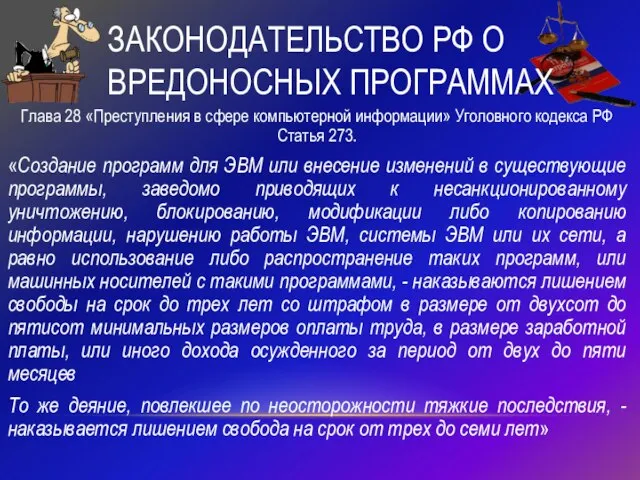

- 23. ЗАКОНОДАТЕЛЬСТВО РФ О ВРЕДОНОСНЫХ ПРОГРАММАХ Глава 28 «Преступления в сфере компьютерной информации» Уголовного кодекса РФ Статья

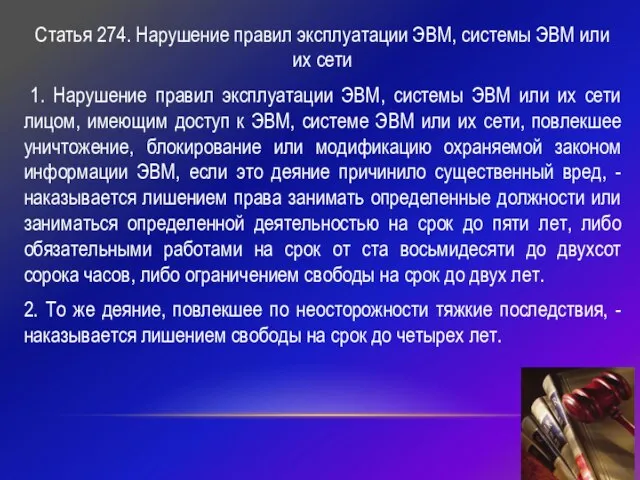

- 24. Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети 1. Нарушение правил эксплуатации ЭВМ,

- 26. Скачать презентацию

Письмо от Незнайки

Письмо от Незнайки Как написать научную работу?

Как написать научную работу? Командоварение: Хозяйкам на заметку. Юрий Шиляев <EPAM>

Командоварение: Хозяйкам на заметку. Юрий Шиляев <EPAM> Объёмы тел

Объёмы тел Налоговый контроль, права и обязанности налогоплательщика и налогового органа

Налоговый контроль, права и обязанности налогоплательщика и налогового органа Оборотные фонды предприятия. Производственные фонды и мощности в энергетике. Тема 3

Оборотные фонды предприятия. Производственные фонды и мощности в энергетике. Тема 3 Мини-футбол. Правила игры

Мини-футбол. Правила игры Лекция 1-1

Лекция 1-1 Reasons to Keep Your Auto Insurance

Reasons to Keep Your Auto Insurance Система менеджмента качества

Система менеджмента качества Металлы и сплавы

Металлы и сплавы  ОСНОВАНИЯ ДЕЯТЕЛЬНОСТИ ПЕДАГОГИЧЕСКИХ КОЛЛЕКТИВОВ ШКОЛ, ОБЕСПЕЧИВАЮЩИХ ВВЕДЕНИЕ ФГОС НА ОСНОВЕ СОВРЕМЕННЫХ ОБРАЗОВАТЕЛЬНЫХ СИС

ОСНОВАНИЯ ДЕЯТЕЛЬНОСТИ ПЕДАГОГИЧЕСКИХ КОЛЛЕКТИВОВ ШКОЛ, ОБЕСПЕЧИВАЮЩИХ ВВЕДЕНИЕ ФГОС НА ОСНОВЕ СОВРЕМЕННЫХ ОБРАЗОВАТЕЛЬНЫХ СИС Информационная безопасность в юриспруденции. Лекция №2

Информационная безопасность в юриспруденции. Лекция №2 Зарождение науки о языке. Становление и развитие основных лингвистических традиций: китайской, индийской, греко-латинской. Влиян

Зарождение науки о языке. Становление и развитие основных лингвистических традиций: китайской, индийской, греко-латинской. Влиян Адель лучший

Адель лучший това си Ти

това си Ти Понятия: стиль эпохи, национальный стиль, индивидуальный стиль художника. 9 класс

Понятия: стиль эпохи, национальный стиль, индивидуальный стиль художника. 9 класс ГМО и ГМП

ГМО и ГМП Презентация к вводному уроку «История России XIX век»Автор: учитель истории и обществознания Сафонова Наталья Сергеевна, Лицей № 7,

Презентация к вводному уроку «История России XIX век»Автор: учитель истории и обществознания Сафонова Наталья Сергеевна, Лицей № 7, 1.0 Презентация

1.0 Презентация Бихевиоризм - систематический подход к изучению поведения людей и животных

Бихевиоризм - систематический подход к изучению поведения людей и животных Нефинансовая поддерка экспорта

Нефинансовая поддерка экспорта Разговорный стиль:

Разговорный стиль: Подведение итогов работы за 2010 год и приоритетные направления деятельности в 2011 году

Подведение итогов работы за 2010 год и приоритетные направления деятельности в 2011 году РМО УЧИТЕЛЕЙ ИСТОРИИ И ОБЩЕСТВОЗНАНИЯ КРАСНОКАМСКОГО РАЙОНА

РМО УЧИТЕЛЕЙ ИСТОРИИ И ОБЩЕСТВОЗНАНИЯ КРАСНОКАМСКОГО РАЙОНА Текст. Смысловая и композиционная целостность текста. Последовательность предложений в тексте.

Текст. Смысловая и композиционная целостность текста. Последовательность предложений в тексте. Вступление

Вступление Исследовательская работа

Исследовательская работа