Содержание

- 2. Информационные системы персональных данных, созданные до дня вступления в силу настоящего Федерального закона, должны быть приведены

- 3. Статья 19. Меры по обеспечению безопасности персональных данных при их обработке Оператор при обработке персданных обязан

- 4. технически сложные требуют: высокой квалификации исполнителей специальных знаний глубокого понимания функциональности: приложений, обрабатывающих персональные данные средств

- 5. ЧТО МОЖНО И НУЖНО БЫЛО СДЕЛАТЬ ЕЩЕ ВЧЕРА Первые необходимые шаги 1. Выявить все информационные системы,

- 6. Приказ ФСТЭК/ФСБ/Мининформсвязи от 13.02 2008 № 55/86/20 «Об утверждении порядка проведения классификации ИС персональных данных» Классификация

- 7. Проблемы классификации Следование духу, а не формальной букве закона Разумный выбор параметров определяющих класс ИСПДн: количество

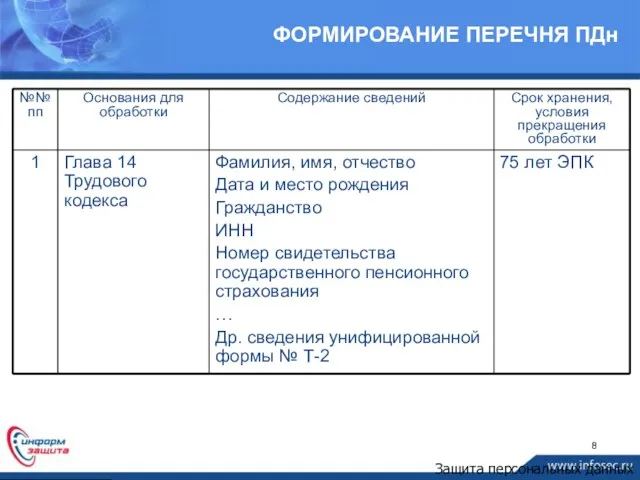

- 8. Защита персональных данных ФОРМИРОВАНИЕ ПЕРЕЧНЯ ПДн

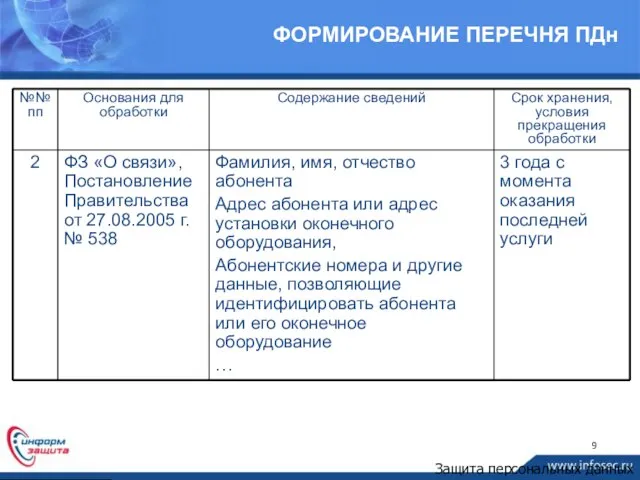

- 9. Защита персональных данных ФОРМИРОВАНИЕ ПЕРЕЧНЯ ПДн

- 10. Актуализация угроз: Полномочия, но не произвол оператора Необходимость следования методологии регуляторов и установленным критериям актуализации Необходимость

- 11. На основе исходных данных, указанных в акте классификации и актуализированной модели угроз определяются: механизмы безопасности, которые

- 12. Мероприятия по защите ПДн при их обработке в ИСПДн от НСД и неправомерных действий, включают: Управление

- 13. Подсистема управления доступом рекомендуется реализовывать на базе программных средств блокирования НСД, сигнализации и регистрации – специальных,

- 14. Средства сигнализации предназначены для: предупреждения операторов при их обращении к защищаемым ПДн для предупреждения администратора об

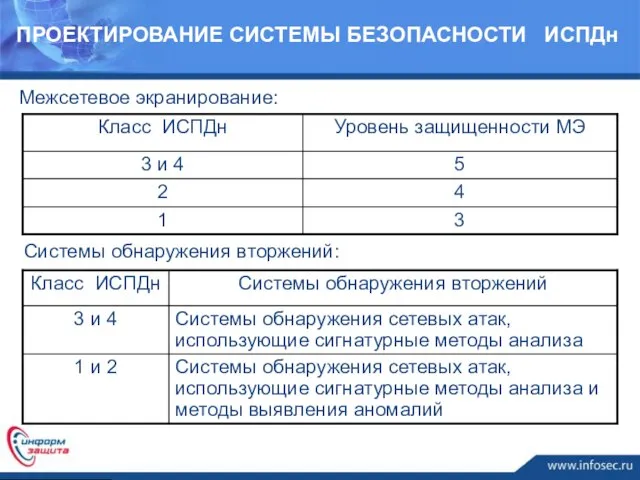

- 15. Межсетевое экранирование: Системы обнаружения вторжений: ПРОЕКТИРОВАНИЕ СИСТЕМЫ БЕЗОПАСНОСТИ ИСПДн

- 16. Минимизация затрат на создание систем безопасности ИСПДн: максимальное использование возможностей уже имеющихся в КИС средств безопасности,

- 17. сокращение числа работников (АРМ), обрабатывающих ПДн, разделение функций, минимизирующее возможность одновременной обработки ПДн из разных систем;

- 18. Типичная ошибка: наличие у СЗИ сертификата, позволяющего применять его в системе определенного класса защищенности, является необходимым

- 19. Имеющихся сертифицированных средств защиты информации достаточно для реализации практически всех требований, изложенных в нормативно-методических документах ФСТЭК

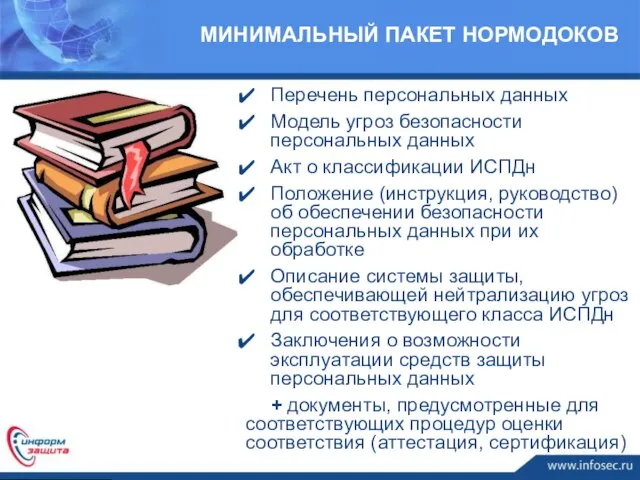

- 20. Перечень персональных данных Модель угроз безопасности персональных данных Акт о классификации ИСПДн Положение (инструкция, руководство) об

- 21. Операторы ИСПДн при проведении мероприятий по обеспечению безопасности ПДн (конфиденциальная информация) при их обработке в ИСПДн

- 22. АЛЬТЕРНАТИВНЫЕ СЦЕНАРИИ

- 23. ZKI.INFOSEC.RU Вопросы-ответы Законодательство Публикации Форум – скоро!

- 25. Скачать презентацию

Rukami. Выращивание продаж и систематизация работы с клиентами

Rukami. Выращивание продаж и систематизация работы с клиентами Баскетбол. Жесты судьи

Баскетбол. Жесты судьи Как стать плательщиком налога на профессиональный доход

Как стать плательщиком налога на профессиональный доход Presentation Title Subtitle

Presentation Title Subtitle  Презентация на тему Многообразие растительности Пермского края

Презентация на тему Многообразие растительности Пермского края Презентация на тему Трехмерная графика

Презентация на тему Трехмерная графика Приглашение в поход

Приглашение в поход Презентация на тему Жуки-усачи

Презентация на тему Жуки-усачи Przed Świętem Paschy

Przed Świętem Paschy Архитектурный облик Древней Греции

Архитектурный облик Древней Греции Фосфор

Фосфор ОТЧЕТ по производственной практике«КУЗНЕЧНО-СВАРОЧНАЯ»для специальности 190604 “Техническая обслуживание и ремонт автотранспор

ОТЧЕТ по производственной практике«КУЗНЕЧНО-СВАРОЧНАЯ»для специальности 190604 “Техническая обслуживание и ремонт автотранспор Служба школьной медиации

Служба школьной медиации Виды перевода:

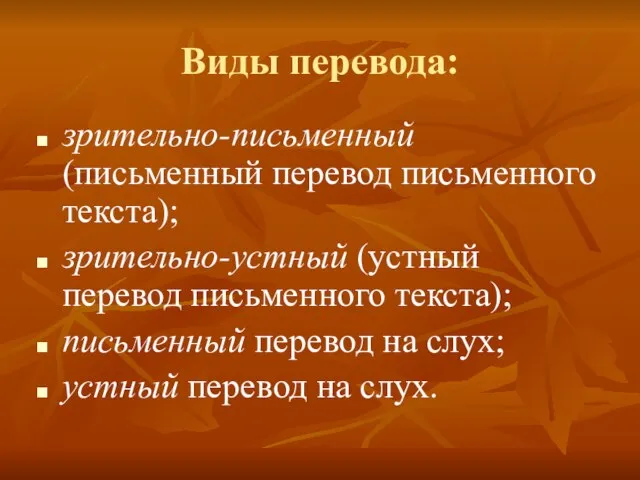

Виды перевода: Медиаплан по выводу на рынок Бульменей от Горячей штучки

Медиаплан по выводу на рынок Бульменей от Горячей штучки 6 Основные типы архитектур

6 Основные типы архитектур Правила поведения на уроках физкультуры и переменах

Правила поведения на уроках физкультуры и переменах Формирование семейных духовно-нравственных ценностей у молодежи

Формирование семейных духовно-нравственных ценностей у молодежи Коммуникационный процесс (невербальные коммуникации)

Коммуникационный процесс (невербальные коммуникации) Примеры классификации различных объектов

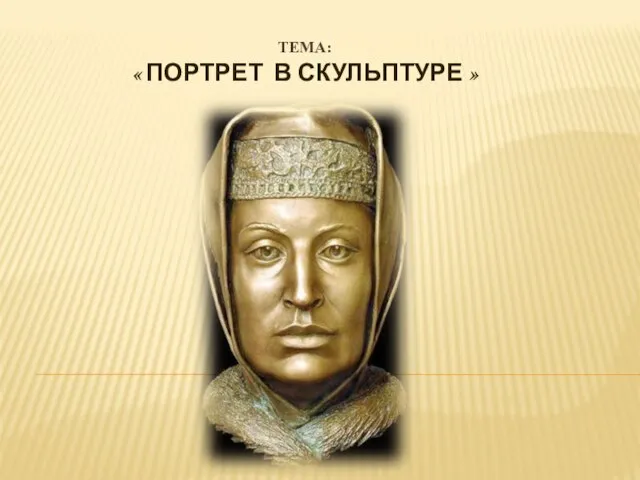

Примеры классификации различных объектов Портрет в скульптуре

Портрет в скульптуре Проектирование основных образовательных программ, реализующих ФГОС ВПО

Проектирование основных образовательных программ, реализующих ФГОС ВПО Оптимизация доставки приложений в WAN-сетях

Оптимизация доставки приложений в WAN-сетях Реклама пылесосов. История

Реклама пылесосов. История Луч

Луч ИгровойАнглийский

ИгровойАнглийский «Формирование и развитие понятийного мышления учащихся в процессе обучения математике через систему индивидуальных образовател

«Формирование и развитие понятийного мышления учащихся в процессе обучения математике через систему индивидуальных образовател Олимпийский урок

Олимпийский урок