Содержание

- 2. Рост количества атак Вирусы Перебор паролей «Троянские кони» Подмена субъекта соединения Перехват данных Автоматизированное сканирование Атаки

- 3. Причина неэффективности применяемых мер защиты В ряде случаев в организациях отсутствуют нормативно-методические документы, формализующие процесс обеспечения

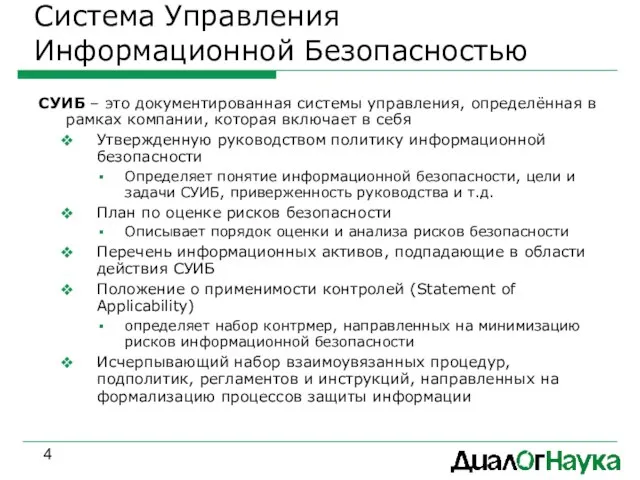

- 4. Система Управления Информационной Безопасностью СУИБ – это документированная системы управления, определённая в рамках компании, которая включает

- 5. СУИБ предназначена для: Успешного руководства обеспечением ИБ, организуя её функционирование систематически и прозрачным способом Постоянного улучшения

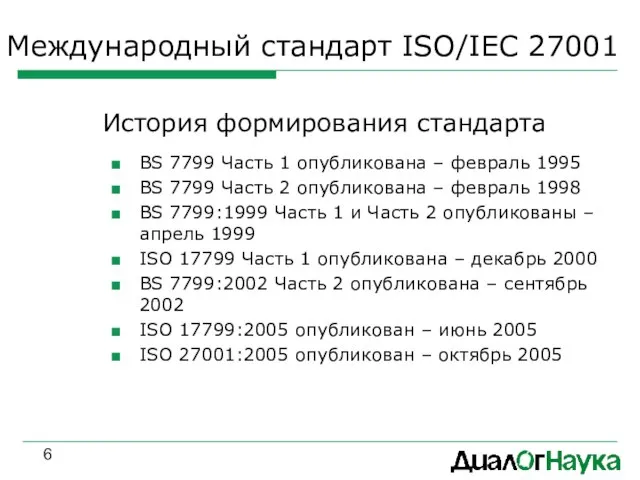

- 6. Международный стандарт ISO/IEC 27001 История формирования стандарта BS 7799 Часть 1 опубликована – февраль 1995 BS

- 7. Процесс реализации СУИБ

- 8. Планирование Определение области действия проекта (scope) Идентификация информационных активов Оценка и анализ рисков информационной безопасности Принятие

- 9. Реализация Реализация плана обработки рисков ИБ и внедрение защитных мер Определение ключевых показателей эффективности для выбранных

- 10. Проверка Мониторинг и контроль защитных мер, включая регистрацию действий и событий, связанных с СУИБ Анализ эффективности

- 11. Действие Реализация тактических улучшений СУИБ Реализация стратегических улучшений СУИБ Информирование об изменениях и их согласование с

- 12. Определение рамок проекта Область действия (scope) должна охватывать наиболее критические бизнес-процессы компании На этапе определения границ

- 13. Идентификация активов Информационные ресурсы, которые обеспечивают выполнение бизнес-процессов, заданных рамками проекта Прикладное и общесистемное программное обеспечение

- 14. Классификация информационных ресурсов открытая информация открытая информация ограниченного распространения (для внутреннего использования) конфиденциальная информация строго конфиденциальная

- 15. Оценка рисков безопасности Методика базируется на лучших мировых практиках NIST-800, OCTAVE и др. Выполняется адаптация методики

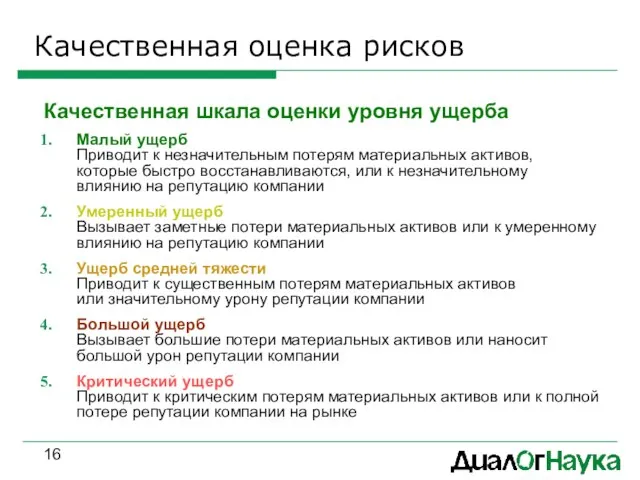

- 16. Качественная оценка рисков Качественная шкала оценки уровня ущерба Малый ущерб Приводит к незначительным потерям материальных активов,

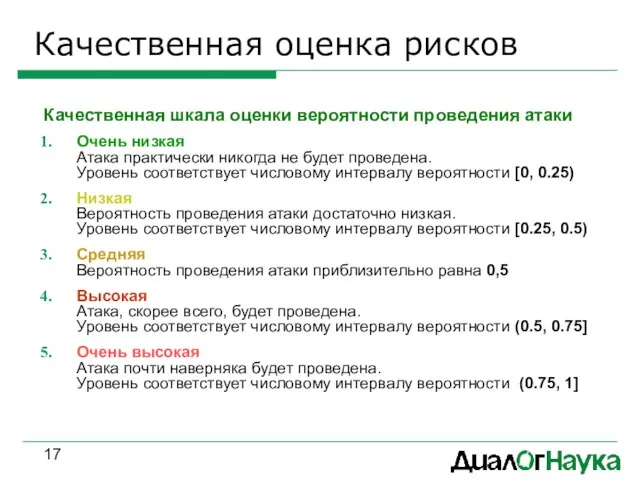

- 17. Качественная оценка рисков Качественная шкала оценки вероятности проведения атаки Очень низкая Атака практически никогда не будет

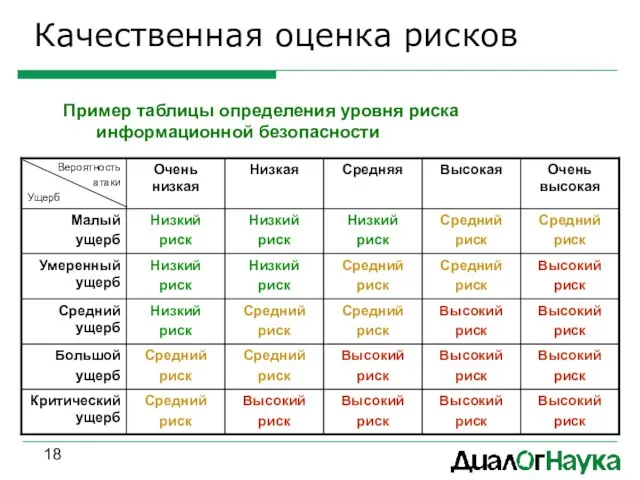

- 18. Качественная оценка рисков Пример таблицы определения уровня риска информационной безопасности

- 19. Количественная оценка рисков Количественная шкала оценки вероятности проведения атаки Вероятность проведения атаки измеряется от 0 до

- 20. Критерии оценки безопасности Нормативно-правовые документы предприятия, касающиеся вопросов информационной безопасности Требования действующего российского законодательства (РД ФСТЭК,

- 21. Анализ рисков Определение приемлемого уровня риска Выбор защитных мер, позволяющих минимизировать риски до приемлемого уровня Варианты

- 22. Инструментальный анализ защищенности Для чего предназначен: Инвентаризация ресурсов сети (устройства, ОС, службы, ПО) Идентификация и анализ

- 23. Инструментальный анализ защищенности Анализ средств защиты информации Анализ VPN-шлюзов Анализ антивирусных средств защиты Анализ систем обнаружения

- 24. Инструментальный анализ защищенности Анализ безопасности общесистемного программного обеспечения Анализ ОС Windows Анализ ОС UNIX Анализ ОС

- 25. Особенности использования инструменталь-ных средств для сбора информации Заранее оговариваются рамки проведения инструментального аудита Результаты анализируются и

- 26. Состав исходных данных Информация об организации Заказчика Организационно-распорядительная документация по вопросам информационной безопасности Информация об аппаратном,

- 27. Методы сбора исходных данных Предоставление опросных листов по определённой тематике, самостоятельно заполняемых сотрудниками Заказчика Интервьюирование сотрудников

- 28. Что такое контроли (Control)? Меры контроля (Control) – это мера по минимизации риска Меры контроля позволяют

- 29. Разработка Положения о применимости контролей Положение о применимости контролей (Statement of Applicability) описывает совокупность контролей, которая

- 30. Нормативно-правовое обеспечение информационной безопасности

- 31. Основные разделы Политики Цели и задачи Политики безопасности Законодательная и нормативная основа обеспечения информационной безопасности Модель

- 32. Особенности создания Политики учитывается текущее состояние и ближайшие перспективы развития АС учитываются цели, задачи и правовые

- 33. Частные политики ИБ Политика предоставления доступа к информационным ресурсам Политика обеспечения безопасности коммуникаций Политика обеспечения безопасности

- 34. Регламенты в области ИБ Регламент резервного копирования информации Регламент расследования инцидентов в области информационной безопасности Регламент

- 35. Инструкции по безопасности Инструкция администратору безопасности Инструкция пользователю по обеспечению информационной безопасности

- 36. Система контроля версий правила оформления титульного листа систему нумерации документов и их версий в рамках единого

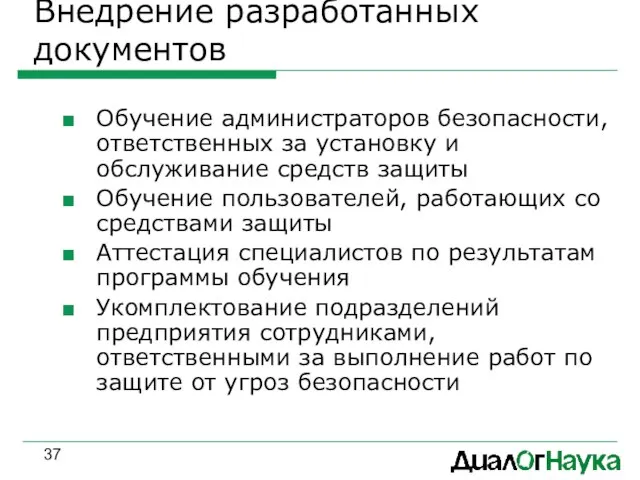

- 37. Внедрение разработанных документов Обучение администраторов безопасности, ответственных за установку и обслуживание средств защиты Обучение пользователей, работающих

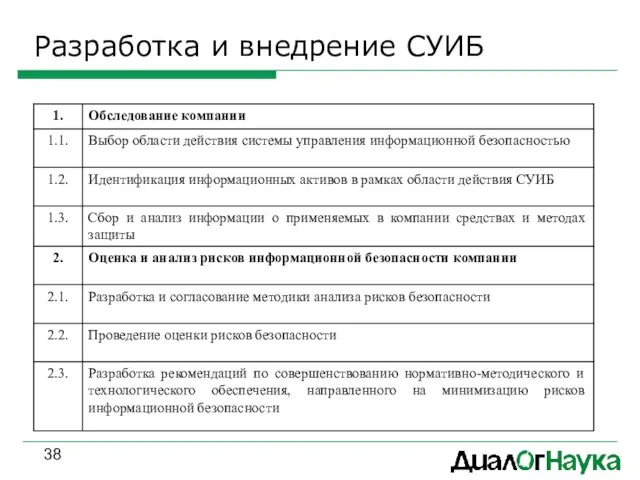

- 38. Разработка и внедрение СУИБ

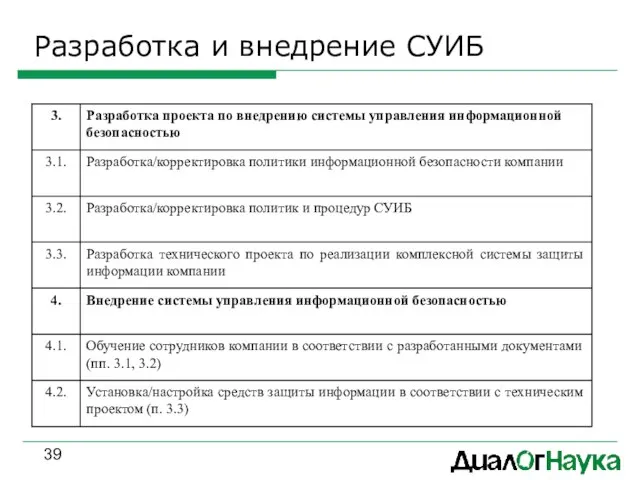

- 39. Разработка и внедрение СУИБ

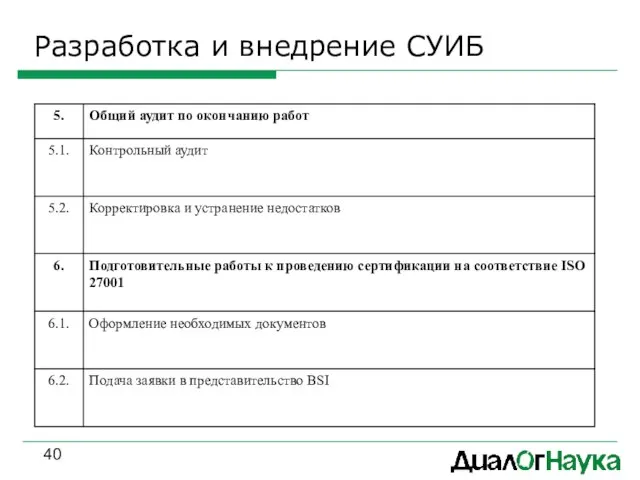

- 40. Разработка и внедрение СУИБ

- 42. Скачать презентацию

ОБЛАКА (6 класс)

ОБЛАКА (6 класс) Язык программирования Pascal. Процедуры и функции

Язык программирования Pascal. Процедуры и функции Поговорим об этикете

Поговорим об этикете Всемирный Банк и МолодежьThe Young Professionals Program

Всемирный Банк и МолодежьThe Young Professionals Program Руководство Ernst&Young по составления бизнес-планов

Руководство Ernst&Young по составления бизнес-планов Формированиеруководящих органов Платформы и план работ на I квартал 2011 (представление проектарешения заседания)

Формированиеруководящих органов Платформы и план работ на I квартал 2011 (представление проектарешения заседания) Бакланова Людмила Николаевна, учитель географии высшей квалификационной категории МОУ Чайковская средняя общеобразовательная ш

Бакланова Людмила Николаевна, учитель географии высшей квалификационной категории МОУ Чайковская средняя общеобразовательная ш Русская культура. Предметы русского быта

Русская культура. Предметы русского быта Welcome to 2011:что ждет рекламодателей

Welcome to 2011:что ждет рекламодателей Наука как деятельность. Спорт как объект научного исследования

Наука как деятельность. Спорт как объект научного исследования Космос, земля, человек.

Космос, земля, человек. Плетение

Плетение Презентация на тему Русская культура

Презентация на тему Русская культура Антибактериальный гель для рук

Антибактериальный гель для рук Испанском художнике Диего Веласкесе

Испанском художнике Диего Веласкесе Использование информационных средств обучения на уроках истории и обществознания

Использование информационных средств обучения на уроках истории и обществознания DIU - Активные виды деятельности

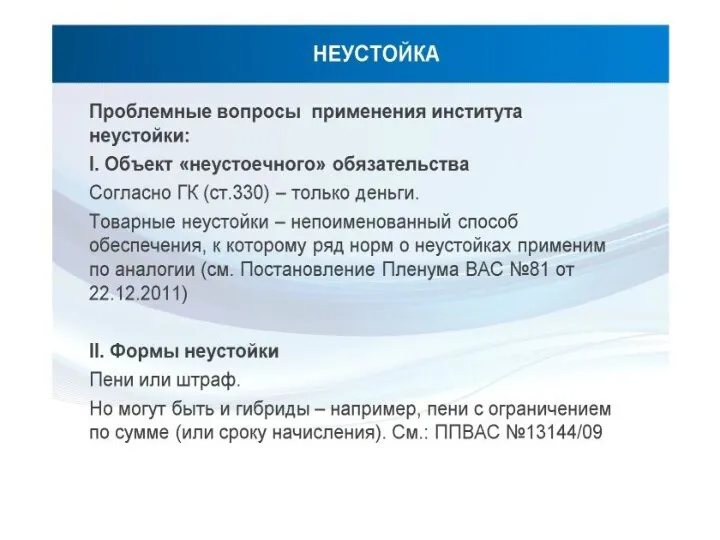

DIU - Активные виды деятельности Неустойка. Формы неустойки

Неустойка. Формы неустойки Презентация на тему Нью-Йорк

Презентация на тему Нью-Йорк Презентация

Презентация Использование опорных схем на уроках русского языка- один из способов формирования информационных и коммуникативных компетентно

Использование опорных схем на уроках русского языка- один из способов формирования информационных и коммуникативных компетентно mdk_02

mdk_02 Идеальная бровь

Идеальная бровь Избирательная система РФ

Избирательная система РФ 2022.10.28_Презентация на Думу

2022.10.28_Презентация на Думу ЦУКУРОВ Олег Анатольевич Заместитель Генерального директора ОАО «Институт сварки России», член Технического комитета по станда

ЦУКУРОВ Олег Анатольевич Заместитель Генерального директора ОАО «Институт сварки России», член Технического комитета по станда Контрперенос и принципы работы бессознательного

Контрперенос и принципы работы бессознательного Рунические формулы на все случаи жизни

Рунические формулы на все случаи жизни