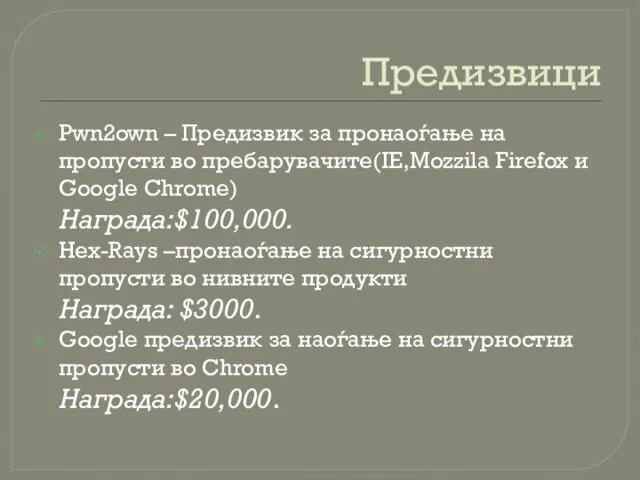

Слайд 2Предизвици

Pwn2own – Предизвик за пронаоѓање на пропусти во пребарувачите(IE,Mozzila Firefox и Google

Chrome)

Награда:$100,000.

Hex-Rays –пронаоѓање на сигурностни пропусти во нивните продукти

Награда: $3000.

Google предизвик за наоѓање на сигурностни пропусти во Chrome

Награда:$20,000.

Слайд 5Geekonomics: The Real Cost of Insecure Software

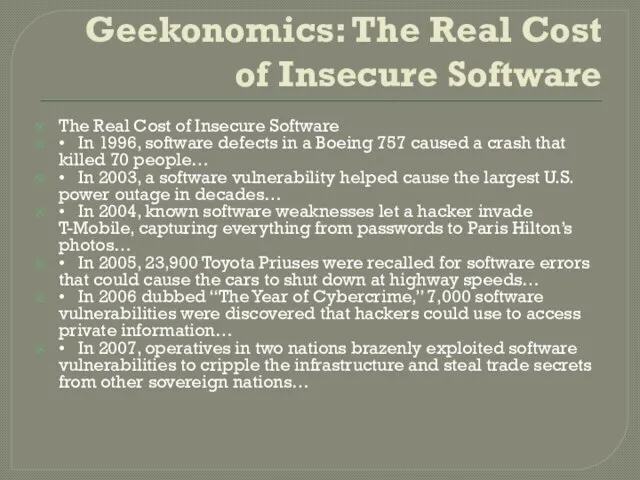

The Real Cost of Insecure Software

•

In 1996, software defects in a Boeing 757 caused a crash that killed 70 people…

• In 2003, a software vulnerability helped cause the largest U.S. power outage in decades…

• In 2004, known software weaknesses let a hacker invade T-Mobile, capturing everything from passwords to Paris Hilton’s photos…

• In 2005, 23,900 Toyota Priuses were recalled for software errors that could cause the cars to shut down at highway speeds…

• In 2006 dubbed “The Year of Cybercrime,” 7,000 software vulnerabilities were discovered that hackers could use to access private information…

• In 2007, operatives in two nations brazenly exploited software vulnerabilities to cripple the infrastructure and steal trade secrets from other sovereign nations…

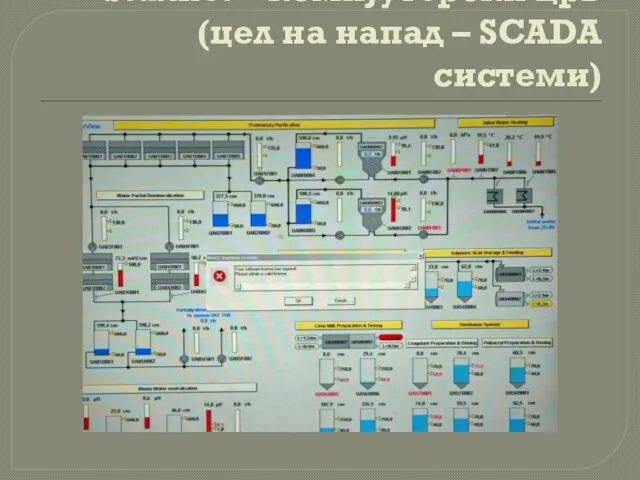

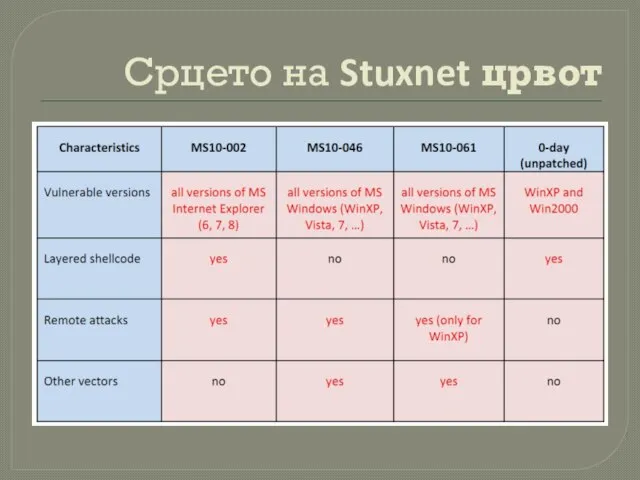

Слайд 6Stuxnet – компјутерски црв (цел на напад – SCADA системи)

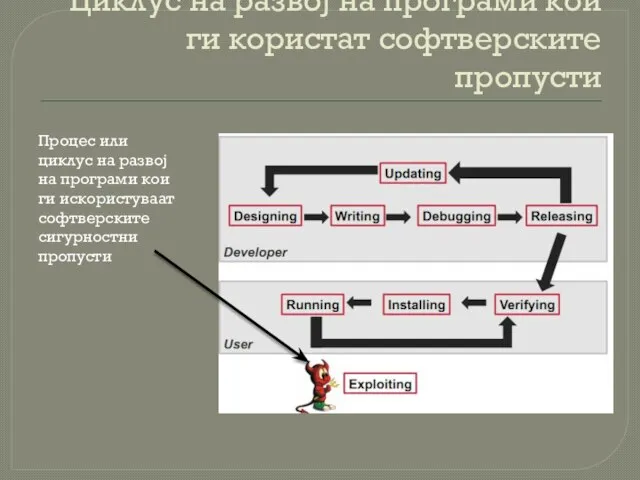

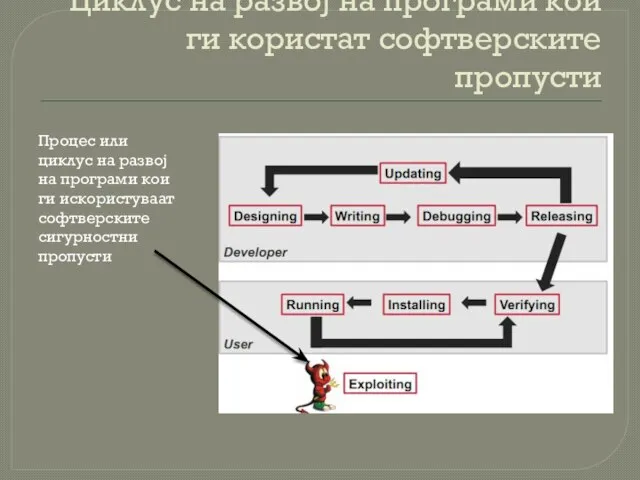

Слайд 8Циклус на развој на програми кои ги користат софтверските пропусти

Процес или циклус

на развој на програми кои ги искористуваат софтверските сигурностни пропусти

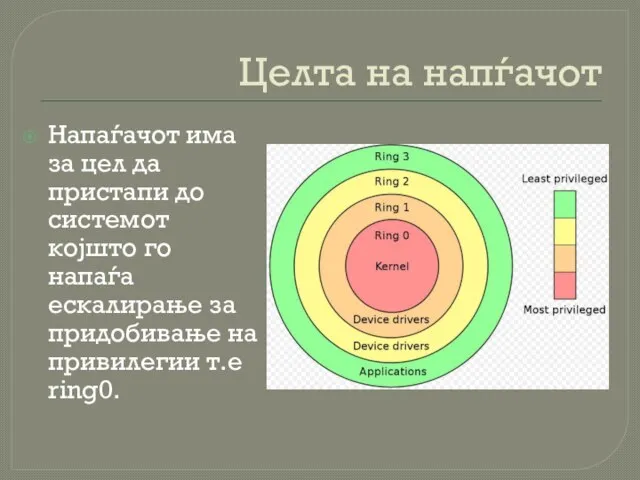

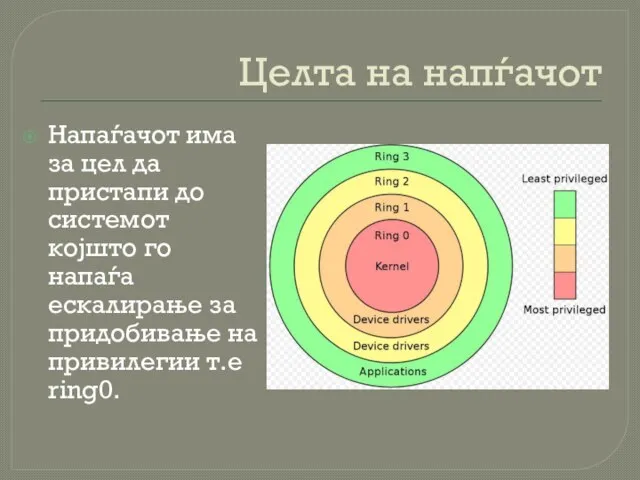

Слайд 9Целта на напѓачот

Напаѓачот има за цел да пристапи до системот којшто го

напаѓа ескалирање за придобивање на привилегии т.е ring0.

Слайд 10Најчести и најпознати видови на софтверски сигурностни пропусти

Buffer overflow

String overflow

Integer overflow

Heap overflow

Листа

на останати видови на сигурностни пропусти:

http://www.owasp.org/index.php/Category:Vulnerability

Слайд 11Дебагери

Microsoft Windows платформа:

OllyDbg

Immunity Debugger

WinDbg

Linux платформа:

gdb

edb

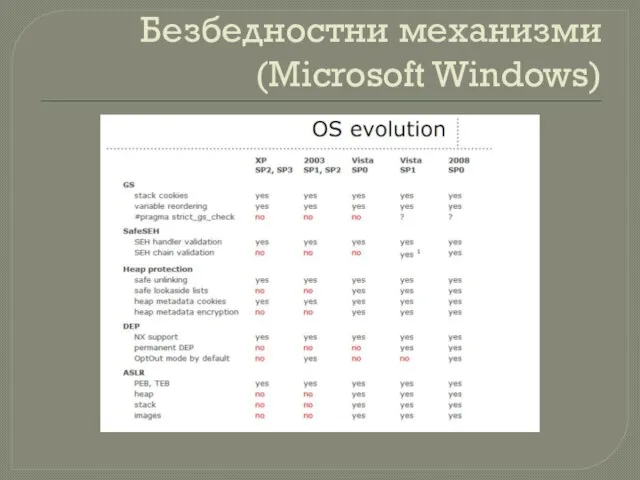

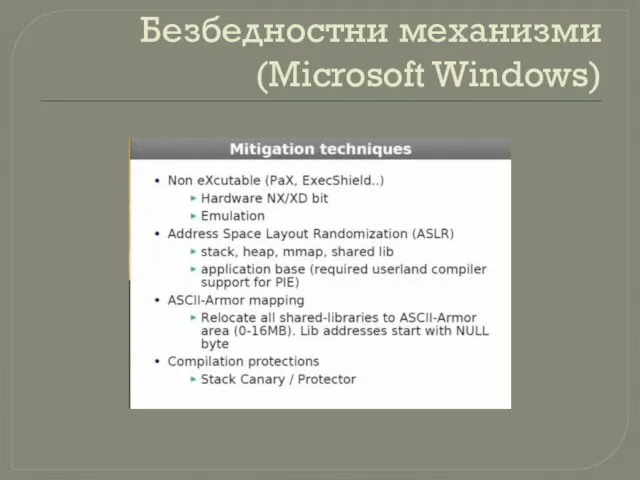

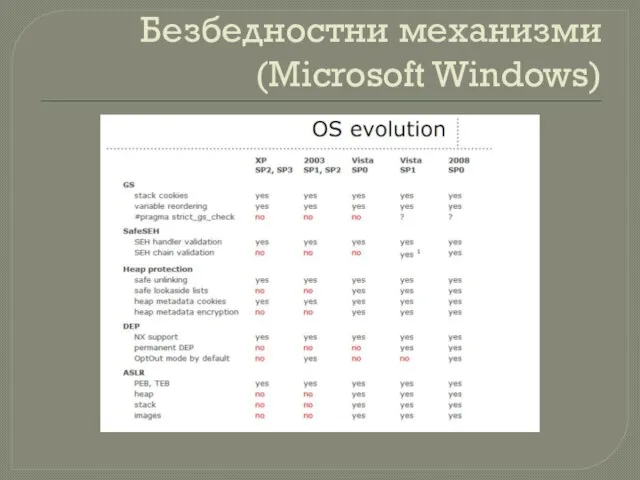

Слайд 12Безбедностни механизми (Microsoft Windows)

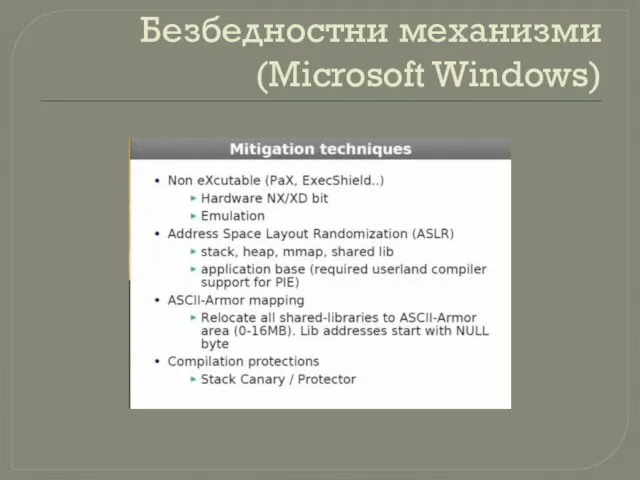

Слайд 13Безбедностни механизми (Microsoft Windows)

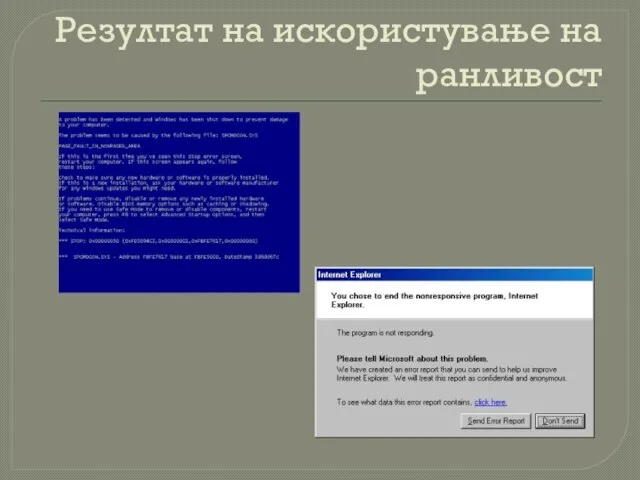

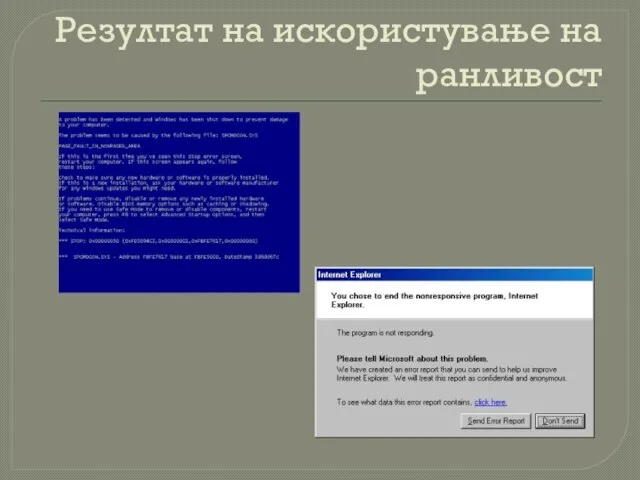

Слайд 14Резултат на искористување на ранливост

Династия Романовых

Династия Романовых Зачем нужна людям письменность?

Зачем нужна людям письменность? Трение в нашей жизни

Трение в нашей жизни Социально-психологические аспекты социализации лиц с ограниченными возможностями здоровья (ОВЗ)

Социально-психологические аспекты социализации лиц с ограниченными возможностями здоровья (ОВЗ) Лекция 1

Лекция 1 Профессии типа «Человек – Природа»

Профессии типа «Человек – Природа» ВЫБОРЫ ПРЕЗИДЕНТА ШКОЛЫ

ВЫБОРЫ ПРЕЗИДЕНТА ШКОЛЫ Презентация на тему Экономика в новых условиях (9 класс)

Презентация на тему Экономика в новых условиях (9 класс) Портрет идеального клиента

Портрет идеального клиента Викторина по ПДД 1 класс

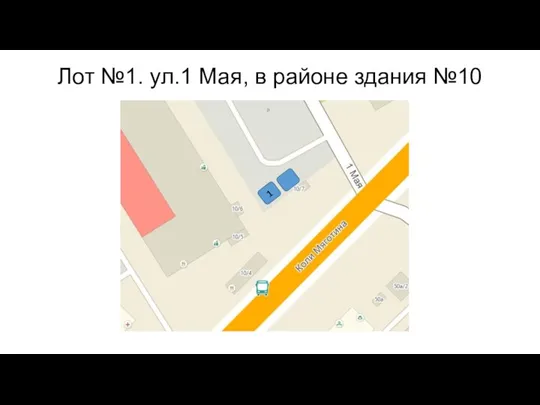

Викторина по ПДД 1 класс Аукцион объектов недвижимости

Аукцион объектов недвижимости Радиоактивность как свидетельство сложного строения атомов

Радиоактивность как свидетельство сложного строения атомов Моделирование

Моделирование Инвестиционный профиль Калужской области

Инвестиционный профиль Калужской области Летняя монотипия

Летняя монотипия презентация обж

презентация обж Благотворительная программа «Подарим детям сказку»

Благотворительная программа «Подарим детям сказку» Русские национальные виды спорта и игры

Русские национальные виды спорта и игры Зимние Олимпийские игры.

Зимние Олимпийские игры. Мотивационный спектр современной рекламы

Мотивационный спектр современной рекламы жизнь и творчество шолохова

жизнь и творчество шолохова Презентация на тему Зимние Олимпийские игры

Презентация на тему Зимние Олимпийские игры  Отряд Непарнокопытные

Отряд Непарнокопытные Стандарты оказания услуг салона красоты Beauty house

Стандарты оказания услуг салона красоты Beauty house Nobel_Prize_Winners_RAS

Nobel_Prize_Winners_RAS Проект СОРОЧИНСКАЯ ЯРМАРКА200-ЛЕТИЮ Н.В. ГОГОЛЯПОСВЯЩАЕТСЯ

Проект СОРОЧИНСКАЯ ЯРМАРКА200-ЛЕТИЮ Н.В. ГОГОЛЯПОСВЯЩАЕТСЯ VIII общешкольная конференция «Учись учиться»

VIII общешкольная конференция «Учись учиться» Предотвращение компьютерной преступности

Предотвращение компьютерной преступности