Слайд 2Угроза ИБ

Событие или действие, которое может вызвать изменение функционирования КС, связанное с

нарушением защищенности обрабатываемой в ней информации.

Слайд 3 Уязвимость информации - возможность возникновения на каком-либо этапе жизненного цикла КС такого

состояния, при котором создаются условия для реализации угроз безопасности информации.

Атака – действия нарушителя, для поиска и использования уязвимости системы

Слайд 4Классификация угроз

1. По природе возникновения

естественные – возникли в результате объективных физических процессов

или стихийных природных явлений (не зависят от человека)

Пример: пожары, наводнения, цунами, землетрясения и т.д.

искусственные – вызваны действием человека.

Слайд 52. По степени преднамеренности

случайные – халатность или непреднамеренность персонала.

(ввод ошибочных данных)

преднамеренные –

деятельность злоумышленника (проникновение злоумышленника на охраняемую территорию)

Слайд 63. В зависимости от источников угроз

Природная среда – природные явления

Человек - агенты

Санкционированные

программно-аппаратные средства – некомпетентное использование программных утилит

Несанкционированные программно-аппаратные средства – клавиатурный шпион

Слайд 74. По положению источника

вне контролируемой зоны

примеры: перехват побочных маг. излучений (ПЭМИН),

данных по каналам связи, информации с помощью микрофона, скрыта фото и видеосъемка)

в пределах контролируемой зоны подслушивающие устройства, хищение носителей с конфиденциальной информацией

Слайд 85. Степени воздействия

пассивные – нет изменений в составе и структуре КС

Пример: несанкционированное

копирование файлов с данными

активные – нарушают структуру АС

Слайд 96. По способу доступа к ресурсам КС

Используют стандартный доступ

Пример: получение пароля путем

подкупа, шантажа, угроз, физического насилия

Нестандартный путь доступа

Пример: не декларированные возможности средств защиты

Слайд 10Основная классификация угроз

Нарушение конфиденциальности

Нарушение целостности данных

Нарушение доступности информации

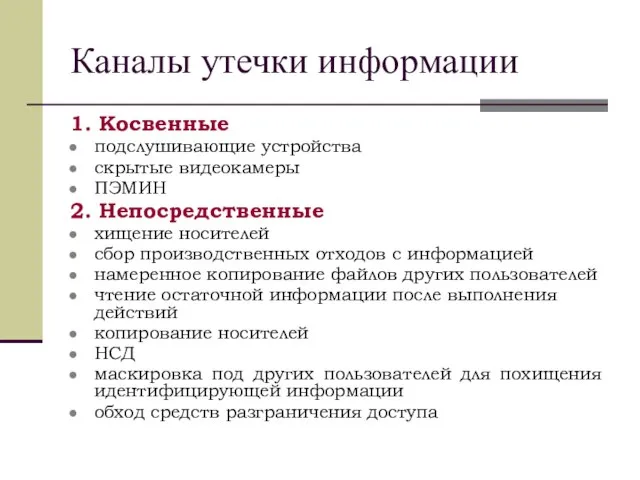

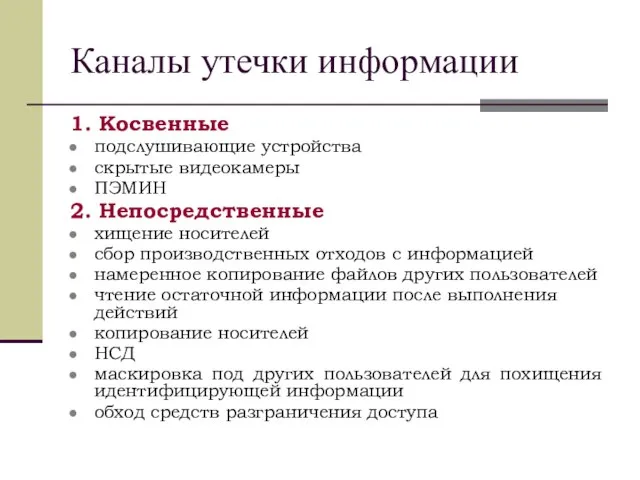

Слайд 11Каналы утечки информации

1. Косвенные

подслушивающие устройства

скрытые видеокамеры

ПЭМИН

2. Непосредственные

хищение носителей

сбор производственных отходов с информацией

намеренное

копирование файлов других пользователей

чтение остаточной информации после выполнения действий

копирование носителей

НСД

маскировка под других пользователей для похищения идентифицирующей информации

обход средств разграничения доступа

Слайд 12Каналы утечки с изменением элементов КС

незаконное подключение регистрирующей аппаратуры

злоумышленное изменение программ

злоумышленный вывод

из строя средств защиты

Слайд 13Выводы:

Надежная защита - это не только формальные методы

Защита не может быть абсолютной

Ratatouille. Read-Along

Ratatouille. Read-Along Понятие и признаки несостоятельности (банкротства)

Понятие и признаки несостоятельности (банкротства) Светлый праздник Пасха

Светлый праздник Пасха Русское национальное блюдо Пирожки жареные

Русское национальное блюдо Пирожки жареные Новостной повод

Новостной повод Тебя, Сибирь, мои обнимут длани

Тебя, Сибирь, мои обнимут длани Причины неуспеваемости и методы работы со слабоуспевающими

Причины неуспеваемости и методы работы со слабоуспевающими Цветок

Цветок Медальерное искусство

Медальерное искусство Образ Петербурга в русской литературе XIX и XX веков

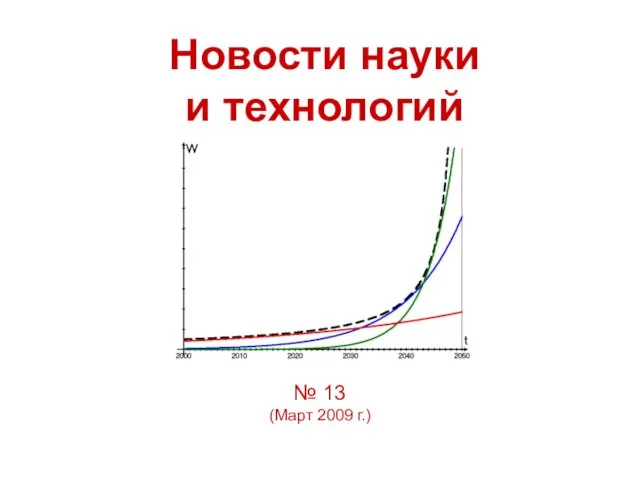

Образ Петербурга в русской литературе XIX и XX веков Новости науки и технологий № 13 (Март 2009 г.)

Новости науки и технологий № 13 (Март 2009 г.) Презентация на тему ГАЗИРОВАННАЯ ВОДА-ВРЕД ИЛИ ПОЛЬЗА

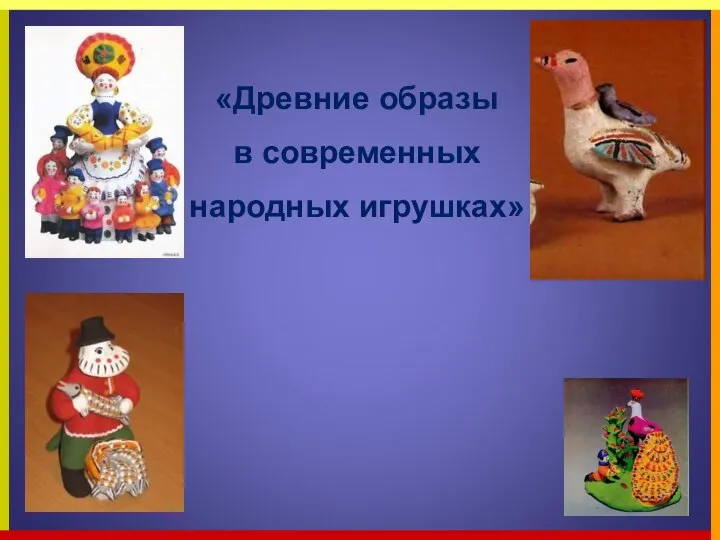

Презентация на тему ГАЗИРОВАННАЯ ВОДА-ВРЕД ИЛИ ПОЛЬЗА  Древние образы в современных народных игрушках

Древние образы в современных народных игрушках МО истории и географии МОУ СОШ №3 им.В.Н.Щёголева

МО истории и географии МОУ СОШ №3 им.В.Н.Щёголева Знакомство с проектом. Вступительная презентация

Знакомство с проектом. Вступительная презентация Псалом 10

Псалом 10 Медиа-эволюция

Медиа-эволюция Сочинение по картине Левитана «Весна. Большая вода» 4 класс

Сочинение по картине Левитана «Весна. Большая вода» 4 класс Деятельность. Виды деятельности

Деятельность. Виды деятельности Креационизм

Креационизм Исследовательский проект« Кто мы? Какие мы?»

Исследовательский проект« Кто мы? Какие мы?» Профессия

Профессия Сравнение трехзначных чисел (3 класс)

Сравнение трехзначных чисел (3 класс) Занятие в технике цветотерапии

Занятие в технике цветотерапии Цукаты из апельсиновых корок

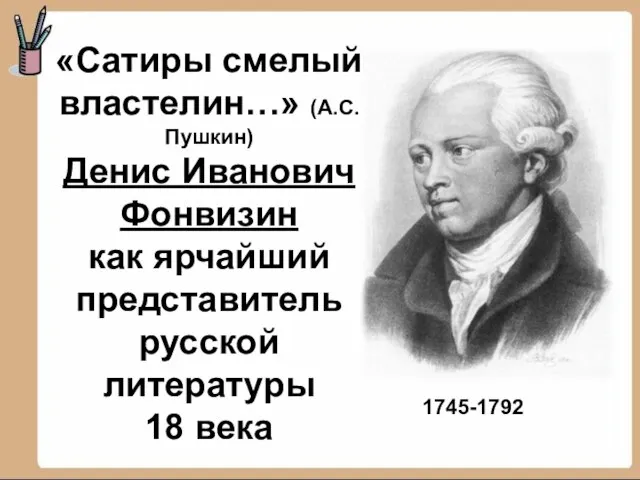

Цукаты из апельсиновых корок Презентация на тему Денис Иванович Фонвизин как ярчайший представитель русской литературы 18 века

Презентация на тему Денис Иванович Фонвизин как ярчайший представитель русской литературы 18 века  Швеция

Швеция ЗОЖ-ассортимент в портфеле Любимого Края

ЗОЖ-ассортимент в портфеле Любимого Края